По мере того, как QR-коды набирают популярность, их использование расширяется и включается в себя все: от мобильных платежей до контроля доступа и даже обмена документами.Единственная проблема?Из-за своего удобства они легко скрывают риски.

В мире, где ни одно электронное письмо, текстовое сообщение или веб-сайт не защищены от действий киберпреступников, было только время, когда QR-коды станут частью уравнения.Именно поэтому мы учли их в Hoxhunt Challenge — нашем всестороннем тесте на осведомленность сотрудников о безопасности на сегодняшний день.

Продолжайте читать или смотрите вебинар, чтобы узнать, как это работает, и какие выводы мы нашли для тех, кто занимается программами управления обучением безопасности.

Коротко о вызове Хоксханта

Hoxhunt Challenge — это флагманский проект, предназначенный для количественной оценки рисков кибербезопасности человека в крупнейших отраслях бизнеса мира. Этот тест , запущенный в сентябре и завершенный к Месяцу осведомленности о кибербезопасности , мы провели в сотрудничестве с нашей сетью клиентов по всему миру.

Участие в цифрах

Сравнительный тест был проведен в 38 участвующих организациях в девяти различных отраслях, работающих в 125 странах мира. В совокупности этот набор данных включал почти 600 000 сотрудников разного уровня трудового стажа.

Это лишь часть общей картины, но статистически более чем достаточно, чтобы сделать некоторые значимые выводы между различными секторами бизнеса и их восприимчивостью к киберугрозам, основанным на человеческих ошибках .

Как работает Hoxhunt Challenge

Думайте о Hoxhunt Challenge как об обычном организационном тесте на фишинг на стероидах. Мы хотели создать что-то широкое и всеобъемлющее, которое давало бы честные и проверяющие результаты того, где сотрудники находятся сегодня с точки зрения киберустойчивости. Это означало черпать вдохновение из того, что мы знаем как новейшие стратегии и тактики преступников, и включать их в симуляции испытаний.

В октябре в 22% фишинговых атак использовались QR-коды

Хотя значительная часть интернет-пользователей осознает риски, связанные с нажатием на подозрительную ссылку или файл, немногие знают, что QR-коды могут доставлять столь же неприятную полезную информацию. Это то, чем мы воспользовались при разработке симуляции, решив рассылать настоящие QR-коды, которые при сканировании перенаправляли участника на «вредоносный веб-сайт».

Хитрость QR-кодов заключается в том, что, хотя ими легко пользоваться, ими также невероятно легко злоупотреблять. Мы собрали значительный объем данных, показывающих, что эта фишинговая стратегия становится все более популярной, и были обнаружены в 22% атак на нашу сеть в первые недели октября 2023 года. Нет лучшего способа получить реальное представление о том, насколько подготовлены сотрудники . чтобы отразить эти атаки , чем отправлять их самим.

Пройден или нет?

Смоделированные векторы атак, которые мы использовали в задании, были разосланы практически всем сотрудникам участвующих организаций за последние три недели сентября. Получатели понятия не имели, что их тестируют, и ответили на обучающее задание, поскольку они могли получить любое другое подозрительное электронное письмо.

Ответы были разделены на три категории:

- Успех : сотрудники определили атаку и сообщили о ней с помощью кнопки Hox в своем почтовом браузере.

- Промах : сотрудники не выявили атаку и не сообщили о ней с помощью кнопки Hox, но не предприняли никаких действий, которые могли бы предоставить доступ к конфиденциальным данным или подвергнуть их организацию риску.

- Щелкните или отсканируйте : сотрудники не выявили атаку и не предприняли действий, которые могли бы предоставить доступ к любым конфиденциальным данным или поставить под угрозу их организацию.

Уровень вовлеченности отражает истинный человеческий риск

Причина, по которой мы решили создать эту задачу, и та же проблема, которую мы испытывали при создании наших продуктов, заключается в неоспоримой взаимосвязи между вовлеченностью и риском в сфере кибербезопасности бизнеса .

Это стало особенно актуально в постпандемическом мире, поскольку многие компании решают навсегда внедрить гибридные или полностью удаленные модели работы , которые нравятся сотрудникам. Киберпреступники рады извлечь выгоду из этого изменения, нападая на работников множеством новых и творческих способов.

Тем не менее, по мере того, как одна сторона борьбы за владение данными развивается, большинство компаний остаются неизменными в своей практике кибербезопасности. Во многих случаях удаленные команды на самом деле менее подготовлены к борьбе с угрозами, чем в офисе , поскольку участие в инициативах по обеспечению безопасности не одно и то же.

Даже в физических условиях ясно, что вовлеченность имеет огромное значение. Любой, кто руководил командой, может сказать, что его ИТ-персонал и пользователи с большей вероятностью будут в курсе протоколов безопасности и обновлений, если они заботятся об успехе компании. Меры безопасности становятся частью их повседневной жизни, а не чужой концепцией, которой должна заниматься отдельная команда.

Учитывая такое большое количество развивающихся стандартов и изменений в способах ведения бизнеса, наша цель заключалась в том, чтобы найти осязаемые доказательства того, о чем мы так долго говорили: вовлеченность сотрудников имеет четкую связь с уровнями рисков кибербезопасности человека.

Идеальный результат? Заставить руководителей признать, что сотрудники являются последней, но самой важной линией защиты в любой стратегии кибербезопасности, и им следует инвестировать соответствующие средства .

Глобальная информация

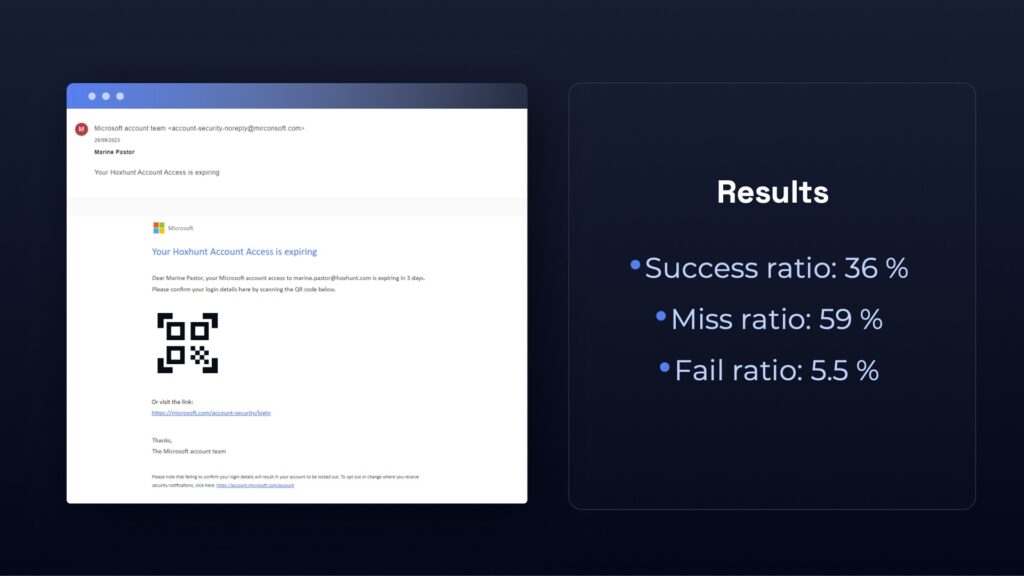

В целом можно утверждать, что результаты этого испытания рисуют мрачную картину состояния осведомленности сотрудников о безопасности во всем мире.

Данные показывают, что в целом чуть более трети (36%) получателей успешно идентифицировали и сообщили об атаке с помощью кнопки Hox. Более половины не смогли распознать в этом угрозу, а еще 5% сотрудников действительно отсканировали QR-код или перешли по ссылке.

В контексте реального мира это будет означать, что большинство организаций окажутся уязвимыми, если не полностью скомпрометированными, в результате подобной фишинговой атаки.

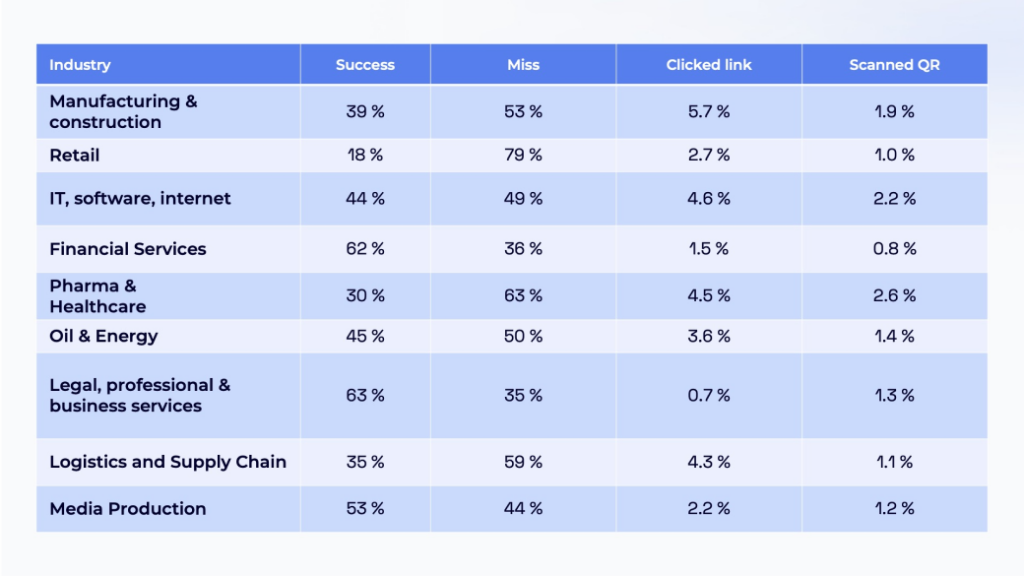

Розничные компании больше всего скучали по симуляции

Hoxhunt Challenge выявил некоторые интересные сведения о том, как сотрудники в различных отраслях и должностях справились с симулированной атакой. Мы увидели значительную разницу между показателями отрасли: уровень отказов в производстве в 1,6 раза выше, чем в других отраслях.

В сфере розничной торговли был самый высокий показатель ошибок: только 2 из 10 сотрудников и организаций участвовали в тестировании.

Лидерами позитивных результатов пакета стали организации в сфере юридических и деловых услуг. Объясните это их прямым контактом с клиентами или важной ролью, которую команды HR и безопасности играют в их бизнесе, но сотрудники этого сектора успешно сообщали о подозрительном QR-коде в 1,5 раза чаще, чем любой другой протестированный.

Стоит подчеркнуть, что это очень общий взгляд на то, как в настоящее время обстоит дело с проблемой фишинга в этих отраслях. Отдельные организации могут иметь совершенно разные результаты, вероятно, в зависимости от состояния их систем обучения и образования в области безопасности.

Однако в то же время интересно отметить тенденции между различными вертикалями бизнеса . Возможно, они что-то говорят об уровне грамотности в отношении цифровых рисков в каждой из них, или это может быть просто признаком разрыва между «технически подкованными» и «менее технически подкованными» организациями.

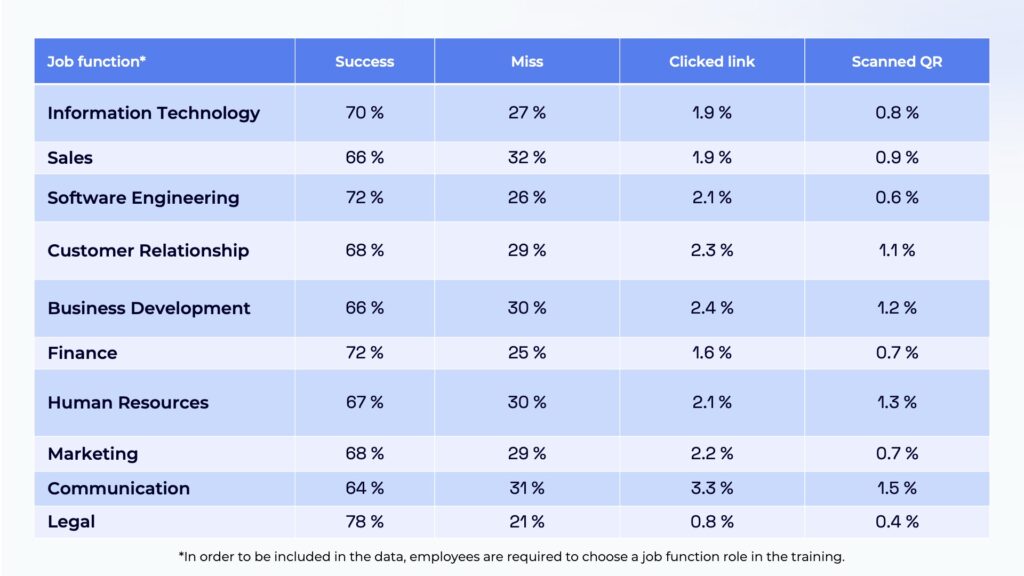

Сотрудники, занимающие коммуникационные должности, чаще всего щелкали или сканировали симуляцию.

Углубляясь в группы людей, нам было любопытно выяснить, влияет ли должность сотрудника на его способность обнаруживать подозрительный QR-код. Оказывается, в большинстве случаев так оно и было.

Вопиющий вывод всех собранных нами данных о должностных функциях заключается в том, насколько недостаточно подготовлены сотрудники по связям с общественностью в отношении выявления и реагирования на потенциальные фишинговые атаки. Они использовали QR-код в 1,6 раза чаще, чем любую другую должностную функцию.

Большинство остальных имели средний коэффициент от 0,8 до 1,2, хотя отделы кадров отставали от коммуникаций с показателем кликов/сканирований 1,3.

Опять же, примером для всех остальных стали сотрудники с юридическими обязанностями, которые вышли на первое место со средним коэффициентом всего 0,4.

Сотрудники отдела продаж оказались наиболее склонны пропустить потенциальную атаку: 32% получателей тестирования не смогли предпринять действия с помощью кнопки Hox.

Основные выводы теста человеческого риска в области кибербезопасности

Чтобы понять, как сотрудники реагируют на потенциальные фишинговые атаки, необходимо изучить огромный объем данных. Однако наши основные выводы сводятся к нескольким ключевым моментам:

1. Вовлеченные сотрудники снижают человеческий риск

Вовлеченность сотрудников определяется как степень, в которой сотрудники увлечены своей работой, преданы организации и ее целям и мотивированы вносить свой лучший вклад в свою работу.

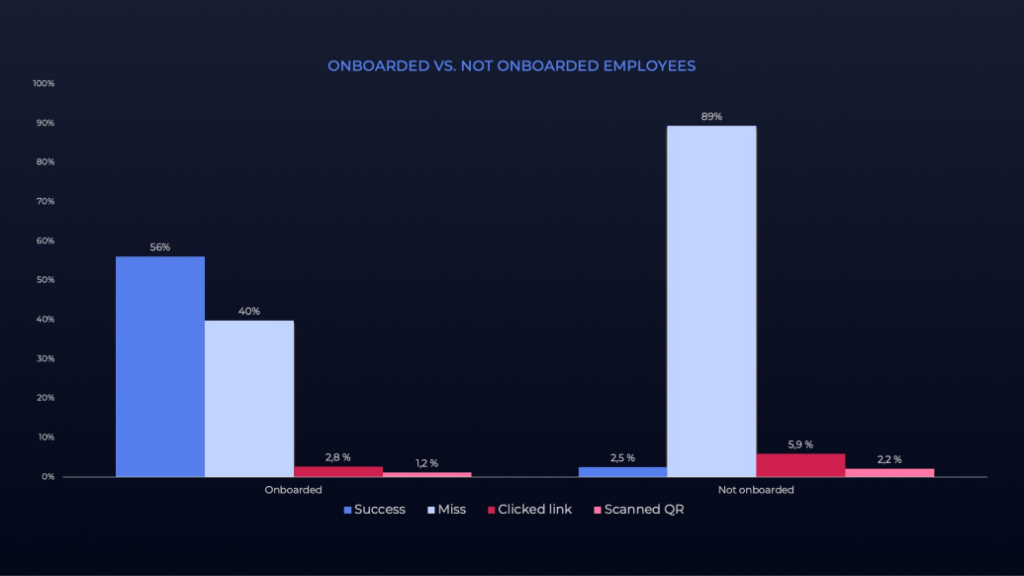

В ходе испытания мы быстро обнаружили связь между уровнем вовлеченности персонала и готовностью к кибербезопасности. У лиц, которые не активно выполняли свои должностные обязанности и организацию в целом, уровень промахов составлял 90 %, то есть они не могли правильно идентифицировать фишинговые электронные письма в девяти из десяти случаев. С другой стороны, у сотрудников, которые были заняты своей работой, процент пропусков составил всего 40%.

Это снижение более чем вдвое является резким контрастом и указывает на то, что вовлеченные сотрудники значительно лучше понимают политику кибербезопасности своей организации.

2. Привлеченные сотрудники более бдительны

Как и любой другой аспект работы, эта задача ясно продемонстрировала, какую положительную роль может сыграть правильная адаптация в снижении киберрисков для человека .

Новые сотрудники, завершившие процесс адаптации и прошедшие предварительное обучение, проявили гораздо большую бдительность в выявлении фишинговых писем, чем те, кто этого не сделал. Они почувствовали, что у них больше возможностей оценить потенциальные угрозы, стоящие перед ними, и с уверенностью сообщить о сомнительных электронных письмах.

Это доказывает, что процесс адаптации — не просто формальность. Это невероятно важная часть обеспечения готовности команд к снижению различных рисков и уязвимостей, связанных с ведением бизнеса в цифровом формате.

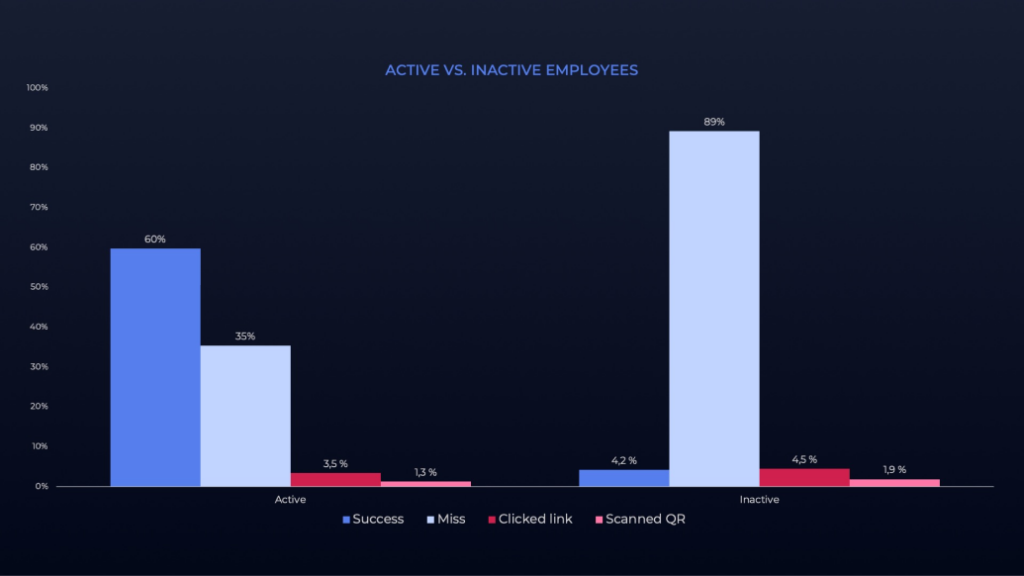

3. Активные сотрудники более устойчивы

Самый важный урок, который мы извлекли из Hoxhunt Challenge в этом году, заключается в том, что активные сотрудники примерно в 14 раз лучше тех, кто неактивен. Это фактор, по которому бывшая группа сообщила об атаках с помощью QR-кода по сравнению со своими коллегами.

Люди, заинтересованные в повседневной жизни своей организации, просто уделяли больше внимания тому, что приходит в их почтовые ящики. Кроме того, активные сотрудники имели здравый смысл вообще избегать сканирования кода и совершали меньше ошибок примерно на 25%.

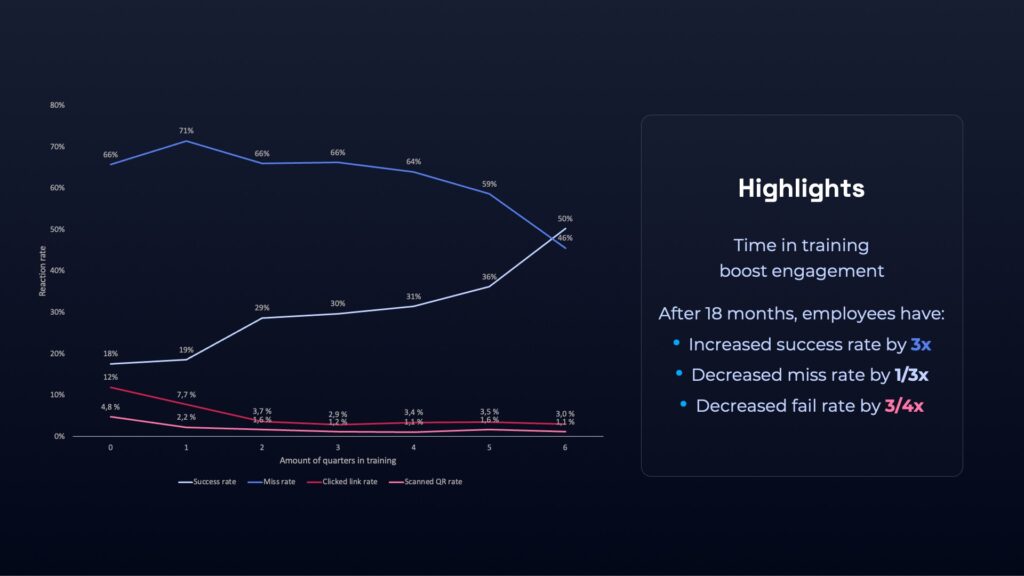

4. Длительные тренировки повышают производительность.

Даже после адаптации и нескольких успешных лет работы в команде ни один сотрудник не будет так строг, как в начале работы. Суровая реальность такова, что любой из сотрудников организации, независимо от его должности, уровня опыта или формального образования, может стать жертвой нападения. Это снова связано с важностью регулярного проведения обучения, в идеале столь же тщательного, как и любая программа стандартов обслуживания клиентов или проверка эффективности.

Наш анализ показывает, что долгосрочные тренировки также помогают со временем улучшить производительность. Те, кто участвовал в течение 18 месяцев, показали лучшие результаты, чем те, кто тренировался лишь короткий период времени. Кроме того, опытные сотрудники сообщали о подозрительном QR-коде в три раза чаще, чем новички в обучении.

Это понимание показывает, что обучение кибербезопасности не должно быть разовым мероприятием. Если сотрудники будут регулярно проходить обучение, они станут лучше осведомлены о потенциальных угрозах, научатся быстрее выявлять аномалии и получат более эффективные средства защиты для защиты данных и активов организации.

Лучшая рекомендация, которую мы можем дать любой компании, стремящейся улучшить свою позицию в области кибербезопасности, — это инвестировать в постоянное обучение. Это должно включать в себя как первоначальную адаптацию, так и курсы повышения квалификации, которые проводятся регулярно, чтобы сотрудники были в курсе последних угроз, уязвимостей и лучших практик. Частота этих сессий может меняться в зависимости от профиля риска организации, но обычно их следует проводить не реже одного раза в шесть месяцев.

Постоянное обучение имеет значение

Вывод из Hoxhunt Challenge, который мы можем с уверенностью дать каждому, кто не прочитал приведенную выше статью, таков: непрерывное обучение имеет значение. Сегодняшний бизнес столь же, если не более, восприимчив к цифровым рискам, как и к реальным рискам.

Имеет смысл только подготовить сотрудников с соответствующими навыками, знаниями и практикой, которые, несомненно, понадобятся им на работе. Неспособность предоставить их повышает реальность повышенного риска, когда организационные данные являются большей помехой, чем что-либо еще.