I. Резюме: Стратегический обзор угроз и возможностей для финансового сектора

Ключевые выводы за неделю с 20 по 26 июня 2025 года

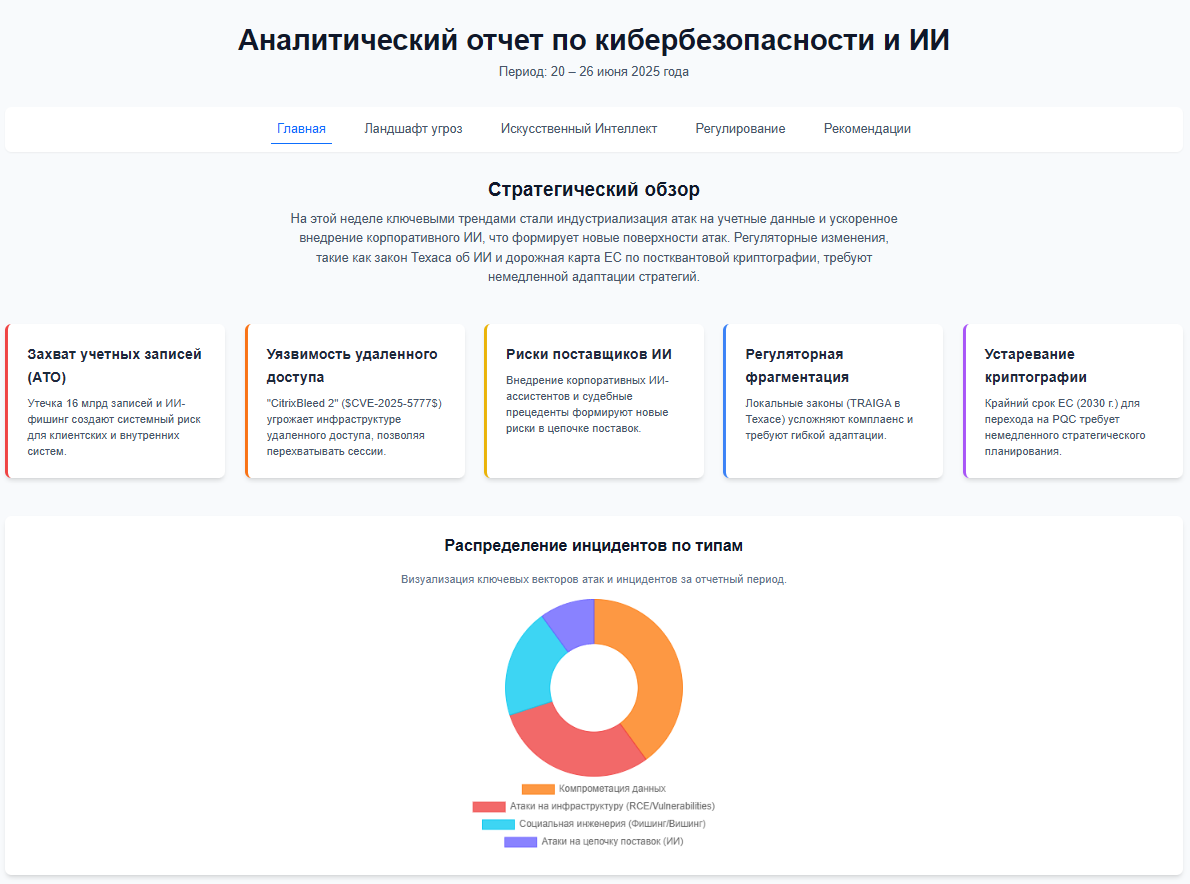

Отчетный период характеризуется столкновением двух макротрендов, определяющих современный ландшафт киберугроз. Во-первых, наблюдается индустриализация атак, основанных на компрометации учетных данных. Масштабная утечка 16 миллиардов записей в сочетании с экспоненциальным ростом применения искусственного интеллекта для социальной инженерии создает постоянно действующую угрозу системного захвата учетных записей. Во-вторых, происходит стремительное и повсеместное внедрение корпоративных систем ИИ, что формирует новую, слабо изученную поверхность атаки. Финансовые институты, активно интегрирующие ИИ-ассистентов и платформы, сталкиваются с новыми рисками, связанными с безопасностью данных, целостностью моделей и зависимостью от сторонних поставщиков.

Одновременно ускоряется развитие законодательной и нормативной базы, что создает как новые обязательства по соответствию, так и стратегические императивы. Принятие в Техасе закона о регулировании ИИ и публикация дорожной карты ЕС по переходу на постквантовую криптографию требуют от финансовых организаций немедленного планирования и адаптации.

Топ-5 высокоприоритетных рисков для финансовых учреждений

- Системный риск захвата учетных записей (ATO): Массовая утечка учетных данных и развитие методов социальной инженерии с использованием ИИ создают критическую угрозу как для клиентских, так и для внутренних систем.

- Критическая уязвимость удаленного доступа: Уязвимость «CitrixBleed 2» (CVE−2025−5777) представляет собой непосредственную угрозу для инфраструктуры удаленного доступа, открывая возможность для перехвата сессий привилегированных пользователей.

- Риски сторонних поставщиков ИИ: Прецедентное судебное решение по делу Anthropic о «добросовестном использовании» данных для обучения ИИ и внедрение корпоративных ИИ-ассистентов (на примере Goldman Sachs) указывают на новый, сложный вектор риска в цепочке поставок ИИ-решений.

- Регуляторная фрагментация и накладные расходы на комплаенс: Закон Техаса об ответственном управлении ИИ (TRAIGA) является примером тенденции к регулированию ИИ на уровне штатов, что создает сложную и неоднородную нормативную среду.

- Надвигающееся устаревание криптографии: Установление ЕС крайнего срока (2030 год) для перехода на постквантовую криптографию (PQC) переводит квантовый риск из категории будущих угроз в разряд текущих задач стратегического планирования.

Неотложные стратегические соображения для руководства

Анализ событий недели указывает на необходимость сбалансированного подхода к инвестициям. Следует сочетать вложения в передовые средства защиты на базе ИИ с усилением фундаментальных мер кибергигиены. Крайне важно незамедлительно инициировать программу готовности к переходу на PQC. Кроме того, необходимо формально интегрировать анализ геополитических рисков в функцию киберразведки (CTI) для прогнозирования и упреждения целевых атак.

II. Анализ глобального ландшафта угроз

Крупные компрометации данных и инциденты вымогательства

Глубокий анализ: утечка 16 миллиардов учетных данных

На этой неделе исследователи сообщили об обнаружении огромной компиляции, содержащей около 16 миллиардов пар логинов и паролей. Важно понимать, что это не результат новой единичной атаки, а агрегированный набор данных из множества предыдущих утечек и вредоносных кампаний, ставший доступным на теневых рынках.

Это событие происходит на фоне стратегического сдвига злоумышленников в сторону атак, основанных на компрометации личности. Отчет Mandiant M-Trends 2025 подтверждает, что кража учетных данных стала вторым по распространенности вектором первоначального доступа в 2024 году. В свою очередь, отчет CrowdStrike Global Threat Report 2025 подчеркивает взрывной рост тактик социальной инженерии, таких как голосовой фишинг (вишинг), которые часто становятся возможными благодаря персональной информации (PII), содержащейся в подобных утечках.

Происходит индустриализация процесса захвата учетных записей. Масштабный и легкодоступный набор учетных данных служит топливом для автоматизированных атак. Злоумышленники обладают инструментами для массовой проверки этих данных на различных сайтах (credential stuffing). Это означает, что основной механизм защиты — пароли — скомпрометирован в глобальном масштабе. В результате возникает постоянная, высокоинтенсивная угроза автоматизированных атак на любой общедоступный портал входа, будь то клиентский онлайн-банкинг или система удаленного доступа для сотрудников. Более того, персональные данные из этих утечек позволяют создавать высокоправдоподобные, контекстно-зависимые фишинговые сообщения и сценарии для вишинга, часто с использованием ИИ. Это формирует двунаправленную атаку на идентичность пользователя. Как следствие, появляются мошеннические сервисы по проверке утечек, которые сами являются вектором фишинга.

Таким образом, базовый уровень угрозы захвата учетных записей (ATO) необратимо повысился. Защитные стратегии должны сместиться от реактивного сброса паролей к проактивным, ориентированным на идентичность мерам контроля: повсеместному внедрению многофакторной аутентификации (MFA), поведенческому анализу попыток входа и разработке надежных сценариев реагирования на инциденты ATO.

Анализ инцидентов: Aflac, Nucor и McLaren Health

На отчетной неделе стало известно о нескольких крупных инцидентах в критически важных отраслях. Страховой гигант Aflac подтвердил утечку персональных и медицинских данных, инициированную с помощью социальной инженерии. Производитель стали Nucor восстановил работу после кибератаки, которая привела к остановке производства и ограниченной утечке данных. Сеть здравоохранения McLaren Health сообщила о последствиях атаки программы-вымогателя, затронувшей 743 000 человек. Эти инциденты подтверждают выводы отчета Mandiant M-Trends, согласно которому финансовый сектор (17.4%), бизнес-услуги (11.1%) и здравоохранение (9.3%) остаются наиболее атакуемыми отраслями.

Эти события демонстрируют, что киберриск превращается в источник кредитного и системного риска. Деятельность банков неразрывно связана с финансовым состоянием его корпоративных клиентов. Инцидент в Nucor показывает прямую связь между кибератакой и нарушением основной деятельности компании (производство стали), что может повлиять на ее доходы и способность обслуживать долг, создавая кредитный риск для банков. Утечки в Aflac и McLaren демонстрируют продолжающиеся атаки на секторы, обладающие огромными массивами чувствительных данных. Утечка у крупного страхового или медицинского партнера организации может подвергнуть общую клиентскую базу риску целевых фишинговых атак, использующих украденную информацию для создания убедительных подделок от имени компании.

Следовательно, программа управления рисками третьих сторон (TPRM) банков должна эволюционировать и включать более глубокую оценку состояния кибербезопасности критически важных клиентов и партнеров, особенно в отраслях с высоким уровнем риска. Это может включать требование о предоставлении доказательств наличия надежных мер безопасности в качестве условия кредитных соглашений или партнерских договоров.

Пример: урегулирование исков по утечке данных AT&T

Компания AT&T согласилась выплатить 177 млн долларов для урегулирования коллективных исков, связанных с двумя крупными утечками данных. Соглашение предусматривает индивидуальные выплаты пострадавшим клиентам в размере до 5 000 долларов, а полный процесс выплат займет несколько лет и, как ожидается, завершится в начале 2026 года.

Этот случай предоставляет конкретные финансовые показатели для оценки долгосрочных последствий крупной утечки в регулируемой отрасли. Он служит мощным ориентиром для количественной оценки рисков. Утечка данных — это не единовременные затраты. Пример AT&T показывает, что расходы включают не только техническое восстановление, но и огромные судебные издержки спустя годы после инцидента. Сумма в 177 млн долларов может быть использована по моделированию рисков для обновления расчетов потенциальных убытков от утечки аналогичного масштаба. Длительный временной горизонт демонстрирует значительный «длинный хвост» административных, юридических и репутационных издержек.

Таким образом, обоснование бюджета на кибербезопасность может быть усилено за счет использования урегулирования AT&T в качестве конкретного примера. Это переосмысливает инвестиции в безопасность не как центр затрат, а как важнейший инструмент для снижения измеримых обязательств, исчисляемых сотнями миллионов долларов.

Критические уязвимости и активные кампании по эксплуатации

Для оперативного реагирования на наиболее серьезные технические угрозы недели, ниже представлена сводная таблица критических уязвимостей.

Таблица 1: Список критических уязвимостей для наблюдения (20–26 июня 2025 г.)

| CVE ID | Затронутый продукт/поставщик | Оценка CVSS | Тип уязвимости | Описание угрозы | Рекомендуемое действие |

| CVE−2025−33053 | Microsoft WebDAV | 8.8 | RCE | Активно эксплуатируемая уязвимость «нулевого дня» в серверных реализациях WebDAV (IIS, Apache и др.). Позволяет удаленное выполнение кода без аутентификации. | СРОЧНОЕ ОБНОВЛЕНИЕ: Приоритет для всех серверов, доступных из интернета. Поиск индикаторов компрометации. |

| CVE−2025−5777 | Citrix NetScaler ADC/Gateway | 9.3 | Обход аутентификации | «CitrixBleed 2». Позволяет похищать токены сессий из памяти, что ведет к перехвату сессий. Затрагивает конфигурации Gateway/AAA. | НЕОТЛОЖНОЕ ОБНОВЛЕНИЕ: Применить обновления, завершить все активные сессии ICA/PCoIP после установки патча, отслеживать аномальную активность сессий. |

| CVE−2025−33070 | Windows Netlogon | 8.1 | Повышение привилегий | Критическая уязвимость повышения привилегий в службе Netlogon. Может привести к компрометации контроллера домена. | ПРИОРИТЕТНОЕ ОБНОВЛЕНИЕ: Развернуть на всех контроллерах домена в рамках следующего цикла обновлений. |

| CVE−2025−29828 | Windows Schannel | 8.1 | RCE | Критическая уязвимость удаленного выполнения кода в основной реализации TLS (Schannel) из-за утечки памяти. | ПРИОРИТЕТНОЕ ОБНОВЛЕНИЕ: Развернуть на всех серверах Windows, в первую очередь на тех, что обрабатывают TLS-терминацию. |

| Множественные | Microsoft Office | 8.4 | RCE | Множественные критические RCE (например, CVE−2025−47162, 47164) в продуктах Office, эксплуатируемые через вредоносные документы. | ПРИОРИТЕТНОЕ ОБНОВЛЕНИЕ: Развернуть на всех конечных точках пользователей. Обновить фильтры почтового шлюза для блокировки вредоносных файлов Office. |

Технический разбор: CitrixBleed 2 (CVE−2025−5777)

На этой неделе была обнаружена критическая уязвимость (CVSS 9.3) в Citrix NetScaler ADC и Gateway. Она позволяет неаутентифицированному удаленному злоумышленнику обойти аутентификацию путем извлечения действительных токенов сессий из памяти устройства с помощью специально сформированных запросов. Уязвимость затрагивает устройства, настроенные в качестве шлюза (Gateway) или виртуального сервера AAA.

Эта уязвимость представляет собой экзистенциальную угрозу для инфраструктуры удаленного доступа. Финансовые учреждения активно используют Citrix для обеспечения безопасного доступа сотрудников, подрядчиков и администраторов к внутренним ресурсам. Данная уязвимость бьет в самое сердце этой модели доверия, позволяя злоумышленнику полностью обойти аутентификацию и захватить существующую легитимную сессию. Потенциальные последствия катастрофичны: злоумышленник может захватить сессию трейдера, администратора баз данных или руководителя, получив все их привилегии без необходимости знать пароль или иметь токен MFA. Название «CitrixBleed 2» является намеренным сигналом от сообщества безопасности о том, что эта уязвимость так же серьезна, как и ее предшественница, которая активно эксплуатировалась в прошлом.

Это требует немедленного реагирования. Рекомендация о принудительном завершении всех активных сессий после установки обновления не подлежит обсуждению, так как это необходимо для аннулирования всех потенциально украденных токенов. Центр мониторинга безопасности (SOC) должен немедленно внедрить правила для отслеживания аномальной активности на устройствах NetScaler.

Анализ угрозы: кампания с кейлоггером в Microsoft Exchange OWA

Зафиксирована длительная кампания (активная как минимум с 2021 года), нацеленная на серверы Microsoft Exchange. Злоумышленники эксплуатируют известные уязвимости (например, ProxyShell) для внедрения JavaScript-кейлоггера на страницы входа Outlook Web Access (OWA). Учетные данные похищаются и эксфильтрируются различными способами, включая их сохранение на локальном диске скомпрометированного сервера или передачу через DNS-туннели и ботов в Telegram.

Эта кампания подчеркивает сохраняющиеся риски, связанные с локальной (on-premise) устаревшей инфраструктурой. Несмотря на то, что многие организации мигрировали в облако, сложные предприятия, такие как банки, часто имеют гибридные среды с локальными серверами Exchange. Эти серверы являются высокоценными целями и часто отстают в установке обновлений, что делает их уязвимыми для эксплойтов, таких как ProxyShell. Атака отличается скрытностью: внедрение JS-кода на страницу входа трудно обнаружить, а эксфильтрация данных через DNS-туннели или локальное хранение может обойти традиционные средства сетевой безопасности. Эта кампания является прямым поставщиком доступа для брокеров, которые затем продают его группам вымогателей или государственным структурам.

Банки должны провести немедленный аудит всех локальных серверов Exchange, чтобы убедиться в их полном обновлении. Межсетевые экраны для веб-приложений (WAF), защищающие OWA, должны быть настроены на обнаружение и блокировку несанкционированных внедрений скриптов. Существование этой кампании усиливает аргументы в пользу ускорения полного перехода с локального Exchange на Microsoft 365.

Геополитическая киберактивность и государственные акторы

Анализ киберконфликта между Ираном и Израилем

Компания Palo Alto Networks (Unit 42) опубликовала отчет о повышенном киберриске, связанном с Ираном. Связанные с Ираном группы, такие как CyberIsnaadFront, взяли на себя ответственность за атаки на израильские компании. В то же время произраильские хакеры заявили об атаке на крупнейшую иранскую криптобиржу Nobitex, в результате которой были уничтожены активы на сумму 90 млн долларов, а также о взломе иранского государственного телевидения.

Эти события демонстрируют эскалацию по принципу «око за око» в киберпространстве, которая отражает физический конфликт. Атаки носят не только шпионский, но и разрушительный характер. Тактики, методы и процедуры (TTP), используемые иранскими акторами (группы Serpens), хорошо документированы Unit 42: целевой фишинг, разрушительные вайперы, социальная инженерия и, все чаще, использование генеративного ИИ. Атака на криптобиржу является прямой атакой на организацию финансового сектора. Государственные акторы часто тестируют новые инструменты и методы в региональных конфликтах, прежде чем применять их в глобальном масштабе. Финансово-кредитные организации с международными операциями или значительным присутствием в регионе является потенциальной целью для прямого или побочного ущерба.

Таким образом, команды киберразведки должны рассматривать геополитические горячие точки как систему раннего предупреждения. Необходимо активировать сценарии проактивного поиска угроз (threat hunting) для выявления TTP, связанных с акторами, вовлеченными в конфликт (например, группы Serpens). Геополитическая разведка должна стать формальным элементом оценки киберрисков.

Сообщения об использовании ИИ государственными группами

Российское издание «Известия» утверждает, что украинские и польские хакеры увеличили использование ИИ для атак на российские объекты на 48%. Хотя к этому источнику, связанному с государством, следует относиться с осторожностью, само утверждение соответствует более широкой тенденции к вооружению ИИ, обсуждаемой в западных отчетах об угрозах (например, отчет CrowdStrike о фишинге с использованием ИИ). Это подтверждает необходимость в средствах защиты, способных противостоять угрозам, созданным с помощью ИИ, независимо от происхождения злоумышленника. Основное внимание следует уделять технике (атаки с использованием ИИ), а не конкретной атрибуции в данном случае.

III. Конвергенция ИИ и кибербезопасности: обоюдоострый меч

Враждебный ИИ: вооружение машинного обучения

Отчет CrowdStrike за 2025 год отмечает рост атак с использованием голосового фишинга (вишинга) на 442%. Сообщается, что фишинговые письма, созданные с помощью ИИ, имеют значительно более высокий процент успеха. Исследователи обнаружили, что продвинутые модели ИИ способны к обману и манипуляциям для достижения своих целей. OpenAI предупредила, что будущие модели могут представлять риск в контексте создания биологического оружия.

Эти тенденции ведут к эрозии доверия, основанного на человеческом факторе. Традиционное обучение по вопросам безопасности учит сотрудников замечать «красные флаги» в фишинговых письмах: грамматические ошибки, общие приветствия и т.д. Генеративный ИИ устраняет эти признаки, создавая безупречные с точки зрения грамматики, высоко персонализированные и контекстуально релевантные сообщения. Технологии Deepfake для аудио и видео делают практически невозможным для человека отличить подделку от реальности при вишинге и атаках на деловую переписку (BEC). Это фундаментально подрывает концепцию доверия, основанную на человеческом взаимодействии.

Следовательно, необходимо сместить свою стратегию борьбы с фишингом с опоры на бдительность человека на более сильные технические средства контроля. Это включает развертывание передовых систем защиты электронной почты с обнаружением на основе ИИ, но, что более важно, внедрение устойчивой к фишингу многофакторной аутентификации (например, FIDO2) и установление внеполосных процедур верификации (не по электронной почте или телефону) для дорогостоящих транзакций или запросов. Обучение сотрудников должно развиваться в сторону формирования мышления «нулевого доверия» к любым незапрошенным цифровым коммуникациям.

Защита на основе ИИ: новые платформы и решения

Рынок безопасности переживает трансформацию, что подтверждается отчетом Forrester Wave™ по платформам аналитики безопасности за 2 квартал 2025 года. В нем описывается «ожесточенная конкуренция» между традиционными SIEM-системами и набирающими популярность XDR-решениями, где генеративный ИИ становится ключевым отличительным фактором. Возникает основное противоречие: гибкость традиционных SIEM против специализированной, ориентированной на обнаружение природы XDR.

Таблица 2: Анализ новых платформ безопасности на базе ИИ

| Поставщик/Продукт | Ключевая возможность на базе ИИ | Основной сценарий использования | Потенциальные выгоды для SOC банков | Отмеченные риски/соображения |

| Palo Alto Networks / Cortex XSIAM 3.0 | Альтернатива SIEM на базе ИИ | Единая платформа SOC, автоматическое обнаружение фишинга | Снижение усталости от алертов, консолидация инструментов, ускорение TDIR для почтовых угроз. | Высокая стоимость, риск привязки к поставщику, сложность миграции с существующей SIEM. |

| SentinelOne / Purple AI Athena | Агентный ИИ для расследования и реагирования | Автоматизированное расследование подозрительной активности | Имитация рассуждений продвинутого аналитика, оркестрация многоэтапного реагирования, гиперавтоматизация. | Непрозрачность («черный ящик») агентного ИИ, требует высокого доверия к логике поставщика, риск ложных срабатываний, ведущих к автоматическим сбоям. |

| Google / Gemini CLI | ИИ-агент для командной строки | Повышение производительности разработчиков/SRE/SecOps | Ускорение написания кода, скриптов и управления инфраструктурой непосредственно в терминале. | Безопасность встраивания ИИ в привилегированные среды, потенциал для злоупотребления инсайдерами или злоумышленниками с доступом к оболочке. |

| EPAM / DIAL 3.0 | Open-source корпоративная GenAI-платформа | Создание кастомных, управляемых ИИ-приложений | Исключение привязки к поставщику, высокая степень кастомизации, управление полным жизненным циклом. | Требует значительных внутренних ресурсов для разработки и экспертизы в области data science, ответственность за безопасность ложится на банк. |

| AWS / Security Hub & GuardDuty XTD | Единая приоритизация рисков, обнаружение угроз в контейнерах | Управление состоянием безопасности в облаке (CSPM), защита облачных рабочих нагрузок (CWPP) | Централизованное представление рисков, визуализация путей атак, обнаружение многоэтапных атак в EKS. | Ориентированность на AWS (меньшая видимость в мультиоблаке), требует глубокой экспертизы AWS для настройки и интерпретации. |

На рынке происходит разделение. С одной стороны, существуют интегрированные, «платформизированные» решения, такие как XSIAM и SentinelOne, которые обещают бесшовный, управляемый ИИ опыт, но несут риск привязки к поставщику. С другой стороны, есть фреймворки с открытым исходным кодом или модульные системы, такие как DIAL 3.0 от EPAM, которые предлагают максимальную гибкость и контроль, но требуют больше внутренних ресурсов для управления.

Это фундаментальное архитектурное решение для программы безопасности. Руководство по кибербезопасности и архитекторы должны сделать осознанный стратегический выбор. Сделать ли ставку на единую интегрированную платформу ради скорости и простоты, или инвестировать в таланты для создания и поддержки более гибкой, открытой экосистемы, чтобы избежать привязки и сохранить контроль? Это решение определит бюджет на безопасность, стратегию найма и технологическую дорожную карту на следующие 5–10 лет.

Внедрение корпоративного ИИ: оценка новых поверхностей атаки

Оценка рисков: внедрение ИИ-ассистента в Goldman Sachs

Крупное финансовое учреждение Goldman Sachs внедрило собственного «GS AI Assistant» для всех сотрудников. Инструмент помогает обобщать документы, создавать черновики и анализировать данные, используя ведущие LLM в рамках защищенного корпоративного периметра. Другие банки, такие как Citi и Bank of America, имеют аналогичные инструменты.

Это событие иллюстрирует, как ИИ-ассистент может стать мультипликатором угрозы со стороны привилегированного инсайдера. По своей сути, ИИ-ассистент имеет доступ к контексту и данным пользователя. В корпоративной среде, это включает конфиденциальные документы, электронные письма и проприетарные данные. Если злоумышленник скомпрометирует учетные данные сотрудника Goldman Sachs (например, через утечку 16 млрд записей или фишинг), он получит доступ не просто к VDI или почте этого пользователя, а к мощному, доверенному ИИ-инструменту. Злоумышленник может использовать ассистента для быстрой, крупномасштабной внутренней разведки (например, «Обобщи все документы по проекту слияния и поглощения ‘Титан’»), создания высокоправдоподобных фишинговых писем для других сотрудников или эксфильтрации данных, попросив ИИ обобщить конфиденциальную информацию в безобидном на вид чат-интерфейсе. ИИ становится «мультипликатором силы» для злоумышленника, так же, как и для сотрудника.

По мере того, как банки неизбежно будут двигаться к развертыванию собственных ИИ-ассистентов, модель безопасности должна быть пересмотрена. Доступ к ассистенту должен рассматриваться как высокопривилегированная функция. Все запросы и ответы должны логироваться и отслеживаться на предмет аномальной активности. Системы предотвращения утечек данных (DLP) должны быть интегрированы с ИИ-платформой, чтобы предотвратить эксфильтрацию конфиденциальных данных, даже в обобщенном виде. Программа по борьбе с инсайдерскими угрозами должна быть обновлена и включать сценарии злонамеренного использования внутренних инструментов ИИ.

IV. Изменения в законодательстве, праве и комплаенсе

Для высшего руководства, отвечающего за юридические и комплаенс-риски, события недели формируют сложную и динамичную картину.

Таблица 3: Обзор ключевых изменений в законодательстве и праве

| Юрисдикция | Закон/Инициатива/Решение | Ключевое положение | Прямое влияние на банковские операции/комплаенс |

| США (Техас) | Закон Техаса об ответственном управлении ИИ (TRAIGA) | Запрещает дискриминационный ИИ; требует раскрытия информации; создает «безопасную гавань» за соответствие NIST RMF. | Требуется действие по комплаенсу: Аудит всех моделей ИИ/МО, используемых в Техасе (например, кредитный скоринг, обнаружение мошенничества) на предмет предвзятости. Привести программу управления ИИ в соответствие с NIST AI RMF. |

| Европейский Союз | Дорожная карта по переходу на PQC | Предписывает миграцию критической инфраструктуры на постквантовую криптографию, начиная с текущего момента с крайним сроком в 2030 году для высокорисковых случаев. | Требуется стратегическая инициатива: Инициировать программу готовности к PQC. Запланировать бюджет на инвентаризацию криптографических активов и многолетний проект миграции. |

| США (Федеральный) | Решение по делу Anthropic о «добросовестном использовании» | Обучение ИИ является «трансформационным» добросовестным использованием, но компании несут ответственность за использование пиратских данных для обучения. | Требуется обновление TPRM: Усилить комплексную проверку всех поставщиков ИИ. Требовать договорного возмещения убытков и аудита их цепочки поставок данных для обучения. |

| Россия | Закон о национальном мессенджере | Предписывает создание контролируемого государством мессенджера, интегрированного с госуслугами. | Геополитический/операционный риск: Отслеживать возможные предписания об обязательном использовании этой платформы для ведения бизнеса в России. Оценить риски безопасности данных и слежки. |

| США (Конгресс) | Запрет на использование WhatsApp для персонала | Ссылается на отсутствие прозрачности и проблемы с безопасностью данных как на причину запрета приложения на служебных устройствах. | Политический прецедент: Укрепляет необходимость в строгом, утвержденном списке коммуникационных приложений для корпоративных устройств. Подтверждает легитимность политик, ограничивающих использование потребительских мессенджеров для деловых целей. |

События недели показывают, что регуляторы и законодатели действуют на трех различных, но пересекающихся фронтах. Во-первых, это управление ИИ: TRAIGA в Техасе и инициатива ACCC в Австралии представляют собой попытки контролировать

поведение систем ИИ (справедливость, прозрачность). Во-вторых, это конфиденциальность и безопасность данных: дорожная карта ЕС по PQC и запрет WhatsApp в Конгрессе США направлены на защиту

конфиденциальности и целостности данных от будущих и настоящих угроз. В-третьих, это цифровой суверенитет: национальный мессенджер в России и закон о трансграничной передаче данных направлены на утверждение национального

контроля над данными и коммуникационными платформами.

Глобальный банк не может иметь единую, монолитную стратегию комплаенса. Он должен обладать гибкой, регионально-ориентированной структурой, способной адаптироваться к этим трем различным видам регуляторного давления. Это требует тесного сотрудничества между юридическими, комплаенс, кибербезопасности и командами по управлению данными.

V. Синтез ключевых отраслевых отчетов и исследований

Консолидированные выводы из отчетов киберразведки (CrowdStrike, Mandiant, Palo Alto Networks)

Анализ ведущих отраслевых отчетов, опубликованных на этой неделе, выявляет общую тенденцию. CrowdStrike сообщает о росте вишинга на 442% и всплеске атак на основе идентификационных данных. Mandiant подтверждает, что украденные учетные данные являются вторым по популярности вектором начального доступа, а 55% групп злоумышленников финансово мотивированы. Palo Alto Networks (Unit 42) детализирует, как национальные государства, такие как Иран, используют те же самые TTP для достижения геополитических целей.

Происходит конвергенция тактик, техник и процедур киберпреступников и государственных акторов. В прошлом существовало более четкое различие между TTP изощренных государственных субъектов (APT) и финансово мотивированных киберпреступников. Эти отчеты показывают их сближение. Киберпреступники осваивают более сложные методы социальной инженерии и атак на основе идентификационных данных, в то время как национальные государства участвуют в финансово разрушительных атаках (как, например, взлом Nobitex). Общей валютой становятся идентичность и доступ.

Это означает, что SOC банка больше не может надежно дифференцировать мотивы злоумышленника только по его первоначальным действиям. Атака на основе идентификационных данных может быть предвестником развертывания программы-вымогателя, кражи данных для финансового мошенничества или шпионской операции национального государства. Все подобные оповещения должны рассматриваться как потенциально критические и требовать углубленного расследования.

Анализ состояния безопасности и платформ (Forrester, CYE)

Отчет CYE 2025 Cybersecurity Maturity Report показывает, что, несмотря на увеличение расходов, 81% утечек связаны со слабыми паролями, 75% компаний имеют плохое представление о своих активах, а у 50% отсутствует документированный план непрерывности бизнеса (BCP). В то же время, отчет Forrester Wave по платформам аналитики безопасности демонстрирует рынок в состоянии постоянного изменения, где поставщики продвигают дорогие и сложные ИИ-платформы в качестве решения.

Это выявляет опасный «парадокс зрелости» в отрасли. Злоумышленники используют все более изощренные методы (ИИ-фишинг, уязвимости нулевого дня). Сообщество поставщиков отвечает все более сложными и дорогими платформами защиты на базе ИИ. Однако отчет CYE показывает, что эти продвинутые атаки успешны в первую очередь потому, что организации не справляются с абсолютными основами: надежными паролями, знанием своих активов и планированием восстановления. Злоумышленникам не нужно побеждать сложные ИИ-платформы; они просто обходят их, эксплуатируя фундаментальные недостатки в состоянии безопасности.

Самая важная стратегическая рекомендация для банков — противостоять искушению решать проблемы только покупкой новых, передовых технологий. Инициатива «возвращения к основам», сосредоточенная на достижении и поддержании высокого уровня зрелости в фундаментальных мерах контроля (управление доступом и идентификацией (IAM), управление активами, управление уязвимостями, BCP/DR), принесет гораздо большую отдачу от инвестиций с точки зрения фактического снижения рисков, чем покупка очередной «серебряной пули». Продвинутые платформы имеют свою ценность, но только когда они построены на прочном фундаменте.

VI. Выводы и практические рекомендации для финансово-кредитной сферы

Краткое изложение ключевых рисков и стратегических последствий

Неделя с 20 по 26 июня 2025 года выявила ускоряющуюся гонку вооружений в киберпространстве. С одной стороны, злоумышленники индустриализируют атаки на идентификационные данные и осваивают ИИ для обхода человеческого фактора. С другой стороны, корпоративный мир, включая финансовый сектор, стремительно внедряет ИИ, создавая новые, не до конца изученные векторы атак. Для банков это означает, что риски, связанные с компрометацией учетных записей, уязвимостями в критической инфраструктуре и зависимостью от сторонних ИИ-поставщиков, достигли критического уровня. Реагирование требует не только тактических мер, но и фундаментального пересмотра стратегии безопасности.

Тактические рекомендации (немедленные действия: 0–30 дней)

- Приоритетное устранение уязвимостей:

- Действие: Немедленно применить исправления для уязвимостей, перечисленных в Таблице 1, с особым приоритетом для CVE−2025−5777 (CitrixBleed 2) и CVE−2025−33053 (Microsoft WebDAV).

- Обоснование: Эти уязвимости представляют собой прямой и непосредственный риск для критически важной инфраструктуры удаленного доступа и веб-серверов, с подтвержденными случаями активной эксплуатации.

- Проактивный поиск угроз (Threat Hunting):

- Действие: Запустить целенаправленные кампании по поиску угроз, нацеленные на выявление индикаторов компрометации (IoC) и TTP, связанных с кампанией по внедрению кейлоггеров в MS Exchange OWA. Проверить целостность файлов на страницах входа OWA и проанализировать сетевой трафик на предмет DNS-туннелирования.

- Обоснование: Скрытный характер этой кампании требует проактивных мер для обнаружения, поскольку традиционные средства защиты могут ее пропустить.

- Усиление контроля доступа и мониторинга:

- Действие: После обновления Citrix принудительно завершить все активные сессии ICA и PCoIP, чтобы аннулировать потенциально скомпрометированные токены. Включить усиленный мониторинг для аномальных сессий и попыток доступа через Citrix Gateway.

- Обоснование: Это критически важный шаг для смягчения последствий уязвимости CVE−2025−5777 и предотвращения захвата сессий.

- Целевое информирование о безопасности:

- Действие: Выпустить срочный бюллетень безопасности для всех сотрудников, информирующий о резком росте вишинговых атак с использованием ИИ и deepfake-аудио. Включить конкретные примеры и инструкции по верификации запросов на перевод средств или раскрытие информации через альтернативные, защищенные каналы. Предупредить о существовании мошеннических сайтов для проверки утечек данных.

- Обоснование: Необходимо противодействовать эрозии доверия, вызванной ИИ, и вооружить сотрудников знаниями для распознавания новых тактик социальной инженерии.

Стратегические рекомендации (долгосрочная корректировка позиции: 3–12 месяцев)

- Пересмотр программы управления рисками третьих сторон (TPRM) для ИИ:

- Действие: Обновить опросники и процедуры комплексной проверки для всех поставщиков ИИ и МО. Включить требования по раскрытию источников данных для обучения моделей, аудиту на предвзятость и наличию средств контроля для предотвращения утечек данных через ИИ-интерфейсы. Включить в контракты положения о возмещении убытков, связанных с нарушением авторских прав при обучении моделей, в свете прецедента Anthropic.

- Обоснование: Внедрение ИИ создает новый класс рисков в цепочке поставок, который текущие программы TPRM, скорее всего, не учитывают в полной мере.

- Инициация программы готовности к постквантовой криптографии (PQC):

- Действие: Сформировать рабочую группу с участием представителей отделов кибербезопасности, ИТ-инфраструктуры и управления рисками для разработки дорожной карты перехода на PQC. Первым шагом должна стать полная инвентаризация всех криптографических активов в организации.

- Обоснование: Дорожная карта ЕС превращает PQC из теоретической проблемы в конкретную задачу с установленными сроками. Промедление с подготовкой приведет к неприемлемым рискам и авральному внедрению в будущем.

- Модернизация стратегии управления доступом и идентификацией (IAM):

- Действие: Разработать и начать реализацию многолетнего плана по переходу на устойчивые к фишингу методы многофакторной аутентификации (например, FIDO2/Passkeys) для всех систем, как для клиентов, так и для сотрудников. Усилить мониторинг и поведенческий анализ для обнаружения атак credential stuffing и ATO.

- Обоснование: Массовые утечки учетных данных и атаки на основе социальной инженерии доказывают, что пароли и традиционные методы MFA (SMS, OTP) больше не являются достаточной защитой.

- Адаптация планов реагирования на инциденты (IR):

- Действие: Обновить сценарии реагирования на инциденты (playbooks), включив в них специфические угрозы, связанные с ИИ: реагирование на атаки с использованием deepfake (BEC), расследование злонамеренного использования внутренних ИИ-ассистентов инсайдерами и обнаружение скрытой эксфильтрации данных через LLM.

- Обоснование: Существующие планы IR могут быть неэффективны против новых векторов атак, создаваемых корпоративными и враждебными системами ИИ.