Инструменты автоматизированного моделирования угроз упрощают идентификацию угроз, но сами инструменты могут быть довольно сложными. Понимание того, где существуют риски, — это только одна часть процесса.

Инструменты автоматизированного моделирования угроз упрощают процесс выявления угроз, направленных на организации и информационные системы, а также тех, которые могут нанести ущерб мерам по смягчению последствий и контрмерам.

Моделирование угроз варьируется от простых блок-схем до очень сложных математических алгоритмов и фреймворков. Ручная обработка всей этой информации неэффективна и отнимает много времени. Автоматизированные инструменты не только ускоряют процесс, но и генерируют рекомендации, предназначенные для борьбы с потенциальными угрозами.

Автоматизированные инструменты бывают самых разных форм, от бесплатных приложений с открытым исходным кодом до мощных программ, которые могут стоить сотни или тысячи долларов. Давайте рассмотрим, на что следует обратить внимание при выборе программного обеспечения для моделирования угроз, и оценим 10 продуктов на рынке.

Как выбрать инструмент моделирования угроз

Прежде чем закладывать основу для моделирования угроз, привлеките топ-менеджеров как со стороны бизнеса, так и со стороны технологий. Бизнес-менеджеры должны определить активы, которые считаются наиболее важными. ИТ-сотрудники должны рассказать о технологии, необходимой для поддержки этих активов, выделив наиболее важные риски, угрозы и уязвимости.

Ключевые критерии, лежащие в основе процесса оценки и отбора, должны включать определение следующего:

- Бизнес-требования, цели и операционные задачи для защиты от угроз безопасности.

- Желаемые результаты и выходные данные инструментов моделирования угроз, например, отчеты, анализы, оценки, визуальные диаграммы и рекомендации.

- Ситуации, когда риски, угрозы и уязвимости присутствуют и требуют защиты от вредоносных атак.

- Как реагировать и определять соответствующие контрмеры для смягчения выявленных угроз и уязвимостей.

- Как протестировать и подтвердить производительность выбранного приложения.

- Как интегрировать выбранную систему в другие инициативы по борьбе с угрозами в организации.

- Варианты лицензирования, ценообразования и обслуживания для проведения честных и точных сравнений.

- Действия, которые необходимо предпринять сейчас, чтобы повысить защиту от будущих угроз.

Одна из тактик заключается в использовании модели, такой как жизненный цикл разработки программного обеспечения (SDLC), чтобы помочь выбрать инструмент моделирования угроз. Во многих случаях развернутый инструмент защищает конкретное приложение или систему. Компоненты SDLC — планирование, требования, проектирование, разработка, тестирование, развертывание и обслуживание — могут служить важной основой. В идеале программное обеспечение должно поддерживать каждый процесс SDLC.

Функции, на которые следует обратить внимание в инструментах моделирования угроз

Современные инструменты моделирования угроз предлагают широкий спектр функций. Рассмотрим следующие важные функции и преимущества, которые должен предлагать каждый инструмент.

Простота ввода данных

В зависимости от анализируемой системы учитывайте, как данные вводятся в инструмент. Атрибуты должны включать дизайн системы, архитектуру, характеристики ввода / вывода и функции безопасности, а также факторы соответствия, если система подчиняется одному или нескольким правилам. Возможность загружать визуальные элементы, такие как диаграммы потоков данных (DFD), является плюсом. Ввод данных также может осуществляться в форме вопросников.

Доступный анализ угроз в системе

Проверьте, могут ли в инструмент быть встроены источники информации об угрозах, такие как ATT & CK от Mitre Corp. и общие перечни и классификации шаблонов атак, хранилища данных и методов участников угроз.

Всеобъемлющая панель мониторинга операционных угроз

Обратите внимание на панель мониторинга, которая отображает высокодетализированное интерактивное представление действий системы и отслеживает всю доступную информацию об угрозах.

Панель мониторинга по смягчению последствий и контрмерам

Убедитесь, что инструмент может отображать рекомендации по смягчению последствий и контрмерам, например, модификации системы безопасности, изменения кода или другие действия. Эта возможность должна динамически взаимодействовать с панелью мониторинга угроз.

Системный движок, встроенный в различные правила

Если требуется соблюдение различных стандартов и предписаний, определите, может ли система сопоставлять действия по обеспечению безопасности с соответствующими требованиями соответствия.

Масштабируемость

Важным фактором является возможность расширения или сокращения возможностей. Инструмент должен обеспечивать дополнительную вычислительную мощность для сложных анализов.

Связи и интеграция с существующими производственными средами

Соединения между инструментами моделирования угроз и связанными производственными элементами позволяют организациям использовать возможности моделирования в реальном времени с использованием активных данных о производительности. Ссылки на инструменты оперативной поддержки, такие как Jenkins и Jira, гарантируют, что выходные данные модели угроз основаны на реальных данных.

Отчетность

Представление полезной информации — будь то на информационной панели или в печатном отчете — имеет важное значение. Высшее руководство и другие заинтересованные получатели, такие как руководители бизнес-подразделений, должны иметь возможность легко читать результаты и понимать, как устраняются угрозы.

Техническое обслуживание и поддержка

Выберите инструмент, которым легко управлять и поддерживать и который поддерживает встроенную системную производительность и считывание состояния, которые информируют администраторов. В случае сбоя администраторы должны иметь возможность получать информацию о состоянии и запускать средства устранения неполадок.

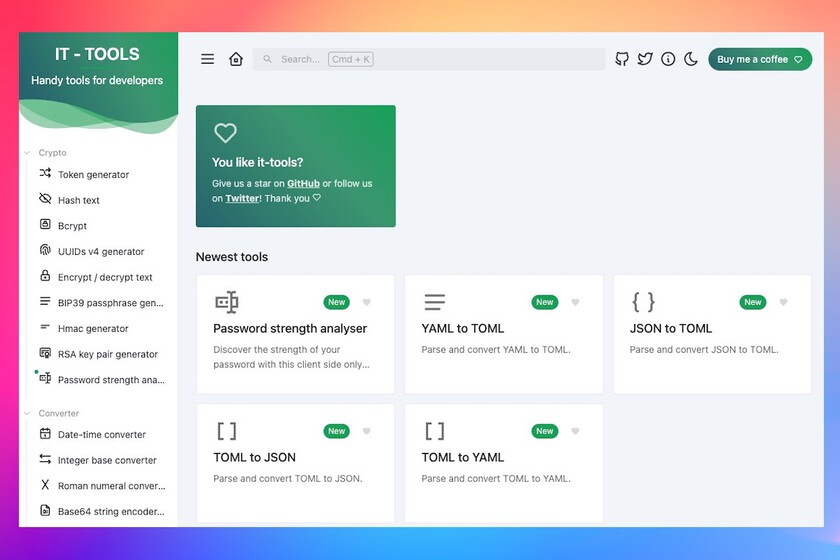

Лучшие инструменты моделирования угроз для оценки

Вот 10 инструментов, которые организации могут учитывать при выборе инструмента моделирования угроз.

CAIRIS

CAIRIS, сокращение от Computer Aided Integration of Requirements and Information Security, представляет собой инструмент для моделирования угроз с открытым исходным кодом, выпущенный в 2012 году.

- Система: веб-инструмент, работающий в различных средах, включая Ubuntu, Mac, Windows и Linux. Он также работает как контейнер Docker.

- Особенности: Создает образы злоумышленников, детализирующие потенциальных участников угрозы. 12 системных представлений представляют как риски, так и архитектурные перспективы. Он определяет шаблоны атак и предоставляет информацию о способах смягчения последствий атак.

- Производительность: Высокая эффективность, хотя есть сообщения о медленном вводе системной информации.

- Поддержка: онлайн-документация, демонстрации и учебные пособия.

- Цена: бесплатно.

Управление уязвимостями Cisco

Ранее Kenna.VM, Cisco Vulnerability Management сообщает о статусе риска приложения, используя различные показатели.

- Система: инструмент SaaS, доступный в двух планах: Advantage и Premier.

- Особенности: Анализирует данные для получения информации об угрозах в режиме реального времени и рекомендуемых действий с точки зрения риска.

- Производительность: В своих расчетах использует запатентованный алгоритм, собирает данные из более чем 19 каналов анализа угроз, предъявляет строгие требования к вводу данных и предоставляет разнообразные отчеты.

- Поддержка: доступна базовая и расширенная поддержка.

- Цены: подписка зависит от использования.

IriusRisk

IriusRisk выполняет анализ рисков и создает модели угроз для программного приложения на этапе проектирования.

- Система: доступны SaaS и локальные развертывания.

- Особенности: Использует вопросник для сбора данных и генерирует список угроз с использованием механизма правил, который связан с такими инструментами, как Jira и службы Azure DevOps. Файлы из Microsoft Threat Modeling Tool можно импортировать в IriusRisk.

- Производительность: Простота в использовании.

- Поддержка: по электронной почте и через систему оповещения о неисправностях.

- Цены: доступны бесплатные подписки сообщества и корпоративные подписки на основе лицензий.

Microsoft Threat Modeling Tool

Microsoft Threat Modeling Tool — это программное обеспечение с открытым исходным кодом, построенное на методологии STRIDE (подделка, вмешательство, отказ, раскрытие информации, отказ в обслуживании, повышение привилегий).

- Система: приложение для настольных компьютеров или ноутбуков на базе Windows.

- Возможности: Создает модели угроз с использованием DFDs; поддерживает системы, работающие под управлением Windows и облачных служб Microsoft Azure; генерирует различные отчеты.

- Производительность: Обеспечивает экономически эффективную отправную точку для запуска инициативы по моделированию угроз.

- Поддержка: через корпорацию Майкрософт, доступны различные пользовательские форумы и документация.

- Цена: бесплатно.

OWASP Threat Dragon

В 2016 году OWASP разработала инструмент моделирования угроз Dragon с открытым исходным кодом для кросс-платформенных угроз.

- Система: веб-версия.

- Особенности: Создает DFD, которые загружаются в механизм правил, который предоставляет списки угроз, рекомендации и другие отчеты. Он поддерживает модели STRIDE и LINDDUN (связывание, идентификация, отказ от проверки, обнаружение, раскрытие данных, неосведомленность, несоблюдение).

- Производительность: Простота в использовании с множеством функций.

- Поддержка: документация, а также активное сообщество пользователей для устранения неполадок

- Цена: бесплатно.

Элементы SD

SD Elements от SecurityCompass предлагает плавный перевод политики в процедуру с помощью различных функций моделирования угроз и ресурсов, что автоматизирует идентификацию угроз и контрмер.

- Система: доступны SaaS или локальные развертывания.

- Особенности: Использует опросы для сбора данных и выявления уязвимостей и мер по их устранению. Широкие возможности создания отчетов и тестирования.

- Производительность: Эффективность после завершения процесса обучения.

- Поддержка: Через SecurityCompass поддержка охватывает все этапы проекта, от установки до обучения и управления.

- Цены: зависят от использования. Доступны три версии: Express, Professional и Enterprise.

Splunk Enterprise Security и Splunk Security Essentials

Splunk Enterprise Security использует широкий спектр инструментов и ресурсов, включая искусственный интеллект и машинное обучение, для обеспечения оценки технологической архитектуры организации на основе рисков. Он собирает данные о производительности по всей организации, анализирует их с разных точек зрения, а также выявляет и визуализирует потенциальные угрозы и уязвимости. Splunk Security Essentials — это бесплатный инструмент от производителя, который предлагает ограниченное количество панелей мониторинга, отчетов и функций.

- Система: Splunk Enterprise Security доступна в SaaS или локально. Splunk Security Essentials доступна в виде приложения в Splunkbase.

- Особенности: Splunk Security Essentials предлагает непрерывный мониторинг, оповещения на основе рисков, обнаружение вредоносных программ и анализ первопричин. Splunk Security Essentials сопоставлен с фреймворками Kill Chain и Mitre ATT & CK.

- Производительность: простой в использовании интерфейс и информационные панели.

- Поддержка: Доступны службы обучения и поддержки, включая Splunk University, видеоролики и обучение на месте.

- Цены: Для Splunk Enterprise Security требуется лицензия, а цены зависят от рабочей нагрузки, сущности и потребления. Splunk Security Essentials предоставляется бесплатно.

Threagile

Threagile — это инструментарий для моделирования угроз с открытым исходным кодом, основанный на коде, который функционирует в гибких средах.

- Интегрированная среда разработки система: инструмент на основе, который моделирует среду угроз путем оценки активов в гибком режиме, используя файл YAML для ввода.

- Особенности: Создает модели угроз в виде DFD и подробных отчетов.

- Производительность: Эффективная, позволяет легко моделировать угрозы.

- Поддержка: документация, а также активное сообщество пользователей для устранения неполадок.

- Цена: бесплатно.

ThreatModeler

ThreatModeler — это автоматизированный инструмент моделирования угроз для DevOps. Он имеет три версии: Community, Appsec и Cloud.

- Система: веб-версия, предназначенная в первую очередь для крупных организаций со сложной технологической инфраструктурой.

- Особенности: Основана на модели VAST (визуальная, гибкая и простая угроза). Предлагает интеллектуальный механизм обработки угроз, механизм создания отчетов и интегрированное утверждение рабочего процесса. Поддерживает множество других систем и изначально связан с Jira и Jenkins.

- Производительность: Удобная навигация по различным функциям.

- Поддержка: Различные варианты поддержки, доступные через ThreatModeler.

- Цены: Версия для сообщества бесплатна. Версии Appsec и Cloud основаны на лицензии.

Tutamen Threat Model Automator

Tutamen Threat Model Automator от Tutamantic поддерживает разработку безопасности на этапах архитектуры и проектирования. В настоящее время компания разрабатывает инструмент.

- Система: облачная.

- Возможности: Принимает входные данные из установленных приложений, включая Visio и Excel, и предоставляет различные отчеты. Гибкий.

- Производительность: в бета-версии.

- Поддержка: через службу технической поддержки Tutamantic.

- Цены: Бесплатно для тех, кто находится в бета-версии программы.