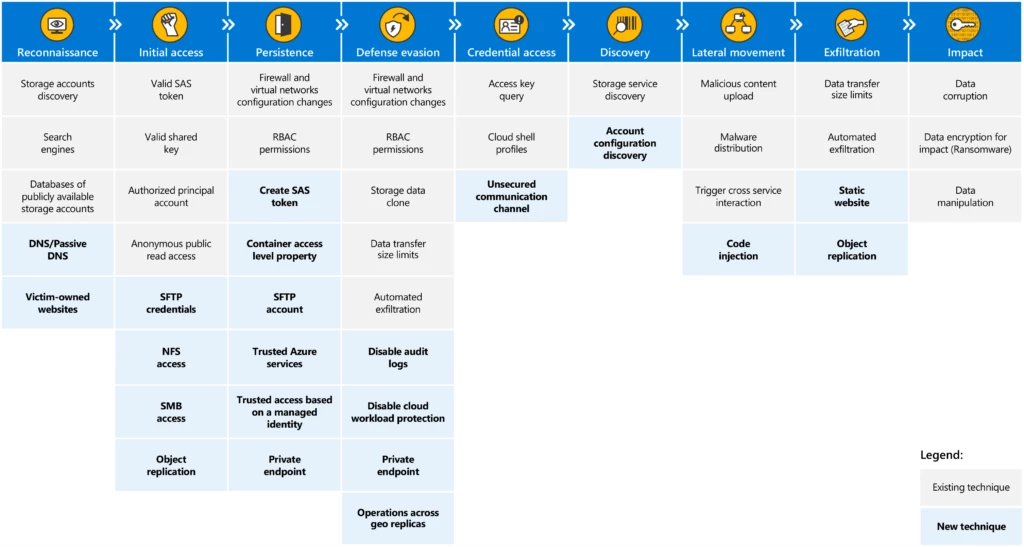

Сегодня мы объявляем о выпуске второй версии матрицы угроз для служб хранения данных, структурированного инструмента, который помогает выявлять и анализировать потенциальные угрозы безопасности данных, хранящихся в облачных службах хранения. Матрица, впервые выпущенная в апреле 2021 года, как подробно описано в сообщении в блоге Матрица угроз для служб хранения, содержит богатый набор методов атаки, сопоставленных с хорошо известным набором тактик, описанных платформой MITRE ATT & CK® и всеобъемлющей базой знаний, что позволяет защитникам более эффективно адаптироваться к новым методам и реагировать на них.

Киберпреступники используют учетные записи и службы облачных хранилищ для различных целей, таких как доступ к конфиденциальным данным и их эксфильтрация, получение сетевых опор для горизонтального перемещения, предоставление доступа к дополнительным ресурсам, а также развертывание вредоносных программ или участие в схемах вымогательства. Для борьбы с такими угрозами обновленная матрица угроз обеспечивает лучшее покрытие поверхности атаки, подробно описывая несколько новых методов начального доступа. Матрица дополнительно обеспечивает наглядное представление о ландшафте угроз, подробно описывая несколько новых атак, уникальных для облачных сред, включая некоторые, которые еще не наблюдались в реальных атаках. Новая версия матрицы доступна по адресу: https://aka.ms/StorageServicesThreatMatrix

Из новых методов, подробно описанных в этом блоге, несколько заслуживающих внимания примеров включают:

- Репликация объектов – позволяет злоумышленникам злонамеренно злоупотреблять функцией репликации объектов в обоих направлениях, либо используя исходящую репликацию для удаления данных из целевой учетной записи хранения, либо используя входящую репликацию для доставки вредоносного ПО целевой учетной записи.

- Операции с географическими репликами – помогает злоумышленникам обойти средства защиты, распределяя операции по географическим копиям учетных записей хранения. Решения для обеспечения безопасности могут отображать только части атаки и могут не обнаруживать достаточную активность в одном регионе для запуска предупреждения.

- Статический веб-сайт – позволяет злоумышленникам извлекать данные с помощью функции “статический веб-сайт”, предоставляемой крупными поставщиками облачных хранилищ, которую часто упускают из виду менее опытные пользователи.

В этом сообщении в блоге мы представим новые методы атаки, появившиеся со времени нашего последнего анализа, и рассмотрим различные этапы потенциальной атаки на учетные записи облачных хранилищ.

Новые методы в матрице

1. Разведка

Разведка состоит из методов, которые вовлекают злоумышленников в активный или пассивный сбор информации, которая может быть использована для поддержки таргетинга.

DNS / Пассивный DNS – Злоумышленники могут искать данные DNS для действительных имен учетных записей хранения, которые могут стать потенциальными целями. Субъекты угроз могут запрашивать серверы имен, используя методы перебора для перечисления существующих учетных записей хранилища в произвольном режиме, или выполнять поиск в централизованных хранилищах зарегистрированных ответов на запросы DNS (известных как пассивный DNS).

Веб-сайты, принадлежащие жертве– Злоумышленники могут искать учетные записи хранилища предприятия-жертвы, просматривая его веб-сайты. Страницы веб-сайтов, принадлежащих жертвам, могут храниться в учетной записи хранилища или содержать ссылки для извлечения данных, хранящихся в учетной записи хранилища. Ссылки содержат URL-адрес хранилища и обеспечивают точку входа в учетную запись.

2. Начальный доступ

Первоначальный доступ состоит из методов, которые используют различные векторы входа, чтобы закрепиться в учетной записи хранилища. После получения начального доступа может быть обеспечен дальнейший доступ, эксфильтрация данных или боковое перемещение вредоносной полезной нагрузки, которая распространяется на другие ресурсы.

Учетные данные SFTP – злоумышленники могут получать учетные данные учетной записи SFTP (Secure File Transfer Protocol) и злоупотреблять ими в качестве средства получения начального доступа. SFTP — это распространенный протокол передачи файлов между клиентом и удаленной службой. После подключения пользователя к службе облачного хранилища пользователь может загружать большие двоичные объекты и выполнять другие операции, поддерживаемые протоколом. Для подключений SFTP требуются учетные записи SFTP, которые управляются локально в экземпляре службы хранения, включая учетные данные в виде паролей или пар ключей.

Доступ к NFS – злоумышленники могут осуществлять первоначальный доступ к учетной записи хранилища, используя протокол NFS, если он включен. Хотя доступ ограничен списком разрешенных виртуальных сетей, настроенных на брандмауэре учетной записи хранилища, подключение по протоколу NFS не требует аутентификации и может быть выполнено любым источником в указанных сетях.

Доступ малого и среднего бизнеса – злоумышленники могут осуществлять первоначальный доступ к общим файлам учетной записи хранилища, используя протокол блокировки сообщений сервера (SMB).

Репликация объектов – Злоумышленники могут устанавливать политику репликации между исходным и целевым контейнерами, которая асинхронно копирует объекты из источника в пункт назначения. Этой функцией можно злонамеренно злоупотреблять в обоих направлениях. Исходящая репликация может служить каналом фильтрации пользовательских данных из контейнера жертвы в контейнер злоумышленника. Входящая репликация может использоваться для доставки вредоносного ПО из контейнера злоумышленника в контейнер жертвы. После установки политики злоумышленник может работать со своим контейнером, не получая доступа к контейнеру-жертве.

3. Постоянство

Сохранение состоит из методов, которые злоумышленники используют для сохранения доступа к учетной записи хранилища из-за изменения учетных данных и других сбоев, которые могут привести к прекращению их доступа. Методы, используемые для обеспечения сохраняемости, включают в себя любые изменения доступа, действий или конфигурации, которые позволяют им оставаться в системе.

Создайте токен SAS – Злоумышленники могут создать токен SAS с высокими привилегиями и длительным сроком действия, чтобы сохранить действительные учетные данные в течение длительного периода. Токены не отслеживаются учетными записями хранилища, поэтому их нельзя отозвать (за исключением Service SAS), и нелегко определить, есть ли действительные токены в свободном доступе, пока они не будут использованы.

Свойство уровня доступа к контейнеру – Злоумышленники могут настроить свойство уровня доступа к контейнеру с учетом детализации большого двоичного объекта или контейнера, чтобы разрешить анонимный доступ на чтение к данным в учетной записи хранилища. Эта конфигурация обеспечивает канал для удаления данных, даже если метод первоначального доступа больше недействителен.

Учетная запись SFTP – злоумышленники могут создать учетную запись SFTP для поддержания доступа к целевой учетной записи хранилища. Учетная запись SFTP является локальной в экземпляре хранилища и на нее не распространяются разрешения Azure RBAC. На учетную запись также не влияют изменения ключей доступа к учетной записи хранилища.

Доверенные службы Azure – Злоумышленники могут настроить брандмауэр учетной записи хранилища таким образом, чтобы разрешить доступ доверенным службам Azure. Хранилище Azure предоставляет предопределенный список доверенных служб. Любой ресурс из этого списка, который принадлежит к той же подписке, что и учетная запись хранилища, разрешен брандмауэром, даже если нет правила брандмауэра, которое явно разрешает исходный адрес ресурса.

Доверенный доступ на основе управляемого удостоверения – злоумышленники могут настроить брандмауэр учетной записи хранилища таким образом, чтобы разрешить доступ определенным экземплярам ресурсов на основе назначенного системой управляемого удостоверения, независимо от адреса их источника. Тип ресурса можно выбрать из предопределенного списка, предоставленного Azure Storage, и экземпляр ресурса должен находиться в том же клиенте, что и учетная запись хранилища. Разрешения RBAC экземпляра ресурса определяют типы операций, которые экземпляр ресурса может выполнять с данными учетной записи хранилища.

Частная конечная точка – Злоумышленники могут устанавливать частные конечные точки для учетной записи хранилища, чтобы установить отдельный канал связи с целевой виртуальной сетью. Новой конечной точке назначен частный IP-адрес в диапазоне адресов виртуальной сети. Все запросы, отправляемые частной конечной точке, по замыслу обходят брандмауэр учетной записи хранения.

4. Уклонение от защиты

Тактика уклонения от защиты состоит из приемов, которые используются злоумышленниками, чтобы избежать обнаружения и скрыть свою вредоносную активность.

Отключить журналы аудита – Злоумышленники могут отключить журналы аудита учетной записи хранилища, чтобы предотвратить отслеживание событий и избежать обнаружения. Журналы аудита содержат подробную запись операций, выполненных с целевой учетной записью хранилища, и могут использоваться для обнаружения вредоносных действий. Таким образом, отключение этих журналов может сделать ресурс уязвимым для атак без обнаружения.

Отключить защиту от облачной рабочей нагрузки – Злоумышленники могут отключить службу защиты от облачной рабочей нагрузки, которая выдает предупреждения системы безопасности при обнаружении вредоносных действий в облачных службах хранения.

Частная конечная точка – Злоумышленники могут устанавливать частные конечные точки для учетной записи хранилища, чтобы установить отдельный канал связи с целевой виртуальной сетью. Новой конечной точке назначен частный IP-адрес в диапазоне адресов виртуальной сети. Все запросы, отправляемые частной конечной точке, по замыслу обходят брандмауэр учетной записи хранения.

Операции с географическими репликами – Злоумышленники могут распределять свои запросы по географическим репликам, чтобы уменьшить охват в каждом регионе и избежать обнаружения с помощью различных правил и эвристик.

5. Доступ с учетными данными

Доступ с учетными данными состоит из методов кражи учетных данных, таких как имена учетных записей и пароли. Использование законных учетных данных может предоставить злоумышленникам доступ к другим ресурсам, затруднить их обнаружение и предоставить возможность помочь в достижении их целей.

Незащищенный канал связи – злоумышленники могут перехватывать сетевой трафик и перехватывать учетные данные, отправленные по небезопасному протоколу. Когда учетная запись хранилища настроена на поддержку незашифрованного протокола, такого как HTTP, учетные данные передаются по сети незащищенными и подвержены утечке. Злоумышленник может использовать скомпрометированные учетные данные для получения начального доступа к учетной записи хранилища.

6. Обнаружение

Обнаружение состоит из методов, которые злоумышленники могут использовать для получения знаний о службе. Эти методы помогают злоумышленникам наблюдать за окружающей средой и ориентироваться, прежде чем принимать решение о том, как действовать.

Обнаружение конфигурации учетной записи – Злоумышленники могут использовать разрешение доступа control plane для получения конфигурации учетной записи хранилища. Конфигурация содержит различные технические детали, которые могут помочь злоумышленнику в реализации различных тактик. Например, конфигурация брандмауэра предоставляет информацию о доступе к сети. Другие параметры могут указывать, регистрируются ли операции доступа. Конфигурация также может содержать политику резервного копирования, которая может помочь злоумышленнику в уничтожении данных.

7. Эксфильтрация

Эксфильтрация состоит из методов, которые злоумышленники могут использовать для извлечения данных из учетных записей хранилища. Они могут включать передачу данных в другое облачное хранилище за пределами учетной записи жертвы, а также могут включать ограничение размера передаваемых данных.

Статический веб-сайт – Злоумышленники могут использовать функцию “статический веб-сайт” для удаления собранных данных за пределы учетной записи хранилища. Статический веб-сайт — это хостинг поставщика облачных хранилищ, который позволяет обслуживать статический веб-контент непосредственно из учетной записи хранилища. Доступ к веб-сайту можно получить через альтернативную конечную веб-точку, которую можно пропустить при ограничении доступа к учетной записи хранилища.

Репликация объектов – Злоумышленники могут устанавливать политику репликации между исходным и целевым контейнерами, которая асинхронно копирует объекты из источника в назначение. Исходящая репликация может служить каналом фильтрации клиентских данных из контейнера жертвы в контейнер злоумышленника.

Заключение

По мере роста объема данных, хранящихся в облаке, растет и потребность в надежных мерах безопасности для их защиты. Microsoft Defender for Cloud может помочь обнаруживать и устранять угрозы в ваших учетных записях хранения. Defender for Storage использует Microsoft Threat Intelligence и моделирование поведения для обнаружения аномальных действий, таких как утечка конфиденциальных данных, подозрительный доступ и загрузка вредоносных программ. Благодаря масштабируемому внедрению безагентного доступа группы безопасности получают возможность устранять угрозы с помощью контекстных оповещений системы безопасности, рекомендаций по исправлению и настраиваемых средств автоматизации. Узнайте больше о Microsoft Defender для облачной поддержки безопасности хранилища.