Анализ деятельности компании Palantir Technologies Inc

Palantir Technologies была создана Тилем через год после успешной продажи PayPal, в мае 2003 года. В некотором смысле эта компания...

Amazon запускает новый сервис искусственного интеллекта Bedrock, который заменит Google и OpenAI

AWS запускает Bedrock, сервис искусственного интеллекта, который позволит пользователям создавать генеративные модели из AI21 Labs, Anthropic, Stability AI и Amazon....

Криптоактивы. BIS выпустил отчет под названием «Криптовалютная экосистема: ключевые элементы и риски», который был представлен министрам финансов и управляющим центральных банков G20.

Основные моменты В этом отчете (Криптовалютная экосистема: ключевые элементы и риски) рассматриваются ключевые элементы криптоэкосистемы и оцениваются их структурные недостатки....

На пути к следующему технологическому переходу: Комиссия представляет стратегию ЕС по лидерству в Web 4.0 и виртуальных мирах

Сегодня Комиссия приняла новую стратегию в области Web 4.0 и виртуальных миров для управления следующим технологическим переходом и обеспечения открытой, безопасной, заслуживающей...

Обзор киберугроз Ирана

Этот пост в блоге направлен на понимание и контекстуализацию кибератак, связанных с наборами вторжений Iran-nexus в течение периода 2022-2023 годов. В нем не...

Отчет F5: гибридный IT он здесь чтобы остаться надолго

Большинство современных организаций проходят через процесс цифровой трансформации, в ходе которого они обновляют свои технологии, интегрируют ИТ-системы и используют преимущества...

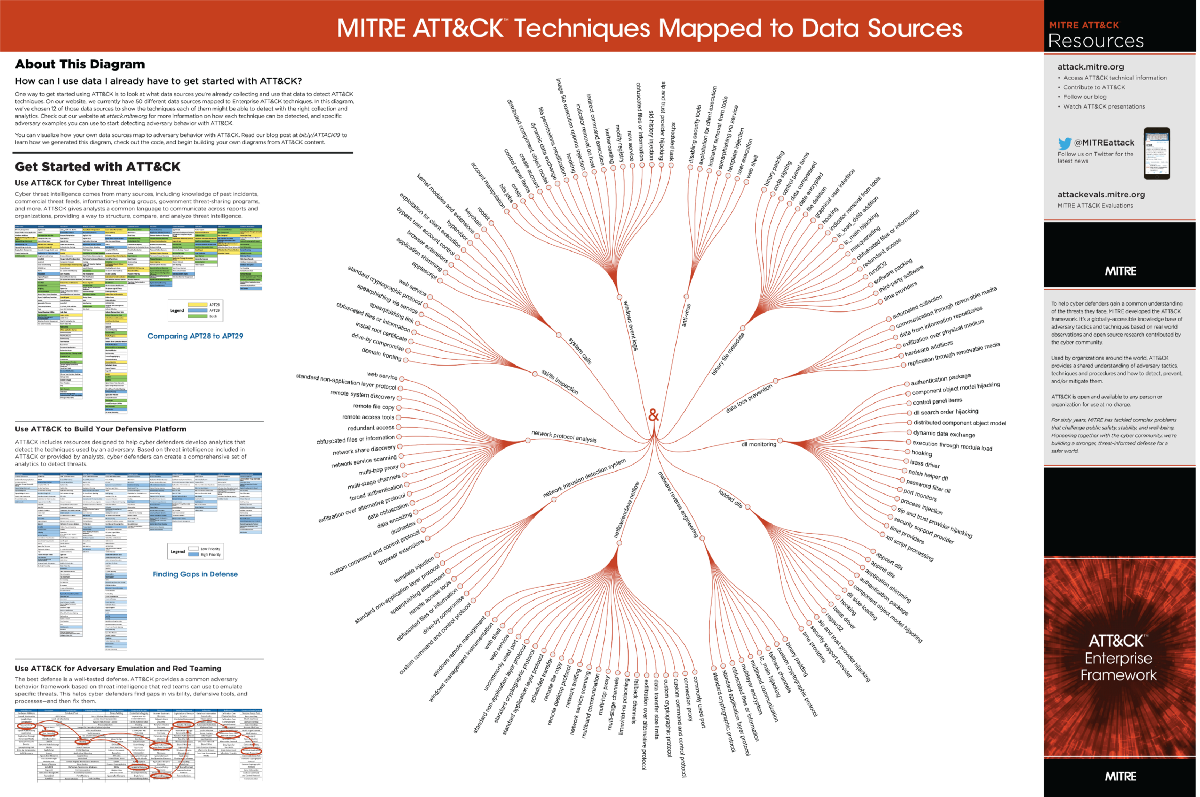

Начало работы: моделирование угроз с помощью Mitre ATT & CK framework

Платформа Mitre ATT & CK на первый взгляд может показаться сложной, но это ключевой инструмент, который помогает командам SOC проводить...

Бразильский пилотный проект CBDC содержит код, который может заморозить или сократить средства, утверждает разработчик

Педро Магальяйнш, разработчик блокчейна, который утверждает, что провел реверс-инжиниринг пилотного бразильского CBDC, нашел код, который позволит замораживать или удалять учетные...

Europe Cloud DLP и рост уровня расширенной защиты от угроз в телекоммуникациях

Изучение роста уровня расширенной защиты от угроз и Europe Cloud DLP в телекоммуникациях Телекоммуникационная отрасль переживает значительные преобразования с ростом...

Снимок возможностей Forrester: нулевое доверие

Новое исследование исследует, как лидеры в области безопасности продвигаются вперед по сравнению с годом, который изменил все Cloudflare поручила Forrester...

От нулевого доверия к многофакторной аутентификации: объяснены ключевые концепции облачной безопасности

Понимание пути: от нулевого доверия к многофакторной аутентификации в облачной безопасности В быстро развивающемся мире облачных вычислений безопасность остается первостепенной...

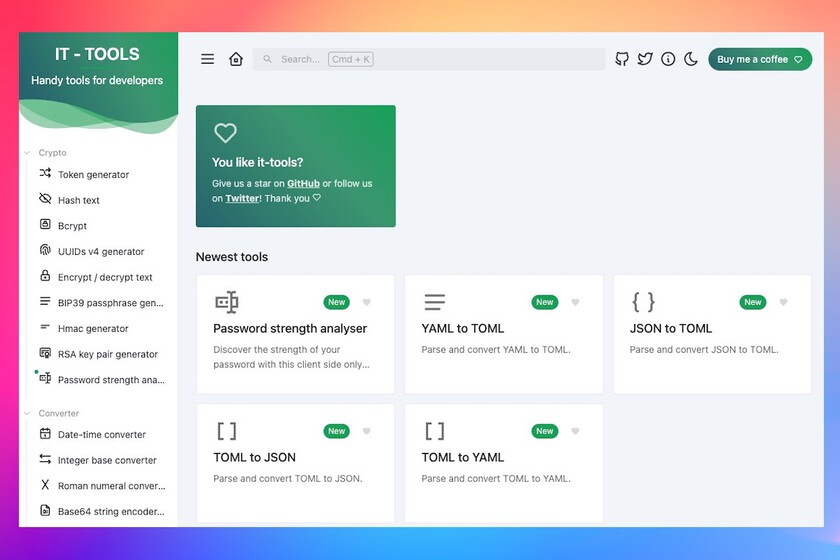

Этот веб-сайт — настоящий швейцарский армейский нож с более чем 60 бесплатными инструментами с открытым исходным кодом, которые вы можете использовать

Существуют приложения, программы и веб-сайты настолько хорошие, что трудно поверить, что они бесплатны … но это так, хотя всегда есть...