ОСНОВНЫЕ МОМЕНТЫ

- Традиционный подход к сетевой безопасности использует виртуальную частную сеть (VPN) для предоставления доступа пользователю через IP-адрес интернет-протокола (internet protocol), где эти IP-адреса связаны с устройствами или приложениями группы пользователей. Но это может привести к нарушению безопасности IP-адресов.

- Подход ‘5С’ к внедрению архитектуры сети с нулевым доверием (ZTNA) основан на ключевых функциях, которые определяют основную функциональность решения для обеспечения безопасности.

- ZTNA обеспечивает быстрые, безопасные, экономичные и надежные соединения для доступа к сетевым приложениям. Она использует облако и устраняет зависимость от аппаратных стеков и человеческих усилий, затрачиваемых на управление VPN-шлюзами.

ПОЧЕМУ ПРЕДПРИЯТИЯ ДОЛЖНЫ ВНЕДРЯТЬ ZTNA

ZTNA повышает производительность предприятия за счет более быстрого подключения, безопасной авторизации и сокращения задержек.

Гибридная работа становится нормой после пандемии, учитывая ее гибкость и то, что организации теперь используют цифровые процессы. Предприятия полагаются на Интернет, позволяющий пользователям получать доступ к приложениям либо на месте, либо через VPN, либо в облаке. В условиях роста числа кибератак и угроз, исходящих изнутри и извне системы, внедрение ZTNA приобрело важное значение.

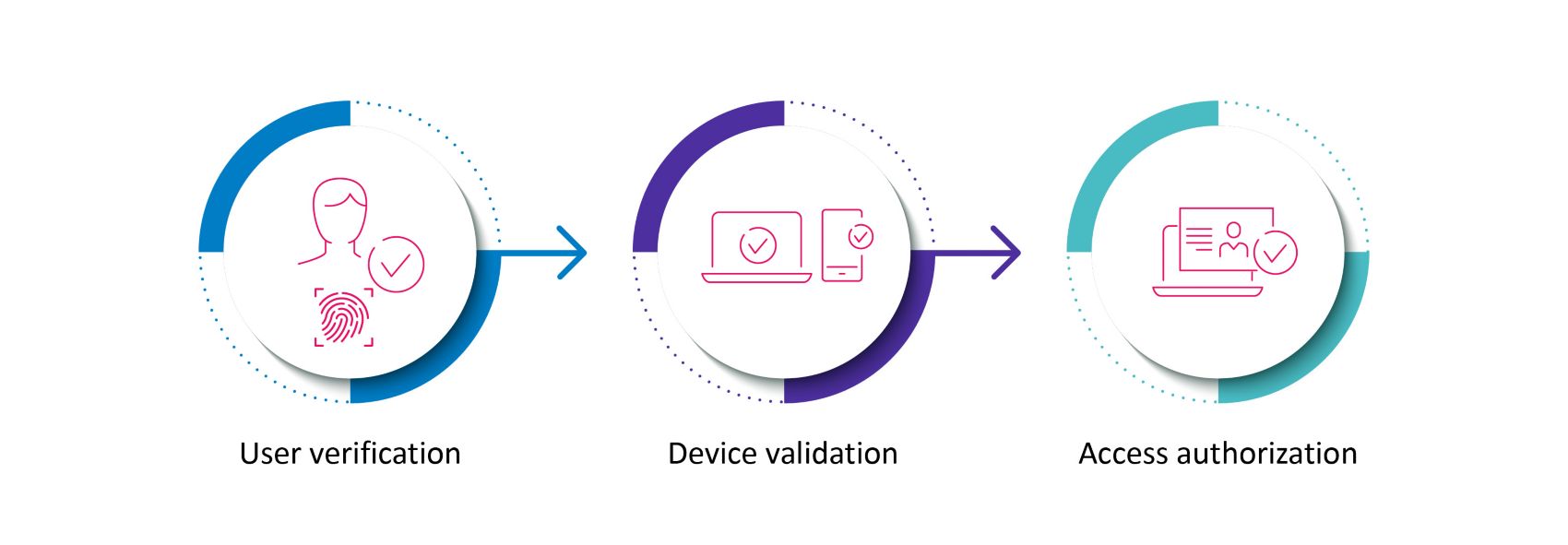

Уязвимости появляются, когда конечному пользователю предоставляется несанкционированный доступ. Чтобы лучше решить эту проблему, ZTNA обеспечивает безопасный доступ к приложениям из любого места и в любое время путем проверки подлинности пользователя с последующей проверкой устройства на предмет любой вредоносной активности. Она предлагает интегрированную защиту и возможности многофакторной аутентификации с использованием существующего механизма предприятия.

Поток аутентификации ZTNA

ПРОБЛЕМЫ, СВЯЗАННЫЕ С СУЩЕСТВУЮЩИМИ СЕТЕВЫМИ РЕШЕНИЯМИ

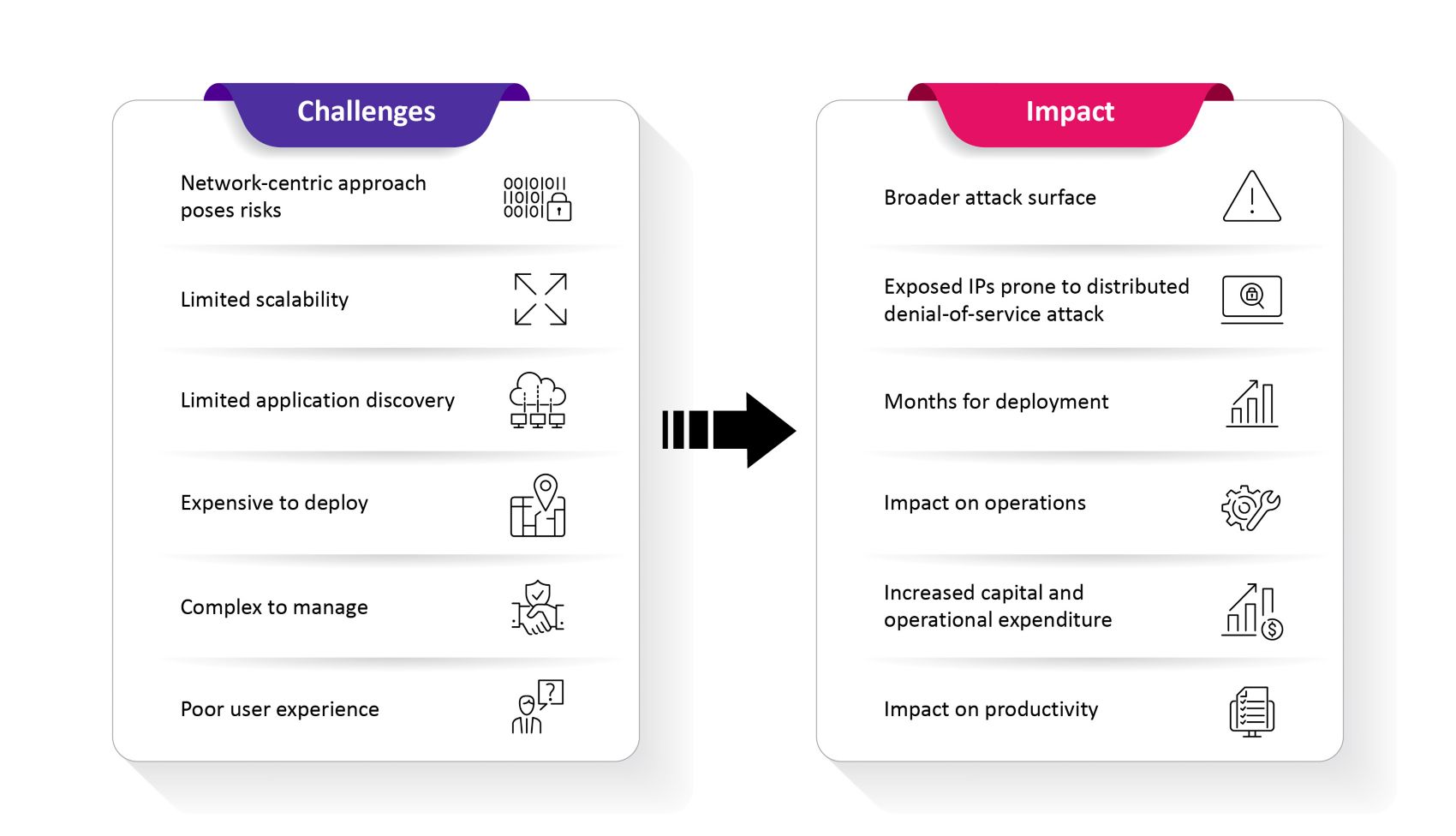

Существующие решения VPN для удаленного доступа имеют определенные недостатки, которые влекут за собой проблемы.

Устаревший VPN с удаленным доступом основан на сетецентрическом подходе, который позволяет пользователям подключать приложения по IP-адресам, расширяя сеть до пользователя. Сотрудники, использующие VPN-соединения для удаленной работы или из дома, предоставляют IP-адреса через концентраторы VPN, что делает эти сети уязвимыми для хакеров. Таким образом, злоумышленники могут легко получить доступ к более широкой корпоративной сети с открытым IP-адресом, тем самым получая доступ к другим приложениям.

Почему и как уязвимы существующие модели VPN с удаленным доступом

Устаревшая архитектура VPN, основанная на оборудовании, не масштабируется для приложений типа «программное обеспечение как услуга» или облачных приложений. Это также влияет на бизнес, поскольку развертывание нового оборудования требует много времени. Для каждого корпоративного приложения требуется собственный VPN-шлюз, что затрудняет внедрение новых дополнений и влияет на масштабируемость. Кроме того, предприятия используют разнородное развертывание VPN, для управления операциями которого требуется квалифицированный специалист.

Кроме того, гибридная среда (локальная и облачная) с традиционной настройкой безопасности требует, чтобы трафик VPN был перенаправлен обратно в центральный центр обработки данных в удаленном месте, прежде чем он предоставит доступ через облако. Это вызывает проблемы с задержкой, приводящие к ухудшению пользовательского опыта и высокой пропускной способности. Увеличение аппаратных средств, рабочей силы и ресурсов центра обработки данных приводит к увеличению затрат.

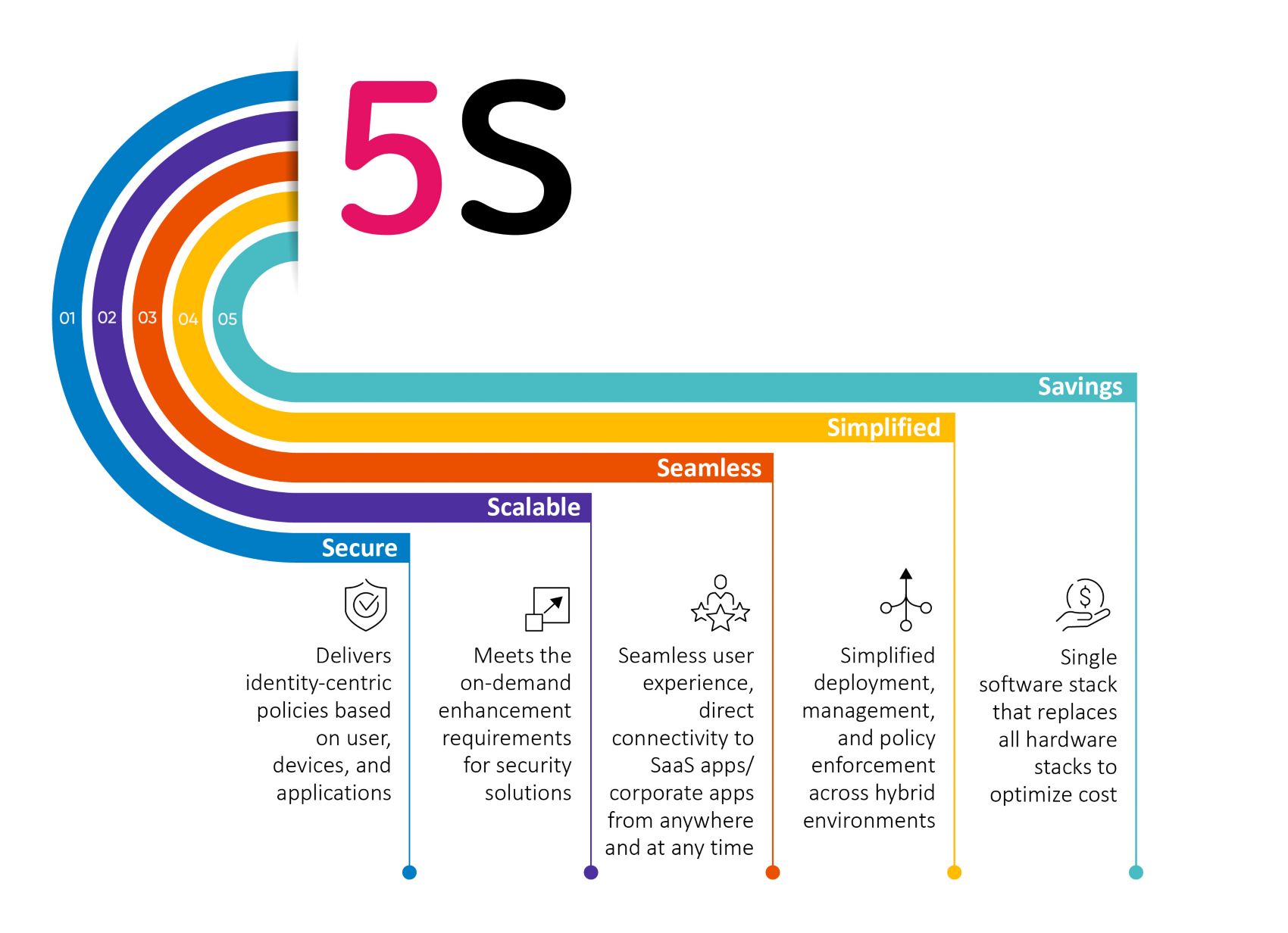

МОДЕЛЬ FIVE-S ZTNA

Надежная и эффективная архитектура сети с нулевым доверием для безопасного и бесперебойного подключения.

Мы представляем подход ‘five-S» (безопасный, масштабируемый, бесшовный, упрощенный и экономичный) для внедрения ZTNA, основанный на ключевых функциях, которые определяют основную функциональность решения для обеспечения безопасности. Этот подход предлагает новую архитектуру сетевой безопасности, которая использует политику, ориентированную на идентификацию, для обеспечения безопасной среды, основанной на принципе нулевого доверия.

Используя этот метод, политика безопасности (письменный документ, который определяет, как предприятие должно защищать свои физические и технологические активы) создается на основе пользователя, устройства или приложения, которые получают доступ вместо IP-адреса, тем самым уменьшая интерфейс атаки. Каждый сеанс пользователя проходит проверку подлинности перед авторизацией доступа, что позволяет использовать микросегментацию на основе приложений для обеспечения детализированного уровня безопасности.

Модель обеспечивает расширенную видимость аспектов подключения (таких как аналитическая информация об активности пользователя или приложения – откуда и когда осуществляется доступ к сети и является ли пользователь законным или нет), доступности приложений (лучший и непрерывный доступ для каждого сеанса пользователя) и управления состоянием (автоматическое обновление исправлений безопасности или антивируса).

Модель five-S ZTNA

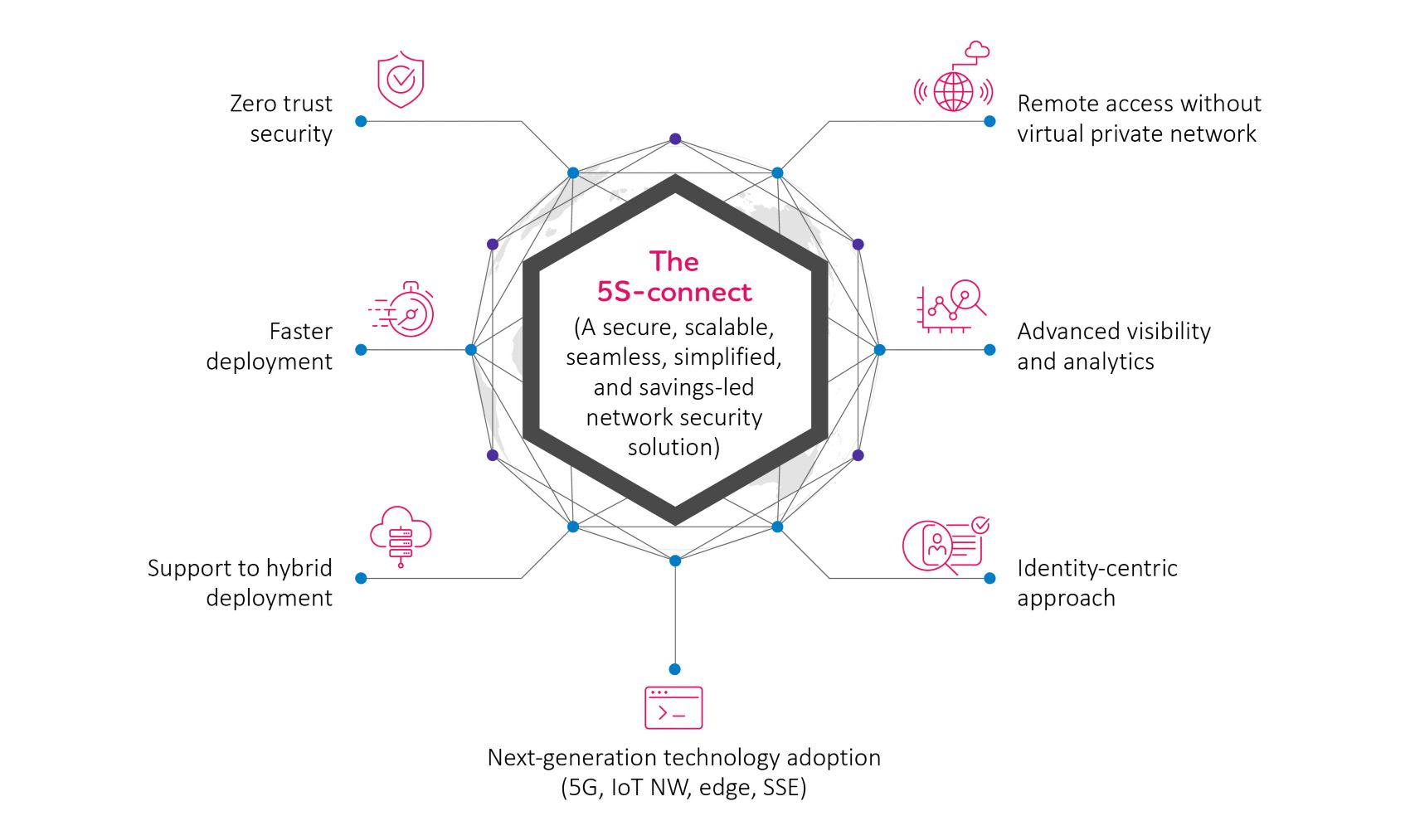

Возможности, предоставляемые моделью ZTNA для безопасной и бесперебойной корпоративной сети

ZTNA облегчает доступ за счет быстрой проверки и адаптации новых пользователей и обеспечивает упрощенный доступ по сравнению с традиционными моделями, использующими аппаратную систему (брандмауэр VPN). Существующая система VPN имеет ограниченные возможности для размещения новых пользователей и требует установки дополнительных брандмауэров. С другой стороны, в случае ZTNA, учитывая, что она основана на облаке, необходимо подавать запрос на добавление пользователей и в течение короткого периода предоставлять доступ, поддерживая масштабируемость.

Масштабируемые гибридные развертывания должны быть гибкими, когда предприятия объединяют системы информационных технологий (IT) и операционных технологий (OT) в единую сеть, используя ZTNA для эффективной работы. Например, розничный магазин может объединить свою OT (программно-аппаратную систему, которая контролирует производственные процессы и активы) с корпоративной ИТ-системой, чтобы получать обновления запасов на полке в режиме реального времени с помощью камер или датчиков, которые соответствуют оформлению заказа покупателем на стойке выставления счетов. Интеграция помогает защитить сеть, ускорить действия, сэкономить затраты и упростить операции.

Модель помогает оптимизировать пропускную способность за счет прямого доступа в Интернет из удаленных мест или филиалов, обеспечивая бесперебойную связь с пользователями, приложениями и устройствами. Она устраняет аппаратные требования к VPN и потребность в кадрах, необходимых для управления этими системами.

ZTNA также повышает интеграцию ИТ при слияниях и поглощениях (существующая устаревшая инфраструктура VPN может испытывать нагрузку на сеть, когда корпоративные пользователи хотят получить доступ к приложениям друг друга во время перехода с внезапным увеличением запросов VPN, что приводит к задержке, настройке нового шлюза VPN и уязвимости к атакам с открытыми IP-адресами), поскольку она основана на подходе, ориентированном на идентификацию, а не на IP-адрес, который требует проверки.

МОДЕЛЬ БЕЗОПАСНОСТИ СЛЕДУЮЩЕГО ПОКОЛЕНИЯ

Основная функциональность ZTNA — безопасная авторизация на основе идентификационных данных — может быть применена к новым технологиям и среде IT-OT.

Модель ZTNA помогает спроектировать современную корпоративную безопасность, поддерживаемую внедрением мульти- и гибридных облаков. Она способствует консолидации сети за счет интеграции новейших технологий и фреймворков, таких как secure service edge или платформы SSE, 5G, Edge и Интернета вещей (IoT). ZTNA является одним из важнейших элементов внедрения SSE framework (комплексного облачного решения для обеспечения безопасности, обеспечивающего безопасный доступ к ИТ-приложениям), способствующего эффективной и надежной защите инфраструктуры предприятия.

ZTNA — это архитектура сетевой безопасности нового поколения, которая обеспечивает комплексную идентификацию, динамическую авторизацию, измерение рисков и автоматизацию управления. То есть сотрудники, подрядчики и сторонние пользователи (идентификация) получают доступ к приложениям в корпоративной сети с особыми потребностями и использованием (авторизация), предотвращая проникновение (риск) в закрытые области приложения или сети. Сеанс завершается, когда пользователь бездействует (автоматизация), чтобы предотвратить нежелательные инциденты безопасности.

Переход предприятий разных отраслей на облачные приложения требует от предприятий внедрения надежного решения для обеспечения сетевой безопасности, обеспечивающего быстрое, безопасное и бесперебойное подключение.

Сеть функционирует как артерия организации; она передает критически важную информацию и данные. Поэтому предприятия должны внедрить надежную архитектуру безопасности для защиты этих сетей от кибератак и последующих потерь из-за взлома систем.