За последние двенадцать месяцев ландшафт безопасности Интернета кардинально изменился. Геополитическая неопределенность в сочетании с активным избирательным сезоном 2024 года во многих странах мира привели к существенному росту вредоносной трафиковой активности в Интернете. В этом отчете мы рассмотрим точку зрения Cloudflare на безопасность интернет-приложений.

Этот отчет является четвертым изданием нашего отчета о безопасности приложений и официальным обновлением нашего отчета за второй квартал 2023 г. Новым в этом отчете является раздел, посвященный безопасности на стороне клиента в контексте веб-приложений.

В отчете мы обсуждаем различные идеи. С глобальной точки зрения, смягченный трафик по всей сети сейчас составляет в среднем 7%, и смягчение WAF и Bot является источником более половины этого. Хотя атаки DDoS остаются основным вектором атак, используемых против веб-приложений, за целевыми атаками CVE также стоит следить, поскольку мы видели эксплойты всего через 22 минуты после выпуска доказательства концепции.

Если говорить о ботах, то около трети всего наблюдаемого нами трафика является автоматизированным, и из этого количества подавляющее большинство (93%) не генерируется ботами из проверенного списка Cloudflare и является потенциально вредоносным.

Трафик API также продолжает расти, в настоящее время составляя 60% всего трафика, и, возможно, еще более тревожным моментом является то, что у организаций до четверти конечных точек API не учитываются.

Мы также затрагиваем безопасность на стороне клиента и распространение сторонних интеграций в веб-приложениях. В среднем корпоративные сайты интегрируют 47 сторонних конечных точек по данным Page Shield.

Также стоит отметить, что с момента последнего отчета наша сеть, из которой мы собираем данные и аналитику, стала больше и быстрее: теперь мы обрабатываем в среднем 57 миллионов HTTP-запросов в секунду ( +23,9% г/г) и 77 миллионов на пике ( +22,2% г/г). С точки зрения DNS, мы обрабатываем 35 миллионов DNS-запросов в секунду ( +40% г/г). Это сумма авторитетных и резолверных запросов, обслуживаемых нашей инфраструктурой.

Возможно, еще более примечательно то, что, сосредоточившись только на HTTP-запросах, в первом квартале 2024 года Cloudflare блокировал в среднем 209 миллиардов киберугроз каждый день ( +86,6% в годовом исчислении). Это существенный рост в относительном выражении по сравнению с тем же периодом прошлого года.

Как обычно, прежде чем углубляться, нам нужно определить термины.

Определения

В настоящем отчете мы будем использовать следующие термины:

- Смягченный трафик: любой HTTP*-запрос eyeball, к которому платформа Cloudflare применила «завершающее» действие. К ним относятся следующие действия:

BLOCK,CHALLENGE,JS_CHALLENGEиMANAGED_CHALLENGE. Сюда не относятся запросы, к которым были применены следующие действия:LOG,SKIP,ALLOW. Они также составили относительно небольшой процент запросов. Кроме того, мы улучшили наш расчет в отношенииCHALLENGEдействий типа, чтобы гарантировать, что только нерешенные проблемы считаются смягченными. Подробное описание действий можно найти в нашей документации для разработчиков. Это не изменилось с прошлогоднего отчета. - Трафик ботов/автоматизированный трафик : любой HTTP*-запрос, идентифицированный системой управления ботами Cloudflare как сгенерированный ботом. Сюда входят запросы с оценкой бота от 1 до 29 включительно. Это не изменилось с прошлогоднего отчета.

- Трафик API : любой запрос HTTP* с типом содержимого ответа XML или JSON. Если тип содержимого ответа недоступен, например, для смягченных запросов, вместо него используется эквивалентный тип содержимого Accept (указанный пользовательским агентом). В этом последнем случае трафик API не будет полностью учтен, но он по-прежнему обеспечивает хорошее представление для целей получения информации. Это не изменилось с прошлогоднего отчета.

Если не указано иное, в настоящем сообщении рассматривается период с 1 апреля 2023 года по 31 марта 2024 года включительно.

Наконец, обратите внимание, что данные рассчитываются только на основе трафика, наблюдаемого в сети Cloudflare, и не обязательно отражают общие закономерности HTTP-трафика в Интернете.

*Когда мы говорим о HTTP-трафике, мы подразумеваем как HTTP, так и HTTPS.

Глобальная информация о дорожном движении

Средний смягченный ежедневный трафик увеличивается почти на 7%

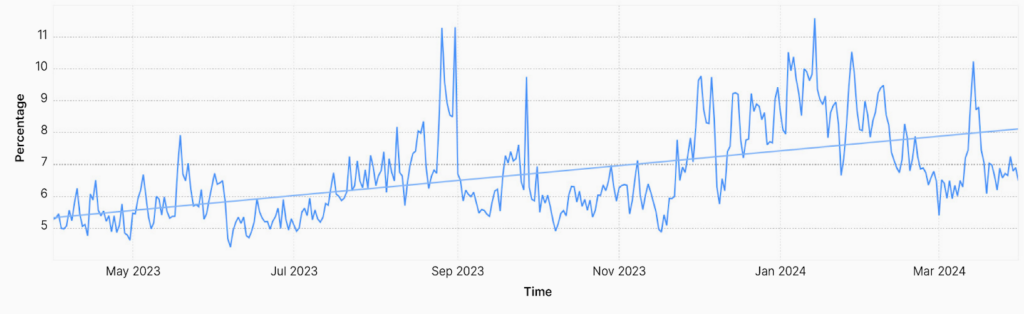

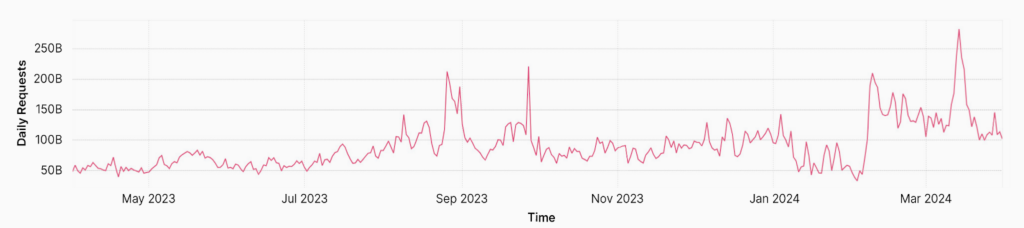

По сравнению с предыдущим 12-месячным периодом Cloudflare смягчил более высокий процент трафика уровня приложений и DDoS-атак уровня 7 (L7) в период со второго квартала 2023 года по первый квартал 2024 года, увеличившись с 6% до 6,8%.

Рисунок 1: Процент смягченного HTTP-трафика увеличился за последние 12 месяцев

Во время крупных глобальных атак мы можем наблюдать всплески смягченного трафика, приближающиеся к 12% всего HTTP-трафика. Это гораздо большие всплески, чем мы когда-либо наблюдали во всей нашей сети.

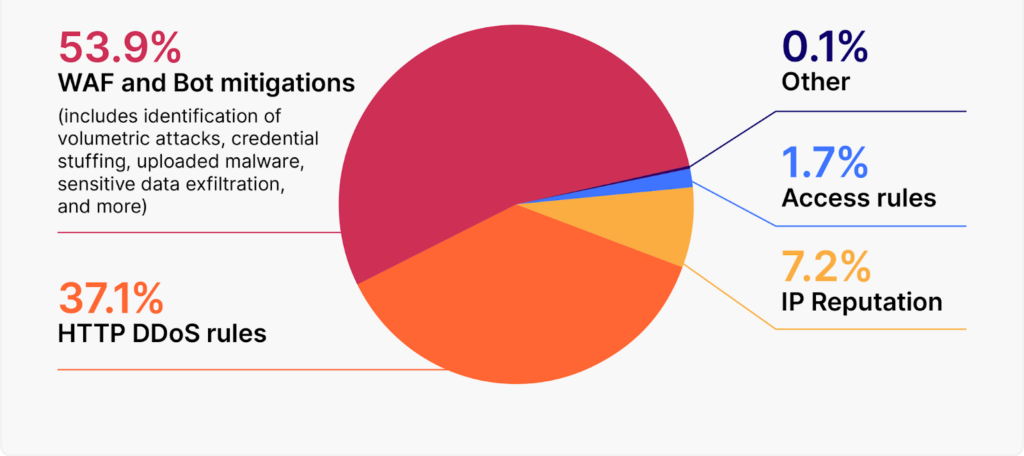

На долю WAF и Bot пришлось 53,9% всего обезвреженного трафика.

Поскольку платформа Cloudflare продолжает выдавать дополнительные сигналы для идентификации потенциально вредоносного трафика, клиенты активно используют эти сигналы в пользовательских правилах WAF для улучшения своей позиции безопасности. Примерами сигналов являются наш WAF Attack Score , который идентифицирует вредоносные полезные нагрузки, и наш Bot Score , который идентифицирует автоматизированный трафик.

После WAF и Bot-смягчения, правила HTTP DDoS являются вторым по величине фактором, способствующим смягчению трафика. Репутация IP, которая использует наш рейтинг угроз IP для блокировки трафика, и правила доступа, которые просто являются блокировками IP и стран, следуют за ними на третьем и четвертом местах.

Рисунок 2: Снижение трафика по группе продуктов Cloudflare

CVE были использованы всего через 22 минуты после публикации доказательства концепции

Число эксплойтов нулевого дня (также называемых угрозами нулевого дня) растет, как и скорость превращения раскрытых CVE в оружие. В 2023 году 97 уязвимостей нулевого дня были эксплуатированы в дикой природе , и это наряду с 15%-ным ростом раскрытых CVE в период с 2022 по 2023 год.

Рассматривая попытки эксплуатации CVE против клиентов, Cloudflare в основном наблюдала активность сканирования, за которой следовали инъекции команд и несколько попыток эксплуатации уязвимостей, PoC-тесты которых были доступны в сети, включая Apache CVE-2023-50164 и CVE-2022-33891 , Coldfusion CVE-2023-29298 CVE-2023-38203 и CVE-2023-26360 , а также MobileIron CVE-2023-35082 .

Эта тенденция в активности попыток эксплуатации CVE указывает на то, что злоумышленники в первую очередь выбирают самые легкие цели и, вероятно, в некоторых случаях добиваются успеха, учитывая продолжающуюся активность вокруг старых уязвимостей.

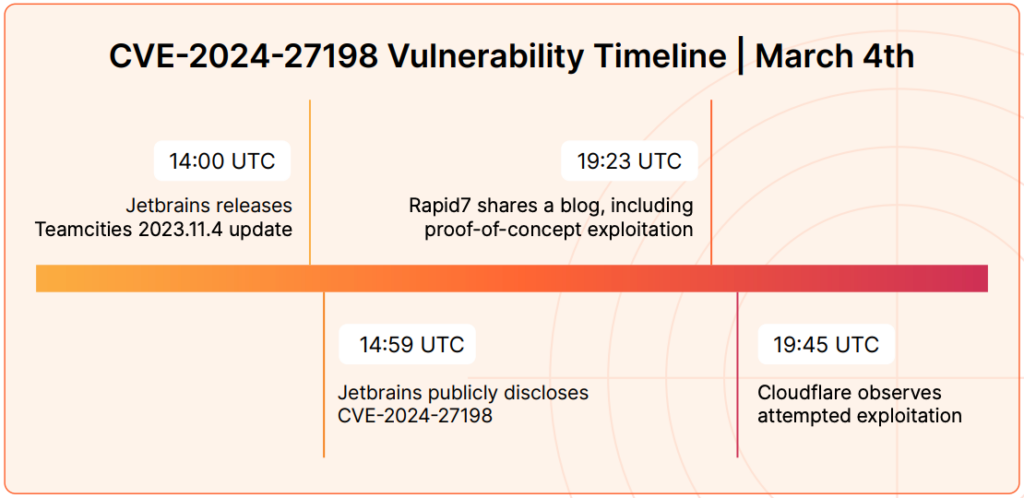

В качестве одного из примеров можно привести тот факт, что Cloudflare зафиксировала попытки эксплуатации уязвимости CVE-2024-27198 (обход аутентификации JetBrains TeamCity) в 19:45 UTC 4 марта, всего через 22 минуты после публикации кода проверки концепции.

Рисунок 3: Временная шкала обхода аутентификации JetBrains TeamCity

Скорость эксплуатации раскрытых CVE часто быстрее, чем скорость, с которой люди могут создавать правила WAF или создавать и развертывать исправления для смягчения атак. Это также относится к нашей собственной внутренней команде аналитиков безопасности, которая поддерживает набор правил WAF Managed Ruleset, что привело нас к объединению человеческих подписей с подходом на основе машинного обучения для достижения наилучшего баланса между низким уровнем ложных срабатываний и скоростью реагирования.

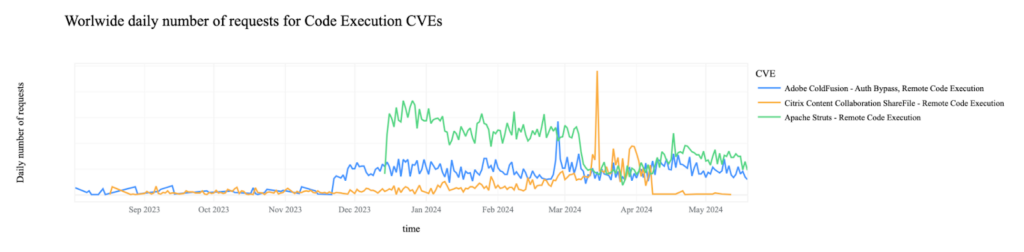

Кампании по эксплуатации CVE со стороны конкретных субъектов угроз отчетливо видны, когда мы фокусируемся на подмножестве категорий CVE. Например, если мы отфильтруем CVE, которые приводят к удаленному выполнению кода (RCE), мы увидим явные попытки эксплуатации установок Apache и Adobe в конце 2023 года и начале 2024 года, а также заметную кампанию, нацеленную на Citrix в мае этого года.

Рисунок 4: Ежедневное количество запросов на CVE выполнения кода по всему миру

Похожие взгляды становятся отчетливо видны при рассмотрении других CVE или конкретных категорий атак.

DDoS-атаки остаются наиболее распространенной атакой на веб-приложения.

DDoS-атаки остаются наиболее распространенным типом атак на веб-приложения: на долю DDoS-атак приходится 37,1% всего отраженного трафика приложений за рассматриваемый период времени.

Рисунок 5: Объем HTTP DDoS-атак с течением времени

Мы увидели значительное увеличение объемных атак в феврале и марте 2024 года. Это было отчасти результатом улучшенных обнаружений, развернутых нашими командами, в дополнение к возросшей активности атак. Только в первом квартале 2024 года автоматизированные средства защиты Cloudflare отразили 4,5 миллиона уникальных DDoS-атак, что эквивалентно 32% всех DDoS-атак, которые Cloudflare отразила в 2023 году. В частности, количество HTTP-атак DDoS на уровне приложений увеличилось на 93% в годовом исчислении и на 51% по сравнению с предыдущим кварталом (QoQ).

Cloudflare сопоставляет трафик DDoS-атак и определяет уникальные атаки, анализируя время начала и окончания события, а также целевое назначение.

Мотивы для запуска DDoS-атак варьируются от нацеливания на конкретные организации с целью получения финансовой выгоды (выкупа) до проверки производительности ботнетов и нацеливания на учреждения и страны по политическим причинам. Например, Cloudflare наблюдал рост DDoS-атак на 466% на Швецию после ее принятия в альянс НАТО 7 марта 2024 года. Это отражало картину DDoS, наблюдавшуюся во время принятия Финляндии в НАТО в 2023 году. Размеры самих DDoS-атак также увеличиваются.

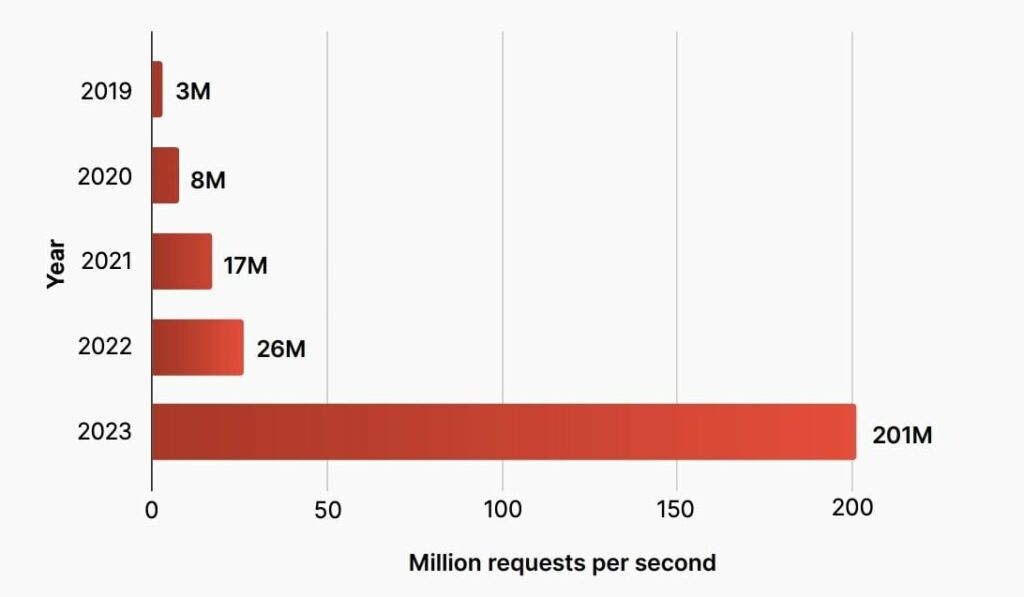

В августе 2023 года Cloudflare смягчила гиперобъемную атаку HTTP/2 Rapid Reset DDoS, которая достигла пика в 201 миллион запросов в секунду (rps) — в три раза больше, чем любая ранее наблюдаемая атака. В ходе атаки злоумышленники использовали уязвимость нулевого дня в протоколе HTTP/2, которая могла вывести из строя практически любой сервер или приложение, поддерживающее HTTP/2. Это подчеркивает, насколько опасны уязвимости DDoS для незащищенных организаций.

Сектор азартных игр и гемблинга стал наиболее подверженным DDoS-атакам сектором, за которым следуют компании интернет-технологий и криптомайнинга.

Рисунок 6: Крупнейшие атаки HTTP DDoS по данным Cloudflare, по годам

Анализ трафика ботов

Cloudflare продолжает активно инвестировать в наши системы обнаружения ботов. В начале июля мы объявили AIndependence , чтобы помочь сохранить безопасный Интернет для создателей контента, предлагая совершенно новую «легкую кнопку» для блокировки всех ботов AI. Она доступна для всех клиентов, включая тех, кто находится на нашем бесплатном уровне.

Значительный прогресс был достигнут и в других дополнительных системах, таких как наше предложение Turnstile — удобная и сохраняющая конфиденциальность альтернатива CAPTCHA.

Все эти системы и технологии помогают нам лучше идентифицировать и отличать человеческий трафик от автоматизированного трафика ботов.

В среднем боты составляют треть всего трафика приложений.

31,2% всего трафика приложений, обрабатываемого Cloudflare, — это трафик ботов. Этот процент оставался относительно стабильным (колеблясь около 30%) за последние три года.

Термин «бот-трафик» может иметь негативный оттенок, но на самом деле бот-трафик не обязательно хороший или плохой; все зависит от цели ботов. Некоторые из них «хорошие» и выполняют необходимую услугу, например, чат-боты службы поддержки клиентов и авторизованные поисковые роботы. Но некоторые боты злоупотребляют онлайн-продуктом или услугой и должны быть заблокированы.

У разных владельцев приложений могут быть разные критерии того, что они считают «плохим» ботом. Например, некоторые организации могут захотеть заблокировать бота для скрапинга контента, который используется конкурентом для снижения цен, в то время как организация, которая не продает продукты или услуги, может быть не так обеспокоена скрапингом контента. Известные, хорошие боты классифицируются Cloudflare как «проверенные боты».

93% обнаруженных нами ботов были непроверенными и потенциально вредоносными.

Непроверенные боты часто создаются для разрушительных и вредоносных целей, таких как накопление инвентаря, запуск DDoS-атак или попытка захвата учетной записи с помощью грубой силы или подстановки учетных данных. Проверенные боты — это те, которые известны своей безопасностью, например, поисковые роботы, и Cloudflare стремится проверить всех основных законных операторов ботов. Список всех проверенных ботов можно найти в нашей документации.

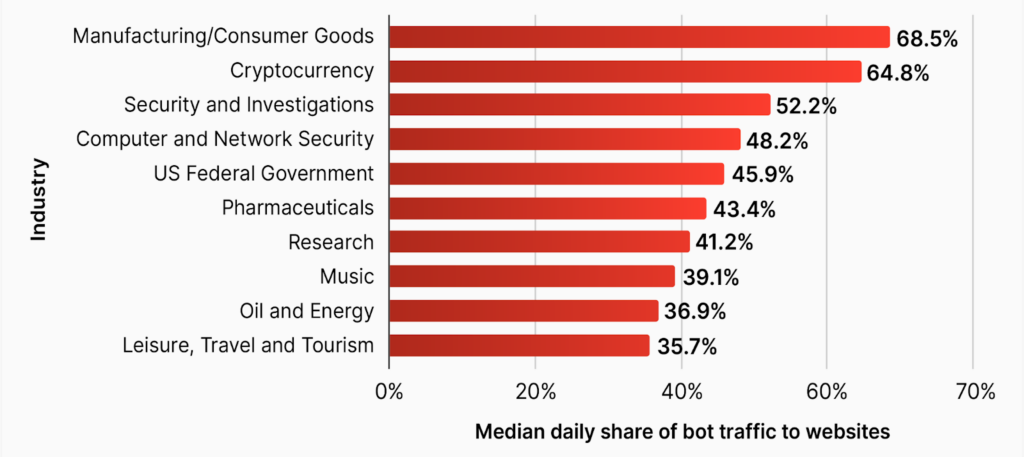

Злоумышленники, использующие ботов, в основном фокусируются на отраслях, которые могут принести им большую финансовую прибыль. Например, веб-сайты потребительских товаров часто становятся объектом накопления запасов, парсинга цен конкурентами или автоматизированных приложений, нацеленных на использование какого-либо вида арбитража (например, ботов для продажи кроссовок). Этот тип злоупотреблений может иметь значительные финансовые последствия для целевой организации.

Рисунок 8: Отрасли с самой высокой средней ежедневной долей бот-трафика

API-анализ трафика

Потребители и конечные пользователи ожидают динамичного веб- и мобильного опыта, поддерживаемого API. Для предприятий API обеспечивают конкурентные преимущества, более высокий уровень бизнес-аналитики, более быстрое развертывание в облаке, интеграцию новых возможностей ИИ и многое другое.

Однако API-интерфейсы вносят новые риски, предоставляя внешним сторонам дополнительные поверхности для атак, с помощью которых можно получить доступ к приложениям и базам данных, которые также должны быть защищены. В результате многочисленные атаки, которые мы наблюдаем, теперь нацелены в первую очередь на конечные точки API, а не на традиционные веб-интерфейсы.

Дополнительные проблемы безопасности, конечно, не замедляют внедрение приложений API First.

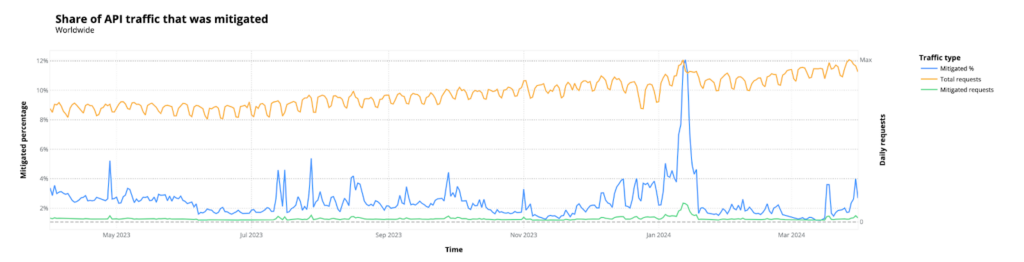

60% динамического (некэшируемого) трафика связано с API

Это на два процентных пункта больше, чем в прошлогоднем отчете. Из этих 60% около 4% в среднем смягчаются нашими системами безопасности.

Рисунок 9 : Доля смягченного трафика API

Значительный всплеск наблюдается в период с 11 по 17 января, что составляет почти 10%-ное увеличение доли трафика только за этот период. Это произошло из-за того, что определенная зона клиента получала трафик атаки, который был смягчен пользовательским правилом WAF.

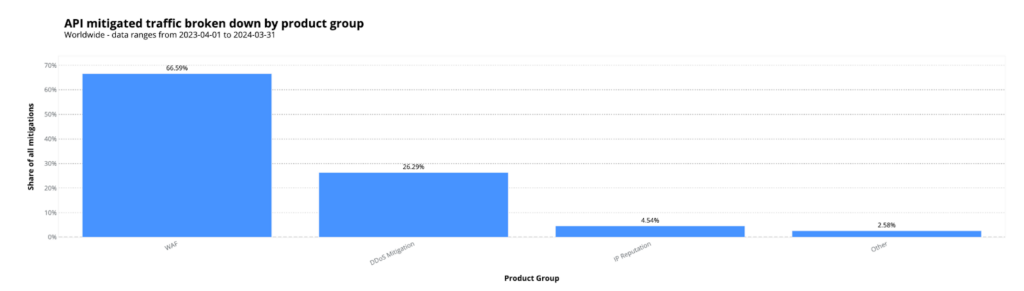

Если изучить источники смягчения последствий для трафика API, то мы увидим, что наибольший вклад вносит WAF, поскольку стандартные вредоносные полезные нагрузки обычно применимы как к конечным точкам API, так и к стандартным веб-приложениям.

Рисунок 10: Трафик, смягченный API, с разбивкой по группам продуктов

Четверть API — это «теневые API»

Вы не можете защитить то, чего не видите. И многие организации не имеют точных инвентаризаций API, даже когда они считают, что могут правильно идентифицировать трафик API.

Используя нашу фирменную модель машинного обучения, которая сканирует не только известные вызовы API, но и все HTTP-запросы (определяя трафик API, который может быть неучтенным), мы обнаружили, что у организаций было на 33% больше конечных точек API, доступных для общего доступа, чем они знали. Это число было медианным и было рассчитано путем сравнения количества конечных точек API, обнаруженных с помощью обнаружения на основе машинного обучения, с идентификаторами сеансов, предоставленными клиентами.

Это говорит о том, что почти четверть API являются «теневыми API» и могут не быть должным образом инвентаризированы и защищены.

Риски на стороне клиента

Большинство веб-приложений организаций полагаются на отдельные программы или фрагменты кода от сторонних поставщиков (обычно написанные на JavaScript). Использование сторонних скриптов ускоряет разработку современных веб-приложений и позволяет организациям быстрее выводить функции на рынок, без необходимости разрабатывать все новые функции приложения внутри компании.

Используя клиентский продукт безопасности Cloudflare, Page Shield , мы можем получить представление о популярности сторонних библиотек, используемых в Интернете, и риске, который они представляют для организаций. Это стало очень актуально в последнее время из-за инцидента Polyfill.io , который затронул более ста тысяч сайтов.

Корпоративные приложения в среднем используют 47 сторонних скриптов

Типичный корпоративный клиент Cloudflare использует в среднем 47 сторонних скриптов, а медиана — 20 сторонних скриптов. Среднее значение намного выше медианы из-за поставщиков SaaS, которые часто имеют тысячи поддоменов, которые могут использовать сторонние скрипты. Вот некоторые из лучших поставщиков сторонних скриптов, которых обычно используют клиенты Cloudflare:

- Google (Tag Manager, Analytics, Ads, Translate, reCAPTCHA, YouTube)

- Meta (Facebook Pixel, Instagram)

- Cloudflare (Web Analytics)

- jsDelivr

- New Relic

- Appcues

- Microsoft (Clarity, Bing, LinkedIn)

- jQuery

- WordPress (Web Analytics, hosted plugins)

- UNPKG

- TikTok

- Hotjar

Хотя зависимости стороннего программного обеспечения полезны, они часто загружаются непосредственно браузером конечного пользователя (т. е. они загружаются на стороне клиента), подвергая организации и их клиентов риску, поскольку у организаций нет прямого контроля над мерами безопасности третьих лиц. Например, в секторе розничной торговли 18% всех утечек данных происходят из-за атак в стиле Magecart , согласно отчету Verizon о расследованиях утечек данных за 2024 год.

Корпоративные приложения подключаются в среднем почти к 50 сторонним ресурсам

Загрузка стороннего скрипта на ваш сайт несет риски, особенно когда этот скрипт «звонит домой», чтобы отправить данные для выполнения предполагаемой функции. Типичным примером здесь является Google Analytics: всякий раз, когда пользователь выполняет действие, скрипт Google Analytics отправляет данные обратно на серверы Google. Мы определяем их как соединения.

В среднем каждый корпоративный веб-сайт подключается к 50 отдельным сторонним сайтам назначения, в среднем 15. Каждое из этих подключений также представляет потенциальную угрозу безопасности на стороне клиента, поскольку злоумышленники часто используют их для незаметного извлечения дополнительных данных.

Вот некоторые из основных сторонних подключений, которые обычно используют клиенты Cloudflare:

- Google (Analytics, Ads)

- Microsoft (Clarity, Bing, LinkedIn)

- Meta (Facebook Pixel)

- Hotjar

- Kaspersky

- Sentry

- Criteo

- tawk.to

- OneTrust

- New Relic

- PayPal