Отчет Duo Trusted Access за 2024 год содержит основанные на данных выводы о существующих и новых тенденциях IAM в 16 миллиардах проверок подлинности, 52 миллионах браузеров, 58 миллионах конечных точек и 21 миллионе уникальных телефонов.

Последний ежегодный отчет о доверенном доступе от Duo, удачно озаглавленный «Сложность навигации», снимает слои с постоянно развивающегося мира управления доступом и анализирует реальные данные из 16 миллиардов проверок подлинности на миллионах устройств и пользователей. В сочетании с ключевыми выводами доступны рычаги, которые вы можете включить уже сегодня — потому что мы знаем, что если клиенты не используют все функции своей подписки Duo, они не получают полной отдачи от безопасности.

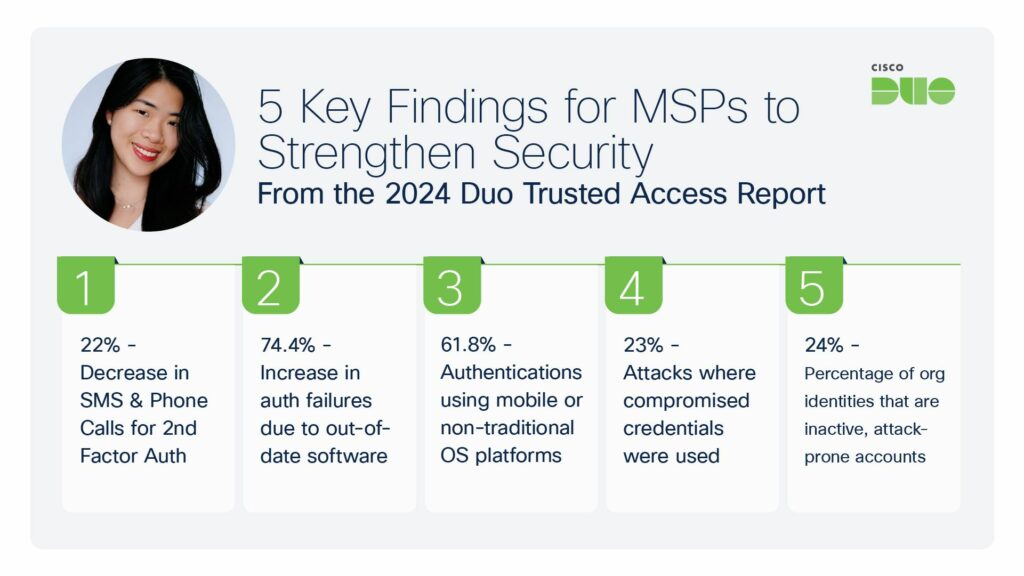

5 лучших практик обеспечения безопасности доступа на основе данных для поставщиков управляемых услуг

1. Количество SMS и телефонных звонков как метода аутентификации второго фактора сократилось на 22%, достигнув рекордно низкого уровня в 4,9%.

Хорошо задокументировано, что второстепенные факторы, основанные на SMS и телефонных звонках, не так надежны, как считалось раньше, а приложения с многофакторной аутентификацией отвечают требованиям более высокой безопасности и простоты использования. Однако в современных условиях участились MFA-атаки с push-таргетингом. Включение Verified Duo Push может предотвратить домогательства с помощью push и атаки на усталость от MFA, а также направить ваших клиентов по пути к обходу без пароля.

2. Количество сбоев аутентификации из-за устаревшего программного обеспечения увеличилось на 74,7%, при этом большинство учетных записей видят только 20% -40% браузеров, работающих с “последними” обновлениями.

Устройства, которые больше не поддерживаются или не были обновлены последними исправлениями безопасности, часто изобилуют уязвимостями, которыми могут воспользоваться кибератаки. Например, мы обнаружили, что Mobile Safari, скорее всего, используется для успешной аутентификации, но также, скорее всего, устарел или у него истек срок службы.

Детализированные, адаптивные политики безопасности могут быть разработаны для обнаружения таких устройств на основе состояния устройства, включая версию операционной системы, установленные исправления безопасности и другие важные конфигурации безопасности. Чтобы избежать наплыва обращений в службу поддержки, система Endpoint Remediation от Duo может уведомлять пользователей, когда приходит время для обновления, помогать в самостоятельном устранении неполадок или полностью блокировать доступ, если условия posture не соблюдены. Между тем, администраторы имеют представление о том, кто к чему получает доступ с какого устройства, и все это без необходимости установки каких-либо агентов.

3. Платформы мобильных и нетрадиционных операционных систем демонстрируют устойчивое внедрение, составляя 61,8% измеренных аутентификаций.

Сложные операции в цепочке поставок, партнерские отношения сторонних производителей и устройства подрядчиков повышают риск неуправляемых устройств и неизвестных конечных точек, что усложняет обеспечение доверенного доступа. Такая изменчивость бросает вызов видимости и доверию, требуя специального уровня безопасности.

Повысьте безопасность ваших клиентов, сочетая строгие требования к аутентификации с политиками доверия устройств. Надежные конечные точки Duo, доступные всем вашим клиентам Duo, повышают уровень безопасности, даже если организация не может управлять устройством напрямую. Администраторы могут определять политику доверия для каждой конечной точки — управляемой или неуправляемой, выпущенной компанией, принадлежащей подрядчику или персональной — и останавливать неизвестные устройства злоумышленника, даже если они способны обойти MFA.

4. В 23% случаев, за которыми наблюдал Talos IR, злоумышленники могли злоупотреблять скомпрометированными учетными данными для доступа к действительным учетным записям.

Вот один для администраторов: неправильный контроль доступа может увеличить вероятность инцидентов безопасности или несанкционированного доступа к конфиденциальной информации. Это особенно верно для привилегированных ролей, таких как ИТ-администраторы и служба поддержки.

Duo помогает мультитенантным партнерам более эффективно управлять своими операциями с помощью ролевого контроля доступа. Включите роли субаккаунтов и теги доступа, чтобы обеспечить наименее привилегированный доступ и избежать небезопасных действий с учетными данными. Любопытно? Посмотрите инфографику.

5. Более 24% от общего числа идентификационных данных организации составляют неактивные учетные записи, на которые ежемесячно совершается более 500 атак.

Безопасность идентификационных данных является первоочередной задачей для организаций любого размера, особенно для оценки идентификационных данных и попыток входа в систему с точки зрения контекста и рисков. Но при наличии нескольких учетных записей и различной склонности к риску MSP может быть сложно управлять таким количеством средств контроля.

Политики аутентификации пользователей, основанные на данных, могут учитывать уровни риска вашего клиента и основные моменты. Воспользуйтесь преимуществами решений, которые оценивают телеметрию пользователей и устройств для выявления известных моделей угроз и аномалий без снижения производительности пользователей, таких как Trust Monitor и Duo Risk-Based Authentication. В случае атаки RBA Duo может усилить аутентификацию до подтвержденного Duo Push.