Этот пост в блоге направлен на понимание и контекстуализацию кибератак, связанных с наборами вторжений Iran-nexus в течение периода 2022-2023 годов. В нем не приводится исчерпывающий список кампаний или групп зарегистрированных вторжений, а скорее предлагается стратегический анализ, относящийся к иранской киберугрозе. Дата прекращения распространения информации — 5 мая 2023 года.

КОНТЕКСТ

Исламская Республика Иран публично не сообщает о своей доктрине кибератак. Однако наблюдаемое использование их возможностей показывает прагматичные кибероперации, преследующие три стратегические цели, которые согласуются с геополитическими целями Ирана.

Первая цель связана с внутренней стабильностью Ирана. Кибероперации используются для поддержания режима путем наблюдения за политическими диссидентами, журналистами и активистами, которые рассматриваются как потенциальные источники иностранного влияния. Вторая цель относится к защите национальной территории, исходя из предполагаемого уровня военной и киберугрозы, исходящей от врагов (США, Израиль, Саудовская Аравия), используя операции стратегического кибершпионажа для сбора разведданных о намерениях противника. Третья цель относится к внешней политике: Иран проводит кибероперации как инструмент продвижения и обеспечения своего регионального влияния.

Иран был и до сих пор является целью многочисленных зарегистрированных киберопераций. Этот аспект важен для лучшего понимания иранской киберстратегии, поскольку Иран часто проводит операции возмездия. Происхождение использования Ираном наступательных киберопераций связано с двумя основными событиями: Движением зеленых 2009 года, когда гражданские лица протестовали против переизбрания президента Ахмадинеджада; и обнаружением в 2010 году Stuxnet — вредоносной программы, предположительно разработанной американскими и израильскими службами для повреждения ядерных центрифуг. Иранские лидеры, вероятно, осознали необходимость наблюдения за Интернетом, особенно социальными сетями, для поддержания стабильности режима и осознали потенциал наступательных киберопераций, как в качестве цели, так и в качестве подстрекателя.

С 2022 года и на протяжении всего 2023 года Исламская Республика сталкивается с возросшими геополитическими вызовами, потенциально влияющими на ее стратегию проведения киберопераций. Избрание Эбрахима Раиси президентом Ирана в августе 2021 года вернуло к власти радикальных консерваторов, что повлияло на переговоры по восстановлению ядерной сделки Совместного всеобъемлющего плана действий (СВПД), усилило политическую конфронтацию между Тегераном и западными странами, также подпитываемую поставками иранского оружия России в контексте российско-украинского конфликта. Иран страдает от внутренней нестабильности, как экономической – уровень инфляции в 2022 году был близок к 50%, – так и политической из-за давних и широко распространенных гражданских протестов Махсы Амини с сентября 2022 по февраль 2023 года. Наконец, в апреле 2023 года Тегеран и Рияд объявили, что они возобновят свои дипломатические отношения , которые были прерваны с 2016 года, по инициативе Китая.

ИРАНСКАЯ ОРГАНИЗАЦИЯ КИБЕРАТАК

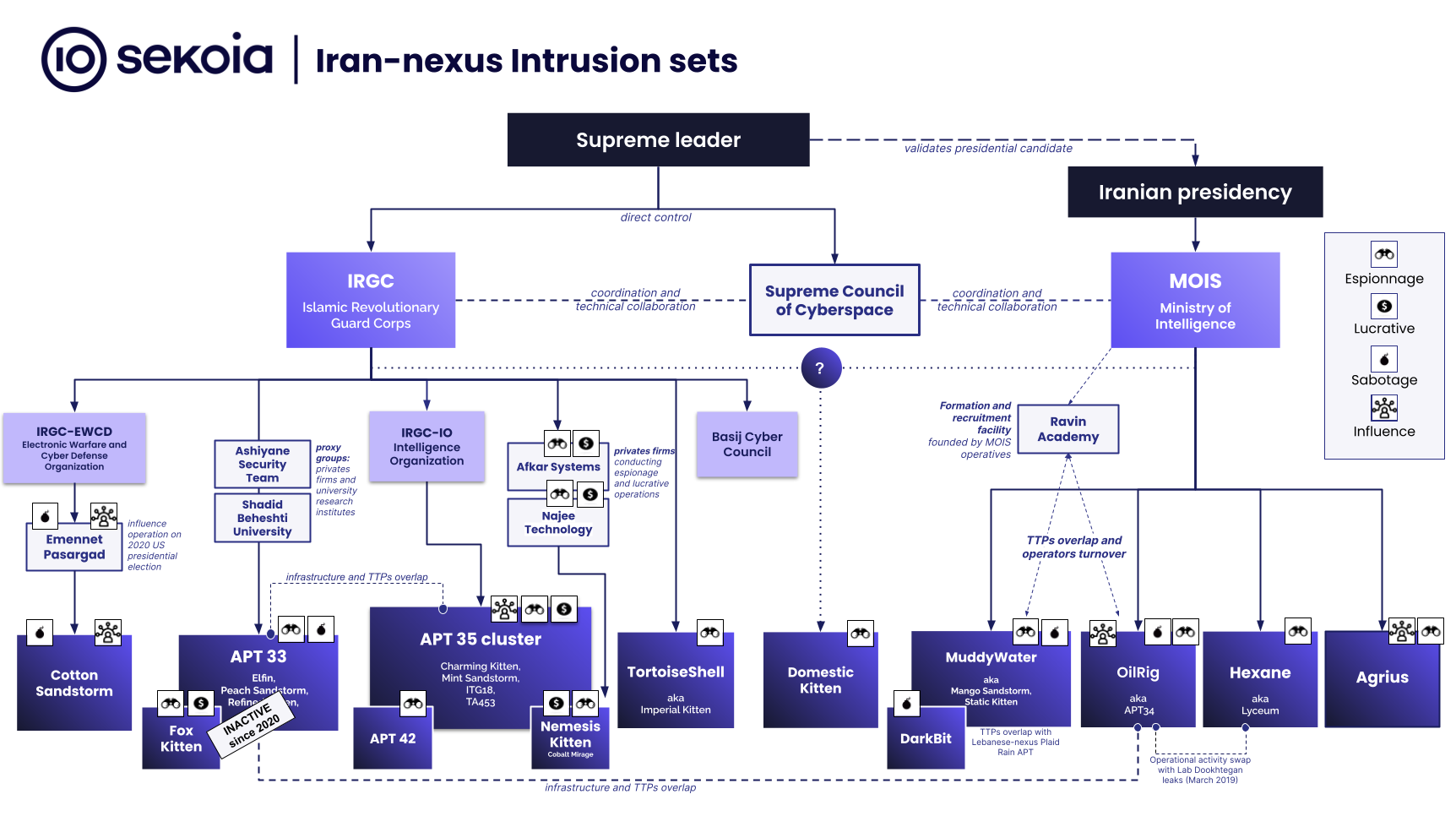

Иран представляет собой кибератаковый потенциал, которым в основном управляют две основные службы разведки и безопасности, Корпус стражей Исламской революции (IRCG) и Министерство разведки (MOIS).

Корпус стражей Исламской революции

IRCG — это подразделение Вооруженных сил Ирана, основанное после Иранской революции 1979 года как идеологически мотивированное ополчение, ответственное за защиту политической системы Исламской Республики. Ключевые должности в КСИР назначает Верховный лидер Исламской Республики в настоящее время Али Хаменеи, гарантируя прямое подчинение ему, таким образом, минуя канцелярию президента. КСИР можно рассматривать как военный элитный корпус с конкретными задачами, включающий наземные, аэрокосмические, морские силы и силы киберпространства. В состав КСИР входят ополчение «Басидж», военизированное добровольческое ополчение и спецподразделение «Кодс». Сообщалось, что обе подструктуры используют кибератаки.

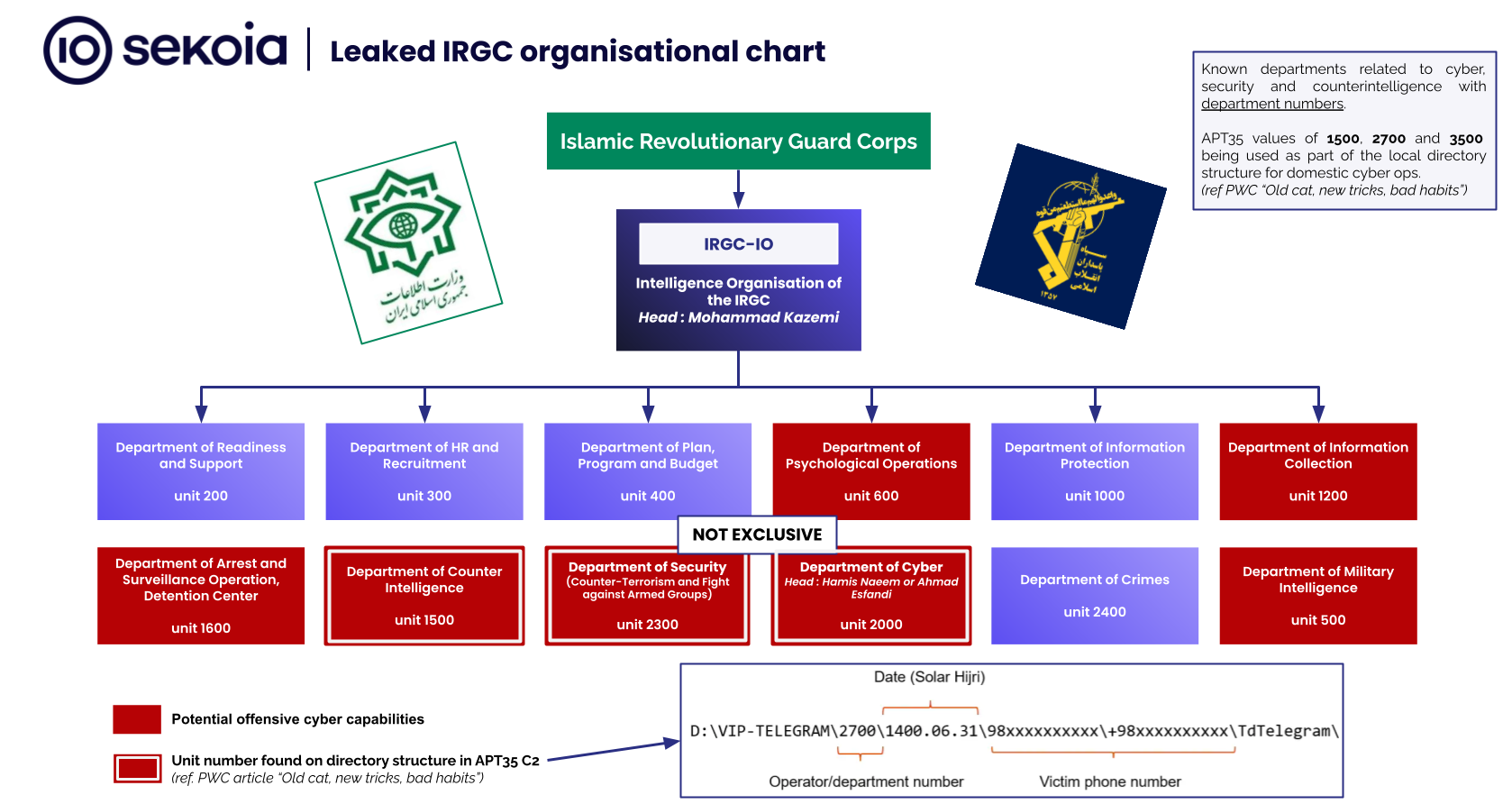

Немного информации из открытых источников можно найти о внутренней киберорганизации КСИР. Sekoia.io Аналитики TDR составили частичную организационную схему на основе просочившихся данных, доступных в конце публикации.

Наборы активных вторжений, связанные с КСИР – APT35, APT42, Nemesis Kitten и Cotton Sandstorm (бывший NEPTUNIUM) – в основном нацелены на цели, связанные с иностранными правительственными, военными, энергетическими, морскими перевозками и исследовательскими организациями (аналитическими центрами, НПО, академическими кругами), работающими по иранской и ближневосточной тематике. Они проводят кибероперации, используя методы фишинга в социальных сетях в качестве начального вектора и преследуя стратегические цели, включая шпионаж, саботаж, информационные операции и, в меньшей степени, прибыльные.

Sekoia.io Наряду с некоторыми поставщиками средств кибербезопасности, мы рассматриваем APT35 как кластер, которым, по оценкам, управляет Разведывательная организация КСИР (IRGC-IO), состоящий из нескольких псевдонимов или подгрупп, таких как Charming Kitten, ITG18, TA453, Cobalt Mirage, включая APT42, недавно обнаруженный набор вторжений, ориентированный на лиц, работающих на НПО и аналитические центры. Sekoia.io оценка Nemesis Kitten также является частью кластера APT35.

Министерство разведки

Министерство разведки Исламской Республики Иран (MOIS по-английски, или VEVAK по аббревиатуре на фарси) является главной службой внешней разведки. MOIS является преемником SAVAK, разведывательной службы предыдущего шахского режима. Она отвечает как за зарубежные операции, так и за внутреннее наблюдение. Его миссии часто пересекаются с КСИР, отношения с которыми носят конкурентный характер.

МОИС отвечает за радиотехническую разведку и сбор информации из электронных сообщений. В отличие от КСИР, Министерство разведки подчиняется президенту, а не Верховному лидеру. Если обе структуры нацелены на защиту режима, МОИС оценивается как более техническая и менее идеологизированная, чем лидеры КСИР.

Наборы активных вторжений, связанные с MOIS – MuddyWater, Oilrig (он же APT34), Hexane, Agrius и недавно появившийся DarkBit (он же DEV-1084) – в основном сосредоточены на таких секторах, как правительство, энергетика, телекоммуникации, морской транспорт. Они проводят наступательные операции с целью шпионажа, саботажа и оказания влияния.

MuddyWater, Oilrig и Hexane, вероятно, непосредственно управляются оперативниками МВД, поскольку некоторые методы, тактики и процедуры (TTP) пересекаются или координация оперативного темпа была замечена Sekoia.io аналитиками. Неясно, является ли DarkBit (он же DEV-1084) подгруппой MuddyWater или недавно обнаруженной группой вторжения, проводящей операции после вторжения и разрушения.

Подрядчики, частные фирмы и университеты, связанные с кибероперациями Ирана

Сообщалось, что иранские киберорганизации заключают контракты с частными компаниями и институтами, связанными с университетами, для проведения внутренних и зарубежных кибератаковых операций. Эта система контрактов используется как для высокотехнологичных атак, так и для внутренних операций по оказанию влияния на социальные сети.

Nemesis Kitten, система вторжения, связанная с кластером APT35, эксплуатируется двумя частными компаниями, работающими совместно, Afkar System и Najee Technologies, которые, по оценке Министерства финансов США, заключили контракт с IRGC-IO. Обе компании были замечены в проведении мероприятий стратегического шпионажа, а также прибыльных кампаний по вымогательству. Неясно, являются ли прибыльные действия частью мандата IRGC-IO или компании используют их для получения собственной прибыли.

Другим примером частных подрядчиков является Emennet Pasargad, частная компания, связанная с компанией Cotton Sandstrom (экс-NEPTUNIUM), которая установила и оценила возможности вторжения для проведения операций по шпионажу и идеологическому влиянию от имени КСИР — Организации по радиоэлектронной борьбе и киберзащите.

Министерство разведки также использует подрядчиков, в частности Ravin Academy, компанию, соучредителями которой в 2019 году были члены MOIS Сейед Моджтаба Мостафави и Фарзин Карими, бывшие менеджеры MuddyWater и Oilrig, для обучения и вербовки наступательных операторов для MOIS.

Sekoia.io осведомлен о бывших подрядчиках, таких как Институт Мабна, Институт Рана, ITSecTeam, Команда безопасности Ашияне или Университет Шадида Бехешти, которые в прошлом участвовали в кибероперациях Ирана. Наборы вторжений, связанные с этими подрядчиками, не наблюдались как активные в период 2022-2023 годов.

ЦЕЛИ КИБЕРОПЕРАЦИЙ ИРАНА

Стратегический шпионаж и внутреннее кибернаблюдение

Иран проводит кибероперации, направленные на сбор разведданных в стратегических целях, в основном нацеленные на соседние государства, в частности на геополитических соперников Ирана, таких как Израиль, Саудовская Аравия и арабские страны Персидского залива, и это неизменно наблюдается во всех операциях с 2011 года. Например, в марте 2022 года было замечено вторжение Oilrig в Министерство иностранных дел Иордании с использованием бэкдора Saitama, вредоносного ПО, обнаруженного в нескольких организациях Ближнего Востока за тот же период. Из-за стратегического характера шпионских операций в публикациях с открытым исходным кодом доступно мало подробностей о масштабах компрометации или ресурсах, затрагивающих интересы.

Внутреннее наблюдение также находится в центре внимания для групп вторжения Iran-nexus. Среди них Sekoia.io далее следует, что по меньшей мере четыре были замечены при проведении внутреннего наблюдения (APT35, APT42, Domestic Kitten и MuddyWater). В октябре 2022 года ESET задокументировала недавно обнаруженную вредоносную программу (FurrBall), используемую Domestic Kitten, которая была активна по крайней мере с 2016 года и проводила давнюю операцию мобильного наблюдения за гражданами Ирана. Стоит отметить, что система внутреннего наблюдения уделяет особое внимание мобильному шпионажу. Другим наглядным примером является обнаружение вредоносной программы TelegramGrabber, используемой APT35, подробно описанное PWC в августе 2022 года, поскольку все мобильные номера жертв содержали код страны Ирана, а фарси был основным языком, обнаруженным в базах данных жертв.

Разрушительные кибероперации

Известно, что Иран проводит деструктивные операции, поскольку первая задокументированная кибератака Ирана, Shamoon 2012, использовала деструктивный wiper, который оказал сильное влияние на саудовскую компанию Saudi Aramco. Позже атака была интерпретирована как возмездие союзнику США за операцию Stuxnet.

В 2022-2023 годах группы вторжения «Иран-нексус» продолжают проводить разрушительные кампании с оперативной эволюцией : использование хактивистских фронтов, берущих на себя ответственность и оправдывающих операцию. В июле 2022 года фронт под названием «Правосудие Родины» взял на себя ответственность за подрывную и деструктивную деятельность, которая повлияла на правительство Албании. Операция была оценена как проводимая группами вторжения, в основном Oilrig и Hexane, действующими от имени Министерства разведки.

Другой пример — DarkBit personna. В феврале 2023 года MuddyWater провела операцию, нацеленную на Израильский технологический институт Технион, базирующийся в Хайфе, с помощью ложной программы-вымогателя, маскирующейся под разрушительную операцию, используя прикрытие под названием “DarkBit group”. По данным Microsoft, операцию провели две группы вторжения. МаддиВотер осуществил первоначальное вторжение и передал доступ к набору вторжений DarkBit (он же DEV-1084), который провел обширную разведку, установил устойчивость и переместился вбок, чтобы, наконец, запустить деструктивную команду.

Стоит отметить, что впервые используется отдельный набор вторжений для последующего вторжения и деструктивной деятельности. Sekoia.io Аналитики TDR оценивают, что использование размывания фронтов для разрушительных операций, вероятно, будет продолжаться и расширяться, учитывая общее увеличение использования фронта группами вторжения Iran-nexus, особенно для проведения информационных операций.

Информационные операции Ирана

Информационные операции (info ops), проводимые иранскими субъектами, значительно расширились в 2022 и 2023 годах, способствуя достижению геополитических целей Ирана по продвижению и обеспечению своего регионального влияния.

Среди множества групп вторжений, использующих информационные операции, Cotton Sandstorm (бывший NEPTUNIUM) является наиболее активным. По данным Министерства финансов США, Cotton Sandstorm управляется Emennet Pasargad, иранской частной компанией, действующей от имени КСИР -Организации по радиоэлектронной борьбе и киберзащите (IRGC-EWCD). Впервые группе были предъявленыобвинения в 2020 году за информационную операцию, нацеленную на близких сотрудников Дональда Трампа с целью скомпрометировать его аккаунт в Twitter и повлиять на президентские выборы в США 2020 года против его переизбрания.

В январе 2023 года Cotton Sandstorm провела информационную операцию, нацеленную на французскую сатирическую газету Charlie Hebdo, которая была воспринята как оскорбляющая ислам, что привело к утечке данных клиентов. В феврале 2023 года та же группа выдавала себя за Аль-Туфана, личность, которая заявила о кампании по порче информации, нацеленной на новостной веб-сайт Бахрейна, что, вероятно, вызвало протесты шиитского исламского большинства против суннитского правительства, поддерживающего Саудовскую Аравию. Другие информационные операции, о которых сообщалось, повлияли на Израиль, разжигая палестинское сопротивление или продвигая контрнаступление против нормализации арабо-израильской дипломатии. Каждая информационная операция, проведенная Cotton Sandstorm, была усилена поддельными аккаунтами в социальных сетях, передающими их повествование.

Sekoia.io оцените Иран-нексусные системы вторжения Agrius, Oilrig и , в частности, Cotton Sandstorm, будут продолжать и наращивать информационные операции, используя фронты, нацеленные на геополитического противника Ирана, соседние страны, такие как члены Совета сотрудничества стран Персидского залива и Израиль.

Прибыльные операции, инициируемые Ираном

Сообщалось о нескольких наборах злоумышленников, проводящих прибыльные операции, однако оба они, Fox Kitten и Nemesis Kitten, предположительно эксплуатируются частными фирмами, нанятыми КСИР.

Как упоминалось ранее, Nemesis Kitten управляется двумя частными компаниями, заключившими контракты с КСИР, и Sekoia.io рассматривает группу как часть кластера APT35. В мае 2022 года CISA США обвинила Nemesis Kitten в проведении долгосрочной кампании вымогателей и криптодобычи, использующей однодневную уязвимость Log4J, которая затронула несколько государственных организаций США. Для Sekoia.io остается неясным, была ли эта прибыльная деятельность частью предполагаемого мандата КСИР или допустимой инициативой, проводимой Afkar System и Najee Technology в качестве побочной деятельности.

ГЕОГРАФИЧЕСКАЯ И ЭКОНОМИЧЕСКАЯ ВИКТИМОЛОГИЯ

Наиболее затронутые сектора

Энергетика – Энергетический сектор является исторической целью для Ирана. Со временем APT33, связанный с КСИР, использовал вредоносную программу Shamoon для нескольких операций (2012, 2018, 2020), оказывая влияние на Saudi Aramco, важнейший экономический актив Саудовской Аравии, одного из региональных конкурентов Ирана. Энергетика по-прежнему является основной целью для групп вторжения Iran-nexus, однако в последнее время (2022-2023) доступно несколько случаев с открытым исходным кодом из-за стратегического характера затронутых объектов. В апреле 2023 года Microsoft опубликовала информацию об APT35, связанном с КСИР, который описывается как набор вторжений, способный напрямую атаковать критически важную инфраструктуру США, включая энергетические компании и крупное предприятие коммунального хозяйства и газовой отрасли США.

Телекоммуникации – С конца 2021 года на телекоммуникационный сектор все большее влияние оказывают наборы вторжений Iran-nexus. Недавно, в январе 2023 года, Microsoft выявила фишинговую кампанию MuddyWater spear, направленную против сотрудников ближневосточных операторов связи, что согласуется с выводами Talos об интересах MuddyWater армянского интернет-провайдера. Такого же внимания придерживалась и компания Hexane, которая провела шпионскую кампанию, нацеленную на операторов связи, базирующихся в Саудовской Аравии, Тунисе, Марокко и Израиле, в начале 2022 года. Sekoia.io оцените, возможно, этот фокус связан с мандатом MOIS SIGINT, поскольку на этот сектор в основном влияют системы вторжений, связанные с MOIS.

Морской транспорт – В 2022 году кибероперации Ирана затронули транспортный сектор и, в частности, морские перевозки. По крайней мере, с июля 2022 года APT35 проводила шпионскую операцию, нацеленную на сотрудников египетской компании по доставке и морским услугам. В то же время, UNC3890, набор вторжений Sekoia.io оцените часть кластера APT35, ориентированного на израильские организации, включая морские судоходные компании. Ранее, в декабре 2021 года, Microsoft сообщила о вторжении Iran-nexus DEV-0343, нацеленном, в частности, на порты въезда в Персидском заливе и глобальные морские транспортные компании, бизнес которых находится на Ближнем Востоке. Sekoia.io оцените с высокой степенью уверенности, что сектор морских перевозок является основной целью для групп вторжения, связанных с КСИР, поскольку Персидский залив и Ормузский пролив являются критическими районами, которые, как предполагается, подпадают под мандат КСИР.

Критическая инфраструктура – Согласно оценке нескольких агентств США, относящейся к киберугрозам, системы вторжения Iran-nexus способны повлиять на критически важные инфраструктуры США. Однако в открытых источниках можно наблюдать очень мало атак на инфраструктуру, за исключением операции иранского происхождения, направленной на нарушение водоснабжения Израиля и, предположительно, вмешательство в его работу в июне 2020 года.

Лица, связанные с НПО, аналитическими центрами и университетами

Sekoia.io Аналитики TDR отмечают тенденцию нацеливаться на лиц, проводящих исследования, связанные с делами Ближнего Востока и Ирана, независимо от того, являются ли они учеными, членами НПО или сотрудниками финансируемых западом аналитических центров. Среди прочих, APT42, набор вторжений, входящий в кластер APT35, фокусируется только на таких целях, как сотрудники Human Rights Watch и активисты, или американский политический комментатор, эксперт по санкциям и политике борьбы с финансированием терроризма. К сведению, Sekoia.io обратите внимание, что продвинутая социальная инженерия является центральной для первоначального вторжения, особенно при рассмотрении социального профилирования, создания поддельных профилей или постепенного установления контактов.

Наиболее пострадавшие регионы

В продолжение предыдущих наблюдений, касающихся киберугроз Ирана, каждый набор вторжений Iran-nexus включает в себя цели на Ближнем Востоке, и почти все они нацелены на Израиль. Однако в большинстве публикаций с открытым исходным кодом, касающихся киберопераций, нацеленных на Ближний Восток, конкретно не описываются затронутые страны. Отсутствие детализации не позволяет точно представить затронутые государства.

На второй позиции находятся США, страна, в которой количество зарегистрированных операций, исходящих из Ирана, увеличилось за период 2022-2023 годов. Анализ некоторых поставщиков кибербезопасности, с которым Sekoia.io согласен, показывает, что системы вторжения, связанные с КСИР, такие как APT35, теперь менее ограничены в своих операциях, нацеленных на США. Другие регионы, такие как Европейский союз или Балканы, затронуты в меньшей степени, но все же затронуты, как мы наблюдали в результате подрывной деятельности, которая затронула правительство Албании. Следует отметить, что последствия операции в Албании показывают, какое влияние Иран может оказать на страны с умеренной киберзащитой.

НЕДАВНЯЯ ЭВОЛЮЦИЯ КИБЕРУГРОЗ ИРАНА

Похоже, что группы вторжения Iran-nexus повышают свои технические навыки и оперативную реактивность на публично раскрытые уязвимости. Некоторые из них также были замечены как реагирующие на публичные сообщения, а именно Oilrig, когда ее тактика, методы и процедуры (TTP) были частично обнародованы на канале Telegram под названием Lab Dookhtegan в мае 2020 года. Был заметен переход операционной деятельности с Oilrig на Hexane, предполагающий смену операторов из двух групп, связанных с MOIS. В 2023 году APT35 продемонстрировал быстрое использование публично раскрытых уязвимостей CVE-2022-47966 и CVE-2022-47986, используя их в период от одного до пяти дней после того, как они стали достоянием общественности. До 2023 года группе часто требовались недели, чтобы внедрить эксплойты для таких уязвимостей, как Proxyshell и Log4Shell, по данным Microsoft.

Активное сотрудничество между группами вторжения, связанными с одной и той же структурой, было заметно в 2022 году, как это наблюдалось в ходе подрывной кампании в Албании с участием Hexane, Oilrig и, по крайней мере, 3 других менее известных групп вторжения, которые, по оценке, управляются MOIS. Sekoia.io оценить вероятность того, что такому сотрудничеству способствуют такие инициативы, как Академия Ravin, уже упомянутые в этом отчете, которые позволяют операторам и TTP обмениваться между группами вторжений, связанными с MOI. Plaid Rain (бывший ПОЛОНИЙ) — еще один пример: базирующаяся в Ливане группа вторжений, действующая с начала 2022 года, подозревается в координации с другими субъектами, связанными с MOIS, основываясь на совпадении ТТП и виктимологии. Если это подтвердится, сотрудничество с ливанской группой будет соответствовать связям иранских спецслужб с шиитскими политическими группами, такими как «Хезболла», которые теперь включают киберразведку.

ЗАКЛЮЧЕНИЕ

Sekoia.io оценка Киберугроза Ирана, вероятно, продолжит расти в ближайшие годы по мере развития его технических и оперативных возможностей, в то время как страна все чаще оказывается в геополитической конфронтации с Израилем, западными странами и союзниками из-за возвращения ультраконсерваторов к власти.

Вероятно, что геополитическая конфронтация продолжится и против членов Совета сотрудничества арабских государств Персидского залива, включая Саудовскую Аравию, несмотря на нормализацию дипломатических отношений между Риядом и Тегераном. Действительно, до 2016 года дипломатические отношения не препятствовали косвенному противостоянию Ирана и Саудовской Аравии в гражданской войне в Йемене и не сдерживали Иран в проведении крупных кибератак, направленных против Saudi Aramco.

Группы вторжения Iran-nexus, весьма вероятно, продолжат использовать киберперсонала для прикрытия деструктивной деятельности и / или усиления информационных операций, направленных на содействие обеспечению регионального влияния Ирана и легитимизации позиции Исламской Республики в отношении ее геополитических противников.

Нападения на операторов связи Ближнего Востока и секторы морских перевозок со стороны МВД и КСИР, соответственно, вероятно, продолжатся, вероятно, в рамках стратегии предварительного позиционирования в случае открытого конфликта, когда навигация и телекоммуникации в Персидском заливе будут иметь решающее значение для Ирана.

Приложение – частичная организационная схема КСИР на основе просочившихся данных