Поскольку компании стремятся обеспечить точность и защищенность своих транзакций, благодаря соответствию PCI DSS версии 4.0 происходит захватывающее новое развитие.

Последняя версия стандарта содержит инновационные изменения и усовершенствования, которые меняют методы защиты данных, подготавливая организации к устойчивому будущему.

Итак, без лишних слов, давайте углубимся в то, чему должна наилучшим образом служить последняя версия PCI DSS compliance.

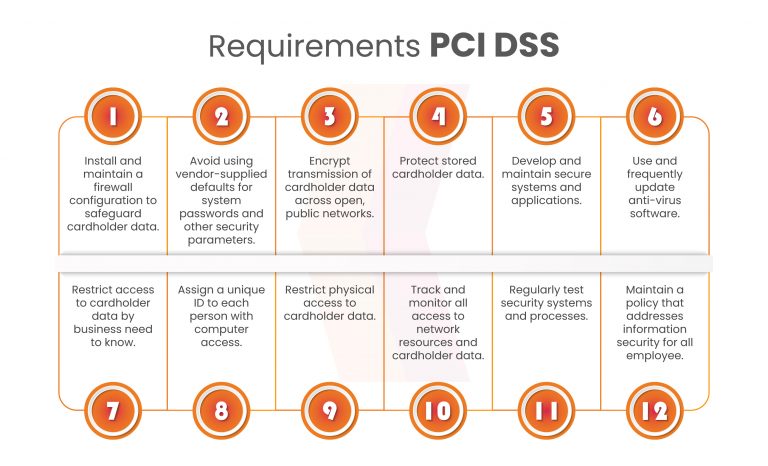

Обзор

Последняя версия делает скачок, уточняя и развивая требования за счет упрощенного подхода к разработке.

Согласно сводке изменений, в PCI DSS версии 4 присутствуют три существенных отличия — добавление, модификация и сжатие требований.

Более того, последняя версия PCI DSS 4.0, в отличие от предыдущей версии 3.2.1, теперь имеет дополнительный раздел ограничений.

Требования PCI DSS имеют ограничения в тех случаях, когда преимущественную силу имеют законы страны, штата или местные законы. В случае противоречия с федеральными законами последнее заменяет требования соответствия. И разработчики должны придерживаться нейтрального промежуточного подхода для снижения рисков.

Применимость

Соответствие стандарту PCI DSS версии 4 разъясняет, что определенные требования могут применяться к организациям, напрямую не обрабатывающим номер основного счета клиента (PAN).

Область применения

Версия 4 соответствия требованиям PCI DSS уточняет область применения и определение среды данных о держателях карт, улучшая понимание соответствия.

Более того, участники, вносящие поправки, рассмотрели облако и другие системные компоненты в отличие от предыдущей версии. Это гарантирует, что последние изменения остаются актуальными при адаптации облачной среды и миграции локальной инфраструктуры.

Изменения в требованиях

В марте 2022 года власти представили PCI DSS версии 4.0 со значительными изменениями по сравнению с предыдущей версией. Наиболее значительные изменения включают:

- Они внедрили индивидуальный метод проверки, позволяющий организациям адаптировать свое внедрение в соответствии с оценкой рисков.

- Были введены новые правила для усиления мер безопасности при доступе к средам обработки данных о держателях карт (CDE) путем авторизации доступа пользователей и системы.

- Они установили новые требования к криптографическим средствам контроля, предназначенным для обеспечения применения мощных методов шифрования для защиты данных о держателях карт.

- Новые требования к обучению по вопросам безопасности направлены на ознакомление всех уполномоченных сотрудников с потенциальными опасностями и стратегиями. Осведомленность может помочь защитить информацию о держателях карт в CDE.

Требование 1: Настройка и обслуживание брандмауэра

Согласно последнему обновлению, изменение требования one отражает его направленность на средства управления безопасностью сети. В этом разделе приведены некоторые незначительные изменения, учитывающие различные технологии реализации средств управления безопасностью. Такие термины, как брандмауэры и маршрутизаторы, заменены элементами управления сетевой безопасностью. Они включают новые инструменты, которые выполняют те же функции, что и традиционные брандмауэры.

Требование 2: Примените безопасные конфигурации ко всем компонентам системы, изменив пароли, предоставляемые поставщиком по умолчанию.

В PCI DSS v4 это требование подчеркивает безопасность конфигураций и не поощряет использование настроек поставщика по умолчанию.

Кроме того, в список ролей и обязанностей было добавлено новое требование, 2.1.2,. Они посвящены пониманию процессов и механизмов реализации безопасных конфигураций на всех компонентах системы.

Требование 3: защита сохраненных данных учетной записи

Несколько новых требований являются частью требования 3 версии 4.0. Если не указано в каком-либо конкретном требовании, требование 3 защищает сохраненные данные учетной записи. Безопасность данных учетной записи должна быть надежной, если они хранятся в непостоянной памяти, включая ОЗУ или энергозависимую память.

Список новых требований включает следующее:

- 3.1.2 – Определяет роли и обязанности персонала, защищающего сохраненные данные учетной записи.

- 3.2.1 – Это требование касается хранения и удаления SAD с помощью политик, процедур и процессов данных.

- 3.3.2- Это новое требование расширяет возможности шифрования сохраненных в электронном виде SAD до завершения авторизации.

- 3.4.2– Это новое требование дополняет предыдущее условие 12.3.10. В нем особое внимание уделяется техническому контролю для предотвращения дублирования или перемещения пользовательских панелей при удаленной работе. Это критически важная реализация в последних версиях из-за растущего смещения в сторону удаленной работы. Ее целью является защита CDE и личных данных клиентов при внешнем доступе к информации компании. Это требование действительно до 31 марта 2025 года.

- 3.5.1.1– В этом требовании подчеркивается необходимость добавления списка криптографических хэшей с ключом во время хэширования, чтобы сделать PAN нечитаемым.

- 3.5.1.2– Это требование было недавно добавлено в список для шифрования на уровне диска или раздела. Целью было сделать PAN нечитаемым на съемных электронных носителях или при использовании на несъемных электронных носителях.

- 3.6.1.1– Это новое требование добавлено для того, чтобы основные поставщики услуг включали документированное описание криптографической архитектуры.

Требование 4. Защищайте данные о держателях карт с помощью надежной криптографии во время передачи по открытым сетям общего пользования

Эксперты должны управлять широковещательными сообщениями PAN, шифруя данные перед передачей и передаваемый сеанс, или и то, и другое. Хотя применение надежной криптографии на обоих уровнях не обязательно, это рекомендуется. Требование 4 содержит дополнительные сведения о передаче PAN.

Список новых требований следующий:

- 4.1.2- В этом требовании подчеркивается важность определения ролей и ответственности за безопасную передачу данных о держателях карт по сетям общего пользования с помощью надежных средств контроля шифрования. Оно направлено на информирование персонала путем документирования и удовлетворения их повседневных требований.

- 4.2.1- Это требование гарантирует, что сертификаты, используемые для трансляции PAN по открытым общедоступным сетям, остаются действительными и срок их действия не истек.

- 4.2.1.1– Это дополнительное дополнительное требование Содержит список надежных ключей и сертификатов как часть этого дополнительного критерия.

Требование 5: Защитите все системы и сети от вредоносного программного обеспечения

Одобренные бизнесом действия, такие как электронная почта сотрудников и использование Интернета на мобильных компьютерах и устройствах хранения данных, могут привести к проникновению вредоносного ПО в сеть и использованию системных уязвимостей. Вот почему требование 5 влечет за собой действия, которые разработчики должны предпринять для предотвращения атак вредоносного ПО.

Список новых требований следующий:

- 5.1.2- Это требование в большей степени касается определенных ролей и обязанностей отдельных лиц, действующих против вредоносных программ.

- 5.2.3.1– Это требование определяет частоту оценки компонентов системы, не подверженных вредоносному ПО, в рамках целенаправленного анализа рисков организации.

- 5.3.2.1- Это меняющееся требование определяет, как часто организация, проводящая целенаправленный анализ рисков, будет регулярно проверять на наличие вредоносных программ.

- 5.3.3- Это изменение касается плана удаления вредоносных программ со съемных электронных носителей.

- 5.4.1– Это требование направлено на идентификацию персонала и защиту от попыток фишинга.

Требование 6: Разработка и обслуживание защищенных систем и программного обеспечения

Злоумышленники могут получить доступ к системам с привилегированным доступом, используя уязвимости в системе безопасности. Предоставляемые поставщиком исправления безопасности, которые должны установить организации, отвечающие за управление системами, устраняют многие из этих уязвимостей. На всех системных компонентах должны быть установлены последние исправления программного обеспечения, чтобы предотвратить неправильное использование данных учетной записи и их компрометацию преступниками или вредоносным программным обеспечением.

Новые дополнения приведены в списке:

- 6.1.2 – В этом требовании особое внимание уделяется определению ролей и обязанностей по выявлению уязвимостей в системе безопасности и управлению изменениями в защищенной системе.

- 6.3.2 – Это требование предназначено для отслеживания запаса специализированного и уникального программного обеспечения сторонних производителей.

- 6.4.2– Внедрение автоматизированного технического решения для непрерывного обнаружения и предотвращения веб-угроз теперь является обязательным условием для общедоступных веб-приложений. Кроме того, требование 6.4.1 больше не позволяет просматривать онлайн-приложения с использованием человеческих или автоматизированных методов оценки уязвимости.

- 6.4.3– Эта эволюция управляет тем, как браузер клиента загружает и использует все скрипты платежной страницы.

Требование 7: Ограничить доступ к системным компонентам и данным о держателях карт в соответствии с требованиями бизнеса

Неадекватные правила и определения контроля доступа могут привести к тому, что неавторизованные лица получат доступ к важнейшим данным или системам. Важно установить системы и процедуры, ограничивающие доступ на основе принципа наименьших привилегий и соблюдения должностных обязанностей.

Список новых требований включает следующее:

- 7.1.2– Это требование в большей степени касается определения ролей и обязанностей по ограничению доступа к системным компонентам.

- 7.2.4– Это требование проверяет каждую учетную запись пользователя и связанные с ней права доступа.

- 7.2.5– Это предварительное условие определяет, как назначаются, управляются и получают соответствующие права доступа все учетные записи приложений и системы.

- 7.2.5.1- Это дополнительное требование требует оценки доступа к каждому приложению и системной учетной записи и связанных с ними привилегий доступа.

Требование 8: Идентификация пользователей и проверка подлинности доступа к системным компонентам

Согласно требованию соответствия PCI DSS 8, необходимо разрешить индивидуальную идентификацию для любого лица, получающего доступ к системным компонентам, содержащим конфиденциальную платежную информацию.

- 8.1.2– Это требование в большей степени касается определенных ролей и обязанностей по аутентификации пользователей и доступу.

- 8.3.6– Пароли теперь должны содержать 12 символов (или, если система не обрабатывает 12, по крайней мере, восемь символов). Ранее длина паролей должна была составлять не менее семи символов.

- 8.3.10.1 – Для доступа пользователей клиентов, полагающихся исключительно на пароли или парольные фразы, либо меняйте их каждые 90 дней, либо автоматически определяйте доступ к ресурсам на основе уровня безопасности учетных записей.

- 8.4.2– Внедрение многофакторной аутентификации (MFA) является обязательным условием для любого доступа CDE. MFA необходим для обоих типов доступа, упомянутых в требованиях 8.4.2 и 8.4.3, и использование MFA для одного типа не заменяет необходимость в другом.

- 8.5.1– Это требование защищает установку систем многофакторной аутентификации.

- 8.6.1- Это предварительное условие регулирует администрирование учетных записей для систем или программ, которые разрешают интерактивный вход в систему.

- 8.6.2– Это условие запрещает жестко кодировать пароли или парольные фразы для любых приложений и системных учетных записей, которые обеспечивают интерактивный вход в файлы или скрипты.

- 8.6.3– Это требование действует для предотвращения несанкционированного использования паролей и парольных фраз для учетных записей системы и приложений.

Требование 9: Ограничение физического доступа к данным о держателях карт

В соответствии с элементами управления PCI DSS необходимо ввести разумные ограничения физического доступа, чтобы предотвратить доступ неавторизованных лиц к системам или печатным копиям, содержащим данные о держателях карт, хранящиеся, обрабатываемые или передаваемые внутри организации, и их удаление.

- 9.1.2- Это требование в большей степени касается определения ролей и обязанностей по ограничению физического доступа к печатным копиям данных о держателях карт.

- 9.5.1.2.1 – После целенаправленного анализа рисков организацией это требование определяет частоту повторяющихся проверок POI-устройств.

Требование 10: Отслеживание и мониторинг всего доступа к сетевым ресурсам и данным о держателях карт.

Методы ведения журнала и мониторинга активности пользователей жизненно важны для предотвращения, выявления или смягчения последствий утечки данных. Все компоненты системы, включая среду обработки данных о держателях карт (CDE), имеют журналы для всестороннего отслеживания, оповещения и анализа в случае инцидента. Определить первопричину компрометации сложно, если не невозможно, без журналов активности системы.

- 10.1.2- Это требование в большей степени касается определения ролей и обязанностей по отслеживанию и мониторингу доступа к сетевым системам.

- 10.4.1.1– Это условие относится к использованию автоматизированных инструментов для проверки журналов аудита.

- 10.4.2.1- Эти предварительные условия требуют целенаправленного анализа рисков, чтобы определить, как часто все остальные компоненты системы будут проходить периодические проверки журналов.

- 10.7.2– Все организации должны иметь возможность выявлять, уведомлять и быстро устранять сбои в важнейших системах контроля безопасности.

- 10.7.3- Это требование требует быстрого реагирования на критические сбои в управлении безопасностью. Следует отметить, что это требование распространяется как на поставщиков услуг, так и на не-поставщиков услуг. Для поставщиков, не связанных с обслуживанием, это требование является новой потребностью.

Требование 11: регулярно проверяйте безопасность систем и сетей

Злоумышленники и исследователи постоянно обнаруживают уязвимости. Между тем, новое программное обеспечение создает дополнительные риски. Регулярное тестирование системных компонентов, процессов и пользовательского программного обеспечения имеет решающее значение для поддержания адекватного контроля безопасности в меняющейся среде.

- 11.1.2- Это требование определяет роли и обязанности по тестированию мер сетевой безопасности.

- 11.3.1.1- Это требование относится к управлению всеми другими соответствующими уязвимостями (которые не классифицируются как критические или высокого риска), обнаруженными во время внутреннего сканирования уязвимостей.

- 11.3.1.2– В соответствии с этим требованием необходимо использовать авторизованное сканирование для проверки внутренних уязвимостей.

- 11.4.7– (специально для поставщиков услуг с несколькими арендаторами): — Это требование поддерживает внешнее тестирование проникновения их клиентов в соответствии с этими критериями.

- 11.5.1.1— (специально для поставщиков услуг) — В этом требовании говорится, что специалисты должны находить скрытые каналы передачи вредоносных программ, предупреждать о них, предотвращать их появление и устранять их с помощью методов обнаружения вторжений и предотвращения вторжений.

- 11.6.1– Это требование требует наличия механизма обнаружения изменений и несанкционированного вмешательства для уведомления пользователей о несанкционированных изменениях HTTP-заголовков и содержимого платежных страниц по мере их получения браузером пользователя.

Требование 12: Поддерживайте информационную безопасность с помощью организационных политик и программ

Всеобъемлющая политика информационной безопасности организации закладывает основу для всего подразделения и доводит ожидания до персонала. Все сотрудники должны знать о конфиденциальности данных о держателях карт и понимать свои обязательства по их защите.

- 12.3.1– Это требование подчеркивает, что любое обязательство по соблюдению стандарта PCI DSS, обеспечивающее гибкость в отношении частоты его выполнения, должно содержать целенаправленный анализ рисков.

- 12.3.2— (Новое дополнение для организаций, использующих индивидуальный поиск) — Согласно этому критерию, каждый критерий PCI DSS, которому удовлетворяет компания с использованием индивидуального метода, должен подвергаться целевому анализу рисков.

- 12.3.3- Использование криптографических наборов шифров и протоколов должно документироваться и проверяться не реже одного раза в 12 месяцев в соответствии с этим требованием.

- 12.3.4– Это требование требует проверки текущего оборудования и программного обеспечения не реже одного раза в 12 месяцев.

- 12.5.2- Необходимо документировать и подтверждать область применения контрольного списка соответствия PCI DSS не реже одного раза в 12 месяцев и в случае значительных изменений в среде применения.

- 12.5.2.1– В соответствии с этим дополнительным требованием необходимо документировать и подтверждать область применения PCI DSS не реже одного раза в шесть месяцев и при значительных изменениях среды применения.

- 12.5.3— (специально для поставщиков услуг) — Это требование требует письменной оценки того, насколько значительные изменения в организационной структуре повлияют на сферу применения PCI DSS и применимость средств контроля.

- 12.6.2– В соответствии с этой поправкой, по крайней мере, раз в 12 месяцев программа повышения осведомленности о безопасности должна пересматриваться и обновляться (по мере необходимости).

- 12.6.3.1- Этот критерий гарантирует, что обучение по вопросам безопасности охватывает риски и уязвимости, которые могут поставить под угрозу безопасность CDE.

- 12.6.3.2– Инструкция по повышению осведомленности о безопасности должна охватывать надлежащее использование технологий конечным пользователем в соответствии с критерием.

- 12.9.2– (специально для поставщиков услуг) — Целью этого требования является поддержка информационных требований своих клиентов.

- 12.10.4.1- Цель этого критерия — провести целенаправленный анализ рисков, чтобы определить, как часто сотрудники по реагированию на инциденты должны проходить периодическое обучение.

- 12.10.5— (Дополнительное дополнительное требование) — Разработчики должны использовать метод обнаружения изменений и несанкционированного доступа к платежным страницам.

- 12.10.7- В соответствии с этим критерием организации должны обеспечить подготовку и работоспособность процессов реагирования на инциденты в случае обнаружения сохраненного PAN (основного номера учетной записи) в неожиданном месте.

Заключение

Новый стандарт соответствия стандарту PCI DSS версии 4.0 способствует исследованию области, сочетающей соответствие требованиям и инновации, что приводит к улучшению мер безопасности в нашем взаимосвязанном обществе. Присоединяйтесь к нам в качестве консультантов по соблюдению требований, чтобы ознакомиться с захватывающими достижениями и стратегиями внедрения, предлагаемыми PCI DSS версии 4.0.