Что такое сетевой доступ с нулевым доверием (ZTNA)?

Gartner определяет ZTNA как “продукт или услугу, которые создают логическую границу доступа на основе идентификации и контекста вокруг приложения или набора приложений. Приложения скрыты от обнаружения, а доступ ограничен через доверительный брокер.” Короче говоря, ZTNA ничему не доверяет и не считает ни один сегмент сети изначально безопасным: по умолчанию ZTNA использует принцип безопасности “запретить все” — подход, который скрывает видимость активов и значительно уменьшает поверхность атаки в вашей сети.

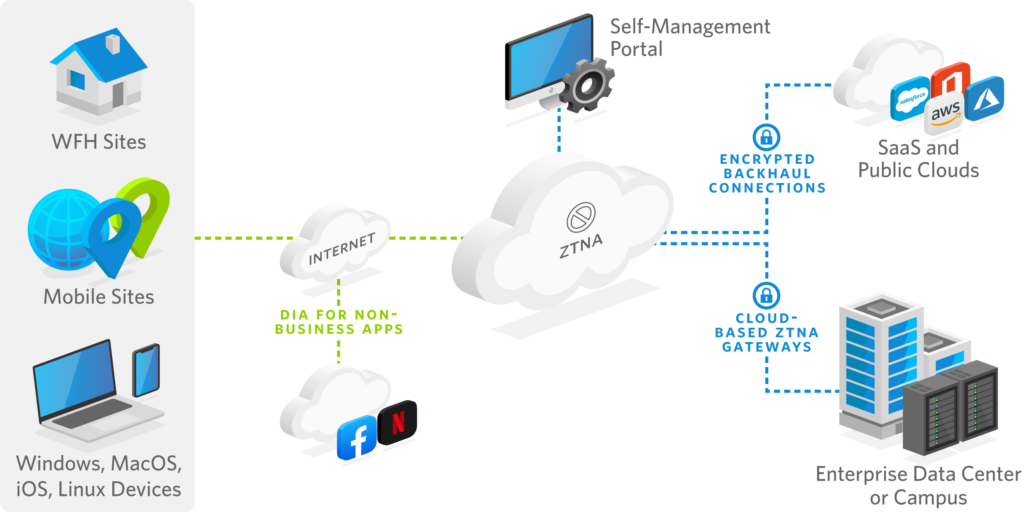

Подход к обеспечению безопасности ZTNA стал обязательным из-за растущей популярности миграции в облако, прямого доступа в Интернет (DIA), работы из любого места (WFA) и использования неуправляемых устройств BYOD / IoT: тенденций, которые разрушили жесткий периметр устаревших сетей. Современные сети «клиент-облако» и WFA имеют программно определяемый периметр: дом работника стал филиалом, а Интернет — частью корпоративной сети. “Интранет” больше не имеет определенного значения.

Как работает ZTNA?

ZTNA — это подход, ориентированный на взаимодействие клиента с приложением, а не на сеть, для проверки подлинности безопасности, основанный на:

- личность и контекст пользователя, а также

- к устройству и приложению (или любому другому ресурсу) осуществляется доступ

Брокер безопасности ZTNA проверяет каждую попытку доступа независимо от местоположения. Он применяет корпоративную политику и предоставляет детализированный доступ с наименьшими привилегиями к активу (приложению, URL, данным или другому назначению). Архитектура ZTNA:

- Рассматривает сеть как обеспечивающую только транспорт и не делает архитектурных различий между входящими и выходящими пользователями, устройствами или приложениями / активами.

- Применяет согласованные корпоративные политики ко всем попыткам доступа к активу, независимо от объекта (пользователя, устройства и приложения / ресурса), запрашивающего доступ, или местоположения объекта или запрашиваемого ресурса.

- Обеспечивает полную безопасность для всех пользователей WFA на любом устройстве, для любого локального или облачного приложения.

- Сегментирует сеть от начала до конца, чтобы обеспечить законным пользователям детальный доступ только к приложениям, разрешенным в рамках их учетных данных привилегий.

Архитектура ZTNA состоит из нескольких компонентов:

- SDP-брокер / прокси: устанавливает соединения только для исходящих сообщений, чтобы гарантировать, что как сеть, так и приложения невидимы для неавторизованных пользователей; брокером может быть устройство или облачный сервис.

- Облачный шлюз: глобально распределенные шлюзы, развернутые в облаке, надежно подключаются к корпоративной сети и облачным / SaaS-назначениям.

- Клиент: клиентское программное обеспечение SASE для устройств конечного пользователя. Также доступно развертывание без клиента.

- Службы аутентификации: взаимодействует с существующей на предприятии службой управления учетными данными пользователей и устройств и службой аутентификации.

- Портал самоуправления: обеспечивает административную видимость и контроль пользователей и приложений.

- Транспорт: проводные, беспроводные или сотовые подключения к Интернету или интрасети.

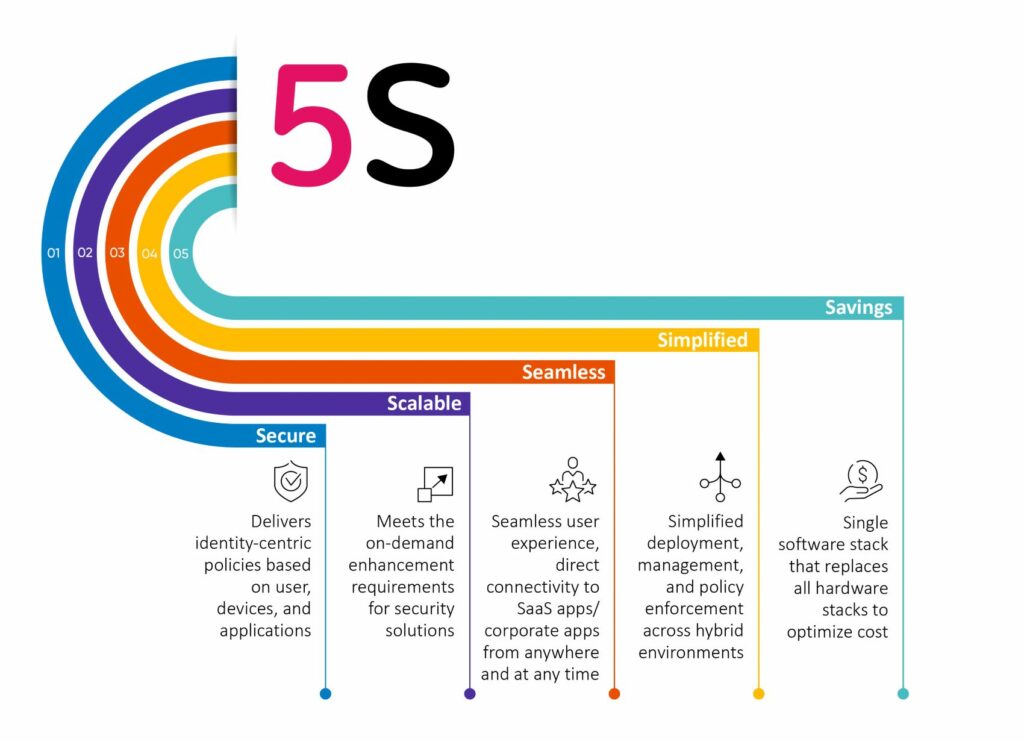

ZTNA создает безопасный, гибкий, программно-определяемый периметр вокруг ваших пользователей, устройств и активов. Эта архитектура предоставляет множество преимуществ вашим ИТ-операциям и пользователям:

- Устраняет необходимость в устройствах и решениях, таких как агрегирование VPN, закрытые порталы, предотвращение DDoS-атак, глобальная балансировка нагрузки и стеки брандмауэров.

- Последовательное применение политики безопасности для on-prem и cloud; бесперебойная работа для всех пользователей и устройств; детализированное управление доступом для on-prem или облачного доступа; упрощенное соблюдение нормативных требований.

- Простое масштабирование, высокопроизводительный доступ к облаку из любого места; QoE с наименьшей задержкой; облачные шлюзы / брокеры легко масштабируются вверх / вниз; адаптируется к постоянно меняющимся местоположениям пользователей и рабочей нагрузки в облаке; присущая HA.

- Не зависящий от местоположения, с оптимизированным каналом передачи данных для доступа к приложениям с наименьшей задержкой.

- Прошедшие проверку подлинности пользователи и устройства, включая BYOD и IoT; простая встроенная аутентификация пользователя. Клиентские и бесклиентские модели развертывания.

- Расширенные возможности подключения для защиты всего транспорта корпоративного уровня, включая Интернет, интранет, проводной, беспроводной, сотовый; сквозные зашифрованные туннели для всех подключений клиент-приложение.

- Сокращает площадь атаки, предоставляя пользователям доступ только с наименьшими привилегиями; предотвращает обнаружение активов и перемещение в другую сторону; обеспечивает безопасность каждой транзакции; невидимые приложения и топологию сети; предотвращает непатченые цели атаки на устройство / сервер; детализированную сегментацию приложений.

- Быстрый поворот к организационным изменениям или приобретениям.

Выбор и развертывание ZTNA в вашей организации

Компоненты ZTNA основаны на программном обеспечении и поставляются из облака, легко вписываясь в существующую среду. Провайдер поддерживает их в актуальном состоянии. Вы можете использовать глобальное распределение шлюзов поставщика и быстро интегрировать их в свою архитектуру.

ZTNA является неотъемлемым элементом передового решения SASE и лучше всего внедряется как часть вашей стратегии SASE. Никаких существенных изменений в дизайне вашей сети, топологии или инфраструктуре не требуется — сеть становится транспортной, а аутентификация / доступ — программным уровнем сверху.

Развертывание ZTNA взаимодействует с существующими системами управления учетными данными пользователей / устройств и политиками безопасности, которые, возможно, уже интегрированы с вашей архитектурой SD-WAN.