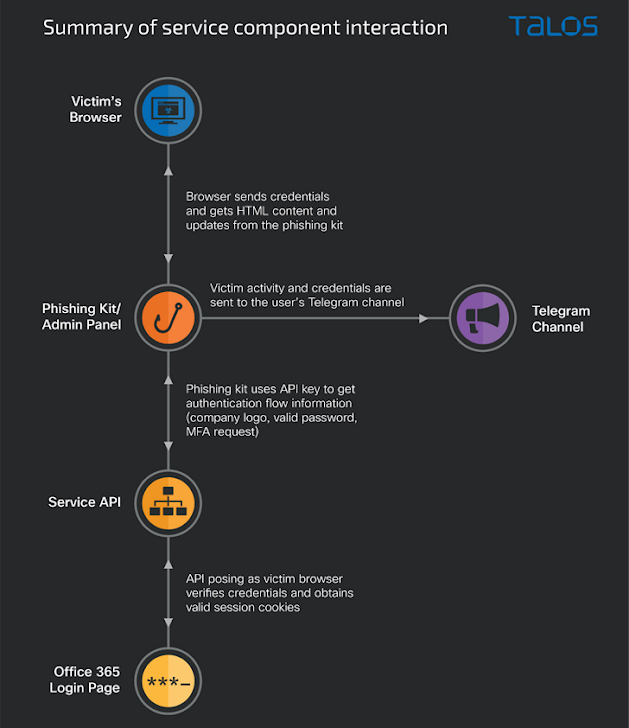

Новая платформа «фишинг как услуга» (PhaaS или PaaS) под названием «Величие» использовалась киберпреступниками для нацеливания на бизнес-пользователей облачной службы Microsoft 365, по крайней мере, с середины 2022 года, эффективно снижая планку входа для фишинговых атак.

«На данный момент Greatness ориентирована только на фишинговые страницы Microsoft 365, предоставляя своим аффилированным лицам конструктор вложений и ссылок, который создает очень убедительные страницы-приманки и страницы входа в систему», — сказал исследователь Cisco Talos Тиаго Перейра.

«Она содержит такие функции, как предварительное заполнение адреса электронной почты жертвы и отображение соответствующего логотипа компании и фонового изображения, извлеченного из реальной страницы входа целевой организации в Microsoft 365».

Кампании с участием Greatness охватывают в основном производственные, медицинские и технологические подразделения, расположенные в США, Великобритании, Австралии, Южной Африке и Канаде, причем всплеск активности был зафиксирован в декабре 2022 и марте 2023 годов.

Фишинговые наборы, такие как Greatness, предлагают злоумышленникам, новичкам или иным лицам, экономически эффективный и масштабируемый универсальный магазин, позволяющий создавать убедительные страницы входа, связанные с различными онлайн-сервисами, и обходить защиту двухфакторной аутентификации (2FA).

В частности, аутентично выглядящие страницы-приманки функционируют как обратный прокси для сбора учетных данных и одноразовых паролей (TOTP), введенных жертвами на основе времени.

Цепочки атак начинаются с вредоносных электронных писем, содержащих HTML-вложение, которое при открытии выполняет запутанный код JavaScript, перенаправляющий пользователя на целевую страницу с уже предварительно заполненным адресом электронной почты получателя и запрашивающим пароль и код MFA.

Введенные учетные данные и токены впоследствии пересылаются на Telegram-канал партнера для получения несанкционированного доступа к соответствующим аккаунтам.

AiTM phishing kit также поставляется с панелью администрирования, которая позволяет партнеру настраивать Telegram-бота, отслеживать украденную информацию и даже создавать заминированные вложения или ссылки.

Более того, ожидается, что у каждого партнера должен быть действительный ключ API, чтобы иметь возможность загружать фишинговую страницу. Ключ API также предотвращает просмотр фишинговой страницы нежелательными IP-адресами и облегчает закулисную связь с реальной страницей входа в Microsoft 365, выдавая себя за жертву.

«Работая вместе, фишинговый набор и API выполняют атаку «человек посередине», запрашивая у жертвы информацию, которую API затем отправляет на законную страницу входа в систему в режиме реального времени», — сказал Перейра.

«Это позволяет партнеру PaaS красть имена пользователей и пароли вместе с аутентифицированными сессионными файлами cookie, если жертва использует MFA».

Выводы сделаны после того, как Microsoft с 8 мая 2023 года начала применять сопоставление номеров в push-уведомлениях Microsoft Authenticator, чтобы улучшить защиту 2FA и отразить оперативные атаки с целью взлома.