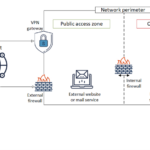

Агентство по кибербезопасности и безопасности инфраструктуры США (CISA) совместно с международными партнёрами опубликовало руководство, направленное на повышение безопасности периферийных сетевых устройств. таким устройствам относятся межсетевые экраны (фаерволы), маршрутизаторы, VPN-шлюзы, устройства Интернета вещей (IoT), серверы и системы оперативных технологий (OT), подключенные к интернету.окумент предоставляет рекомендации по защите этих устройств от современных киберугроз.

Основные разделы руководства

1. Рекомендации по безопасности периферийных устройств

азработанный Канадским центром кибербезопасности (CCCS), этот раздел включает:

- Примеры реальных компрометаций: нализ инцидентов, связанных с компрометацией периферийных устройств, подчёркивающий важность их защиты.

- Обзор существующих угроз: писание актуальных угроз, таких как эксплуатация уязвимостей, недостаточная сегментация сети и недостатки в управлении конфигурацией.

- Меры по снижению рисков для администраторов: екомендации по обновлению прошивки, настройке безопасных конфигураций, мониторингу сетевого трафика и ограничению доступа.

- Рекомендации для производителей: оветы по внедрению принципов «безопасности по умолчанию» при разработке продуктов, включая обеспечение надёжной аутентификации, регулярное обновление безопасности и проведение тщательного тестирования. етальное руководство доступно на официальном сайте CCCS.

2. Спецификации цифровой криминалистики и мониторинга безопасности

одготовленный Национальным центром кибербезопасности Великобритании (NCSC-UK), этот раздел подчёркивает:

- Важность журналов безопасности: еобходимость наличия подробных и точных журналов для отслеживания событий безопасности.

- Удалённая регистрация событий: екомендации по настройке удалённого логирования для предотвращения потери данных при компрометации устройства.

- Функции сбора данных по умолчанию: редложение включать функции сбора данных безопасности по умолчанию или с минимальной настройкой для облегчения расследований. одробности доступны на сайте NCSC-UK.

3. Стратегии смягчения рисков для периферийных устройств: Руководство для руководителей и практиков

азработанное Австралийским центром кибербезопасности (ACSC), это руководство содержит:

- Резюме стратегий смягчения рисков: бзор лучших практик по защите периферийных устройств.

- Технические детали семи стратегий: одробные рекомендации для операционного и закупочного персонала, а также специалистов по кибербезопасности, направленные на снижение рисков.

- Рекомендации по эффективной защите и управлению: оветы по укреплению безопасности, управлению конфигурациями и регулярному мониторингу устройств. уководство для руководителей доступно на сайте ACSC. ехническое руководство для практиков представлено здесь.

Рекомендации для производителей и владельцев критической инфраструктуры

ISA и партнёрские агентства настоятельно рекомендуют:

- Производителям устройств: недрять меры безопасности на этапе разработки, обеспечивая «безопасность по умолчанию» и предоставляя возможности для эффективного мониторинга и логирования.

- Владельцам критической инфраструктуры: знакомиться с предложенными мерами и внедрить их для повышения безопасности своих сетевых периферийных устройств.

Заключение

читывая растущие угрозы в киберпространстве, защита периферийных сетевых устройств становится критически важной задачей.недрение предложенных мер позволит значительно снизить риски компрометации и повысить общую безопасность сетевой инфраструктуры. ля получения подробной информации и доступа к полному руководству посетите официальный сайт CISA.