Отчет CISA о наиболее часто используемых уязвимостях — это всегда полезно почитать. Несмотря на то, что отчет выходит в конце года, он дает уникальную возможность проанализировать тенденции использования уязвимостей в прошлом году и понять, какие уязвимости представляли наибольшую угрозу для государственных организаций в 2023 году. Каждый год отчет вызывает вопросы о том, почему определенные уязвимости попали в список и что делает их особенно значимыми.

В этом году мы решили изучить уязвимости, которые возглавляют список CISA, с помощью VulnCheck Intelligence, чтобы лучше понять последствия и угрозы, связанные с этими уязвимостями, а также охват VulnCheck в области обнаружения.

Ключевые выводы

- Доступность эксплойтов: 14 из 15 уязвимостей CVE в отчёте CISA за 2023 год имеют более 8 эксплойтов POC; 13 из них имеют эксплойты, превращённые в оружие, причём 5 из них были превращены в оружие до того, как стали общедоступными.

- Активность злоумышленников: 60 известных злоумышленников связаны с 13 уязвимостями CVE; северокорейская группировка Silent Chollima нацелилась на 9 уязвимостей, в то время как Log4j (CVE-2021-44228) остаётся наиболее часто используемой уязвимостью.

- Обнаружение уязвимостей: VulnCheck предоставляет артефакты начального доступа для 12 CVE, что позволяет отслеживать уязвимые хосты и выявлять вредоносные действия.

- Уязвимость хостов: выявлены десятки тысяч потенциально уязвимых хостов

- Отчет CISA о наиболее часто используемых уязвимостях за 2023 год согласуется с проведенным нами исследованием, которое демонстрирует явную доступность эксплойтов и активность злоумышленников.

Доступность Proof-of-Concepts (POC) для эксплойтов

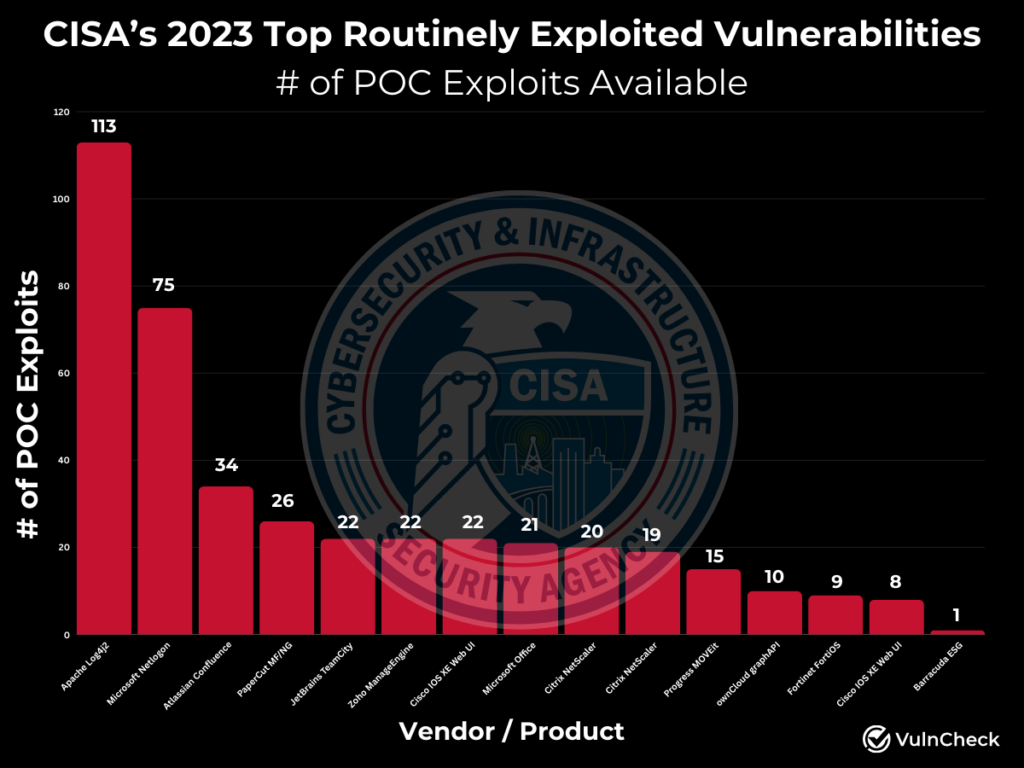

Мы уже знаем, что уязвимости, описанные в отчёте, были использованы. Далее мы решили, что было бы полезно изучить доступность эксплойтов для CVE, описанных в отчёте CISA.

Доступность эксплойтов:

- Для 14 из 15 уязвимостей CVE доступно 8 или более демонстрационных эксплойтов (POC). (Для сравнения: из всех уязвимостей CVE только для 1658 доступно 8 или более демонстрационных эксплойтов, что означает значительную угрозу.)

- Для этих 14 уязвимостей по крайней мере один POC был доступен до или в тот же день, когда были опубликованы первые свидетельства об их использовании.

Исключение:

Основным исключением является уязвимость CVE в Barracuda Email Security Gateway (ESG). Кейтлин Кондон указала на демонстрационную версию, опубликованную командой Rapid7, которую мы включили в отчёт. Этот случай выделяется тем, что Barracuda фактически прекратила поддержку (срок службы) устройства после широкомасштабной компрометации. Это редкий пример того, как производитель решил прекратить выпуск линейки продуктов после значительной эксплуатации уязвимости.

Эксплойты, применяемые в качестве оружия:

- 13 из 15 уязвимостей CVE имеют доступные эксплойты.

- Из них 5 уязвимостей, использующих эксплойты, были доступны до появления каких-либо публичных свидетельств их использования.

Что мы подразумеваем под «Боевыми эксплойтами”?

Под «вооружённым эксплойтом» понимается эксплойт, который явно является вредоносным, например, если он содержится в вредоносной программе (например, в вредоносной программе Microsoft Word) или позволяет использовать уязвимость «наведи и щёлкни» (например, работает против всех или большинства целей и работает надёжно, как эксплойты в MetaSploit, VulnCheck Initial Access Intelligence, CANVAS или Core Impact). Кроме того, у «вооружённых эксплойтов» обычно есть дополнительные полезные нагрузки, дропперы или имплантаты.

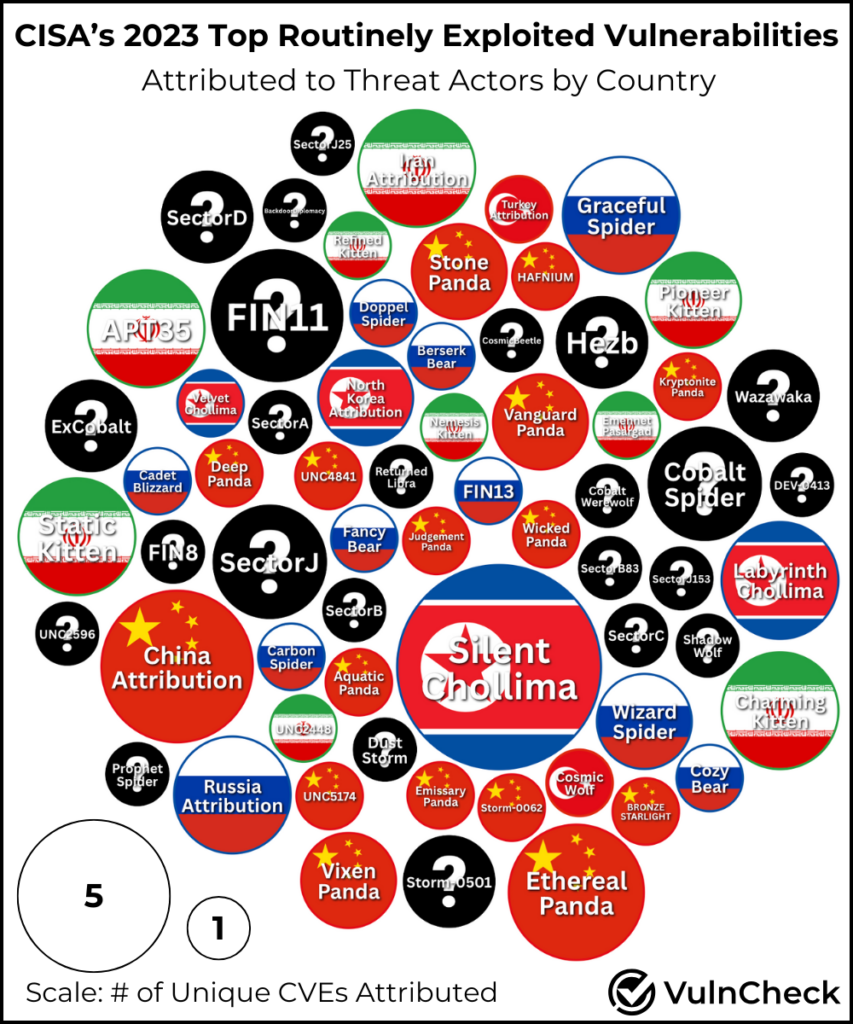

Определение субъекта угрозы

Мы выявили 60 именованных субъектов угроз, связанных по крайней мере с одной из уязвимостей CVE в списке CISA за 2023 год. 13 из 15 уязвимостей CVE в отчёте связаны с именованными субъектами угроз. Две уязвимости CVE, не связанные с именованными субъектами угроз, были связаны с OwnCloud GraphAPI и Barracuda ESG. Кроме того, мы отметили ещё пять связей, в которых была указана страна происхождения, но конкретный субъект угрозы не был назван, и включили их в диаграмму.

Среди субъектов угроз выделяется северокорейская группировка Silent Chollima, которая нацелилась на 9 из 15 уязвимостей CVE, упомянутых в отчёте. Неудивительно, что уязвимость Log4j CVE (CVE-2021-44228) связана с наибольшим количеством субъектов угроз: 31 субъект угроз связан с её использованием.

Краткий обзор активности субъектов угроз по странам показывает, что среди обычных подозреваемых — Китай, Россия, Иран и Северная Корея, а также один субъект угроз, связанный с Турцией. Вот как выглядит распределение субъектов угроз по странам:

| Страна | Количество участников угроз |

|---|---|

| Неизвестно | 24 |

| Китай | 15 |

| Россия | 9 |

| Иран | 8 |

| Северная Корея | 3 |

| Турция | 1 |

Обнаружение эксплуатации без проверки начального доступа

Из 15 уязвимостей CVE, упомянутых в отчёте CISA за 2023 год, 12 имеют артефакты VulnCheck для начального доступа, что свидетельствует о нашей приверженности обеспечению широкого охвата уязвимостей, которые могут стать или становятся объектами атак в дикой природе. Эти артефакты позволяют защитникам выявлять потенциальные уязвимости. Они также помогают обнаруживать злонамеренное использование эксплойтов, нацеленных на эти уязвимости, в среде организации.

Для каждого CVE мы предоставляем ряд инструментов обнаружения, включая:

- Эксплойты

- Сканеры версий

- PCAPs

- Правила Suricata

- Правила Snort

- Правила YARA

- Запросы Greynoise/Censys/Shodan/FOFA/ZoomEye

- Целевые контейнеры Docker

| Имя артефакта | Дата добавления | cve | эксплойт | Сканер версий | pcap | suricataRule | snortRule | yara |

|---|---|---|---|---|---|---|---|---|

| Выполнение кода преобразования ManageEngine SAML | 2023-01-19 | CVE-2022-47966 | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Обход аутентификации PaperCut NG / MF и выполнение кода | 2023-04-24 | CVE-2023-27350 | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Прогресс в продвижении и передаче SQL-инъекции (guestaccess.aspx) | 2023-06-05 | CVE-2023-34362 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Для предотвращения переполнения кучи SSL VPN enc | 2023-07-11 | CVE-2023-27997 | ||||||

| Переполнение буфера на основе стека Citrix NetScaler | 2023-08-14 | CVE-2023-3519 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Обход аутентификации JetBrains TeamCity | 2023-09-27 | CVE-2023-42793 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Уязвимость Confluence Setup Reset | 2023-10-10 | CVE-2023-22515 | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Cisco IOS XE Добавила администратора | 2023-10-16 | CVE-2023-20198 | ✅ | ✅ | ✅ | ✅ | ||

| Раскрытие информации Citrix NetScaler (утечка памяти) | 2023-10-25 | CVE-2023-4966 | ✅ | ✅ | ✅ | ✅ | ||

| Внедрение команды Cisco IOS XE IPv6 | 2023-11-02 | CVE-2023-20273 | ✅ | ✅ | ✅ | ✅ | ||

| Раскрытие информации о ownCloud graphapi | 2023-12-06 | CVE-2023-49103 | ✅ | ✅ | ✅ | ✅ | ||

| Apache Skywalking Log4Shell | 2023-12-11 | CVE-2021-44228 | ✅ | |||||

| ManageEngine ADManager Log4Shell | 2023-12-11 | CVE-2021-44228 | ✅ | |||||

| Apache Struts2, измененный начиная с заголовка Log4Shell | 2022-11-23 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Apache Struts2 URI Log4Shell | 2022-11-25 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Журнал аутентификации контроллера Ubiquiti UniFi Log4Shell | 2022-11-25 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Apache JSPWiki URI Log4Shell | 2022-11-28 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Журнал файлов cookie посетителей Apache OFBiz Log4Shell | 2022-11-30 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Apache Druid HTTP УДАЛЯЕТ Log4Shell | 2022-12-01 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Журнал аутентификации Apache James POP3 Log4Shell | 2022-12-02 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Почта Apache James SMTP От Log4Shell | 2022-12-05 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Журнал аутентификации Ivanti MobileIron Log4Shell | 2022-12-06 | CVE-2021-44228 | ✅ | ✅ | ✅ | ✅ | ✅ |

Обзор потенциально уязвимых хостов

Чтобы лучше понять, как эти уязвимости влияют на безопасность, мы изучили потенциально уязвимые хосты в течение 3-дневного периода с помощью VulnCheck IP Intelligence и увидели, насколько широк спектр потенциальных целей, доступных злоумышленникам. Для уязвимостей, для которых VulnCheck разработал инструменты обнаружения, VulnCheck измеряет их потенциальную уязвимость в открытом Интернете.

| Тип хоста | Потенциально уязвимые хосты |

|---|---|

| Cisco IOS XE | 92277 |

| Cisco IOS XE | 92277 |

| Fortinet FortiOS | 199570 |

| Citrix Netscaler | 24377 |

| Citrix Netscaler | 24377 |

| Apache Log4J | 65245 |

| Движок управления Zoho | 9213 |

| ownCloud GraphAPI | 18086 |

| Прогресс в продвижении | 2461 |

| JetBrains TeamCity | 2004 |

| Слияние Atlassian Confluence | 3229 |

| Papercut NG / MF | 1496 |

Наши заключительные соображения

В отчёте CISA о наиболее часто используемых уязвимостях за 2023 год освещаются уязвимости, которые, согласно нашим исследованиям, являются мишенями для злоумышленников. В отчёте содержится ценная информация о технологиях, которые часто используются в федеральном правительстве и являются мишенями для злоумышленников. Организациям следует оценить свою уязвимость к этим технологиям, повысить осведомлённость о потенциальных рисках, использовать надёжную информацию об угрозах, применять эффективные методы управления исправлениями и внедрять меры по смягчению последствий, например, по возможности минимизировать доступ этих устройств к интернету.

О VulnCheck

VulnCheck помогает организациям не только решать проблему определения приоритетности уязвимостей. Мы работаем над тем, чтобы любой менеджер по продукту, специалист по безопасности и охотник за угрозами могли получать более быстрые и точные данные с помощью решений VulnCheck.