В 2024 году производственный сектор станет основной мишенью для кибератак. Согласно данным Национального института стандартов и технологий (NIST), средняя стоимость утечки данных в этой отрасли для малого бизнеса достигла 105 000 долларов, и на выявление и сдерживание таких инцидентов уходит в среднем 277 дней. Кроме того, 1 из 5 взломов вызван нарушением цепочки поставок.

Благодаря своей решающей роли в глобальных цепочках поставок и зависимости от устаревших систем производство стало привлекательной мишенью для групп вымогателей, хактивистов и других киберпреступников. От утечек данных до сбоев в работе эти атаки нанесли значительный финансовый и репутационный ущерб некоторым крупнейшим мировым производителям.

Поскольку киберугрозы продолжают развиваться, производителям крайне важно оставаться на шаг впереди, понимая тактику, методы и инструменты, используемые злоумышленниками. В этом отчёте мы рассмотрим основные кибератаки, потрясшие производственную отрасль в 2024 году, проанализируем ключевых участников этих атак и расскажем, как компании могут лучше защититься от этих постоянно растущих угроз.

Обзор киберугроз в сфере производства в 2024 году: ключевые участники и целевые регионы

В 2024 году обрабатывающая промышленность стала всё более привлекательной целью для киберпреступников, и различные субъекты угроз активно используют уязвимости в этом секторе. Согласно последним данным, наиболее заметными субъектами угроз, нацеливающимися на обрабатывающую промышленность, являются пророссийская группа хакеров «Народная киберармия» и администратор BreachForums IntelBroker, которые выделяются своей активностью.

Основные участники угроз, нацеленных на производственный сектор

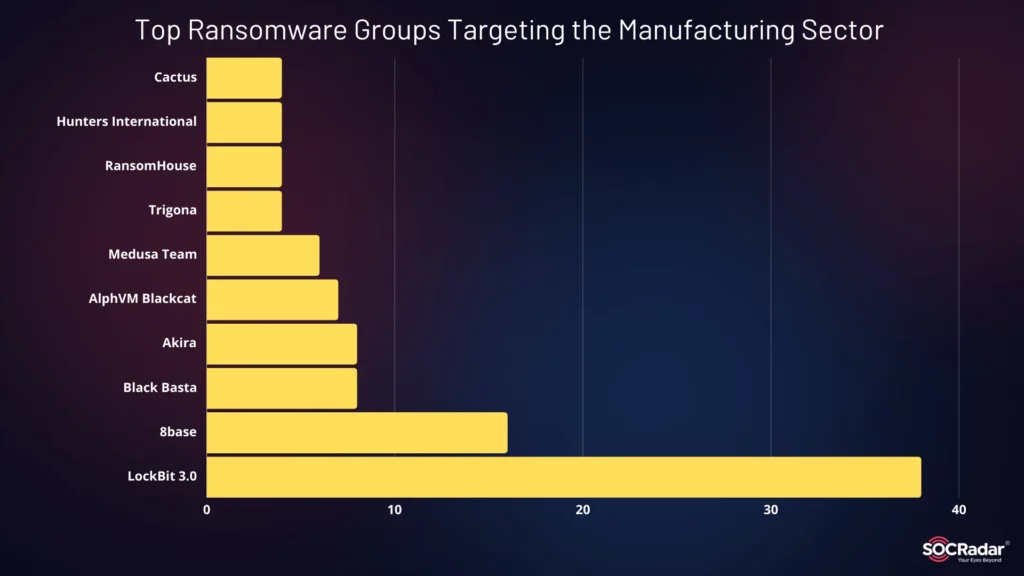

С точки зрения групп, занимающихся программами-вымогателями, лидирует LockBit 3.0, на долю которой приходится значительное количество атак в обрабатывающей промышленности. К другим известным группам, занимающимся программами-вымогателями, относятся Akira, Black Basta и ALPHV (также известная как BlackCat), которые участвовали в крупных сбоях. Эти группы нацелены на критически важные системы, что часто приводит к остановке работы и финансовым потерям.

Ведущие группы программ-вымогателей, нацеленные на производственный сектор

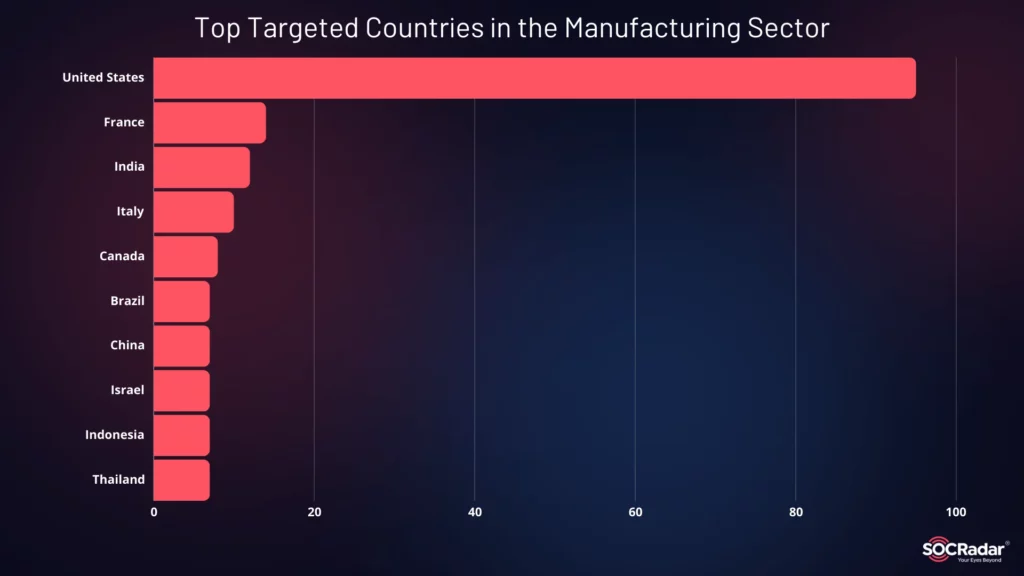

При изучении глобального воздействия, безусловно, наиболее пострадавшей страной являются Соединенные Штаты, за которыми следуют Франция, Индия и Италия. Особенно сильно пострадали американские производители, многие из которых столкнулись с атаками программ-вымогателей, утечками данных и перебоями в обслуживании. Эта тенденция подчеркивает постоянное внимание киберпреступников к американским компаниям, во многом из-за их дорогостоящих активов и решающей роли в глобальных цепочках поставок.

Страны, подвергшиеся наибольшим атакам в производственном секторе

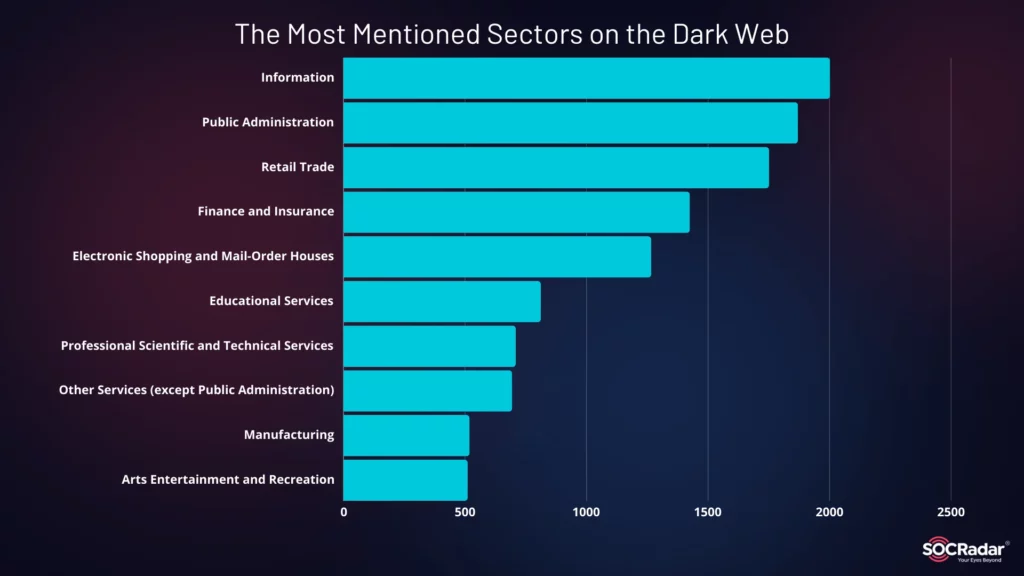

Несмотря на растущие угрозы, производство — не самый часто упоминаемый сектор в Дарквебе. На первом месте в списке — информация, государственное управление и розничная торговля, но производство постепенно привлекает внимание злоумышленников.

Самые популярные разделы в даркнете (хакерские форумы и Telegram)

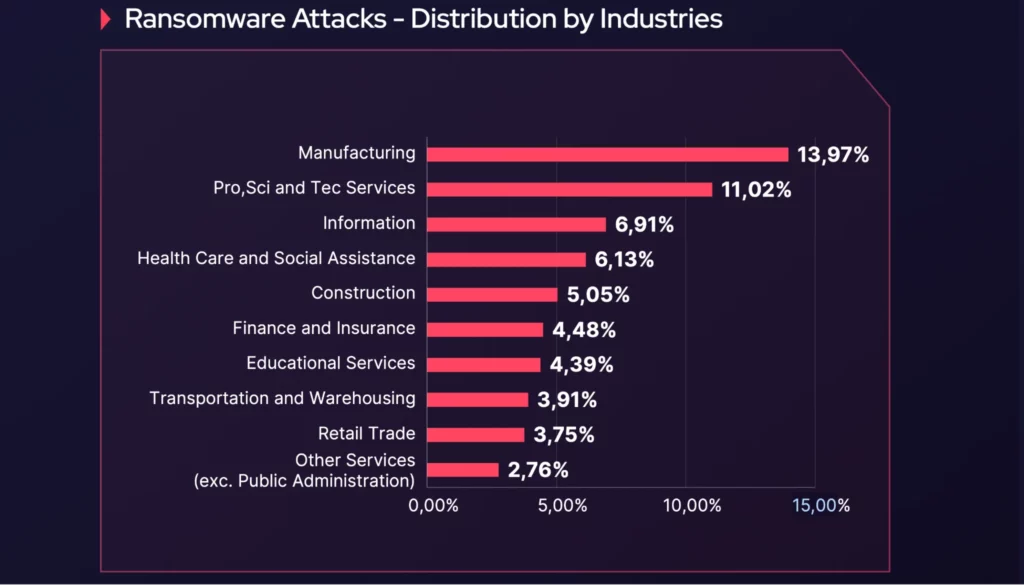

Однако, несмотря на то, что производство не является наиболее часто упоминаемым сектором в целом, ситуация с группами, использующими программы-вымогатели, отличается. Согласно отчету SOCRadar о программах-вымогателях, производство является сектором, наиболее часто подвергающимся атакам групп, использующих программы-вымогатели.

Атаки с использованием программ–вымогателей — распределение по отраслям

Эти тенденции свидетельствуют о растущей потребности производителей в усилении своих мер кибербезопасности, особенно с учетом изощренной тактики, используемой брокерами данных, группами хактивистов и программ-вымогателей.

Основные выводы из производственных киберинцидентов 2024 года

Увеличение числа атак со стороны программ-вымогателей: производственный сектор стал главной мишенью для атак программ-вымогателей. Киберпреступники используют критический характер производственных операций, зная, что простой может стоить миллионы, что подталкивает компании к быстрой выплате выкупов.

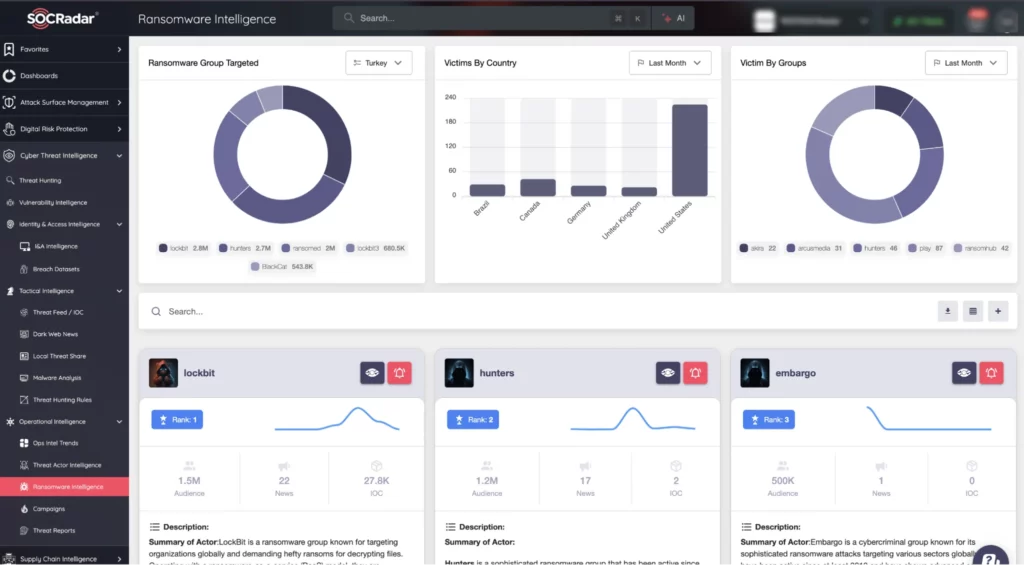

SOCRadar Ransomware Intelligence

SOCRadar помогает обнаруживать и предотвращать программы-вымогатели с помощью нескольких ключевых функций. Система обнаружения учетных данных и утечек данных отслеживает глубокую, темную и поверхностную сеть на предмет кражи учетных данных и утечек, предоставляя оповещения в режиме реального времени. Функция обнаружения активов выявляет уязвимости и открывает порты в ваших активах, подключенных к Интернету, что позволяет своевременно устранять их. Кроме того, Ransomware Intelligence suite предлагает пользовательские коллекции IoC и каналы, которые интегрируются с вашими инструментами безопасности для блокирования трафика, связанного с программами-вымогателями. Эти возможности позволяют организациям опережать угрозы программ-вымогателей.

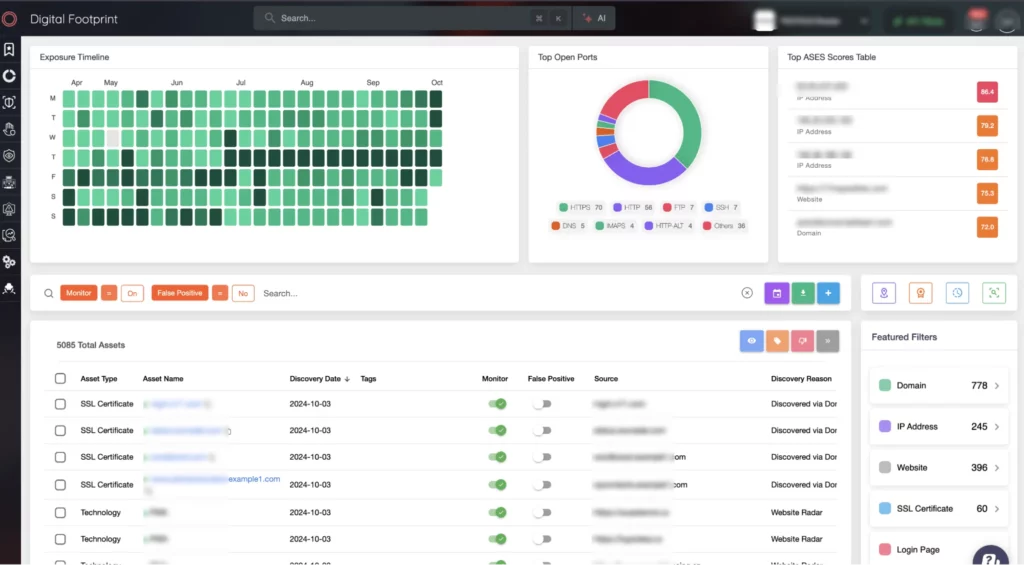

Уязвимые промышленные системы управления (ICS): многие производители используют устаревшие системы и промышленные системы управления, которые не были разработаны с учётом требований кибербезопасности. Эти системы уязвимы для атак, и их использование может привести к значительным сбоям в производстве.

Управление поверхностью внешних атак SOCRadar

Приложение SOCRadar для управления поверхностью внешних атак помогает обезопасить ваш цифровой след за счет мониторинга уязвимого программного обеспечения, незащищенных активов и SSL-сертификатов в режиме реального времени. Он предоставляет оповещения о критических уязвимостях и обнаруживает теневые ИТ, обеспечивая упреждающую защиту от угроз и обеспечивая безопасность ваших систем.

Угрозы цепочке поставок: Производители в значительной степени зависят от своей цепочки поставок, и кибератаки на поставщиков могут иметь каскадный эффект. Защита всей цепочки поставок необходима для снижения рисков утечки данных или распространения вредоносного ПО.

SOCRadar Supply Chain Intelligence

Анализ цепочки поставок от SOCRadar позволяет отслеживать более 50 миллионов компаний, помогая вам контролировать киберриски и уязвимости сторонних организаций. Благодаря динамической оценке и настраиваемым оповещениям вы можете определять приоритетность и защищать поставщиков с высоким уровнем риска, обеспечивая более устойчивую цепочку поставок.

Недостаточная осведомлённость в вопросах кибербезопасности: многие организации в этом секторе отстают в вопросах кибербезопасности. Регулярные программы обучения и повышения осведомлённости крайне важны для того, чтобы сотрудники понимали распространённые угрозы, такие как фишинг или социальная инженерия.

Риски, связанные с Интернетом вещей и интеллектуальным производством: по мере того, как производители внедряют всё больше устройств Интернета вещей и интеллектуальных технологий, они также увеличивают поверхность атаки. Эти устройства часто имеют уязвимости в системе безопасности, которыми можно воспользоваться, если они не защищены должным образом.

Необходимость в планах реагирования на инциденты: учитывая критически важную роль производства, наличие надёжного плана реагирования на инциденты крайне важно. Быстрое и эффективное реагирование на киберинциденты может помочь ограничить ущерб и быстрее восстановить работу.

Соответствие нормативным требованиям: Производители должны обеспечить соответствие развивающимся правилам и стандартам кибербезопасности, таким как NIST Cybersecurity Framework, чтобы избежать штрафных санкций и улучшить свою систему безопасности.

Крупнейшие производственные кибератаки в 2024 году

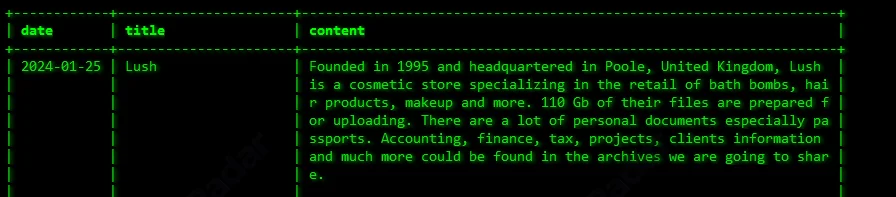

1. Акира пригрозил утечкой 110 ГБ данных, украденных у британского косметического гиганта Lush

В январе 2024 года команда SOCRadar Dark Web обнаружила заявление группы программ-вымогателей Akira, в котором утверждалось о краже 110 ГБ данных у Lush, косметической компании из Великобритании. Согласно заявлению Акиры, украденные данные включают бухгалтерские записи, финансовые документы и данные клиентов.

Заявления Акиры о взломе Lush

Значительная часть украденных данных предположительно включает сканы паспортов, собранные во время процесса найма в Lush для подтверждения личности. Это позволяет предположить, что злоумышленники могли получить доступ к конфиденциальной информации о сотрудниках.

2. Компания Schneider Electric подверглась атаке группы Cactus Ransomware, в результате чего произошла утечка данных объёмом 1,5 ТБ

В январе 2024 года группа вымогателей Cactus заявила, что взломала систему Schneider Electric, мирового лидера в области энергетики и автоматизации, и украла около 1,5 ТБ данных. Взлом в первую очередь затронул подразделение Schneider Electric, занимающееся устойчивым развитием бизнеса, что привело к сбоям в работе облачной платформы Resource Advisor.

Cactus заявляет о взломе Schneider Electric

Компания Schneider Electric подтвердила взлом, но заверила, что другие подразделения не пострадали. Группа Cactus подтвердила свои заявления, опубликовав 25 МБ предположительно украденных данных на своём сайте Tor, среди которых были фотографии паспортов и документы компании.

3. Утечка данных Nissan привела к раскрытию информации о более чем 53 000 сотрудников

В прошлом году компания Nissan North America столкнулась со значительной утечкой данных, когда злоумышленник атаковал внешний VPN-сервер компании, что привело к атаке программы-вымогателя, которая вынудила системы отключиться. Утечка, обнаруженная в начале ноября 2023 года, привела к раскрытию персональных данных более 53 000 нынешних и бывших сотрудников.

В уведомлении для пострадавших компания Nissan объяснила, что кибератака была обнаружена 7 ноября 2023 года и немедленно сообщена в правоохранительные органы. Компания быстро начала расследование и приняла меры по сдерживанию, сотрудничая с внешними специалистами по кибербезопасности для устранения угрозы.

Расследование показало, что злоумышленник получил доступ к файлам, хранящимся на локальных и сетевых дисках и содержащим информацию, связанную с бизнесом. Однако только 28 февраля 2024 года компания Nissan выявила утечку персональных данных, в том числе номеров социального страхования. Компания заверила, что финансовая информация не была скомпрометирована.

Несмотря на отсутствие доказательств неправомерного использования раскрытых данных, компания Nissan предложила пострадавшим лицам бесплатный 24-месячный кредитный мониторинг и защиту от кражи личных данных через Experian, чтобы минимизировать потенциальные риски

4. Утечка данных Cencora раскрыла конфиденциальные данные пациентов крупных фармацевтических компаний

В феврале 2024 года компания Cencora, ранее известная как AmerisourceBergen, столкнулась с серьёзной утечкой данных, в результате которой были скомпрометированы данные нескольких крупных фармацевтических компаний. Утечка, о которой сообщалось в заявке в Комиссию по ценным бумагам и биржам, позволила получить несанкционированный доступ к личной информации из систем Cencora.

Отчет Cencora за 2018 год, поданный в Комиссию по ценным бумагам и биржам

Изначально подробности взлома и его влияние на клиентов не были раскрыты полностью, и ни одна группа вымогателей не была связана с этим инцидентом.

К концу мая 2024 года Генеральная прокуратура Калифорнии опубликовала уведомления от фармацевтических компаний, таких как Novartis, Bayer, AbbVie и GlaxoSmithKline, раскрывающие масштабы утечки данных. Утечка данных включала личную информацию, такую как имена, адреса, медицинские диагнозы, лекарства и рецепты.

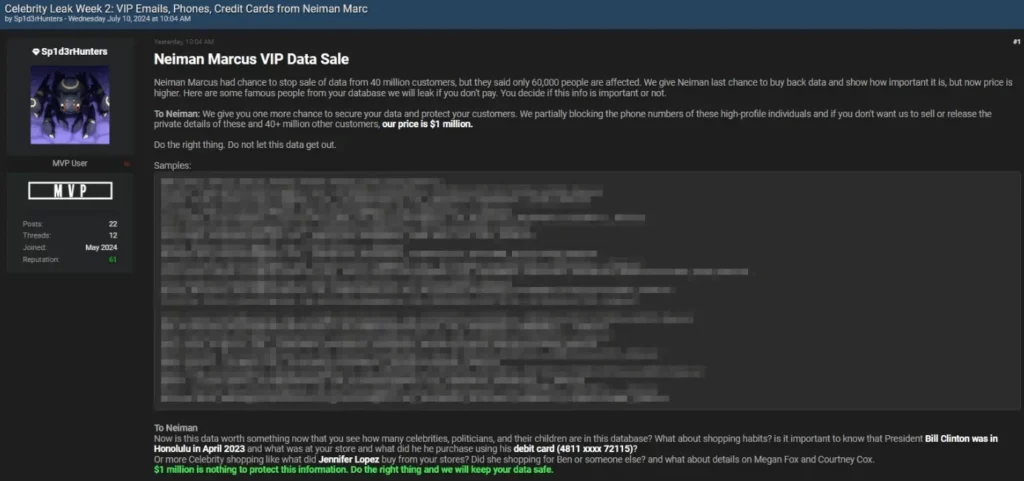

5. ShinyHunters предположительно слили данные известных личностей из Neiman Marcus

В июле 2024 года ShinyHunters заявили, что украли 193 миллиона штрихкодов, в том числе билеты на концерты Тейлор Свифт, общей стоимостью почти 23 миллиарда долларов. Они потребовали 8 миллионов долларов и намекнули на будущие утечки, связанные с ещё 30 миллионами билетов.

Сообщение злоумышленника: эксклюзивные VIP-данные Neiman Marcus просочились в сеть на второй неделе утечки данных знаменитостей

5 июля 2024 года Sp1d3rHunters раскрыли 170 000 штрихкодов Тейлор Свифт во время «Недели утечек знаменитостей 1» и потребовали от Ticketmaster 2 миллиона долларов, чтобы предотвратить дальнейшую утечку данных 680 миллионов пользователей, включая билеты на крупные мероприятия, такие как P!nk, F1 и NFL.

Во время «Второй недели утечек данных знаменитостей» Sp1d3rHunters слили дополнительные данные Neiman Marcus, в которых фигурировали такие известные личности, как Байден, Трамп и Илон Маск.

Ранее, в июне, ShinyHunters опубликовали базу данных Neiman Marcus, содержащую информацию о 40 миллионах клиентов, и потребовали 1 миллион долларов, чтобы предотвратить дальнейшие утечки.

6. Компания Halliburton подверглась кибератаке RansomHub, что привело к сбоям в работе

В конце августа 2024 года компания Halliburton, мировой лидер в сфере энергетических и нефтяных услуг, подверглась крупной кибератаке, которая привела к отключению критически важных систем. Утечка, о которой сообщается в заявлении Комиссии по ценным бумагам и биржам США (SEC), была связана с несанкционированным доступом к ИТ-инфраструктуре компании.

Отчет Halliburton о 8 тысячах атак подан в SEC

После обнаружения Halliburton немедленно отключила уязвимые системы и начала расследование с привлечением внешних экспертов по кибербезопасности. Также обратились в правоохранительные органы для принятия ответных мер.

В результате взлома были нарушены основные операции, не позволив клиентам обрабатывать счета и заказы на покупку. Halliburton работает над восстановлением систем и оценкой более широкого воздействия атаки.

Группа программ-вымогателей RansomHub заявила, что стоит за атакой. Этот инцидент является частью более широкой волны атак, нацеленных на критически важную инфраструктуру США, с февраля 2024 года RansomHub затронул более 200 организаций.

7. Toyota реагирует на предполагаемую утечку данных стороннего поставщика

В августе 2024 года Toyota ответила на сообщения об утечке данных, включающей 240 ГБ украденной информации. Компания уточнила, что ее собственные системы не были скомпрометированы, но утечка произошла через стороннего поставщика, связанного с автопроизводителем.

Подробности взлома остаются неизвестными, при этом Toyota подчёркивает, что инцидент затронул небольшую часть системы и не представлял угрозы для всей системы. Toyota Motor North America подтвердила, что её внутренние системы не пострадали, развеяв слухи о прямой атаке на её сеть.

Сообщение участника угрозы о взломе данных Toyota

ZeroSevenGroup, группа злоумышленников, стоящая за взломом, заявила, что получила конфиденциальную информацию о сотрудниках Toyota, клиентах, контрактах и финансовых отчётах. Они также заявили, что получили доступ к сведениям о сетевой инфраструктуре с помощью инструмента ADRecon, что потенциально расширило последствия взлома.

8. Предполагаемая утечка данных в Bausch Health раскрывает 1,6 миллиона номеров DEA

30 июля 2024 года Sp1d3rHunters опубликовали заявление о крупной утечке данных, связанной с Bausch Health, международной фармацевтической компанией. Злоумышленники утверждали, что они получили 1,6 миллиона номеров DEA, которые присваиваются медицинским работникам для выписывания рецептов. Общий объём украденных данных, включая подробную информацию о врачах, составил 3 ТБ.

Сообщение о взломе медицинских данных Bausch

Из-за утечки данных компания Bausch Health, работающая более чем в 90 странах, оказалась под серьёзным давлением. Злоумышленники потребовали выкуп в размере 3 миллионов долларов, чтобы предотвратить продажу украденных данных. В качестве подтверждения своих заявлений Sp1d3rHunters поделились образцами номеров рецептов с частично изменёнными номерами DEA, что повышает доверие к утечке данных.

9. RansomHub заявляет о вымогательстве у филиалов Nissan в Дубае, в результате которого было похищено более 500 000 клиентских записей

Команда SOCRadar Dark Web обнаружила заявление группы RansomHub о вымогательстве, совершенном 31 августа 2024 года в отношении филиалов Nissan в Дубае.

Претензии RansomHub о взломе Nissan

Согласно заявлениям злоумышленников, они отфильтровали более 500 000 конфиденциальных записей клиентов из nissan-dubai.com, включая конфиденциальную информацию, такую как имена, адреса, номера телефонов, адреса электронной почты и сведения о владельцах автомобилей.

Это предполагаемое нарушение, датированное 31 августа 2024 года, может представлять значительные риски для клиентов Nissan, раскрывая личную информацию и потенциально приводя к дальнейшим проблемам безопасности.

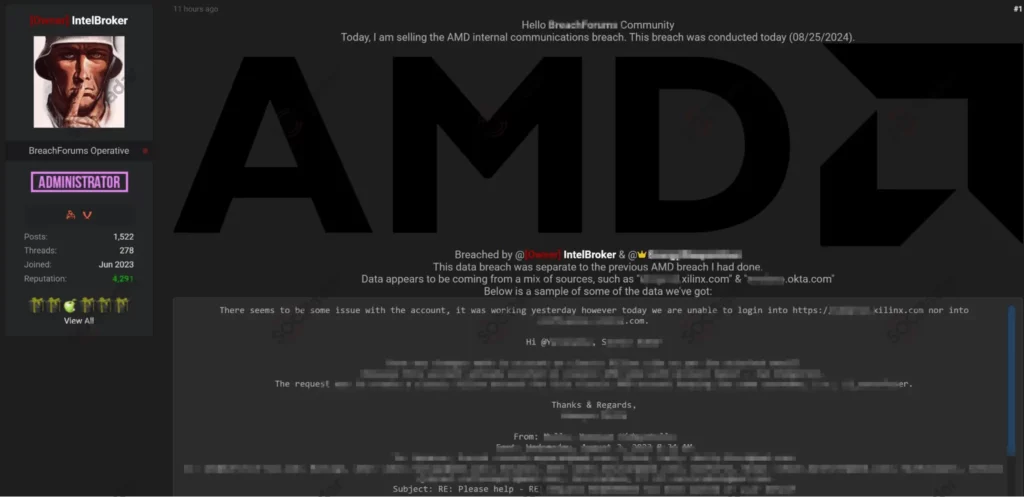

10. IntelBroker сообщает о двух предполагаемых утечках данных AMD в Dark Web

Команда SOCRadar Dark Web обнаружила два отдельных сообщения от субъекта угрозы

IntelBroker, обе из которых связаны с заявлениями о взломах, нацеленных на AMD (Advanced Micro Devices).

Ниже приведен скриншот первого сообщения IntelBroker от 17 июня 2024 года с подробным описанием предполагаемого взлома базы данных AMD

17 июня 2024 года компания IntelBroker заявила, что проникла в базу данных AMD и выставила украденные данные на продажу. Предположительно скомпрометированная информация включает в себя высокочувствительные детали, такие как будущие продукты AMD, спецификации, базы данных клиентов, файлы собственности, ПЗУ, исходный код, встроенное ПО, финансовые отчеты и личную информацию сотрудников AMD, включая идентификаторы пользователей, полные имена, должностные обязанности, номера телефонов и электронные письма.

На втором скриншоте от 25 августа 2024 года представлено заявление IntelBroker о нарушении внутренних коммуникаций AMD

25 августа 2024 года IntelBroker подала второе заявление, утверждая, что они взломали внутренние коммуникации AMD. По словам источника угрозы, это новое нарушение отличается от первого и предположительно содержит конфиденциальные внутренние разговоры, связанные с деятельностью AMD.

Заключение

В 2024 году производственный сектор столкнулся с растущей волной кибератак, особенно инцидентов с программами-вымогателями, что привело к серьезным сбоям в работе и финансовым потерям. На протяжении многих лет киберпреступники все чаще использовали уязвимости в устаревших системах, промышленных сетях управления и цепочках поставок.

Участники угроз, часто активные в Даркнете и на хакерских форумах, продолжают адаптировать свою тактику. Это делает крайне важным для производителей внедрение эффективных стратегий кибербезопасности. SOCRadar обеспечивает обнаружение и предотвращение угроз в режиме реального времени, помогая предприятиям защищать свои конфиденциальные данные и поддерживать операционную устойчивость.

По мере приближения к концу 2024 года производители должны сохранять бдительность и постоянно совершенствовать свои системы защиты, чтобы опережать постоянно меняющийся ландшафт угроз.