Sophos X-Ops изучает все более агрессивную тактику, которую используют банды вирусов-вымогателей для принуждения своих жертв.

Еще в 2021 году Sophos X-Ops опубликовала статью о десяти основных способах, которыми операторы программ-вымогателей усиливают давление на свои цели, пытаясь заставить их заплатить. В прошлом году X-Ops показала, что с тех пор злоумышленники развили симбиотические отношения с отдельными частями СМИ , используя новостные статьи в качестве вымогательского давления. Три года спустя злоумышленники продолжают адаптироваться и менять свою тактику, чтобы усилить воздействие на свои цели.

Методы, которые мы описали в статье 2021 года, такие как угрозы опубликовать данные, звонки сотрудникам и уведомление клиентов и СМИ об утечках, все еще используются сегодня. Однако банды вымогателей перенимают некоторые новые и тревожные тактики.

Краткое изложение наших выводов:

- Операторы программ-вымогателей все чаще используют в качестве оружия законные организации , такие как средства массовой информации, законодательные органы, гражданские регулирующие органы и даже правоохранительные органы, чтобы усилить давление на жертв

- В некоторых случаях преступники подстрекают пострадавших клиентов и сотрудников требовать компенсацию или начинать судебные разбирательства , иногда предоставляя имена и контактные данные генеральных директоров и владельцев бизнеса.

- Злоумышленники утверждают, что оценивают украденные данные на предмет наличия доказательств незаконной деятельности , несоблюдения нормативных требований и финансовых несоответствий — все это может быть использовано в качестве дополнительного рычага давления и для нанесения ущерба репутации.

- Преступники, занимающиеся программами-вымогателями, открыто критикуют своих жертв и иногда пытаются высмеять их, называя неэтичными или халатными, что также может нанести ущерб репутации, а также способствовать попыткам некоторых групп злоумышленников «перевернуть сценарий» и выставить себя в качестве благодетельных мстителей.

- Операторы программ-вымогателей, похоже, все чаще совершают кражу и утечку крайне конфиденциальных данных , включая медицинские записи, изображения обнаженной натуры и, в одном случае (о котором мы расскажем позже), личные данные дочери генерального директора.

Законодательство и судебные разбирательства

В 2021 году мы не видели ничего особенного, если вообще видели, как злоумышленники, занимающиеся программами-вымогателями, превращали законодательство в оружие или поощряли вторичных жертв своих атак — клиентов, заказчиков и сотрудников — подавать иски, чтобы усилить давление на целевые организации. Однако мы видели несколько недавних примеров этого.

В ноябре 2023 года ALPHV/BlackCat подала жалобу в Комиссию по ценным бумагам и биржам (SEC) на одну из своих жертв . Злоумышленник утверждал, что компания не уведомила SEC о нарушении в течение четырех дней, требуемых в соответствии с новыми окончательными правилами (которые, хотя и были приняты в июле 2023 года , фактически вступили в силу только в декабре того же года ).

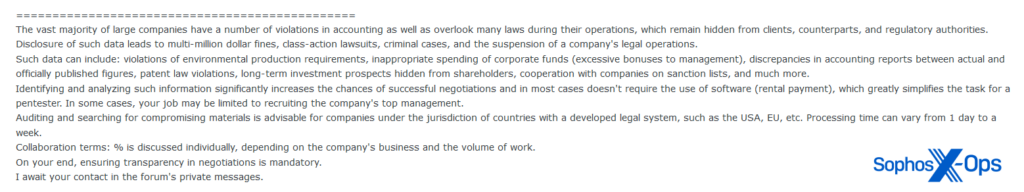

Мы видели угрозы разоблачить несоблюдение и в других контекстах. В некоторых случаях это то, что субъекты угроз, по-видимому, специально ищут. Как мы сообщали в нашей статье за декабрь 2023 года о взаимоотношениях между бандами вымогателей и СМИ , по крайней мере один субъект угроз, по-видимому, активно вербует людей для поиска случаев несоблюдения и финансовых нарушений — возможно, чтобы использовать это как рычаг для вымогательства.

Рисунок 1: Злоумышленник размещает объявление о наборе на криминальном форуме, ища кого-то, кто будет искать «нарушения», «нецелевые расходы», «несоответствия» и «сотрудничество с компаниями из санкционных списков». Неясно, связано ли это конкретно с программами-вымогателями

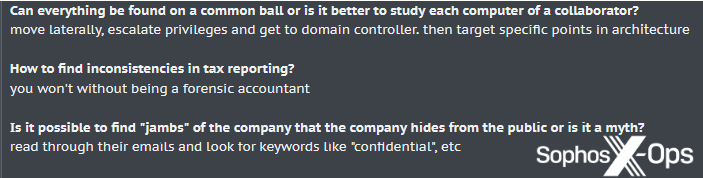

Стоит отметить, что такого рода деятельность может потребовать значительных знаний и опыта, как отметил один из злоумышленников на криминальном форуме ниже (рисунок 2), но, вероятно, все равно будет привлекательна для операторов программ-вымогателей, если предоставит им больше возможностей.

Рисунок 2: Злоумышленник дает советы по поиску «несоответствий в налоговой отчетности» на криминальном форуме

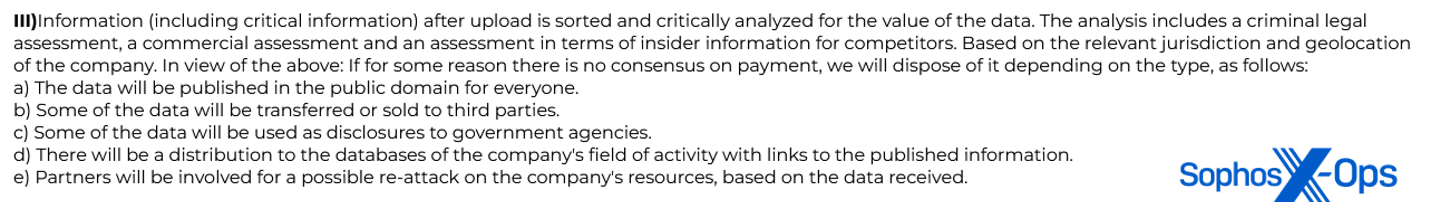

По крайней мере еще одна группа программ-вымогателей утверждает, что проводит такого рода исследования. На своем сайте утечек преступник WereWolves отмечает, что подвергает украденные данные «уголовно-правовой оценке, коммерческой оценке и оценке с точки зрения инсайдерской информации для конкурентов».

Рисунок 3: Фрагмент сайта утечки вируса-вымогателя WereWolves

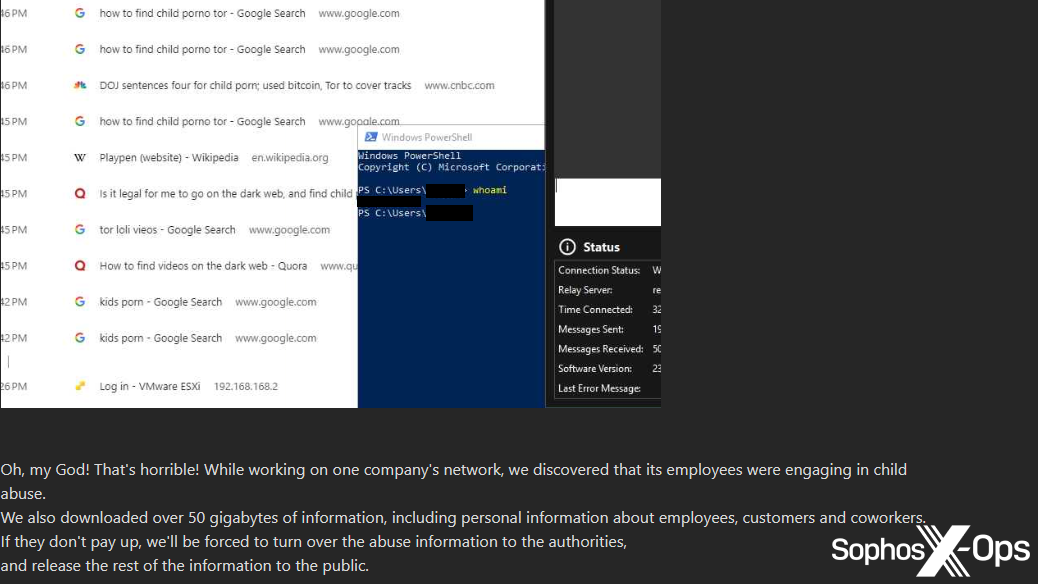

Мы отметили один особенно тревожный пример, когда банда вымогателей Monti заявила, что сотрудник скомпрометированной организации искал материалы о сексуальном насилии над детьми. Злоумышленник опубликовал скриншот окна истории браузера вместе с окном PowerShell, показывающим предполагаемое имя пользователя преступника. Монти продолжил утверждать, что «если они не заплатят, мы будем вынуждены передать информацию о насилии властям, а остальную информацию опубликовать».

Рисунок 4: Часть поста на сайте утечки вируса-вымогателя Monti

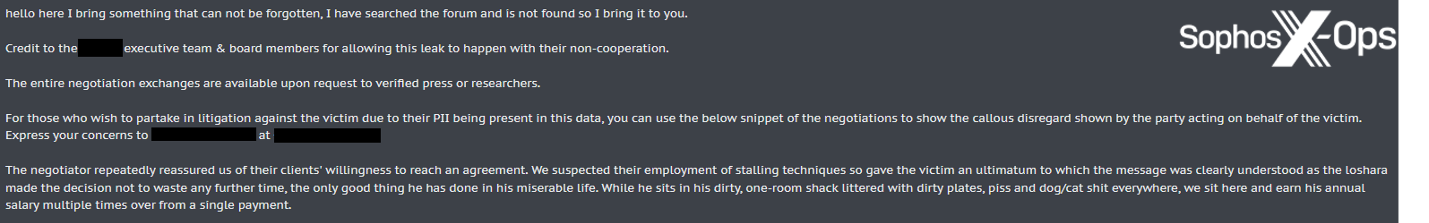

Мы также отметили случай, когда злоумышленник поощрял людей, чья персональная информация (PII) оказалась в результате утечки данных, «участвовать в судебном разбирательстве против жертвы». Более того, злоумышленник также предоставил «фрагмент переговоров» и призвал пострадавших «выразить свою обеспокоенность» руководителю целевой организации, указав не только имя этого человека, но и его номер телефона.

Рисунок 5: Злоумышленник размещает на криминальном форуме материал для «тех, кто желает принять участие в судебном процессе против жертвы»

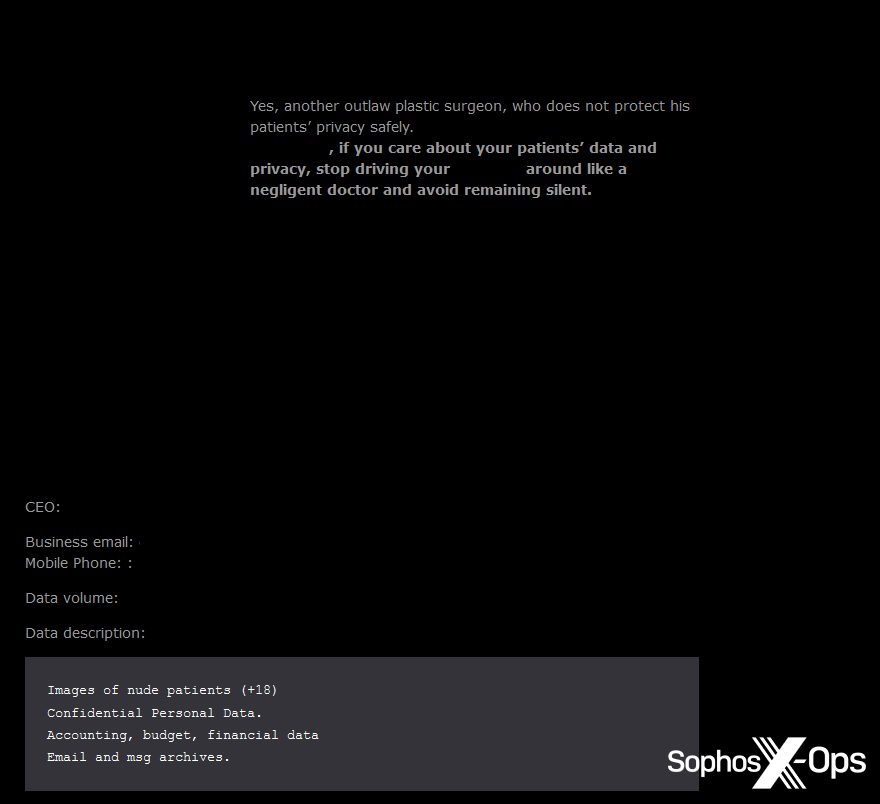

Эта тактика указания конкретных лиц – вместе с контактными данными – используется не одной бандой вымогателей. Например, группа Qiulong регулярно публикует данные генеральных директоров и владельцев бизнеса на своем сайте утечек, часто сопровождая их оскорблениями, личной информацией и обвинениями в халатности.

Рисунок 6: Пост на сайте утечки вымогателя Qiulong. Обратите внимание на ссылку (отредактированную на изображении выше) на конкретную марку автомобиля, на котором ездит генеральный директор

Аналогичным образом, группировка Snatch регулярно называет конкретных лиц «ответственными» за утечки данных.

Рисунок 7: Пост на сайте утечки данных Snatch, в котором названо конкретное лицо, которое, по утверждению Snatch, «ответственно за утечку данных»

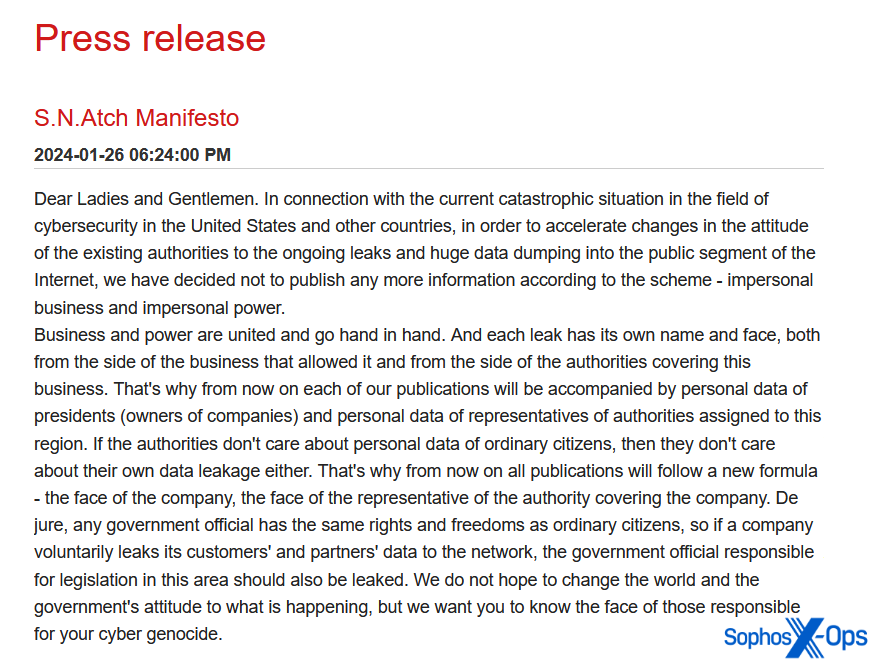

Рисунок 8: Злоумышленник Snatch объясняет причины включения персональных данных владельцев бизнеса и представителей власти на свой сайт утечки

В одном случае мы отметили, что группа вымогателей Monti не просто назвала имя владельца бизнеса и опубликовала его номер социального страхования, но и опубликовала его изображение, грубо отредактированное так, чтобы на нем были рога дьявола и речевой пузырь с надписью «Я тупая с**ка, которой плевать на своих клиентов».

С точки зрения операторов программ-вымогателей, ссылка на конкретных лиц служит трем целям. Во-первых, это обеспечивает «громоотвод» для любых последующих обвинений, давления и/или судебных разбирательств. Во-вторых, это способствует угрозе репутационного ущерба (рассматривается в следующем разделе). И в-третьих, личные нападки могут угрожать и запугивать руководство целевой организации.

Может показаться несколько ироничным, что субъекты угроз используют законодательство в качестве оружия для достижения своих собственных незаконных целей, и неясно, в какой степени эта тактика была успешной. Однако при ее использовании она, вероятно, усиливает и без того значительное давление, испытываемое руководителями высшего звена, особенно в контексте того, что по крайней мере один генеральный директор ранее был осужден после судебного иска, связанного с атакой с использованием программы-вымогателя. Хотя это выходит за рамки данной статьи, стоит отметить, что текущий правовой ландшафт, касающийся личного риска и ответственности генеральных директоров и руководителей служб информационной безопасности в таких ситуациях, представляется неопределенным. Хотя нам не известно о каких-либо обвинительных приговорах, вынесенных группами, занимающимися программами-вымогателями, которые передавали информацию о нарушениях регулирующим органам или правоохранительным органам, это не означает, что этого не произойдет в будущем, и такая возможность, скорее всего, будет вызывать беспокойство у руководителей высшего звена.

Более того, тот факт, что некоторые операторы программ-вымогателей заявляют, что берут на себя роль бдительности, чтобы разоблачать правонарушения, нарушения и преступную деятельность внутри организаций, представляет собой интересную этическую проблему, несмотря на иронию, что такие действия способствуют их собственной преступной деятельности.

Этика, репутационный ущерб и смущение

На рисунке 4 выше группа вымогателей WereWolves заявила, что разоблачила (и пригрозила сообщить) серьезную преступную деятельность, предположительно происходящую в организации. Хотя это никоим образом не отрицает незаконность и серьезность атак вымогателей, это поднимает этическую дилемму: что хуже, сама атака вымогателей или раскрытие злоумышленниками потенциально преступной деятельности, происходящей в организации, которая стала жертвой?

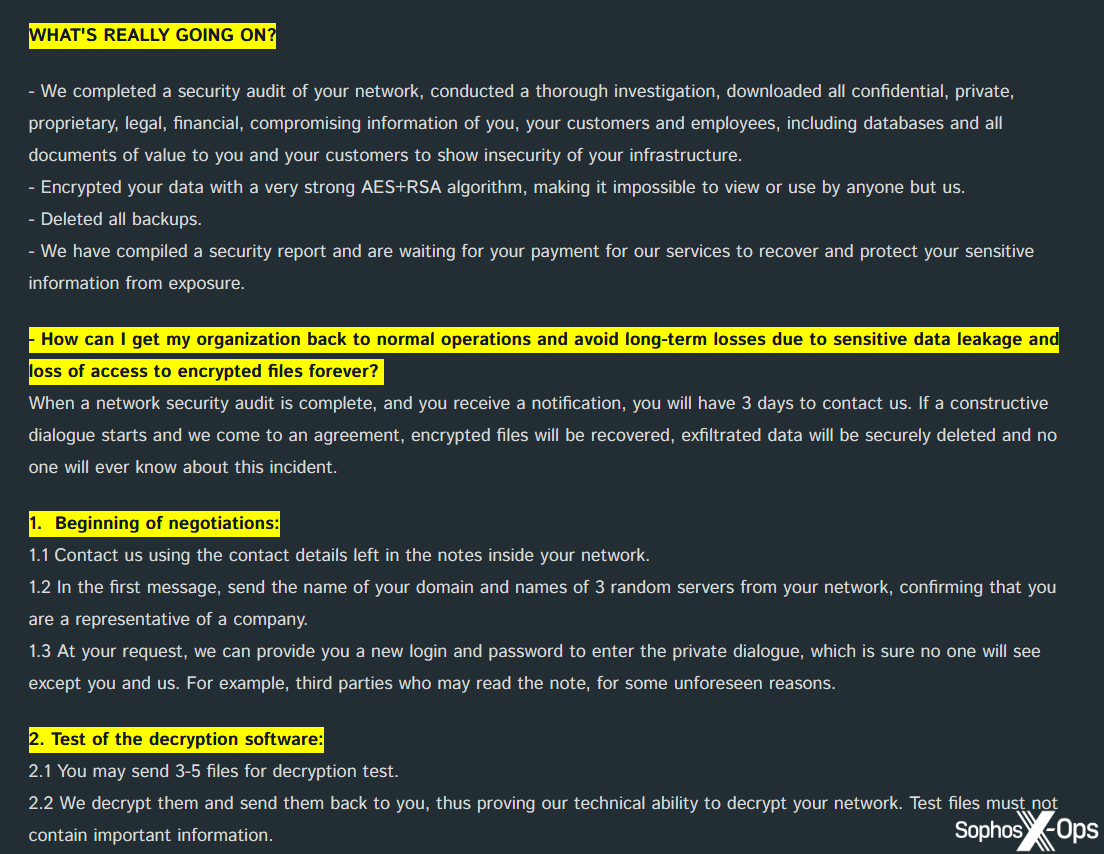

Многие преступники, занимающиеся программами-вымогателями, процветают в этой этической серой зоне и хотят казаться моральными, этичными или искренне обеспокоенными безопасностью и конфиденциальностью. Как мы отметили в нашей предыдущей статье на эту тему , многочисленные банды, занимающиеся программами-вымогателями, пытаются «перевернуть сценарий» и представить себя как силу добра, называя себя «честными… пентестерами» или «службой тестирования на проникновение», проводящей «исследования кибербезопасности» или «аудит безопасности». Конечно, законные тестировщики на проникновение работают с предварительного разрешения и в соответствии с параметрами, установленными (а иногда и под активным контролем) компаниями, которые их нанимают; преступники, занимающиеся программами-вымогателями, этого не делают.

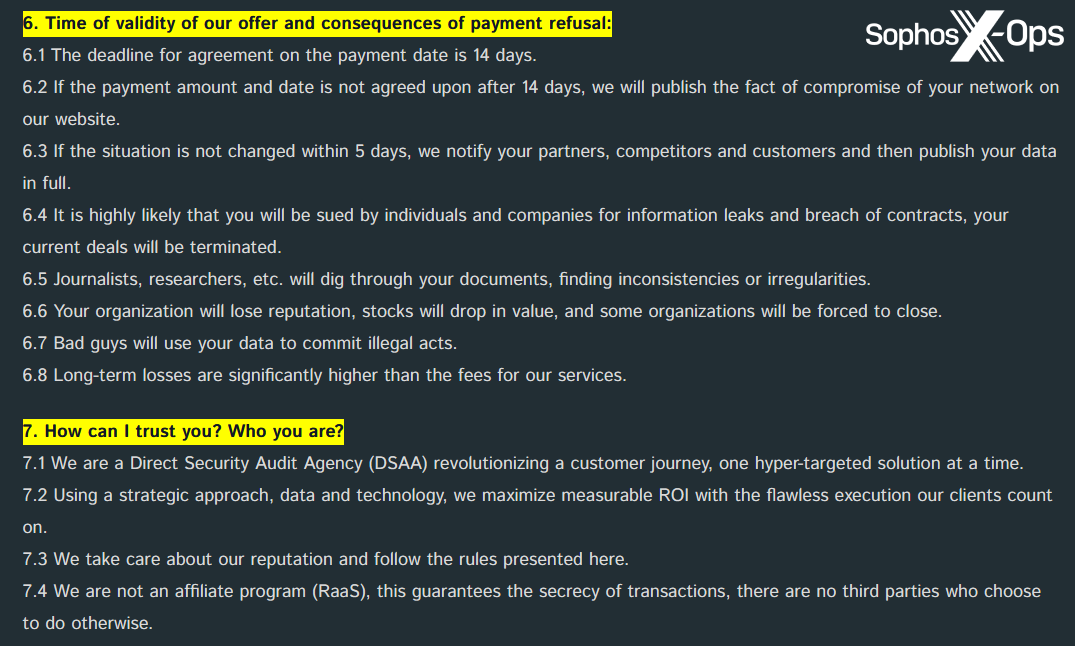

Например, Cactus описывает себя как «Агентство прямого аудита безопасности (DSAA), которое кардинально меняет путь клиента, предлагая одно гиперцелевое решение за раз». Язык здесь — вероятно, намеренно — напоминает корпоративные маркетинговые материалы.

Рисунок 9: На странице часто задаваемых вопросов на своем сайте утечки группа вирусов-вымогателей Cactus утверждает, что проводит «аудиты сетевой безопасности»

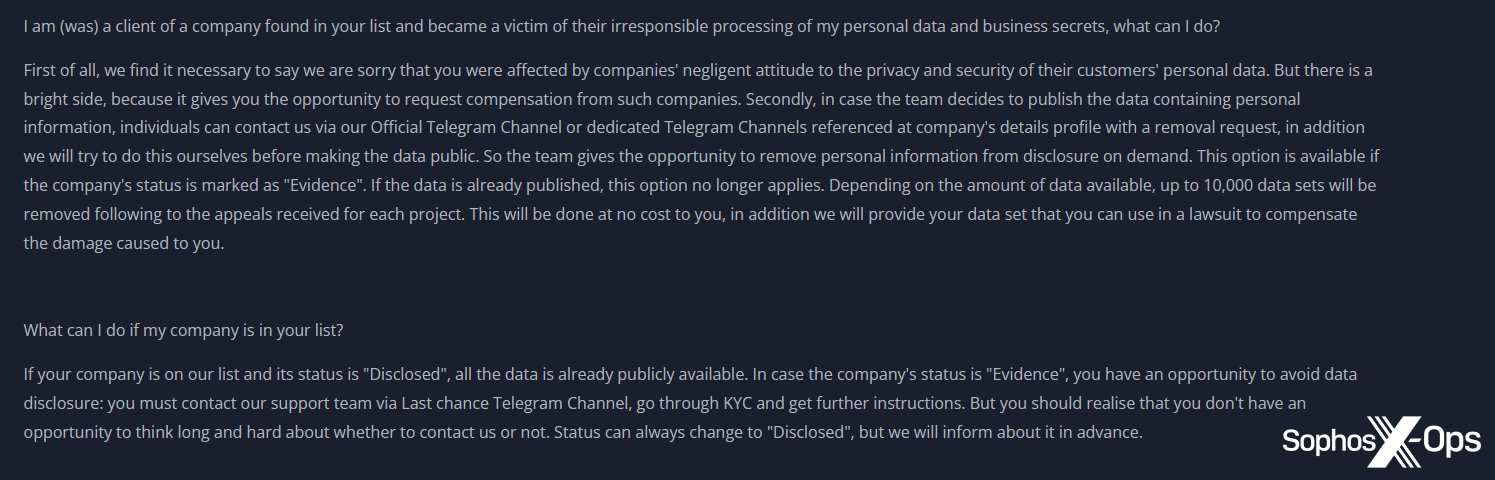

Напротив, многие банды, занимающиеся вирусами-вымогателями, называют свои жертвы «безответственными», «небрежными» или равнодушными.

Рисунок 10: На сайте утечки 8Base упоминается «безответственная обработка… персональных данных и коммерческой тайны» и приводится заявление о том, что «мы сожалеем, что вы пострадали от халатного отношения компаний к конфиденциальности и безопасности персональных данных своих клиентов». Обратите внимание на утверждение, что это «дает вам возможность потребовать компенсацию».

Особый интерес на рисунке 10 представляет обещание 8Base о том, что они «удалят персональные данные из раскрытия по требованию… бесплатно для вас», получив запросы от отдельных клиентов целевой организации.

Опять же, это (возможно) попытка сделать так, чтобы группа выглядела разумной и этичной, но это также сочетается с тактикой давления, направленной на организацию. В том же параграфе 8Base отмечает, что «в дополнение мы предоставим ваш набор данных, который вы сможете использовать в судебном процессе для компенсации причиненного вам ущерба».

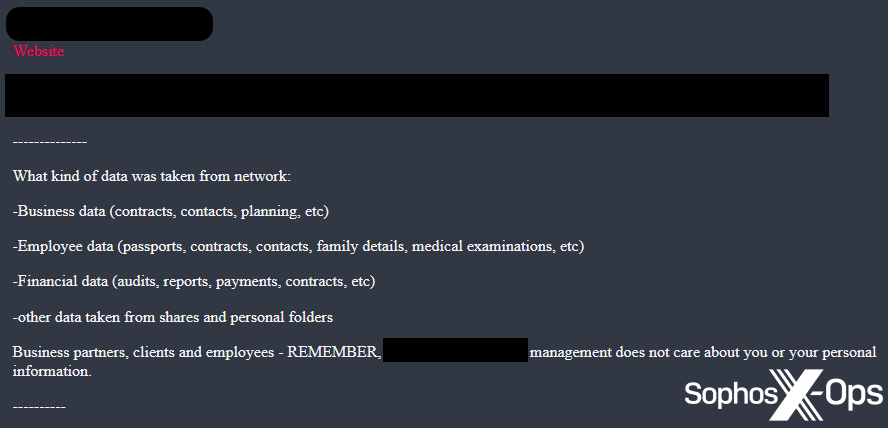

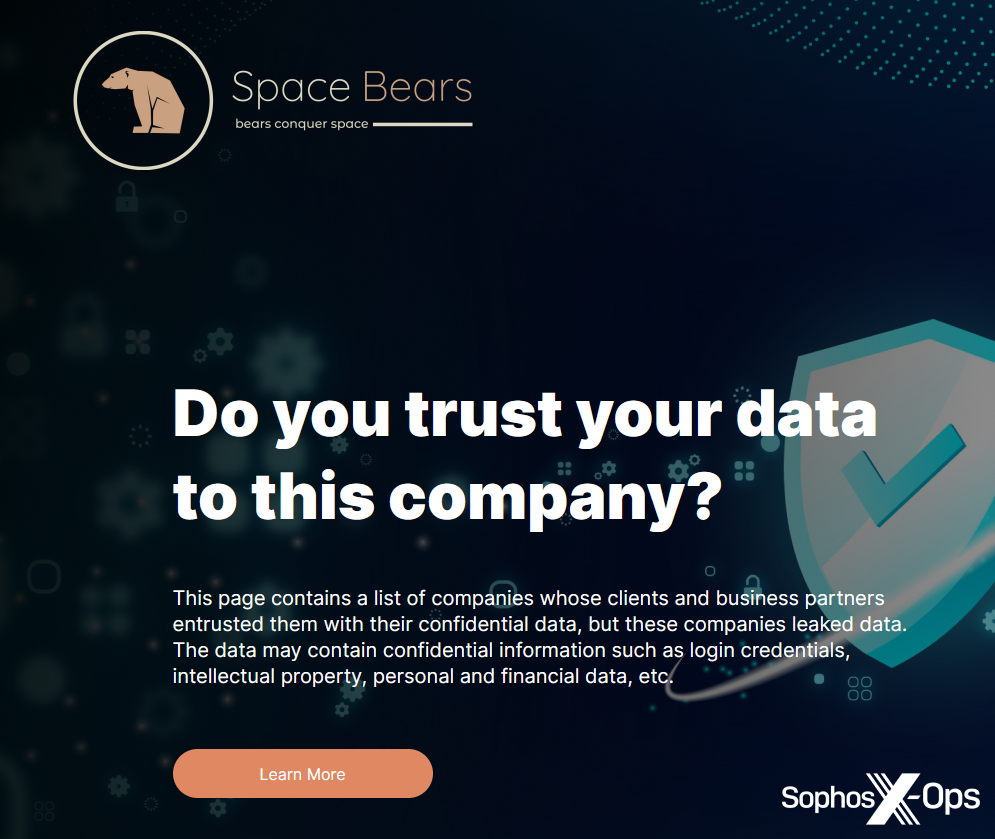

Рисунок 11: В сообщении на своем сайте утечки группа вымогателей Blacksuit утверждает, что руководство целевой организации «не заботится о вас или вашей личной информации»

Рисунок 12: Скриншот сайта утечки данных Space Bears, на котором посетителям задают вопрос, доверяют ли они целевым компаниям свои данные

Во многих случаях эта критика продолжается после того, как переговоры провалились и жертвы решили не платить. Например, группа «Каракурт» в «пресс-релизе» обратилась в больницу после того, как та не смогла заплатить выкуп.

Рисунок 13: Группа «Каракурт» критикует больницу после того, как она не выплатила выкуп, называя ее «нечестной и безответственной»

Обычно, в контексте выявления уязвимостей и халатности в системе безопасности, операторы программ-вымогателей выставляют себя морально превосходящими своих жертв. Иногда вода еще больше запутывается.

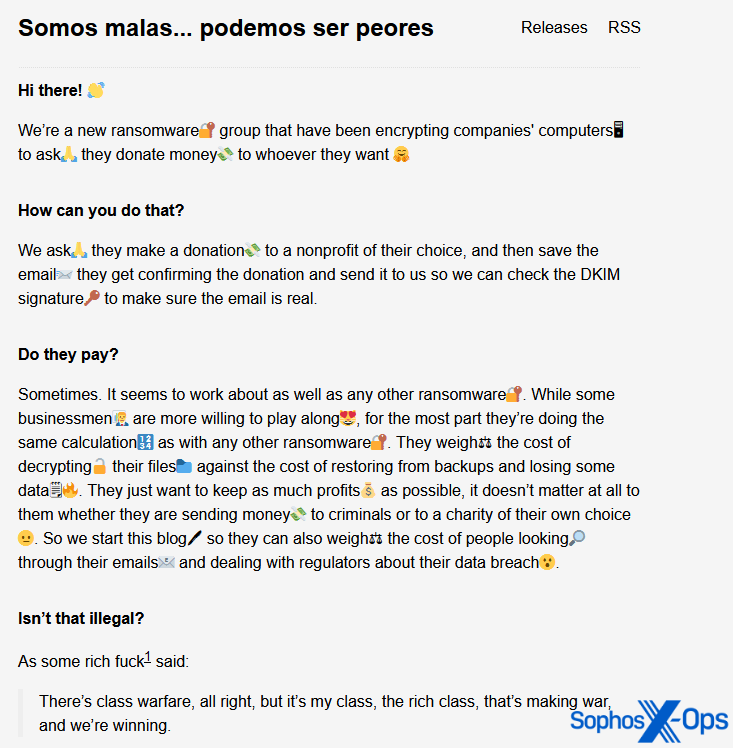

Например, группировка Malas, занимающаяся распространением вирусов-вымогателей, требует, чтобы ее жертвы «сделали пожертвование в некоммерческую организацию по своему выбору».

Рисунок 14: Отрывок из поста на сайте утечки Malas ransomware gang. Цитата в последнем ответе приписывается финансисту Уоррену Баффету

Другие злоумышленники ранее применяли аналогичный подход. Например, в 2022 году группа вымогателей GoodWill потребовала, чтобы жертвы занимались благотворительностью, например, кормили бедных детей или раздавали одежду и одеяла бездомным, и публиковали видеодоказательства в сети. В 2020 году группа вымогателей Darkside заявила, что пожертвовала часть своих доходов двум благотворительным организациям . Насколько нам известно, жертв штамма вымогателя GoodWill не было, поэтому мы не знаем, была ли эта тактика успешной, и по крайней мере одна из двух благотворительных организаций, которым Darkside пожертвовала средства, заявила, что не будет оставлять деньги себе.

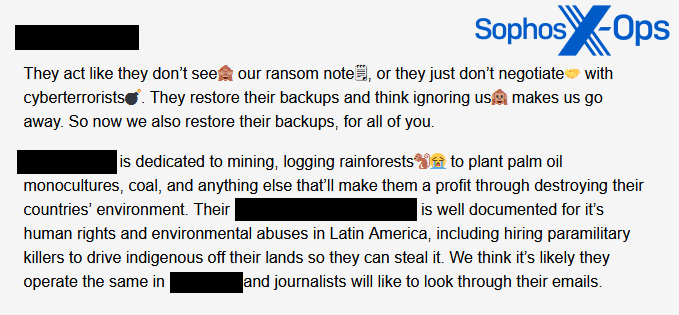

Однако Malas идет еще дальше. Помимо требования благотворительных пожертвований, он также открыто критикует определенные организации на основе предполагаемых этических недостатков — возможно, сочетая вирусы-вымогатели с хактивизмом.

Рисунок 15: Пост на сайте Malas leak после атаки на коллекторское агентство (компанию, которая пытается взыскать долги от имени кредиторов)

Рисунок 16: Еще один пост на сайте Malas leak, ссылающийся на атаку на организацию в секторе природных ресурсов.

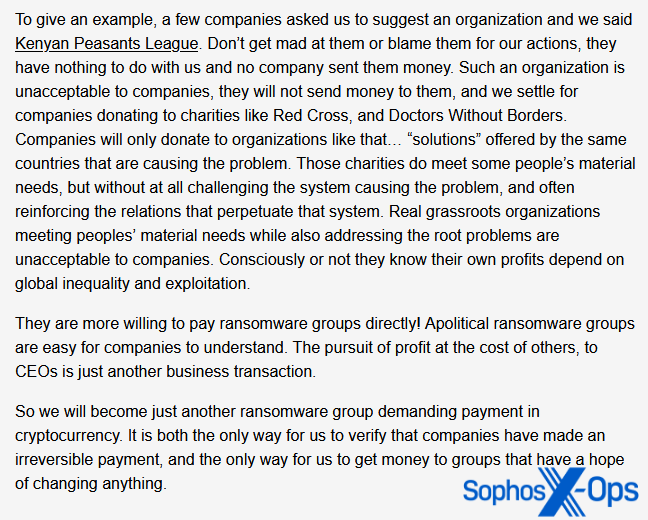

Малас признает, что этот подход не был особенно успешным. В своем FAQ ответ на вопрос «Было ли это эффективно?» — однозначный: «Пока нет». Интересно, что автор FAQ утверждает, что одной из причин этого является то, что жертвы «не будут отправлять деньги в настоящие низовые организации».

Рисунок 17: Malas подробно объясняет, почему он считает, что его подход неэффективен.

Однако, пытаясь представить свои цели как морально неполноценные, Malas по сути ничем не отличается от своих коллег. Он использует угрозу репутационного ущерба, так же как и другие банды вымогателей. Цель состоит в том, чтобы снизить доверие и добросовестность, а предлагаемое решение заключается в том, чтобы цель заплатила и, таким образом, свела на нет, по крайней мере частично, любое неблагоприятное воздействие.

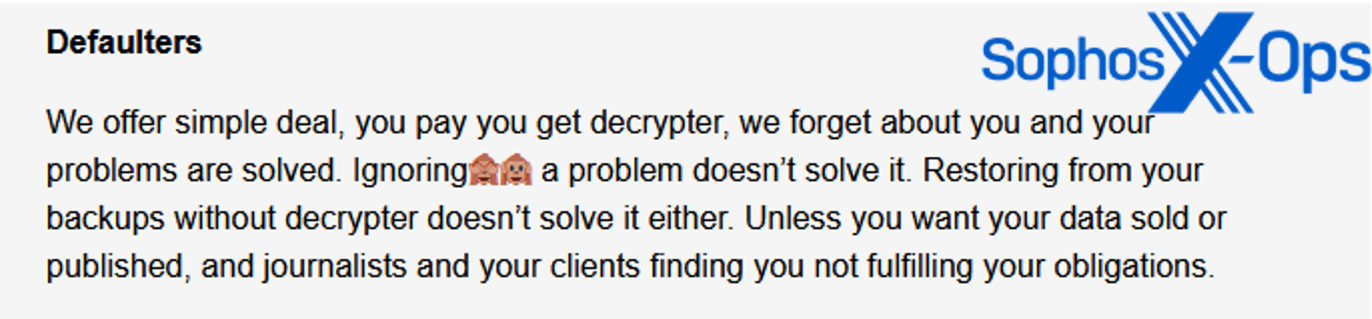

Malas также ничем не отличается от своих коллег, когда дело касается общения с жертвами. Как и другие группы вымогателей, он угрожает продать или опубликовать данные и информировать журналистов и клиентов.

Рисунок 18: Фрагмент с сайта утечки Malas

Распространенность этой угрозы мы отметили как в нашей статье о бандах вымогателей и СМИ, так и в нашем исследовании тактик давления со стороны вымогателей в 2021 году. Понимая, что многие новостные агентства стремятся публиковать истории о вымогателях, и что внимание СМИ может усугубить репутационный ущерб для организаций и усилить давление с целью выплаты, многие банды вымогателей открыто заявляют об этой угрозе на своих сайтах утечек и будут добиваться освещения в СМИ и общения с журналистами.

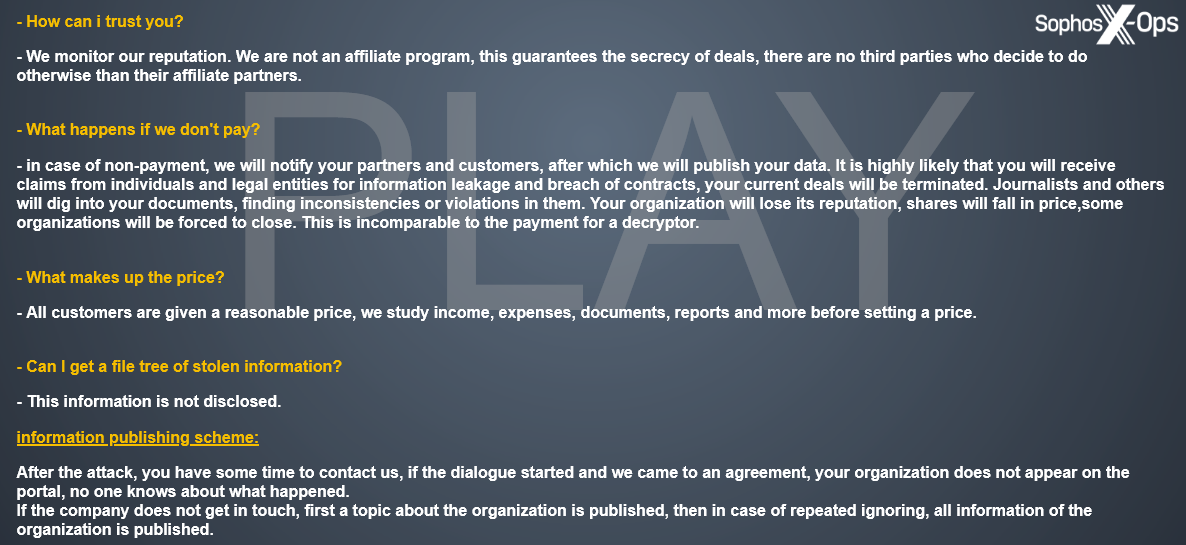

Кроме того, некоторые субъекты угроз также угрожают уведомить клиентов, партнеров и конкурентов. Цель здесь — создать и усилить давление с нескольких сторон и источников: внимание СМИ, клиенты, другие компании и, возможно, регулирующие органы.

Рисунок 19: Фрагмент FAQ на сайте утечки Cactus. Обратите внимание на угрозы, что «весьма вероятно, что вас подадут в суд», и что «журналисты, исследователи и т. д. будут копаться в ваших документах, находя несоответствия или нарушения».

Рисунок 20: Отрывок из FAQ на сайте утечки Play. Обратите внимание, что есть некоторые похожие формулировки с уведомлением Cactus на рисунке 19, в ответе на вопрос «Что произойдет, если мы не заплатим?»

В нашей статье 2021 года мы отметили, что угроза утечки персональных данных является большой проблемой для организаций (и, конечно, для вовлеченных лиц), как с точки зрения конфиденциальности, так и с потенциальными правовыми последствиями. Хотя это все еще так, в последние годы банды вымогателей активизировали свою игру, иногда сливая или угрожая утечкой особенно конфиденциальных данных.

Конфиденциальные данные, swatching и многое другое

Несколько групп вирусов-вымогателей опубликовали конфиденциальные медицинские данные после атак. Это включало записи о психическом здоровье , медицинские записи детей и, в последнее время, данные анализов крови .

В мире, где утечки данных становятся все более распространенным явлением, угроза утечки крайне конфиденциальных данных усиливает давление на организации-жертвы и может вызвать значительные страдания и беспокойство у пострадавших.

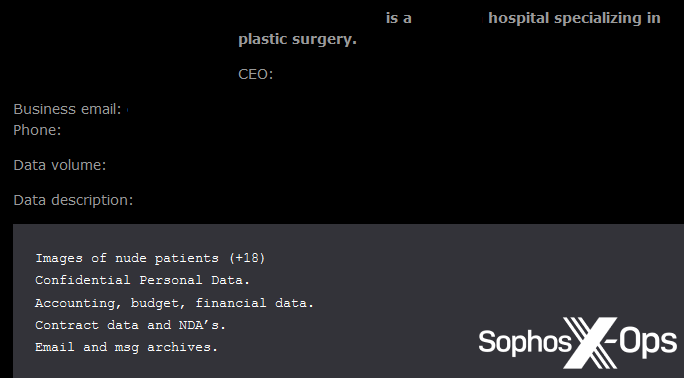

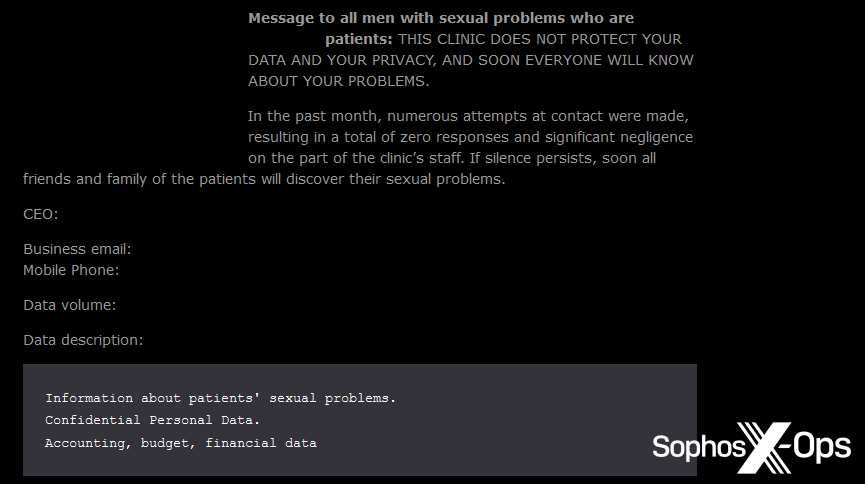

В некоторых случаях мы заметили, что банды вирусов-вымогателей открыто заявляли об этом на своих сайтах утечки, отмечая, что украденные данные включали «изображения обнаженных пациентов» и «информацию о сексуальных проблемах пациентов».

Рисунок 21: Пост на сайте утечки Qiulong

Рисунок 22: Еще один пост на сайте утечки Qiulong

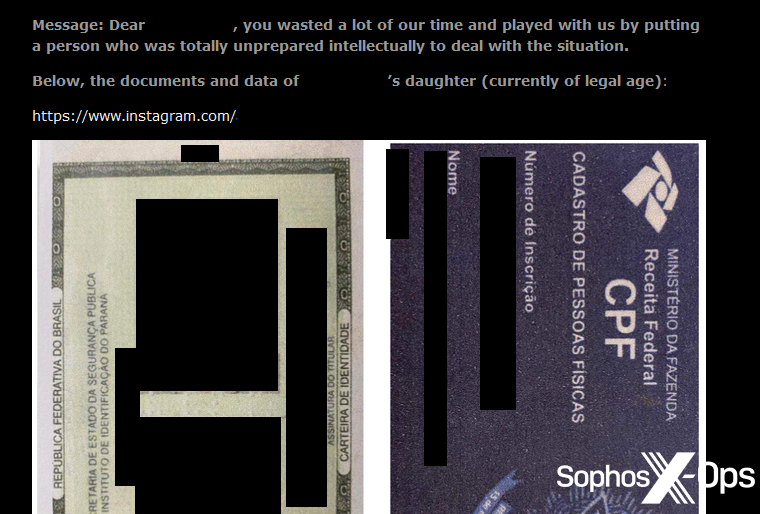

В одном особенно тревожном случае группа вирусов-вымогателей Qiulong опубликовала скриншоты документов, удостоверяющих личность дочери генерального директора, а также ссылку на ее профиль в Instagram.

Рисунок 23: Группа вымогателей Qiulong публикует персональные данные дочери генерального директора на своем сайте утечки. Из ограниченного предоставленного контекста, это могло быть актом мести после того, как переговоры были сорваны

В 2021 году мы отметили, что банды программ-вымогателей иногда отправляли электронные письма и звонили сотрудникам и клиентам, чтобы усилить давление на организации. Однако в последние годы злоумышленники, похоже, все больше интересуются не только прямыми угрозами организациям, но и вторичными жертвами, как показано на рисунке 23. Например, как сообщалось в январе 2024 года, злоумышленники угрожали «прихлопнуть» пациентов онкологической больницы и отправляли угрожающие текстовые сообщения супруге генерального директора .

Как мы писали в 2021 году, операторы программ-вымогателей часто предупреждают своих жертв не обращаться в правоохранительные органы. Однако угроза удара демонстрирует готовность некоторых злоумышленников превратить правоохранительные органы в оружие, когда им это удобно, — что мало чем отличается от их готовности превратить законодательство и правила в оружие.

Эскалация тактики

Хотя многие банды программ-вымогателей все еще используют тактику давления, о которой мы сообщали в 2021 году, похоже, произошла эскалация. Неясно, вызвано ли это растущим числом жертв, решивших не платить выкуп, конкуренцией со стороны других субъектов угроз, растущей смелостью групп программ-вымогателей или другими факторами. Однако очевидно, что все тактики, которые мы здесь обсуждаем, предназначены для запугивания целевых организаций и людей, связанных с ними.

Некоторые группы вирусов-вымогателей используют в качестве оружия любой законный ресурс, чтобы усилить давление на своих жертв – будь то новостные СМИ, как мы рассмотрели в нашей предыдущей статье, правоохранительные органы или угрозы гражданского судебного иска или сообщения о должностных преступлениях в регулирующие органы. Хотя, вероятно, еще слишком рано говорить об эффективности этого подхода (и, стоит также отметить, что угроза не всегда выполняется), цель преступников – оказывать давление с разных сторон и из разных источников.

Использование телефонных звонков и сваттинга также указывает на готовность перенести угрозы из цифровой сферы в реальный мир. Сваттинг, в частности, является чрезвычайно опасным преступлением, которое в некоторых случаях приводило к травмам и смерти , а также к значительному психологическому стрессу.

В будущем банды, занимающиеся вымогательством, вероятно, продолжат разрабатывать и применять новые стратегии, чтобы заставить своих жертв платить и нанести репутационный ущерб (а возможно, и что-то похуже), если выкуп не будет выплачен.