Более 28 000 человек из России, Турции, Украины и других стран Евразийского региона пострадали от масштабной кампании вредоносного ПО ПО краже криптовалют.

Вредоносная кампания маскируется под законное программное обеспечение, продвигаемое с помощью видеороликов YouTube и мошеннических репозиториев GitHub, откуда жертвы загружают защищенные паролем архивы, которые инициируют заражение.

По данным компании по кибербезопасности Dr. Web, кампания использует пиратское офисное программное обеспечение, игровые читы и взломы и даже автоматизированных торговых ботов, чтобы обманом заставить пользователей загружать вредоносные файлы.

«В общей сложности эта вредоносная кампания затронула более 28 000 человек, подавляющее большинство из которых являются жителями России», — сказал Dr. Web.

«Значительное количество заражений также наблюдалось в Беларуси, Узбекистане, Казахстане, Украине, Кыргызстане и Турции».

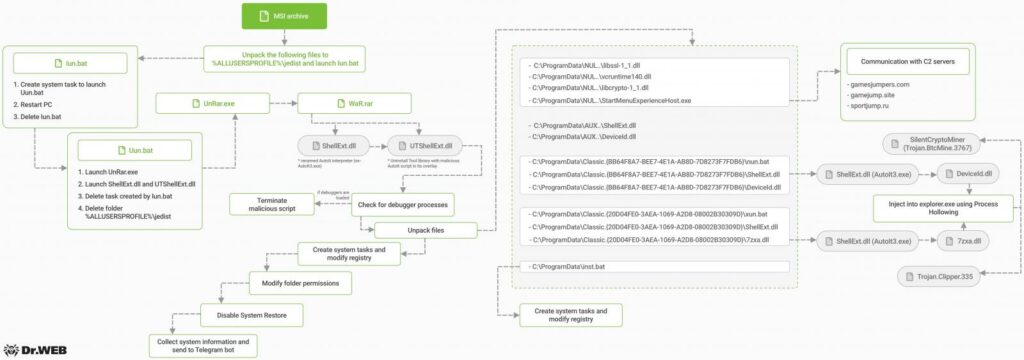

Цепочка заражений

Заражение начинается с открытия самораспаковывающегося архива, который при загрузке не распознаётся антивирусами, так как защищён паролем.

После того как жертва введёт указанный пароль, из архива будут извлечены различные зашифрованные скрипты, файлы DLL и интерпретатор AutoIT, используемый для запуска загрузчика основной полезной нагрузки с цифровой подписью.

Вредоносная программа проверяет наличие инструментов отладки, чтобы определить, работает ли она в среде аналитика, и завершает работу, если таковые обнаружены.

Затем он извлекает файлы, необходимые для последующих этапов атаки, а затем использует метод Image File Execution Options (IFEO) для изменения реестра Windows для сохранения данных.

Короче говоря, она захватывает законные системные службы Windows, а также процессы обновления Chrome и Edge вредоносными программами, поэтому вредоносные файлы запускаются при запуске этих процессов.

Служба восстановления Windows отключена, а разрешения «удалять» и «изменять» файлы и папки вредоносного ПО отозваны, чтобы предотвратить попытки очистки.

С этого момента сетевая утилита Ncat используется для установления связи с сервером командования и управления (C2).

Вредоносное ПО также может собирать системную информацию, включая запущенные процессы безопасности, которую оно отфильтровывает через Telegram-бота.

Финансовые последствия

Кампания предоставляет две ключевые полезные нагрузки на компьютеры жертв. Первая — «Deviceld.dll», модифицированная библиотека .NET, используемая для запуска SilentCryptoMiner, который добывает криптовалюту, используя вычислительные ресурсы жертвы.

Вторая полезная нагрузка — «7zxa.dll», модифицированная библиотека 7-Zip, которая действует как программа для обрезки, отслеживая в буфере обмена Windows скопированные адреса кошельков и заменяя их адресами, находящимися под контролем злоумышленника.

Компания Dr. Web не указала в отчёте потенциальную прибыль от майнинга с 28 000 заражённых компьютеров, но обнаружила, что только этот клиппер перехватил транзакции на сумму 6000 долларов, перенаправив их на адреса злоумышленников.

Чтобы избежать непредвиденных финансовых потерь, загружайте программное обеспечение только с официального сайта проекта и блокируйте или пропускайте рекламные результаты в поиске Google.

Кроме того, будьте осторожны с общими ссылками на YouTube или GitHub, так как легитимность этих платформ не гарантирует безопасность места загрузки.