Главные угрозы кибербезопасности в 2024 году привели индустрию информационной безопасности в состояние повышенной готовности из-за все более изощренных кибератак — от вредоносного ПО и фишинга до использования машинного обучения, искусственного интеллекта и криптовалют — подвергающих данные и активы корпораций, правительств и частных лиц.

Поскольку отрасль сталкивается со значительной нехваткой специалистов по кибербезопасности, эксперты предупреждают, что ставки как никогда высоки.

Всплеск киберпреступности угрожает подорвать доверие общества к фундаментальным ценностям, таким как демократия, капитализм и неприкосновенность частной жизни.

Некоммерческий Форум по информационной безопасности, который позиционирует себя как ведущий специалист в области кибербезопасности и информационной безопасности, выделяет несколько критических рисков в своем ежегодном исследовании Threat Horizon:

- Сбои в работе — чрезмерная зависимость от ненадёжных каналов связи повышает угрозу преднамеренных отключений интернета, которые могут нанести ущерб торговле и увеличить вероятность атак программ-вымогателей, нацеленных на Интернет вещей.

- Искажение — намеренное распространение дезинформации, часто распространяемой ботами и автоматизированными источниками, подрывает доверие к достоверности информации.

- Ухудшение ситуации — стремительное развитие интеллектуальных технологий в сочетании с противоречивыми правилами национальной безопасности и конфиденциальности мешает организациям эффективно управлять собственными данными.

Согласно отчёту Cybersecurity Ventures, в 2023 году ущерб от киберпреступлений вырос до 8 триллионов долларов, в среднем более 250 000 долларов в секунду.

По прогнозам, к 2025 году эта цифра вырастет до $10,5 триллиона. Учитывая эти тревожные статистические данные, важно изучить наиболее актуальные угрозы кибербезопасности в 2024 году и стратегии, которые можно использовать для их устранения.

Типы угроз кибербезопасности

По мере того, как цифровые ландшафты продолжают развиваться, меняются и типы киберугроз, которые на них нацелены. Эти угрозы можно разделить на широкие категории, каждая со своими уникальными характеристиками и методами:

- Вредоносное ПО остается серьезной проблемой, охватывающей различные формы, такие как вирусы, программы-вымогатели и шпионское ПО. Эти вредоносные программы могут нарушать работу, красть конфиденциальную информацию или повреждать системы.

- Тактикасоциальной инженерии использует взаимодействие людей для получения несанкционированного доступа к ценной информации и системам. Фишинг, одна из наиболее распространенных форм, обманом заставляет пользователей раскрывать конфиденциальные данные.

- Инсайдерские угрозы исходят изнутри организации и могут быть как случайными, так и злонамеренными. Эти угрозы особенно коварны, поскольку они часто обходят традиционные меры безопасности из-за законного доступа.

- Продвинутые постоянные угрозы (APT) представляют собой сложные и скрытные атаки, направленные на конкретные цели, направленные на кражу данных или нарушение работы, оставаясь при этом незамеченными в течение длительного времени.

- Распределенные атаки типа «отказ в обслуживании» (DDoS) перегружают системы огромными объемами интернет-трафика, нарушая работу сервисов и потенциально служа дымовой завесой для более агрессивных атак.

- Атаки программ-вымогателей включают шифрование данных жертвы и требование оплаты за ключи дешифрования, что может парализовать критически важные системы и привести к значительным финансовым потерям.

- Атаки типа «Человек посередине» (MitM) перехватывают сообщения между двумя сторонами, позволяя злоумышленникам красть информацию или манипулировать ею.

- Атаки по цепочке поставок ставят под угрозу программное или аппаратное обеспечение до того, как они достигают потребителей, используя доверительные отношения для проникновения в системы.

В следующих разделах мы углубимся в сложности этих главных угроз кибербезопасности и изучим эффективные стратегии защиты на 2024 год.

Угрозы вредоносного ПО

Вредоносное ПО продолжает представлять серьезную угрозу кибербезопасности по всему миру. В 2024 году мы наблюдаем рост сложности и скрытности атак вредоносных программ, что делает их все более трудными для обнаружения и смягчения последствий.

- Основные типы вредоносных программ, которые особенно актуальны в этом году:

Вирусы и черви

Вирусы и черви, одни из старейших форм вредоносного ПО, остаются эффективными благодаря своим развивающимся технологиям. Вирусы прикрепляются к чистым файлам, бесконтрольно распространяются и наносят ущерб основным функциям системы, повреждая данные. Черви самовоспроизводятся без вмешательства человека, часто используя уязвимости в сетевых системах. Последние варианты научились избегать обнаружения, имитируя безопасный сетевой трафик.

Программы-вымогатели

Количество программ-вымогателей заметно возросло: по данным Всемирного экономического форума, в первой половине 2023 года активность выросла на 50% в годовом исчислении.

В 2024 году тенденция сохранится, поскольку злоумышленники шифруют файлы жертв и требуют выкуп — обычно в криптовалютах за анонимность — для восстановления доступа.

Появление программ-вымогателей как услуги (Ransomware as a Service, RaaS) упростило запуск атак даже для преступников, не обладающих техническими знаниями, что привело к увеличению их частоты и сложности.

Криптоджекинг

Криптоджекинг — это скрытая угроза, которая использует ресурсы компьютера для майнинга криптовалют. В отличие от других вредоносных программ, которые нацелены на кражу или компрометацию данных, криптоджекинг незаметно генерирует доход, не привлекая к себе внимания, что делает его особенно опасным с точки зрения использования ресурсов.

Вредоносное ПО без файлов

Файловые вредоносные программы работают с помощью скриптов или модулей, загружаемых непосредственно в оперативную память (RAM), что позволяет им избегать обнаружения традиционными антивирусными решениями.

Этот тип атак использует существующие легитимные программы для выполнения вредоносных действий, часто обходя защиту пользователей и конечных устройств.

Для борьбы с этими вредоносными программами организациям следует внедрить многоуровневую стратегию безопасности, которая включает в себя регулярные обновления программного обеспечения, всестороннее обучение конечных пользователей для предотвращения фишинга, передовые системы обнаружения угроз и строгий контроль доступа.

Создание надежной системы кибербезопасности и проведение регулярных аудитов помогут в раннем обнаружении и смягчении этих угроз.

Атаки социальной инженерии

Социальная инженерия остается одним из самых коварных видов киберугроз, использующих психологию человека, а не технологические уязвимости.

Такого рода атаки заставляют людей обходить обычные процедуры безопасности, что часто приводит к значительным утечкам данных или финансовым потерям. Вот как эти схемы будут развиваться в 2024 году.:

Варианты фишинга

Скрытый фишинг: Скрытый фишинг предполагает целенаправленные атаки, направленные на отдельных лиц, с использованием тщательно подобранных и убедительных сообщений, которые, как представляется, часто исходят от коллег или надежных источников.

Например, злоумышленники могут выдавать себя за агентов удаленной технической поддержки, решающих проблемы с VPN, используя обычные проблемы на рабочем месте для манипулирования сотрудниками, особенно в периоды широко распространенной удаленной работы.

Вишинг (голосовой фишинг): В сценариях вишинга злоумышленники используют телефонные звонки для извлечения конфиденциальной информации под видом законных запросов. Типичная схема предполагает выдачу себя за представителя банка, оповещение жертв о подозрительных транзакциях и принуждение их к проверке данных личного счета, что в конечном итоге может привести к финансовой краже.

Смишинг (SMS-фишинг): Этот метод использует текстовые сообщения, которые создают ощущение срочности, побуждая получателей к немедленным действиям, таким как переход по ссылке для отслеживания недоставленной посылки. Однако ссылка перенаправляет их на вредоносный сайт, предназначенный для компрометации их личных данных.

Травля и предлоги

Травля: тактика травли заманивает жертв обещанием товаров или информации. Распространенный метод включает распространение USB-накопителей, которые якобы содержат важные данные, связанные с работой, например списки заработной платы сотрудников, но на самом деле содержат вредоносное ПО, предназначенное для проникновения в корпоративные сети.

Предлог: Злоумышленники часто используют предлог для получения личной информации под ложным предлогом. Например, они могут выдавать себя за инспекторов, которым требуются конфиденциальные данные для предполагаемого аудита бизнеса или безопасности, используя доверие и инстинкт сотрудничества целевых лиц.

Компрометация деловой электронной почты (BEC)

Компрометация деловой электронной почты (BEC) — это изощренная афера, которая использует мошенничество с электронной почтой, чтобы обманом заставить компании переводить деньги или конфиденциальные данные преступным структурам.

В 2024 году эти схемы стали более сложными, мошенники проводят тщательные исследования, чтобы убедительно имитировать внутренние коммуникации.

Например, злоумышленники могут использовать скомпрометированные учетные записи электронной почты для запроса банковских переводов, выдавая их за срочные и конфиденциальные деловые операции.

Зачастую эти мошеннические электронные письма распознаются как мошеннические только после завершения транзакции, что приводит к значительным финансовым потерям для компаний.

Для борьбы с атаками социальной инженерии, подобными BEC, организации должны уделять приоритетное внимание обучению сотрудников по вопросам безопасности, помогая им распознавать подобные схемы и надлежащим образом реагировать на них.

Кроме того, внедрение многофакторной аутентификации (MFA) может значительно снизить риск успешных взломов, связанных с тактикой социальной инженерии.

Сетевые атаки и атаки приложений

По мере развития киберугроз сетевые атаки и атаки на приложения становятся всё более изощрёнными и нацеленными на саму основу организационной ИТ-инфраструктуры. Вот как эти атаки проявляются в настоящее время:

Распределенные атаки типа «Отказ в обслуживании» (DDoS)

DDoS-атаки направлены на перегрузку сетей, серверов или веб-сайтов избыточным трафиком, истощение ресурсов и пропускной способности, что делает сервисы недоступными для законных пользователей.

Атаки с использованием уязвимостей усилили эту угрозу, поскольку для значительного усиления атаки используются общедоступные серверы, такие как DNS (система доменных имён), NTP (протокол сетевого времени) и SNMP (простой протокол управления сетью). Это может вывести системы из строя за считаные минуты.

Масштаб и частота DDoS-атак резко возросли; с 2022 по 2023 год среднее глобальное количество DDoS-атак на одного клиента увеличилось на 94%, при этом в Северной и Южной Америке наблюдается ошеломляющий рост на 196%.

На этот регион приходится почти половина всех DDoS-атак в мире, что подчеркивает растущее стратегическое использование DDoS-атак в киберконфликтах и хактивизме.

Атаки «Человек посередине»

Атаки типа «Человек посередине» (MitM) происходят, когда злоумышленники перехватывают и изменяют сообщения между двумя сторонами без их ведома.

С ростом количества зашифрованного трафика по протоколу HTTPS эти атаки становятся все более изощренными. Киберпреступники часто используют уязвимости в протоколах SSL / TLS или используют украденные сертификаты для расшифровки сообщений и манипулирования ими.

Распространенным примером MitM-атак является прослушивание по Wi-Fi, когда злоумышленники используют незащищенные сети Wi-Fi для перехвата пользовательских данных.

Последние статистические данные показывают увеличение на 35% числа MitM-атак, достигающих почтовых ящиков, с начала 2022 по начало 2023 года, при этом значительное внимание уделяется аутентификации Office 365.

Кроме того, в этих атаках часто используются перенаправления URL-адресов для маскировки фишинговых сайтов, что затрудняет их распознавание и блокировку.

Инъекционные атаки

Давайте поговорим о внедрении кода, этих постоянно маячащих кошмарах, преследующих мир веб-приложений. Серьезно, каждый день мы слышим о новых взломах, потому что кто-то решил пренебречь осторожностью и довериться ненадежным данным.

Какая блестящая идея! Злоумышленники отправляют интерпретатору вредоносные входные данные, и вуаля, интерпретатор продолжает работать и выполняет команды, которые не должен был выполнять.

SQL-инъекция: Ах, SQL — любимый многими инструмент управления данными. Он также является площадкой для хакеров! Добавляя вредоносные SQL-запросы в поля ввода, злоумышленники могут манипулировать базами данных, чтобы раскрыть конфиденциальную информацию, изменить данные или даже полностью их удалить.

Можно было бы подумать, что после бесчисленных взломов разработчики ужесточат свои запросы, но нет! Как будто они провоцируют злоумышленников на поиск малейшей уязвимости. Недавние взломы показывают, что даже самые незначительные ошибки могут привести к утечке огромных объёмов данных. Это бесит!

Внедрение кода: затем мы имеем дело с внедрением кода, когда хакеры внедряют вредоносные скрипты в уязвимые приложения. И что делают эти приложения?

Они выполняют код, как дружеское рукопожатие! Это часто наблюдается в приложениях, которые оценивают сохраненный пользователем код. Что может пойти не так?

Внедрение команд в ОС: Даже не начинайте знакомить меня с внедрением команд в ОС. Здесь злоумышленники получают возможность выполнять команды командной оболочки на сервере.

Манипулируя формами ввода, обрабатываемыми серверами приложений, они могут запускать произвольные команды и получать полный контроль над операционной системой. Это все равно что передать ключи от своего цифрового королевства совершенно незнакомому человеку.

Защита от сетевых атак и приложений

Защита от сетевых атак и атак на приложения требует комплексного, многогранного подхода:

Для защиты от DDoS-атак: внедрите надёжные системы мониторинга угроз, чтобы обнаруживать и устранять атаки до того, как они нанесут значительный ущерб.

Для эффективной защиты необходимо использовать ограничение скорости — контроль объёма и скорости трафика на сетевом сервере — наряду с брандмауэрами веб-приложений (WAF) и специализированными аппаратными и программными решениями для защиты от DDoS-атак.

Для защиты от атак типа «человек посередине»: обеспечьте правильную настройку SSL/TLS, которая необходима для безопасной связи по сети, и обновляйте все сертификаты.

Информирование пользователей о важности защиты их интернет-соединений, особенно в общедоступных сетях, также имеет решающее значение для предотвращения таких атак.

Для защиты от атак с внедрением кода: используйте строгую проверку вводимых данных и подготовленные операторы с параметризованными запросами в базах данных для защиты от несанкционированного доступа к данным. Регулярно просматривайте и обновляйте кодовые базы, чтобы защититься от возникающих уязвимостей.

Угрозы цифровой инфраструктуре

Развитие технологий порождает новую волну проблем кибербезопасности, особенно в быстро расширяющихся сферах Интернета вещей (IoT), цепочек поставок и облачных вычислений.

Эти секторы не только жизненно важны для работы организаций, но и стали главными объектами кибератак, требующими срочного внимания и надежной защиты.

Атаки Интернета вещей

Интернет вещей охватывает обширную сеть устройств — от обычных бытовых приборов до критически важного промышленного оборудования, — все они взаимосвязаны онлайн.

К сожалению, на многих из этих устройств отсутствуют адекватные меры безопасности, что делает их уязвимыми для эксплуатации. Распространенные недостатки включают небезопасное встроенное ПО, слабые протоколы аутентификации и незащищенные сетевые службы.

Например, скомпрометированные устройства Интернета вещей могут быть преобразованы в ботнеты, инициируя крупномасштабные DDoS-атаки, которые могут парализовать сети.

Поскольку ландшафт Интернета вещей продолжает расширяться, защита этих устройств становится насущной необходимостью, что требует создания инновационных систем безопасности и применения строгих методов обеспечения безопасности на этапе разработки.

Атаки на цепочки поставок

Атаки на цепочки поставок используют сложную взаимозависимость организационных систем, нацеливаясь на доверенные отношения, чтобы взломать несколько организаций с помощью одной уязвимости.

Громкие инциденты, такие как атака SolarWinds, наглядно продемонстрировали разрушительное воздействие этих угроз, затрагивающих тысячи предприятий и государственных учреждений, поскольку вредоносный код внедряется в законные обновления программного обеспечения.

Не говоря уже о том, что такие атаки могут поставить под угрозу целостность целых экосистем, что подчеркивает настоятельную необходимость повышения бдительности и усиления протоколов безопасности во всех цепочках поставок.

Облачная безопасность

По мере того, как компании продолжают внедрять облачные вычисления, уязвимости в облачной инфраструктуре выходят на первый план. Неправильные настройки и недостаточный контроль доступа являются основными виновниками несанкционированного доступа и утечки данных.

Ярким примером является неправильная конфигурация сегментов S3, основного ресурса хранения в Amazon Web Services (AWS), что привело к существенной потере данных даже для крупных корпораций.

Эти инциденты подчеркивают острую необходимость для организаций уделять приоритетное внимание облачной безопасности путем внедрения надежных методов управления конфигурацией и строгих мер контроля доступа.

По мере роста зависимости от облачных сервисов возрастает и необходимость защиты конфиденциальных данных и поддержания доверия к этим важнейшим технологиям.

Превентивные меры

Чтобы эффективно противостоять этим угрозам кибербезопасности, организации должны принять ряд превентивных мер:

- Безопасность IoT: регулярные обновления встроенного ПО, смена учётных данных по умолчанию и сегментация сети могут существенно повысить безопасность устройств IoT, снизив риск взлома.

- Безопасность цепочки поставок: постоянная проверка всех партнёров, строгое соблюдение стандартов безопасности и интеграция протоколов безопасности в договорные соглашения необходимы для защиты взаимосвязанных систем в цепочках поставок.

- Облачная безопасность: использование автоматизированных инструментов для мониторинга и исправления конфигураций, строгий контроль доступа и всестороннее обучение сотрудников передовым методам обеспечения облачной безопасности — важнейшие шаги для защиты облачных сред от уязвимостей.

Спонсируемые государством и инсайдерские угрозы

По мере того как киберпространство становится всё более политизированным и конкурентным, растёт число кибератак, спонсируемых государством, и внутренних угроз, что создаёт сложные проблемы для глобальных инфраструктур безопасности.

Киберактивность национальных государств

Киберактивность национальных государств часто направлена на шпионаж, саботаж и попытки манипулировать международной политической динамикой.

Например, группы, спонсируемые российским правительством, нацелились на критически важную инфраструктуру в Соединенных Штатах и Украине, используя вредоносное ПО и DDoS-атаки для нарушения работы сервисов и сбора разведданных.

Аналогичным образом, китайские киберподразделения проводят длительные шпионские кампании против технологических компаний с целью кражи интеллектуальной собственности и конфиденциальных правительственных данных.

Операции отличаются сложностью, значительными ресурсами, предоставляемыми при государственной поддержке, и долгосрочными целями, которые тесно согласуются с национальными военными или экономическими стратегиями.

Инсайдерские угрозы

Внутренние угрозы исходят от отдельных сотрудников организации, которые используют их доступ к системам и данным по злому умыслу или халатности. Для обнаружения и предотвращения этих угроз организации могут принять несколько стратегий:

- Поведенческая аналитика: Внедрение аналитики поведения пользователей и организаций (UEBA) может помочь выявить аномальные модели поведения, которые могут сигнализировать о злонамеренной деятельности или нарушениях политики.

- Контроль доступа: применение принципа наименьших привилегий и регулярная проверка разрешений на доступ гарантируют, что сотрудники имеют доступ только к ресурсам, необходимым для выполнения их должностных функций.

- Регулярные аудиты и обучение: Проведение комплексных аудитов безопасности и проведение постоянных тренингов по повышению осведомленности о безопасности информирует сотрудников о признаках внутренних угроз и подчеркивает важность соблюдения политик безопасности организации.

Стратегии смягчения последствий:

Для угроз со стороны национальных государств жизненно важны укрепление национальной политики кибербезопасности, расширение международного сотрудничества и разработка стратегий противодействия кибершпионажу. Организациям следует инвестировать в разведку в области кибербезопасности, чтобы предвидеть возникающие угрозы, исходящие от иностранных правительств.

Для инсайдерских угроз крайне важно разработать четкую политику, определяющую приемлемое поведение, интегрировать надежные технологии предотвращения потери данных (DLP) и поддерживать актуальный план реагирования на инциденты, включающий конкретные положения для инсайдерских инцидентов.

Проблемы конфиденциальности и утечки данных

Проблемы конфиденциальности и утечки данных являются актуальными проблемами для организаций по всему миру. Изменения в законодательстве и соблюдение международных законов играют решающую роль в формировании стратегий кибербезопасности, в то время как информация, полученная в результате крупных нарушений, позволяет повысить уровень безопасности.

Изменения в законодательстве и соответствие требованиям

Международные нормативные акты, такие как Общий регламент по защите данных (GDPR) и Калифорнийский закон о защите прав потребителей (CCPA), существенно изменили подходы к кибербезопасности.

Законы предъявляют строгие требования к защите данных, вынуждая организации принимать решительные меры по защите информации потребителей с суровыми наказаниями за несоблюдение.

Например, GDPR требует незамедлительных уведомлений об утечках данных, что потребовало от компаний усиления своих стратегий реагирования на инциденты для быстрого обнаружения и устранения утечек.

Обеспечение соответствия не только выполняет юридические обязательства, но и укрепляет доверие потребителей, демонстрируя приверженность защите личной информации.

Организации, уделяющие приоритетное внимание конфиденциальности и защите данных, имеют больше возможностей ориентироваться в сложной нормативно-правовой среде и сохранять доверие заинтересованных сторон.

Недавние утечки данных (2024)

- AT&T

Утечка данных: 7,6 млн действующих и 65,4 млн бывших клиентов проникли в системы AT&T, скомпрометировав личные данные действующих и бывших клиентов, включая конфиденциальную информацию, такую как номера социального страхования, номера счетов и пароли.

В середине марта 2024 года в даркнете появились обнародованные данные, относящиеся к 2019 году или более раннему периоду. Эта утечка произошла после инцидента в январе 2023 года, в результате которого пострадали девять миллионов пользователей.

AT&T проводит расследование, чтобы предотвратить распространение вредоносного ПО и обеспечить бесперебойную работу систем для текущих клиентов, несмотря на угрозу многочисленных коллективных исков.

- MOVEit

Взломаны записи: 77 миллионов. MOVEit, приложение для управляемой передачи файлов (MFT), используемое многочисленными организациями и правительственными учреждениями, подверглось одному из крупнейших взломов в 2023 году.

Банда вредоносных программ CLOP воспользовалась уязвимостью в системе безопасности для развертывания программ-вымогателей, в результате чего произошла утечка конфиденциальных данных 77 миллионов частных лиц и более 2600 компаний по всему миру.

Заметно пострадали организации США: 78% компаний, подвергшихся атаке, были американскими, включая Министерство энергетики США и несколько университетов. Общий глобальный ущерб оценивается более чем в 12 миллиардов долларов.

- Ticketmaster Entertainment, LLC

Взломаны записи: 560 миллионов. В мае 2024 года хакеры получили доступ к более чем 560 миллионам записей клиентов Ticketmaster и слили их, включая историю заказов, платежную информацию и личные данные.

Компания предупредила своих клиентов о необходимости следить за своими счетами и кредитными выписками. В ответ Министерство юстиции готовится подать федеральный антимонопольный иск против Live Nation, материнской компании Ticketmaster.

- Плитка

Нарушены рекорды: 450 000. В июне 2024 года Life360, производитель устройства для отслеживания тайлов, объявила об утечке данных, затронувшей 450 000 пользователей.

Украденные данные включают имена, адреса электронной почты, номера телефонов и детали заказа на покупку. Кроме того, хакеры получили доступ к инструментам, которые могут обрабатывать запросы о местоположении от правоохранительных органов, и теперь вымогают у Life360 выкуп.

- Dell

Нарушены рекорды: 49 миллионов. В мае 2024 года Dell подверглась серьезной кибератаке, затронувшей примерно 49 миллионов клиентов. Хакер, известный как Менелик, сообщил TechCrunch, что он извлек большие объемы данных, создав партнерские аккаунты на корпоративном портале Dell.

После получения доступа он начал атаки методом перебора, отправляя более 5000 запросов в минуту в течение почти трех недель, в течение которых Dell не знала о взломе.

Хотя, как сообщается, никакие финансовые данные не были скомпрометированы, конфиденциальная информация о клиентах, такая как домашние адреса и данные заказа, могла быть раскрыта, и считается, что эти данные продаются на форумах хакеров.

- Bank of America

Нарушены записи: 57 000. В феврале 2024 года Bank of America сообщил об атаке программ-вымогателей, затронувшей более 55 000 клиентов через Mccamish Systems, одного из своих поставщиков услуг.

В результате взлома был получен несанкционированный доступ к личной информации, включая имена, адреса, номера социального страхования и данные учётных записей.

Нарушение было обнаружено в ходе планового мониторинга безопасности 24 ноября, однако клиенты получили уведомление только 1 февраля, примерно 90 дней спустя, что указывает на возможное нарушение федеральных законов об уведомлении.

Серьезные утечки данных

Недавние громкие утечки данных наглядно продемонстрировали уязвимость систем кибербезопасности, что подчёркивает острую необходимость в усилении мер безопасности. Среди примечательных примеров можно выделить следующие:

Нарушение Equifax

Одно из самых значительных нарушений в истории — инцидент с Equifax, скомпрометировавший личную информацию примерно 147 миллионов потребителей.

Взлом был связан с не исправленной уязвимостью в веб-приложении, что подчеркивает критическую важность эффективного управления исправлениями и своевременных обновлений.

Крупное нарушение

Нарушение Capital One привело к краже данных более чем 100 миллионов клиентов в результате взлома брандмауэра веб-приложений.

Инцидент подчеркнул необходимость тщательной настройки системы безопасности и важность регулярных оценок безопасности для защиты конфиденциальной информации.

Устранение рисков кибербезопасности

Для эффективного снижения рисков кибербезопасности организациям следует внедрить следующие превентивные меры:

- Постоянный мониторинг и обновления: Регулярно обновляйте и контролируйте системы для защиты от возникающих уязвимостей.

- Расширенное реагирование на инциденты: разработка и отработка протоколов реагирования на инциденты для эффективного управления утечками данных, обеспечения быстрого смягчения последствий и соблюдения законов об уведомлении о нарушениях.

- Образование и осведомленность: Проводите постоянное обучение сотрудников передовым практикам кибербезопасности и распознаванию фишинга, чтобы свести к минимуму риск человеческой ошибки.

- Аудит соответствия: Проводите регулярные проверки, чтобы убедиться, что все системы соответствуют соответствующим международным и местным законам о конфиденциальности.

- Передовая инфраструктура безопасности: инвестируйте в передовые технологии безопасности, включая шифрование, системы обнаружения вторжений и комплексную защиту конечных точек, чтобы снизить риски утечки данных.

- Управление рисками сторонних производителей: внедрите строгие оценки безопасности и средства контроля во всех контрактах сторонних производителей, чтобы предотвратить нарушения со стороны поставщиков.

Продвинутые постоянные угрозы (APT)

APT — это сложные кибератаки, предназначенные в первую очередь для кражи информации или саботажа операций, часто нацеленные на национальные правительства, инфраструктуру и крупные корпорации.

Эти угрозы проявляются в течение длительных периодов времени, что делает их незаметными и особенно опасными из-за необходимости стратегического планирования.

Характеристики APTs

APT отличаются изощренностью и настойчивостью, при этом злоумышленники сосредотачиваются на долгосрочных целях, избегая обнаружения. Ключевые характеристики включают:

- Высокая целенаправленность: злоумышленники тратят значительное время и ресурсы на адаптацию тактики, основанной на уязвимостях и ценности конкретных организаций или секторов.

- Долгосрочное взаимодействие: APT часто предполагают длительное взаимодействие с сетью цели, иногда растягивающееся на годы непрерывного извлечения данных или выжидания подходящего момента для нанесения удара.

- Использование передовых вредоносных программ: В этих атаках часто используются сложные вредоносные программы и методы фишинга для получения начального доступа и поддержания устойчивости в инфраструктуре цели.

- Методы уклонения: APT используют передовые методы для уклонения от обнаружения, включая шифрование, выключатели и использование уязвимостей нулевого дня.

- Горизонтальное перемещение: получив доступ, злоумышленники перемещаются по сети в горизонтальном направлении, чтобы закрепиться в различных сегментах цифровой инфраструктуры организации.

Защита от APT

Для противодействия APT организации должны применять многоуровневый подход, который объединяет передовые технологии безопасности со стратегиями бдительного мониторинга и быстрого реагирования. Эффективные меры предотвращения и защиты включают:

- Регулярные оценки безопасности: постоянная оценка и обновление системы безопасности организации для адаптации к возникающим угрозам.

- Шифрование: шифруйте конфиденциальные данные при хранении и передаче, чтобы свести к минимуму ценность перехваченной информации.

- Обмен информацией об угрозах: участвуйте в отраслевых и государственных инициативах по кибербезопасности, чтобы получать заблаговременные предупреждения о новых тактиках APT и методах устранения последствий.

- Сегментация и модель безопасности с нулевым доверием: внедрите сегментацию сети и модель безопасности с нулевым доверием, чтобы ограничить горизонтальное перемещение и доступ к критически важной информации.

- Передовые технологии обнаружения: используйте системы обнаружения угроз на основе поведения, которые могут выявлять аномалии, указывающие на деятельность APT, например необычный сетевой трафик или неожиданные потоки данных.

- Реагирование на инциденты и криминалистическая экспертиза: разработайте комплексный план реагирования на инциденты, который включает криминалистические возможности для расследования и устранения нарушений, вызванных атаками APT.

- Непрерывный мониторинг и обновление: регулярно обновляйте системы безопасности и программное обеспечение для защиты от известных уязвимостей, а также осуществляйте непрерывный мониторинг всей сетевой активности для быстрого обнаружения угроз и реагирования на них.

- Обучение и информирование сотрудников: расскажите сотрудникам о рисках и признаках APT, уделяя особое внимание фишингу и тактике социальной инженерии, поскольку человеческий фактор часто является самым слабым звеном в системе безопасности.

Постоянная нехватка специалистов по кибербезопасности

Нехватка специалистов по кибербезопасности достигла тревожного критического уровня: по всему миру насчитывается почти 4 миллиона незаполненных вакансий, несмотря на то, что за последний год число специалистов выросло на 10%.

Эта тревожная тенденция подчеркивает растущий спрос на квалифицированных специалистов по кибербезопасности, поскольку дефицит рабочей силы увеличился на 12,6% в годовом исчислении, согласно последнему исследованию рабочей силы в области кибербезопасности ISC2.

Две трети специалистов по кибербезопасности указывают, что в их организациях недостаточно сотрудников для эффективного предотвращения и решения проблем безопасности.

Дефицит усугубляется экономической неопределенностью, сокращением бюджета и замораживанием найма, что фундаментально подрывает способность организаций поддерживать надежную защиту в области кибербезопасности.

Более того, нехватка квалифицированных кадров оказывается даже более серьезной, чем само количество незаполненных должностей. Особенно недостаточно внимания уделяется таким областям, как безопасность облачных вычислений, искусственный интеллект, машинное обучение и внедрение системы нулевого доверия.

Ошеломляющие 92% компаний сообщают о нехватке навыков в важнейших областях кибербезопасности, и, по данным Forbes, “эти пробелы могут привести ко всему, от безответственного обращения с личной информацией до катастрофических сбоев инфраструктуры с потенциально опасными для жизни последствиями”.

Этот постоянный дефицит в сочетании с растущим разрывом в навыках предоставляет значительные возможности для людей, рассматривающих карьеру в сфере кибербезопасности.

Повышение квалификации может дать начинающим специалистам важнейшие знания и навыки, необходимые для восполнения этих пробелов и удовлетворения растущих требований отрасли.

Что компании делают для борьбы с угрозами кибербезопасности

Для эффективного предотвращения и смягчения последствий угроз кибербезопасности компании все чаще уделяют приоритетное внимание образованию в области кибербезопасности.

Многие организации используют вебинары и обучающие инструменты для информирования сотрудников о лучших практиках и протоколах, гарантируя, что каждый понимает свою роль в поддержании безопасности.

Помимо обучения, компании внедряют передовые технологии и проводят регулярные проверки безопасности. Многие также нанимают опытных специалистов по кибербезопасности или консультантов, чтобы усилить защиту и ориентироваться в меняющейся среде угроз.

Признавая необходимость специализированного обучения, Университет Сан-Диего разработал две магистерские программы, ориентированные на решение актуальных проблем в сфере кибербезопасности.

Инновационная онлайн-программа магистратуры по кибербезопасности и лидерству, а также магистерская программа по инженерии кибербезопасности, предлагаемые как в кампусе, так и онлайн, нацелены на подготовку специалистов по кибербезопасности нового поколения.

Стратегии, которые компании внедряют для борьбы с угрозами кибербезопасности:

- Обучение кибербезопасности: проведение вебинаров и тренингов для информирования сотрудников о лучших практиках и протоколах.

- Передовые технологии: внедрение новых технологий безопасности для усиления защиты от киберугроз.

- Регулярные аудиты безопасности: проведение оценок безопасности для выявления уязвимостей и укрепления общего состояния безопасности.

- Наем экспертов: привлечение опытных специалистов или консультантов по кибербезопасности для укрепления внутренних возможностей.

- Планирование реагирования на инциденты: разработка и отработка протоколов реагирования на инциденты для эффективного управления нарушениями.

- Инвестиции в инструменты безопасности: внедрение передовых решений в области безопасности, таких как брандмауэры, системы обнаружения вторжений и защита конечных устройств.

- Меры по защите данных: использование шифрования и технологий предотвращения потери данных (DLP) для защиты конфиденциальной информации.

- Сотрудничество с отраслевыми группами: участие в инициативах по обеспечению кибербезопасности и сетях обмена информацией об угрозах.

- Соблюдение нормативных требований: обеспечение соблюдения соответствующих нормативных требований и стандартов кибербезопасности для снижения юридических рисков.

- Формирование культуры безопасности: создание на рабочем месте культуры, в которой приоритет отдаётся осведомлённости о безопасности и которая побуждает сотрудников сообщать о подозрительных действиях.

Исследование 30 458 инцидентов с киберугрозами

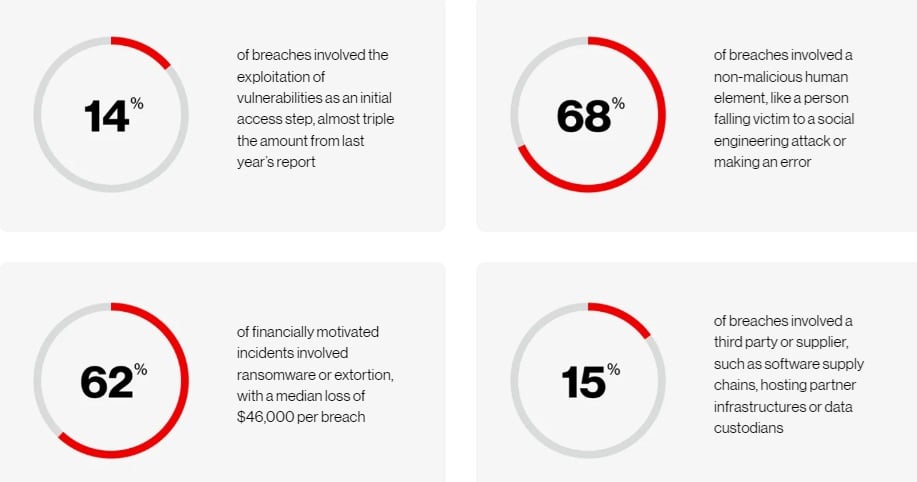

Отчет Verizon о расследовании утечки данных за 2024 год проанализировал 30 458 инцидентов с киберугрозами, выявив 10 626 подтвержденных утечек данных.

Результаты показали, что примерно треть этих нарушений была связана с программами-вымогателями или другими методами вымогательства, что составляет 32% рассмотренных инцидентов. Примечательно, что программы-вымогатели стали основной угрозой, затронув 92% опрошенных отраслей.

За последние три года программы—вымогатели и различные тактики вымогательства, такие как фишинг, вредоносное ПО и DDoS—атаки, стали причиной почти двух третей всех утечек данных, при этом их распространенность колебалась от 59% до 66%. (DBIR 2024)

Основные рекомендации

Ознакомьтесь с кратким обзором некоторых данных о кибербезопасности, полученных в ходе DBIR в этом году.

Размышления о ситуации с киберугрозами в 2023 году

По мере того, как мы изучаем ландшафт киберугроз 2023 года, четко вырисовывается тема: скрытность. Противники получили укрепленное поле для атаки благодаря значительным достижениям в технологиях защиты от угроз и повышению осведомленности организаций.

В ответ киберпреступники адаптировались, все чаще применяя методы, позволяющие быстро перемещаться и уклоняться от обнаружения.

Распространенность электронной преступности выделяется как особенно яркая тенденция в этом году, являясь весьма привлекательным и прибыльным направлением для многих преступников.

Неудивительно, что электронная преступность остается доминирующей угрозой, поскольку противники применяют стратегии, разработанные для максимальной скрытности, скорости и воздействия.

Программы-вымогатели по-прежнему остаются излюбленным оружием многих известных злоумышленников, нацеленных на ценные данные. Однако ситуация меняется, поскольку вымогательство путем кражи данных стало привлекательным — и зачастую более простым — методом монетизации.

Этот сдвиг подчеркивается ошеломляющим увеличением на 76% числа жертв, перечисленных на специализированных сайтах утечек (DLSS), связанных с противниками, охотящимися на крупную дичь (BGH), в период с 2022 по 2023 год.

Брокеры Access процветали, предоставляя первоначальный доступ участникам электронных преступлений в течение года, при этом рекламируемый доступ увеличился на 20% по сравнению с предыдущим годом. Эта тенденция подчеркивает растущую взаимосвязанность сетей киберпреступников.

Противники национальных государств также остаются активными, а те, кто связан с Китаем, действуют беспрецедентными темпами на мировой арене. Используя скрытность и масштабирование, они сосредоточились на сборе данных наблюдения, стратегической разведки и интеллектуальной собственности у целевых групп.

В других странах геополитические конфликты подпитывали киберактивность. Поскольку российско-украинская война продолжалась второй год, противники России по нексусу поддерживали высокий уровень устойчивой активности, поддерживая усилия российской разведывательной службы по сбору разведданных.

В 2023 году электронная преступность оставалась краеугольным камнем ландшафта киберугроз, при этом заметная активность приписывалась таким противникам, как SCATTERED SPIDER и GRACEFUL SPIDER. Эти группы оказали значительное влияние на динамику киберпреступности, особенно в сфере охоты на крупную дичь (BGH).

Директор по аналитике CrowdStrike (CAO) подсчитал, что BGH останется доминирующей угрозой в сфере электронной преступности на протяжении всего 2024 года.

Вывод сделан с высокой степенью уверенности, отражая продолжающийся успех этих операций, о чем свидетельствует значительное увеличение на 76% сообщений на специализированных сайтах утечки (DLSS) в этом году.

Заглядывая в будущее до 2024 года, мы можем ожидать появления нескольких тенденций в поддержке операций BGH. Примечательно, что инициативы по утечке данных без программ-вымогателей могут стать более распространенными, позволяя злоумышленникам извлекать выгоду из украденных данных, не прибегая к традиционной тактике программ-вымогателей.

Кроме того, ожидается увеличение числа операций, ориентированных на облако, что отражает меняющийся характер киберпреступности по мере адаптации злоумышленников к новым технологическим средам и целям.

Главные угрозы кибербезопасности в 2024 году – Заключение

По мере того, как мы приближаемся к 2024 году, ландшафт кибербезопасности представляет множество развивающихся угроз, которые требуют повышенной осведомленности и упреждающих мер со стороны организаций по всему миру.

Ключевые тенденции указывают на то, что киберпреступники становятся все более изощренными, используя передовые методы, использующие уязвимости в различных секторах.

Программы-вымогатели продолжают доминировать, переходя от традиционных атак к более тонким подходам, таким как операции по утечке данных без использования программ-вымогателей.

Этот сдвиг отражает более широкую тенденцию среди злоумышленников искать более эффективные способы монетизации, при этом вымогательство данных набирает обороты.

2024 год требует, чтобы организации внедрили многоуровневый подход к кибербезопасности, включающий передовые технологии, непрерывный мониторинг и обучение сотрудников.

Оставаясь в курсе последних угроз и меняющихся тактик, используемых злоумышленниками, компании могут лучше подготовиться к защите от потенциальных атак