Учитывая недавний список массовых атак с использованием программ-вымогателей, которые разрушили все — от больниц до автосалонов, Cisco Talos захотела по-новому взглянуть на ведущих игроков-вымогателей, чтобы увидеть, как обстоят дела в настоящее время.

На основе всестороннего обзора более десятка известных групп программ-вымогателей мы выявили несколько общих черт в тактике, методах и процедурах (TTP), наряду с несколькими заметными различиями и выбросами.

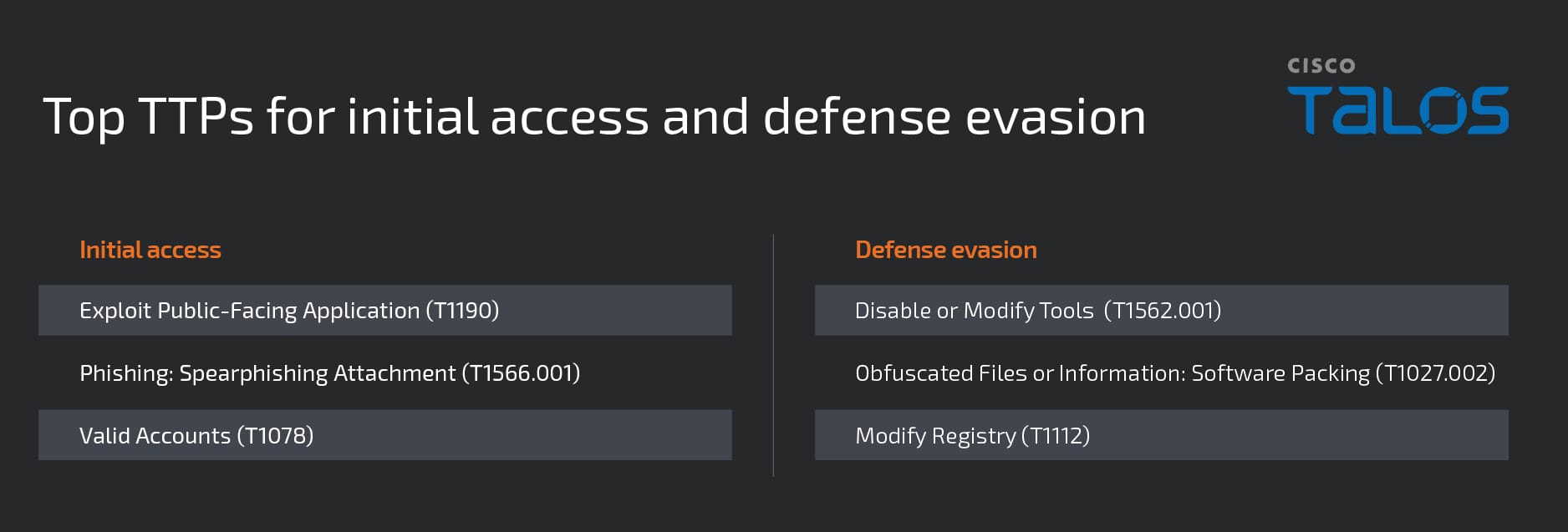

Исследования Talos показывают, что наиболее успешные участники программ-вымогателей отдают приоритет получению начального доступа к целевым сетям, причем наиболее распространенным механизмом являются действительные учетные записи. Этим атакам часто предшествует фишинг с целью получения учетных данных — тенденция, наблюдаемая во всех мероприятиях по реагированию на инциденты, что согласуется с нашим обзорным отчетом за 2023 год. За последний год многие группы все чаще использовали известные уязвимости и уязвимости нулевого дня в общедоступных приложениях, что сделало их распространенным направлением начального доступа.

Группы AlphV / Blackcat и Rhysida выделялись широчайшим набором ТТП, демонстрируя значительное тактическое разнообразие. И наоборот, такие группы, как BlackBasta, LockBit и Rhysida, не только шифровали данные и повреждали системы жертв для максимального воздействия. Примечательно, что группа программ-вымогателей Clop в первую очередь сосредоточилась на вымогательстве путем кражи данных, а не на типичной тактике шифрования, и является одним из немногих участников, использующих уязвимости нулевого дня.

Наши выводы основаны на всестороннем анализе 14 групп программ-вымогателей в период с 2023 по 2024 год. Мы отобрали группы программ-вымогателей на основе объема атак, воздействия на клиентов и нетипичного поведения участников угрозы. Наше исследование включает данные с общедоступных сайтов утечек, Cisco Talos Incident Response (Talos IR), усилия по внутреннему отслеживанию Talos и отчеты с открытым исходным кодом.

В течение этого периода исследования Talos IR активно участвовала в реагировании на значительное количество атак программ-вымогателей, нацеленных главным образом на Соединенные Штаты. Эти атаки охватили широкий спектр отраслей, особенно затронув производственный и информационный секторы, в которых использовались различные методы шифрования данных и требования выкупов, а их деятельность приводила к значительным финансовым потерям и сбоям в бизнесе.

За последний год мы стали свидетелями серьезных изменений в сфере программ-вымогателей с появлением множества новых групп программ-вымогателей, каждая из которых демонстрирует уникальные цели, операционные структуры и виктимологию. Диверсификация подчеркивает сдвиг в сторону более целенаправленной деятельности киберпреступников, поскольку такие группы, как Hunters International, Cactus и Akira, выделяют определенные ниши, сосредоточившись на четких операционных целях и стилистическом выборе, чтобы выделиться.

Расширенный арсенал: известные TTP, используемые злоумышленниками-вымогателями

Используя платформу MITRE ATT & CK в качестве базовой линии, мы определили основные TTP, используемые основными участниками угроз-вымогателей за последние три года, что включало подробное изучение каждого TTP, методов его выполнения и соответствующих подтехник, которые выделяют уникальные TTP, ранее не выделявшиеся в ведущих методах MITRE ATT & CK.

Ключевые выводы указывают на то, что многие из наиболее известных групп в среде программ-вымогателей уделяют приоритетное внимание установлению начального доступа и обходу средств защиты в своих цепочках атак, выделяя эти этапы в качестве стратегических координационных пунктов. За последний год многие группы использовали критические уязвимости в общедоступных приложениях, став распространенным вектором атаки, который мы рассмотрели позже, что указывает на возросшую потребность в соответствующих средствах контроля безопасности и управлении исправлениями.

Повторяя тенденцию, выявленную в нашем обзорном отчете Talos за год, наши данные подтверждают вывод о том, что злоумышленники-вымогатели продолжают уделять значительное внимание тактике уклонения от защиты, чтобы увеличить время пребывания в сетях жертв. Типичные популярные методы уклонения от защиты включают отключение и модификацию программного обеспечения безопасности, такого как антивирусные программы, решения для обнаружения конечных точек или функции безопасности в операционной системе, чтобы предотвратить обнаружение полезной нагрузки программы-вымогателя. Злоумышленники также часто запутывают вредоносное программное обеспечение, упаковывая и сжимая код, который в конечном итоге распаковывается в памяти при выполнении. Они также изменят системный реестр, чтобы отключить оповещения системы безопасности, настроить программное обеспечение на выполнение при запуске или заблокировать определенные параметры восстановления для пользователей.

Наиболее распространенным методом доступа к учетным данным, который Talos IR использовала в 2023 и 2024 годах, является сброс содержимого памяти LSASS. Было замечено, что участники угроз-вымогателей часто нацеливались на службу подсистемы локальной безопасности (LSASS) для извлечения учетных данных аутентификации путем сброса памяти. Этот метод включает доступ к памяти процесса LSASS для извлечения паролей в открытом виде, хэшированных паролей и других маркеров аутентификации, хранящихся в памяти. Эта тактика особенно эффективна, поскольку она использует нормальное функционирование легитимного системного процесса.

Мы также выявили тенденцию в действиях командования и контроля (C2), указывающую на продолжающееся использование аффилированными лицами коммерчески доступных инструментов, таких как приложения удаленного мониторинга и управления AnyDesk и ScreenConnect (RMM), что указывает на предпочтение злоумышленниками легкодоступных законных технологий для поддержания влияния на скомпрометированные системы. Злоупотребление часто доверенными приложениями позволяет участникам сливаться с трафиком корпоративной сети и снижать затраты на разработку ресурсов без необходимости разработки отдельных пользовательских механизмов C2.

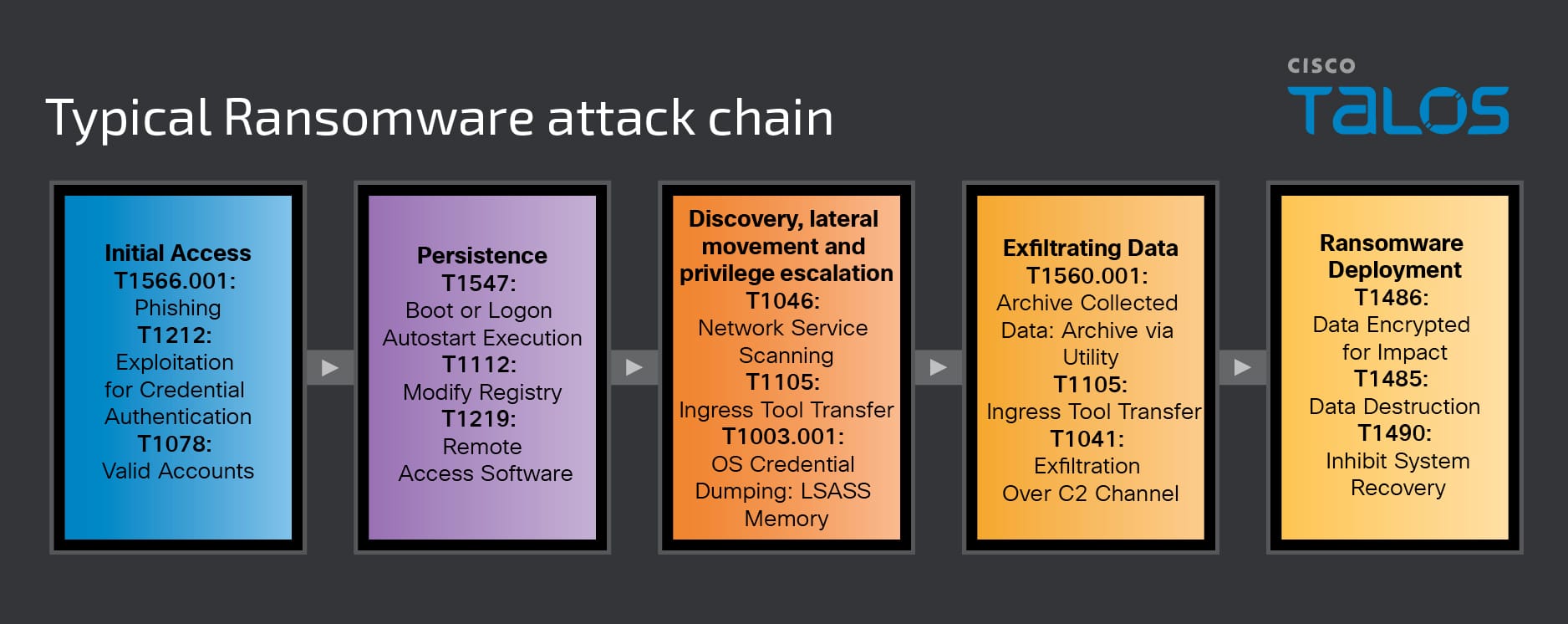

Типичная цепочка атак участников-вымогателей: информация от 14 ведущих групп

На первом этапе атаки с помощью программ-вымогателей злоумышленники работают над получением начального доступа к целевой сети, используя комбинацию социальной инженерии, сканирования сети и исследований с открытым исходным кодом, чтобы узнать о своих жертвах, определить возможные векторы доступа и настроить свои первоначальные попытки доступа. Злоумышленники могут отправлять электронные письма, содержащие вредоносные вложения или URL-ссылки, которые будут выполнять вредоносный код в целевой системе, внедряя инструменты участников и вредоносное ПО, а также используя многофакторную аутентификацию (MFA). Существует множество способов, которыми злоумышленники надеются обойти MFA, будь то из-за плохой реализации или потому, что у них уже есть действительные учетные данные учетной записи. В частности, мы наблюдаем рост числа аффилированных программ-вымогателей, пытающихся использовать уязвимости или неправильные конфигурации в системах, подключенных к Интернету, например, в устаревшем или не исправленном программном обеспечении.

Затем эти участники будут стремиться установить долгосрочный доступ, гарантируя, что их операции будут успешными, даже если их первоначальное вторжение будет обнаружено и устранено. Злоумышленники часто используют механизмы автоматического сохранения вредоносного ПО, такие как автозапуск при загрузке системы или изменение записей реестра. Программные средства удаленного доступа и создания локальных, доменных и / или облачных учетных записей также могут быть развернуты для установления вторичного доступа с учетными данными.

После установления постоянного доступа субъекты угрозы затем попытаются перечислить целевую среду, чтобы понять структуру сети, найти ресурсы, которые могут поддержать атаку, и идентифицировать ценные данные, которые могут быть украдены при двойном вымогательстве. Используя различные локальные утилиты и легитимные сервисы, они используют слабые средства контроля доступа и повышают привилегии до уровня администратора, чтобы продвигаться дальше по цепочке атак. Злоумышленники-вымогатели продолжают этот цикл персистентности, повышая привилегии и компрометируя дополнительные хосты. Мы наблюдали популярное использование многих утилит сетевого сканирования в сочетании с инструментами и утилитами локальной операционной системы (автономными двоичными файлами), такими как Certutil, Wevtutil, Net, Nlte и Netsh, для взаимодействия с типичными функциями операционной системы, использования надежных приложений и процессов и содействия доставке вредоносного ПО.

При переключении внимания на модель двойного вымогательства многие злоумышленники собирают конфиденциальную информацию для отправки на внешний ресурс, контролируемый злоумышленником, или через какой-либо механизм C2. Утилиты сжатия и шифрования файлов WinRAR и 7-Zip использовались для сокрытия файлов с целью несанкционированной передачи данных, в то время как злоумышленники часто извлекают файлы, используя ранее упомянутые законные инструменты RMM. Более зрелые подразделения RaaS разработали и используют пользовательские инструменты для фильтрации данных, предлагая специальные инструменты, такие как Exbyte (BlackByte) и StealBit (LockBit) для облегчения кражи данных.

На этом этапе злоумышленники готовы передать полезную нагрузку программы-вымогателя и начать шифрование. Шаги, которые они могут предпринять для подготовки к атаке, включают настройку кода для конкретных целей (например, игнорирование определенных типов файлов / местоположений), внедрение программы-вымогателя в среду, тестирование механизмов доставки и обеспечение связи программы-вымогателя с сервером C2 злоумышленника и получение инструкций от него, который содержит ключ шифрования. Затем злоумышленник начнет шифровать сеть и уведомлять жертву о том, что они были взломаны. Если целью является чистое вымогательство с целью кражи данных, то этот этап пропускается.

Использование злоумышленниками уязвимых приложений (CVE)

Анализ заданий Talos IR, посвященных использованию критических уязвимостей в общедоступных приложениях злоумышленниками-вымогателями, выявил три уязвимости для их повторного использования: CVE-2020-1472, CVE-2018-13379 и CVE-2023-0669. Использование этих и других критических уязвимостей может обеспечить первоначальный доступ и привести к повышению привилегий со стороны участников угрозы.

CVE-2020-1472 («Zerologon»)

CVE-2020-1472, известный как «Zerologon», использует уязвимость в удаленном протоколе Netlogon (MS-NRPC), позволяя злоумышленникам обходить механизмы аутентификации и изменять компьютерные пароли в Active Directory контроллера домена. Злоумышленники-вымогатели используют эту уязвимость для получения начального доступа к сетям без необходимости аутентификации, быстро повышая привилегии до уровня администратора домена. Этот доступ позволяет им манипулировать политиками безопасности и потенциально отключать средства защиты, облегчая беспрепятственное боковое перемещение и прогрессирование атаки.

CVE-2018-13379 (уязвимость Fortinet FortiOS SSL VPN)

Уязвимость обхода пути в FortiOS SSL VPN от Fortinet, идентифицированная как CVE-2018-13379, позволяет злоумышленникам, не прошедшим проверку подлинности, получать доступ к системным файлам с помощью специально созданных HTTP-запросов. Группы программ-вымогателей использовали эту уязвимость для получения конфиденциальной информации, такой как токены сеанса VPN, которые могут быть использованы для получения несанкционированного доступа к сети. Обеспечив доступ, злоумышленники будут продвигаться по цепочке атак, перемещаясь по сети вбок, используя дополнительные уязвимости или слабые конфигурации, внедряя программы-вымогатели и эксфильтрируя данные.

CVE-2023-0669 (уязвимость GoAnywhere MFT)

Обнаруженный в январе 2023 года CVE-2023-0669 влияет на программное обеспечение GoAnywhere Managed File Transfer (MFT), позволяя удаленным злоумышленникам выполнять произвольный код на сервере без необходимости аутентификации. Эта критическая уязвимость позволяет участникам развертывать полезные программы-вымогатели непосредственно на серверах или использовать скомпрометированный сервер в качестве опорного пункта для дальнейшей внутренней разведки и горизонтального перемещения. Возможность выполнения произвольного кода позволяет злоумышленникам манипулировать системами, создавать бэкдоры и отключать средства контроля безопасности.

Недавно было задокументировано, что Volt Typhoon, связанный с Китайской Народной Республикой исполнитель угроз, активно атакует критически важную инфраструктуру США, причем цепочка атак включает использование известных уязвимостей или уязвимостей нулевого дня. Было замечено, что Volt Typhoon проникает в ИТ-системы критически важных инфраструктурных организаций по всей территории США, включая такие территории, как Гуам, используя уязвимости в нескольких продуктах, включая уязвимость при подделке запросов на стороне сервера в компоненте SAML Ivanti Connect Secure, CVE-2023-46805 и CVE-2024-21887.

Талос также недавно сообщил о комплексной кампании, нацеленной на Cisco Adaptive Security Appliances (ASA), на примере других спонсируемых государством субъектов, нацеленных на использование критических уязвимостей в устройствах периметральной сети. Службы Cisco PSIRT и Talos Threat Intelligence and Interdiction выявили ранее неизвестного участника UAT4356, который использовал специально разработанные инструменты для сложной шпионской деятельности, используя две уязвимости, CVE-2024-20353 и CVE-2024-20359, в рамках этой кампании.

Безопасность общедоступных приложений продолжает оставаться важной областью из-за того, что организации по-прежнему полагаются на масштабируемые программные приложения, которые являются неотъемлемой частью повседневных бизнес-операций и оказывают значительное влияние на безопасность организации и целостность данных. Использование этих уязвимостей может привести к серьезным сбоям в работе, финансовым потерям и ущербу репутации.

Рекомендации по смягчению последствий

Регулярное управление исправлениями: Последовательно применяйте исправления и обновления ко всем системам и программному обеспечению для оперативного устранения уязвимостей и снижения риска эксплуатации.

Строгая политика паролей и MFA: Реализуйте надежные политики паролей, которые требуют сложных уникальных паролей для каждой учетной записи. Кроме того, примените многофакторную аутентификацию (MFA), чтобы добавить дополнительный уровень безопасности.

Повышение надежности системы и среды: Применяйте лучшие практики для повышения надежности всех систем и сред, минимизируя возможности для атак путем отключения ненужных служб и функций.

Разделение сети и аутентификация сети клиента: Сегментируйте свою сеть с помощью VLAN или аналогичных технологий для изоляции конфиденциальных данных и систем, предотвращая боковое перемещение в случае взлома. В дополнение к использованию механизмов контроля доступа к сети, таких как 802.1X, для аутентификации устройств перед предоставлением доступа к сети, обеспечивая подключение только к авторизованным устройствам.

Мониторинг и обнаружение конечных точек и реагирование на них: Внедрите систему управления информацией о безопасности и событиями (SIEM) для непрерывного мониторинга и анализа событий безопасности в дополнение к развертыванию решений EDR / XDR на всех клиентах и серверах для обеспечения расширенных возможностей обнаружения угроз, расследования и реагирования

Принцип наименьших привилегий: Применяйте подход с наименьшими привилегиями, гарантирующий, что пользователи и системы имеют только минимальный уровень доступа, необходимый для выполнения их функций, тем самым ограничивая потенциальный ущерб от скомпрометированных учетных записей.

Минимизируйте доступ ИТ-служб к Интернету: Уменьшите доступ ваших ИТ-систем к Интернету за счет ограничения количества общедоступных служб и обеспечения надежной защиты всех необходимых внешних интерфейсов.