Аннотация

Киберпреступность является серьезной проблемой, стоящей перед миром, предполагаемые издержки которой варьируются от сотен миллионов до триллионов. Несмотря на угрозу, которую она представляет, киберпреступность является в некоторой степени незаметным явлением. При проведении своих виртуальных атак злоумышленники часто маскируют свое физическое местонахождение, прикрываясь онлайн-никами и техническими средствами защиты. Это означает, что технические данные плохо подходят для установления истинного местонахождения преступников, а научные знания о географии киберпреступности ограничены. В этой статье предлагается решение: опрос экспертов. С марта по октябрь 2021 года мы пригласили ведущих экспертов в области разведки и расследований киберпреступности со всего мира принять участие в анонимизированном онлайн-опросе о географическом местонахождении лиц, совершивших киберпреступления. В ходе опроса участникам было предложено рассмотреть пять основных категорий киберпреступности, назвать страны, которые, по их мнению, являются наиболее значимыми источниками каждого из этих типов киберпреступлений, а затем ранжировать каждую выбранную страну в соответствии с воздействием, профессионализмом и техническими навыками ее нарушителей. Результатом исследования стал Всемирный индекс киберпреступности, глобальный показатель киберпреступности, объединяющий пять видов киберпреступности. Результаты показывают, что относительно небольшое число стран являются источником наибольших угроз со стороны киберпреступности. Эти результаты частично приоткрывают завесу анонимности, окружающую киберпреступников, могут помочь правоохранительным органам и политикам в борьбе с этой угрозой, а также внести вклад в изучение киберпреступности как локального явления.

Цитата: Брюс М., Люстхаус Дж., Кашьяп Р., Фейр Н., Варезе Ф. (2024) Сопоставление глобальной географии киберпреступности с Мировым индексом киберпреступности. PLoS ONE 19(4): e0297312. https://doi.org/10.1371/journal.pone.0297312

Редактор: Наим Джан, Корейский национальный университет транспорта, РЕСПУБЛИКА КОРЕЯ

Получено: 11 октября 2023 г.; Принято: 3 января 2024 г.; Опубликовано: 10 апреля 2024 г.

Авторские права: © 2024 Брюс и др. Это статья в открытом доступе, распространяемая на условиях лицензии Creative Commons Attribution License, которая разрешает неограниченное использование, распространение и воспроизведение на любом носителе при условии указания автора и источника.

Доступность данных: Набор данных и соответствующие документы загружены в платформу Open Science Framework. Доступ к данным можно получить по следующему URL: https://osf.io/5s72x/?view_only=ea7ee238f3084054a6433fbab43dc9fb.

Финансирование: Этот проект получил финансирование от Европейского исследовательского совета (ERC) в рамках программы исследований и инноваций Европейского союза Horizon 2020 (Грантовое соглашение № 101020598 – CRIMGOV, Федерико Варезе ПИ). FV получила награду и является основным исследователем. ERC не играла никакой роли в разработке исследования, сборе и анализе данных, принятии решения о публикации или подготовке рукописи. Веб-сайт спонсора: https://erc.europa.eu/faq-programme/h2020.

Конкурирующие интересы: Авторы заявили, что конкурирующих интересов не существует.

Введение

Хотя география киберпреступных атак задокументирована, география киберпреступников – и соответствующий уровень “киберпреступности”, присутствующий в каждой стране, – в значительной степени неизвестна. Ряд ученых отметили, что достоверных данных о географии правонарушителей мало [1–4], и существует несколько существенных препятствий для установления надежного показателя киберпреступности по странам. Во-первых, существуют общие проблемы, связанные с изучением любой скрытой совокупности, для которой не существует системы выборки [5, 6]. Если к самим киберпреступникам невозможно легко получить доступ или провести надежное обследование, то киберпреступность необходимо измерять с помощью прокси-сервера. Это второе серьезное препятствие: принятие решения о том, какие прокси-данные будут наиболее достоверным показателем киберпреступности. Несмотря на наличие большого количества технических данных о киберпреступных атаках, эти данные отражают артефакты цифровой инфраструктуры или прокси-сервисы (обфускации), используемые киберпреступниками, а не их истинное физическое местоположение. Нетехнические данные, такие как судебные дела, могут обеспечить географическую привязку к небольшому числу дел, но эти данные не являются репрезентативными для глобальной киберпреступности. Короче говоря, вопрос о том, как наилучшим образом измерить географию киберпреступников, является сложным и нерешенным.

Разработка показателя киберпреступности имеет огромное значение. Киберпреступность является серьезной проблемой, стоящей перед миром, с наиболее точными оценками затрат в сотни миллионов [7, 8], но с более точными оценками в триллионы [9]. Точно определив, какие страны являются очагами киберпреступности, государственный и частный секторы могли бы сконцентрировать свои ресурсы на этих очагах и тратить меньше времени и средств на меры противодействия киберпреступности в странах, где проблема ограничена. Какие бы стратегии ни применялись в борьбе с киберпреступностью (см., Например, [10–12]), они должны быть нацелены на страны, которые представляют наибольшую угрозу со стороны киберпреступности [3]. Измерение киберпреступности также позволило бы проводить другие научные исследования. Например, индекс киберпреступности по странам позволил бы использовать подлинную зависимую переменную в исследованиях, пытающихся оценить, какие национальные характеристики – такие как уровень образования, проникновение Интернета или ВВП – связаны с киберпреступностью [4, 13]. Эти ассоциации также можно было бы использовать для выявления будущих центров киберпреступности, чтобы можно было принимать ранние меры в странах, подверженных риску, до того, как возникнет серьезная проблема киберпреступности. Наконец, этот показатель напрямую повлиял бы на теоретические дебаты о локальности киберпреступности и организованной преступности в целом [11–14]. Задача, которую мы приняли, заключается в разработке показателя, который был бы одновременно глобальным и надежным. В следующих разделах соответственно описываются базовые элементы этого исследования, методы, результаты, а затем обсуждение и ограничения.

Справочная информация

Киберпреступность, ориентированная на получение прибыли, которая находится в центре внимания этой статьи / исследования, изучалась как социологами, так и компьютерщиками. Для него характерны эмпирические материалы, которые были направлены на то, чтобы пролить свет на природу и организацию киберпреступности как онлайн, так и офлайн [15–20]. Но, как отмечалось выше, географией киберпреступности занималась лишь горстка ученых, и они выявили ряд проблем, связанных с существующими данными. В обзоре существующей работы в этой области Люстхаус и др. [2] выявите два недостатка в существующих показателях киберпреступности: 1) их способность правильно определять местонахождение нарушителей киберпреступности; 2) помимо нескольких примеров, их способность сравнивать серьезность и масштабы киберпреступности между странами.

Создание атрибуции в индексе киберпреступности является сложной задачей. Фирмы по кибербезопасности, правоохранительные органы и международные организации, часто использующие технические данные, регулярно публикуют отчеты, в которых идентифицируются основные источники кибератак (см., например, [21–24]). Некоторые из этих источников были обобщены учеными (см. [20, 25–29]). Однако технические данные, содержащиеся в этих отчетах, не позволяют точно определить местонахождение правонарушителя. Kigerl [1] приводит несколько иллюстративных замечаний:

То, где живут киберпреступники, не обязательно означает, откуда исходят кибератаки. Преступник из Румынии может управлять зомби в ботнете, в основном расположенном в Соединенных Штатах, из которого он может рассылать спам в страны по всему миру со ссылками, содержащимися в них на фишинговые сайты, расположенные в Китае. Охват киберпреступников не ограничен национальными границами

(стр. 473).

Поскольку киберпреступники часто используют прокси-сервисы для сокрытия своих IP-адресов, проводят атаки через национальные границы, сотрудничают с партнерами по всему миру и могут использовать инфраструктуру, расположенную в разных странах, поверхностные измерения не отражают истинного географического распределения этих преступников. Люстхаус и др. [2] приходят к выводу, что попытки составить индекс киберпреступности по странам с использованием технических данных сталкиваются с проблемой достоверности. “Если они и являются показателем чего-либо”, — утверждают они, — “это показатель географии кибератак», а не географии самих правонарушителей (стр. 452).

Нетехнические данные гораздо лучше подходят для установления принадлежности. Судебные протоколы, обвинительные заключения и другие материалы расследования более непосредственно влияют на идентификацию преступников и предоставляют более подробную информацию об их местонахождении. Но, хотя этот тип данных хорошо подходит для анализа на микроуровне и тематических исследований, существуют фундаментальные вопросы о репрезентативности этих небольших выборок, даже если они сопоставлены. Во-первых, любая выборка будет охватывать только случаи, когда киберпреступники были привлечены к ответственности, и не будет включать преступников, которые остаются на свободе. Во-вторых, если целью было подсчитать количество судебных преследований за киберпреступность по странам, это может отражать серьезность, с которой различные страны относятся к правоприменению в области киберпреступности, или ресурсы, которыми они располагают для этого, а не фактический уровень киберпреступности в каждой стране (подробнее см. [30, 31]). Учитывая подобные опасения, юридические данные также не являются подходящим подходом для такой исследовательской программы.

Кроме того, для проведения серьезного исследования по этой теме показатель киберпреступности должен включать как можно больше стран, а выборка должна допускать вариации, чтобы можно было сравнивать страны с высоким и низким уровнем киберпреступности. Если изучать только несколько широко известных центров киберпреступности, это приведет к выбору зависимой переменной. Очевидной проблемой при составлении такой сравнительной шкалы является отсутствие данных хорошего качества для ее составления. В качестве иллюстрации в своем обзоре литературы Холл и др. [10] указывают на «нехватку надежных данных” о географическом местонахождении киберпреступников, что означает, что они могут включить в свой окончательный анализ только шесть стран (стр. 285. См. также [4, 32, 33]).

Учитывая недостатки как существующих технических, так и юридических данных, рассмотренных выше, Люстхаус и др. [2] выступают за использование экспертного опроса для установления глобального показателя киберпреступности. Данные экспертного опроса “могут быть экстраполированы и введены в действие”, и “атрибуция может оставаться ключевой частью опроса, пока участники выборки обладают обширными знаниями о киберпреступниках и их операциях” (стр. 453). На данный момент подобного исследования не проводилось. Такое исследование должно быть очень тщательно разработано, чтобы полученные данные были надежными и валидными. Одна из критических замечаний в адрес прошлых исследований киберпреступности заключается в том, что опросы использовались всякий раз, когда другие данные не были доступны немедленно, и что они не всегда были тщательно составлены (обсуждение см. [34]).

Методы

В ответ на вышеизложенные соображения мы разработали экспертный опрос в 2020 году, доработали его с помощью фокус-групп и внедрили в течение 2021 года. В ходе опроса участникам было предложено рассмотреть пять основных видов киберпреступности – технические продукты / услуги; Атаки и вымогательство; Кража данных / личных данных; Мошенничество; и обналичивание / отмывание денег – и назвать страны, которые, по их мнению, являются наиболее значимыми источниками каждого из этих видов киберпреступности. Затем участники оценили каждую номинированную страну в соответствии с последствиями совершенных там правонарушений, а также профессионализмом и техническими навыками правонарушителей, базирующихся в этой стране. Используя ответы экспертов, мы сформировали баллы для каждого типа киберпреступности, которые затем объединили в общий показатель киберпреступности по странам: Всемирный индекс киберпреступности (WCI). WCI достигает нашей первоначальной цели — разработать достоверный показатель местоположения и значимости центров киберпреступности, и является первым шагом в достижении нашей более широкой цели по пониманию локальных аспектов производства киберпреступности по всему миру.

Участники

Выявление и вербовка экспертов по киберпреступности является сложной задачей. Подобно скрытой популяции киберпреступников, которую мы пытались изучить, сами эксперты по киберпреступности также представляют собой своего рода скрытую популяцию. В силу характера своей работы профессионалы, работающие в области киберпреступности, как правило, особенно осторожно относятся к нежелательному общению. Существует также проблема определения того, кто является настоящим экспертом в области киберпреступности, а кто просто выдает себя за такового. Для решения таких задач мы разработали метод многоуровневой выборки.

Суть нашей стратегии заключалась в целенаправленной выборке. Для индекса, полностью основанного на мнении экспертов, обеспечение качества этих экспертов (и, следовательно, качества результатов нашего опроса) имело первостепенное значение. Мы определили термин “экспертиза” как взрослых профессионалов, которые занимались разведкой, расследованием киберпреступлений и / или установлением их причастности минимум пять лет и имели репутацию отличников среди своих коллег. В пул участников были включены только действующие или недавно практикующие сотрудники спецслужб и следователи. Хотя участники могли быть как из государственного, так и из частного секторов, мы явно исключили профессионалов, работающих в области исследований киберпреступности, которые не принимают активного участия в отслеживании правонарушителей, в том числе писателей и ученых. Короче говоря, в нашу выборку включены только эксперты, не понаслышке знающие о киберпреступниках. Чтобы обеспечить привлечение ведущих экспертов из самых разных областей знаний и географических регионов, мы применили два подхода к подбору персонала. Мы провели тщательный поиск по целому ряду онлайн-источников, включая социальные сети (например LinkedIn), корпоративные сайты, новостные статьи и программы конференций по киберпреступности для выявления лиц, соответствующих нашим критериям включения. Затем мы столкнулись со второй проблемой — необходимостью найти или распознать контактную информацию этих лиц.

Дополняя эту стратегию, авторы также использовали свои существующие отношения с признанными экспертами по киберпреступности для набора участников методом “снежного кома” [35]. Это одновременно расширило доступ и предоставило механизм для тех, кого мы знали как добросовестных экспертов, рекомендовать других добросовестных экспертов. Большинство наших участников были наняты таким образом, либо непосредственно через наши первоначальные контакты, либо через серию последующих рекомендаций. Но важно отметить, что эта выборка, как снежный ком, подпадала под нашу более широкую стратегию целенаправленной выборки. То есть все исходные “семена” должны были соответствовать нашим критериям включения в первую очередь в качестве ведущих экспертов. Любые предлагаемые нам подключения также должны были соответствовать нашим критериям, иначе мы бы не приглашали их к участию. Еще одним важным аспектом этой стратегии выборки является то, что мы полагались не на одного гейткипера, а на множество, часто не связанных между собой, людей, которые помогали нам с внедрением. Такой подход уменьшил предвзятость выборки. Было особенно важно задействовать ряд различных “снежных комов”, чтобы гарантировать, что мы включили экспертов из каждого региона мира (Африка, Азиатско-Тихоокеанский регион, Европа, Северная и Южная Америка) и из ряда соответствующих профессиональных областей. Мы ограничили нашу стратегию выборки англоговорящими. Сам опрос также был составлен на английском языке. Использование английского языка частично было обусловлено ресурсами, доступными для этого исследования, но популяция экспертов по киберпреступности сама по себе очень глобальна, многие посещают международные конференции и сотрудничают с коллегами со всего мира. В этом сообществе широко распространен английский язык. Хотя мы ожидаем, что результаты будут ограниченными, будущие опросы будут переведены на некоторые дополнительные языки (например, испанский и китайский), чтобы охватить всех экспертов, не говорящих по-английски, с которыми мы иначе не смогли бы связаться.

Наш проект опроса, подробно описанный ниже, получил этическое одобрение Консультативной группы по исследованиям человека (HREAP A) при Университете Нового Южного Уэльса в Австралии, номер утверждения HC200488, и Комитет по этике исследований факультета социологии (DREC) Оксфордского университета в Соединенном Королевстве, номер утверждения SOC_R2_001_C1A_20_23. Участники набирались поэтапно в период с 1 августа 2020 года по 30 сентября 2021 года. Все участники дали согласие на участие в фокус-группах, пилотном опросе и заключительном опросе.

Дизайн исследования

Исследование состояло из трех этапов. Сначала мы провели три фокус-группы с участием семи экспертов по разведке / расследованиям киберпреступности, чтобы оценить наши первоначальные предположения, концепции и структуру. Эти эксперты были наняты потому, что они имели репутацию одних из самых ведущих экспертов в этой области; они представляли широкий круг специалистов с точки зрения их собственного географического положения и опыта в различных видах киберпреступности; и они работали как в государственном, так и в частном секторах. Короче говоря, они предложили срез выборки опроса, которую мы намеревались набрать. Эти фокус-группы внесли несколько уточнений в структуру опроса и конкретные термины, чтобы сделать их более понятными для участников. Некоторые ключевые термины, такие как “профессионализм” и ”воздействие», стали прямым результатом этого процесса. Во-вторых, некоторые участники фокус-групп затем завершили пилотную версию опроса, наряду с другими участниками, которые не принимали участия в этих фокус-группах, которые могли бы предложить свежий взгляд. Это позволило нам протестировать технические компоненты, вопросы опроса и пользовательский опыт. Участники пилотного проекта предоставили полезные отзывы и побудили нас к дальнейшему совершенствованию нашего подхода. Окончательный опрос был опубликован онлайн в марте 2021 года и закрыт в октябре 2021 года. Мы внедрили несколько элементов для обеспечения качества данных, включая серию предшествующих заявлений об ожидаемом времени, проверках внимания и визуальных подсказках на протяжении всего опроса. Эти элементы значительно увеличили вероятность того, что наши участники подходили друг другу и дадут полные и продуманные ответы.

Во введении к исследованию были обозначены две основные цели исследования: определить, какие страны являются наиболее значимыми источниками коммерческой киберпреступности, и определить, насколько масштабна киберпреступность в этих регионах. Участникам напомнили, что действующие в государстве субъекты и правонарушители, руководствующиеся в первую очередь личными интересами (например, киберзапугивание или домогательства), должны быть исключены из рассмотрения. Мы определили ”источник» киберпреступности как страну, где в основном базируются правонарушители, а не их национальность. Для поддержания уровня согласованности мы приняли решение включать только страны, официально признанные Организацией Объединенных Наций. Первоначально мы разработали семь категорий киберпреступности для включения в обзор на основе существующих исследований. Но в ходе фокус-групп и пилотного опроса наши эксперты сошлись во мнении о пяти категориях наиболее значимых угроз киберпреступности в глобальном масштабе:

- Технические продукты / услуги (например, кодирование вредоносных программ, доступ к ботнетам, доступ к скомпрометированным системам, производство инструментов).

- Атаки и вымогательство (например, DDoS-атаки, программы-вымогатели).

- Кража данных / личных данных (например, взлом, фишинг, компрометация учетных записей, кража кредитных карт).

- Мошенничество (например, мошенничество с авансовыми платежами, компрометация деловой электронной почты, мошенничество с онлайн-аукционами).

- Обналичивание / отмывание денег (например, мошенничество с кредитными картами, денежные мулы, незаконные платформы виртуальной валюты).

После того, как участникам были предложены эти описания и серия изображений карт мира, чтобы убедиться, что участники рассматривают широкий спектр регионов / стран, участникам было предложено назвать до пяти стран, которые, по их мнению, являются наиболее значимыми источниками каждого из этих видов киберпреступности. Страны могли быть перечислены в любом порядке; участникам не было поручено ранжировать их. Выдвижение стран было необязательным, и участники могли пропустить целые категории, если пожелают. Затем участников попросили оценить каждую из предложенных ими стран по трем показателям: насколько эффективна киберпреступность, насколько профессиональны преступники, совершающие киберпреступления, и насколько технически квалифицированы преступники, совершающие киберпреступления. По каждому из этих трех показателей участникам было предложено выставить баллы по шкале Лайкерта от 1 (например, наименее профессиональный) до 10 (например, наиболее профессиональный). Выдвижение стран и последующее ранжирование были повторены для всех пяти категорий киберпреступности.

Этот процесс выдвижения кандидатур и последующего ранжирования стран по каждой категории вносит потенциальное ограничение в структуру опроса: возможно, ответы на опрос окажутся недостаточными. Если бы участник назвал максимальное количество стран в каждой категории киберпреступности – 25 стран – к концу опроса он бы выполнил 75 шкал типа Лайкерта. Повторение этой задачи в сочетании с учетом того, что она требует рассмотрения, потенциально может вызвать утомление респондентов по мере продвижения опроса в виде сокращения ответов, увеличения числа небрежных ответов и / или увеличения вероятности получения значительно более высоких / низких оценок. Это обычное явление в долгосрочных опросах [36], и особенно в онлайн-опросах [37, 38]. Чжон и др. [39], например, обнаружили, что вопросы, задаваемые ближе к концу 2.вероятность пропуска 5-часового опроса была на 10-64% выше, чем в начале. Мы тщательно разработали опрос, доработанный с помощью фокус-групп и пилотного проекта, чтобы гарантировать, что были заданы только самые важные вопросы. Таким образом, опрос был не слишком длинным (по оценкам, займет 30 минут). Чтобы учесть любую когнитивную нагрузку, участникам было разрешено заполнить опрос в любое время в течение двухнедельного периода. Их прогресс сохранялся после каждого занятия, что позволяло участникам делать перерывы между выполнением каждого раздела (предложение, сделанное Jeong et al. [39]). Важно отметить, что при наборе участников опроса их информировали о том, что опрос отнимает много времени и требует значительного внимания. В начале опроса участников проинструктировали не проводить опрос, если они не могут выделить на него 30 минут. Такой подход предотвратил утомление от опроса, не поощряя тех, кто мог потерять интерес к участию в нем. Это усугубляет тот факт, что к участию в опросе были приглашены только эксперты, проявляющие особый / сильный интерес к предмету исследования. Усталость участников опроса рассматривается далее в разделе для обсуждения, где мы приводим анализ, свидетельствующий о незначительном утомлении участников.

В целом, мы разработали исследование для защиты от различных источников предвзятости и ошибок, и есть обнадеживающие признаки того, что влияние этих проблем на данные ограничено (см. Обсуждение). Тем не менее, экспертные опросы по своей сути подвержены некоторым типам предвзятости и проблемам с ответами; в WCI мы внимательно рассмотрели вопрос отбора и самоотбора внутри нашего пула экспертов, а также геополитические предубеждения, которые могут приводить к систематическому завышению или занижению оценок определенных стран. Мы подробно обсуждаем эти вопросы в разделе об ограничениях ниже.

Показатели.

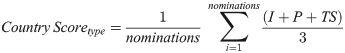

Используя ответы на опрос, мы определяем следующие два показателя: (i) показатель “типа” киберпреступности для каждого из пяти типов преступлений; (ii) “общий” показатель по всем видам киберпреступности, который мы называем Мировым индексом киберпреступности (WCI). Мы рассчитываем балл киберпреступности для каждого типа преступлений – балл WCI по типу – в два этапа. Во-первых, мы сначала рассчитываем средний балл по трем измерениям (влияние, профессионализм и технические навыки) по всем номинациям для данной страны в рамках одного из пяти типов киберпреступности. Затем средний балл по каждому показателю усредняется в балл “типа” для каждой страны, как показано в уравнении (1): (1)

(1)

Затем этот показатель “типа” умножается на долю экспертов, номинировавших эту страну. В рамках каждого типа киберпреступности страна может быть номинирована в общей сложности 92 раза – по одному на участника. Затем мы умножаем этот взвешенный балл на десять, чтобы получить непрерывную шкалу из 100 (см. Уравнение (2)). Этот процесс не позволяет странам, получившим высокие баллы, но малое количество номинаций, получать искусственно завышенные рейтинги.![]() (2)

(2)

Мы рассчитываемобщий балл WCI для каждой страны, используя аналогичный процесс. Сначала мы рассчитываем средний балл по стране (тип оценки по стране из уравнения 1) для всех пяти типов киберпреступности. Затем мы усредняем эти пять показателей по типам вместе в общий балл. Затем этот общий балл умножается на сумму номинаций по всем видам преступлений, деленную на общее количество возможных номинаций по каждой стране, которое увеличивается до 460 (один раз на 92 участника, на 5 видов киберпреступности). Затем этот показатель умножается на десять, чтобы получить непрерывную шкалу из 100, как показано в уравнении (3): (3)

(3)

Анализ для этой статьи был выполнен на R. Все данные и код были предоставлены в открытый доступ, чтобы наш анализ можно было воспроизвести и расширить.

Результаты

Мы связались с 245 лицами для участия в опросе, из которых 147 согласились, и им были отправлены ссылки с приглашением принять участие. Из этих 147 человек в опросе приняли участие в общей сложности 92 человека, что дает нам общий процент ответов 37,5%. Учитывая экспертный характер выборки, это высокий процент ответов (подробное обсуждение см. в [40]) и на единицу ниже оценки Ву, Чжао и Филс-Айма о количестве ответов на общие онлайн-опросы в области социальных наук: 44% [41]. В ходе опроса была собрана информация об основном гражданстве участников и их текущей стране проживания. Четыре участника предпочли не указывать свое гражданство. В целом участники представляли все пять основных геополитических регионов (Африку, Азиатско-Тихоокеанский регион, Европу, Северную Америку и Южную Америку) как по национальности, так и по месту жительства, хотя распределение было неравномерным и сосредоточено в определенных регионах / странах. В нем приняли участие 8 человек из Африки, 11 участников из Азиатско-Тихоокеанского региона, 27 из Северной Америки и 39 из Европы. Южная Америка была наименее представленным регионом — всего 3 участника. Полная разбивка по национальности, месту жительства и областям специализации участников включена в документ с подтверждающей информацией (см. Приложение S1).

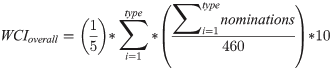

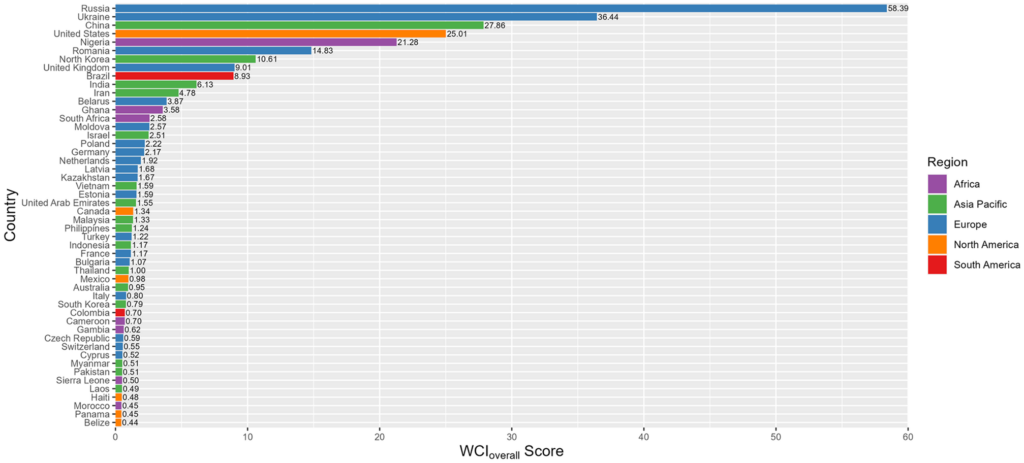

Втаблице 1 приведены баллы для пятнадцати ведущих странобщего индекса WCI. В каждой записи указана страна вместе со средним баллом (из 10), полученным участниками, номинировавшими эту страну, по трем категориям: влияние, профессионализм и технические навыки. Далее следуют общие баллы WCI каждой страны и баллы WCIтипа. Страны упорядочены по ихобщему баллу WCI. Выделены самые высокие баллы по типу WCI для каждой страны. Полные индексы, включающие все 197 непризнанных стран, можно найти в индексах S1.

Таблица 1. Общий мировой индекс киберпреступности — 15 ведущих стран.

Некоторые исходные закономерности можно увидеть из этой таблицы, а также полные индексы в дополнительном документе (см. Индексы S1). Во-первых, небольшое количество стран занимают стабильно высокие места по киберпреступности. Шесть стран – Китай, Россия, Украина, США, Румыния и Нигерия – входят в топ-10 каждоготипа индекса WCI, включая общий индекс WCI. Все страны, за исключением Румынии, по крайней мере по одному разу входят в тройку лидеров. Несмотря на то, что первые десять стран представлены в другом порядке, индексы технических продуктов / услуг и атак и вымогательства одинаковы. Во-вторых, несмотря на этот небольшой список стран, регулярно фигурирующих в качестве центров киберпреступности, результаты опроса отражают широкое географическое разнообразие. Все пять геополитических регионов представлены в каждом типе. В целом, по крайней мере, одним экспертом были номинированы 97 различных стран. Это можно разбить по категориям киберпреступности. Технические продукты / услуги включают 41 страну; атаки и вымогательство 43; Кражу данных / личных данных 51; Мошенничество 49; и обналичивание / отмывание денег 63.

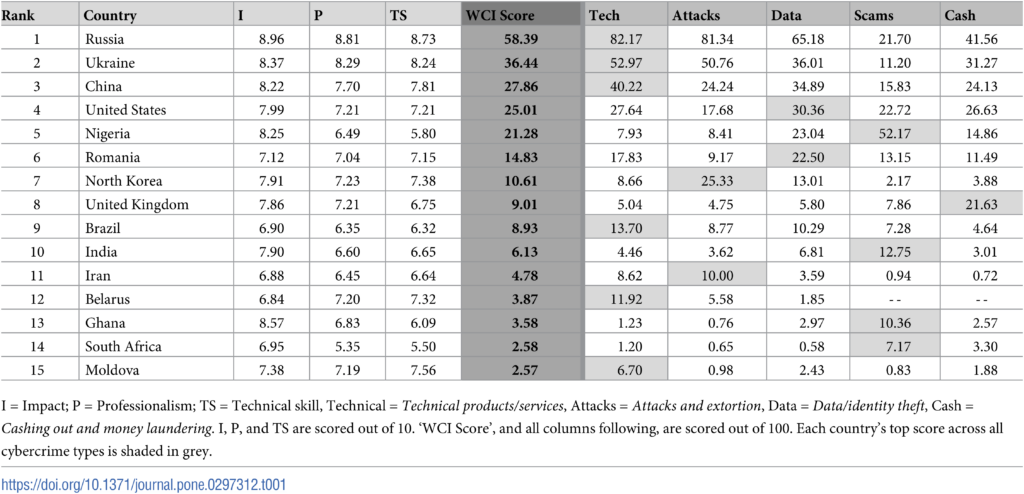

Из этих результатов вытекают некоторые ключевые выводы, которые дополнительно иллюстрируются следующими рисунками 1 и 2. Во-первых, киберпреступность распространена не повсеместно. Некоторые страны являются центрами киберпреступности, в то время как многие другие не связаны с киберпреступностью серьезным образом. Во-вторых, страны, являющиеся центрами киберпреступности, специализируются на определенных видах киберпреступности. Иными словами, несмотря на небольшое число стран, являющихся ведущими производителями киберпреступности, между ними существуют значительные различия как по категориям, так и по показателям воздействия, профессионализма и технических навыков. В-третьих, результаты показывают более длинный список стран-производителей киберпреступности, чем обычно приводится в публикациях по географии киберпреступности. Поскольку в исследовании охвачены ведущие производители киберпреступности, а не просто любая страна, где присутствует киберпреступность, это говорит о том, что, даже если небольшое количество стран вызывает серьезную озабоченность, а около 100 вообще не вызывают особого беспокойства, оставшаяся половина вызывает по крайней мере умеренную озабоченность.

Базовая карта и данные OpenStreetMap и OpenStreetMap Foundation.

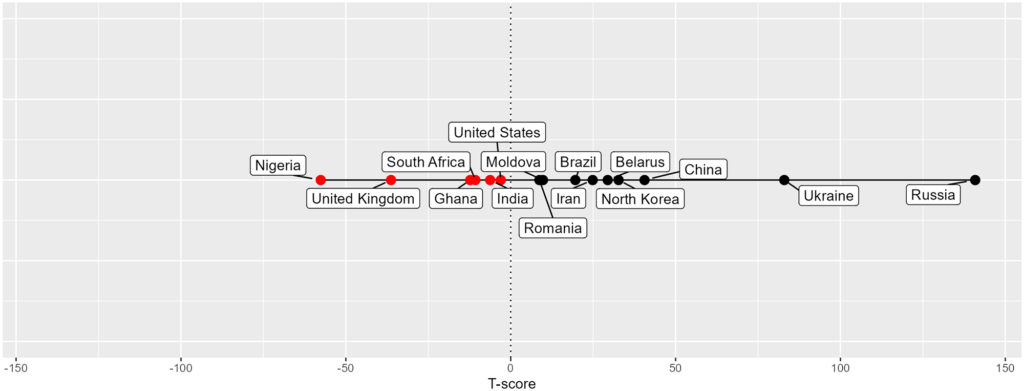

Для дальнейшего изучения второго вывода, касающегося специализации хабов, мы рассчитали общий “Технический балл” – или “T-балл” – для 15 ведущих странобщего индекса WCI. Мы присвоили значение от 2 до -2 каждому виду киберпреступности, чтобы обозначить уровень связанной с этим технической сложности. Технические продукты / услуги являются наиболее технически сложными (2), за ними следуют атаки и вымогательство (1), кража данных / личных данных (0), мошенничество (-1) и, наконец, обналичивание и отмывание денег (-2), которые имеют очень низкую техническую сложность. Затем мы умножили балл WCI каждой страны по каждому типу киберпреступности на присвоенное ему значение – например, оценка WCI за мошенничество, равная 5, будет умножена на -1, и окончательный измененный балл составит -5. В качестве последнего шага для каждой страны мы сложили все их измененные баллы WCI по всем пяти категориям вместе, чтобы получить T-балл. Нарисунке 3 приведены T-баллы 15 лучших стран по общему показателю WCI в разбивке по баллам. Страны с отрицательными оценками T выделены красным, а страны с положительными оценками — черным.

Отрицательные значения соответствуют более низкой технической оснащенности, положительные значения — более высокой технической оснащенности.

T-балл лучше всего подходит для характеристики специализации данного хаба. Например, как видно из линейного графика, Россия и Украина являются центрами высокотехнологичной киберпреступности, в то время как нигерийские киберпреступники занимаются менее техническими формами киберпреступности. Но для стран, расположенных близко к центру (0), ситуация сложнее. Некоторые могут специализироваться на типах киберпреступлений средней технической сложности (например, кража данных / личных данных). Другие могут специализироваться как на высокотехнологичных, так и на низкотехнологичных преступлениях. В этой выборке стран Индия (-6,02) в некоторой степени специализируется на мошенничестве, но в остальном является сбалансированным центром, тогда как Румыния (10,41) и США (-2,62) специализируются как на технических, так и на нетехнических преступлениях, их показатели приближаются к нулю. Короче говоря, каждая страна имеет особый профиль, указывающий на уникальное местное измерение.

Обсуждение

В этом документе представлен глобальный и надежный показатель киберпреступности – Всемирный индекс киберпреступности. WCI выходит за рамки предыдущих технических показателей географии кибератак, чтобы установить более целенаправленный показатель географии нарушителей киберпреступности. Опрос экспертов WCI показывает, что киберпреступность распространена не повсеместно. Ключевым теоретическим вкладом этого индекса является демонстрация того, что киберпреступность, часто рассматриваемая как изменчивый и глобальный тип организованной преступности, на самом деле имеет сильное локальное измерение (в соответствии с более широкими аргументами некоторых ученых, таких как [14, 42]).

Хотя мы предприняли ряд шагов для обеспечения географической репрезентативности нашей выборки экспертов, она смещена в сторону некоторых регионов (например, Европы) и некоторых стран (например, США). Это может просто отражать высокую концентрацию ведущих экспертов по киберпреступности в этих регионах. Но также возможно, что это распределение отражает другие факторы, включая собственные социальные сети авторов; концентрацию целевых групп и организаций по борьбе с киберпреступностью в конкретных странах; видимость разных стран на сетевых платформах, таких как LinkedIn; а также, возможно, нормы энтузиазма или подозрительности по отношению к иностранным исследовательским проектам, как внутри конкретных организаций, так и между странами.

Чтобы лучше понять, какие предубеждения могли повлиять на данные опроса, мы проанализировали рейтинговое поведение участников с помощью серии линейных регрессий. Ответом были числовые рейтинги, а предикторами – различные характеристики участников – страна гражданства; страна проживания; опыт в типах преступлений; и региональный опыт. Наш анализ выявил доказательства (p < 0,05) того, что участники присвоили более высокие оценки странам, в которых они проживают или гражданами которых являются, хотя это не было убедительным или последовательным результатом. Например, региональные эксперты не всегда оценивали свой регион компетенции выше, чем другие регионы. Например, европейские и североамериканские эксперты оценили страны из этих регионов ниже, чем страны из других регионов. Наш анализ экспертных знаний по типам киберпреступлений показал еще менее систематическое рейтинговое поведение, при этом отсутствие регрессии дало статистически значимый результат (p < 0,05). Небольшие размеры выборки по другим известным характеристикам участников означали невозможность проведения дальнейшего анализа рейтингового поведения. Это относилось, например, к тому, номинировали ли резиденты и гражданки десяти ведущих стран WCI свои страны чаще или реже, чем другие эксперты. По этому вопросу: 46% участников в какой-то момент опроса назвали свою страну, но большинство (83%) номинаций были выдвинуты за страну, отличную от страны проживания или гражданства самого участника. Это свидетельствует об ограниченном смещении в сторону номинации собственной страны. В целом, этот анализ указывает на обнадеживающее наблюдение: хотя существует небольшое смещение в сторону страны происхождения, это не приводит систематически к повышению рейтингов. Продольные данные будущих опросов, а также более широкий круг участников позволят лучше прояснить, какие еще предубеждения могут повлиять на поведение рейтинговых агентств.

Существует мало свидетельств того, что усталость от опросов повлияла на наши данные. По мере проведения опроса разнородность стран, номинированных всеми экспертами, увеличивалась: с 41 страны, номинированной в первой категории, до 63 стран, номинированных в последней категории. Если бы усталость сыграла значительную роль в результатах, то мы ожидали бы, что это число уменьшится, поскольку от участников не требовалось указывать страны в рамках категории, и они были бы мотивированы указать меньшее количество стран, чтобы не увеличивать время опроса. Мы дополнительно исследовали данные на предмет наличия признаков усталости от опроса двумя дополнительными способами: выполнив тест Манна-Кендалла / Сена на тенденцию наклона (MK / S), чтобы определить, значительно ли увеличились или уменьшились баллы к концу опроса; и составив индекс внутрииндивидуальной вариабельности ответов (IRV) для поиска длинных рядов повторяющихся баллов в конце опроса [43]. Тест MK / S был незначительно статистически значимым (p<0,048), но результаты показали, что тенденция к снижению показателей была минимальной (коэффициент наклона -0,002). Аналогичным образом, хотя индекс IRV выявил небольшую группу участников (n = 5), которые неоднократно выставляли один и тот же балл, вероятность такого поведения в конце опроса была невелика (см. Таблицы S7 и S8 в приложении S1).

Обнадеживает, что существует хотя бы какая-то внешняя проверка для стран с самым высоким рейтингом WCI. Стинберген и Маркс [44] рекомендуют, чтобы данные, полученные на основе экспертных заключений, “демонстрировали конвергентную достоверность с другими показателями [темы] – то есть эксперты должны давать оценки того же […] явления, которое фиксируют другие инструменты измерения”. (стр. 359) Большинство исследований глобальной географии киберпреступности, как отмечается во введении, основаны на технических мерах, которые не могут точно установить истинное физическое местонахождение правонарушителей (например, [1, 4 , 28, 33, 45]). Поэтому сравнение наших результатов с этими исследованиями было бы малоценным, поскольку измеряемые явления различаются: они измеряют инфраструктуру атаки, тогда как WCI измеряет местоположение нарушителя. Вместо этого изучение подробных качественных тематических исследований киберпреступности обеспечило бы лучшее сравнение, по крайней мере, для небольшого числа стран с более высоким рейтингом. Хотя существует мало подобных исследований киберпреступности, направленной на получение прибыли, и количество включенных стран ограничено, мы можем видеть, что страны, занявшие первое место в WCI, соответствуют ключевым странам-производителям киберпреступности, обсуждаемым в качественной литературе (см., например, [3, 10, 32, 46–50]). Помимо этой качественной поддержки, наша стратегия выборки, описанная в разделе «Методы» выше, является нашим наиболее надежным средством контроля достоверности наших данных.

Наряду с внесением вклада в теоретические дебаты о (местном) характере организованной преступности [1, 14], этот индекс также может внести вклад в политические дискуссии. Например, продолжаются дебаты о наилучших подходах к борьбе с киберпреступностью, будь то укрепление потенциала правоохранительных органов в области киберпреступности [3, 51], расширение законных возможностей трудоустройства и доступа к молодежным программам для потенциальных правонарушителей [52, 53], укрепление международных соглашений и гармонизация законодательства [54—56], разработка более сложных и учитывающих культурные особенности мер социальной инженерии [57] или снижение уровня коррупции [3, 58]. Как показывает географическое, экономическое и политическое разнообразие 15 ведущих стран (см. Таблицу 1), вероятность того, что единая стратегия сработает во всех случаях, невелика. Если киберпреступность обусловлена местными факторами, то для ее смягчения может потребоваться локальный подход, учитывающий различные особенности киберпреступности в этих контекстах. Но независимо от того, какие стратегии применяются в борьбе с киберпреступностью, они должны быть нацелены на страны, которые совершают больше всего киберпреступлений или, по крайней мере, проявляют наиболее эффективные их формы [3]. Индекс является ценным ресурсом для определения этих стран и надлежащего распределения ресурсов. Будущие исследования, которые объяснят, что является движущей силой киберпреступности в этих регионах, также могут предложить более подходящие средства для решения проблемы. Такой анализ мог бы изучить соответствующие корреляты, такие как коррупция, потенциал правоохранительных органов, проникновение Интернета, уровень образования и т.д., Чтобы обосновать / протестировать теоретически обоснованную модель того, что движет киберпреступностью в одних регионах, но не в других. Возможно также сделать своего рода прогноз: определить те страны, которые еще не превратились в центры киберпреступности, но могут стать таковыми в будущем. Это позволило бы создать своего рода систему раннего предупреждения для директивных органов, стремящихся предотвращать киберпреступность по всему миру.

Ограничения

В дополнение к пунктам, рассмотренным выше, выводы WCI следует рассматривать в свете некоторых сохраняющихся ограничений. Во-первых, как отмечено в методах, наш пул экспертов был не таким большим или представительным в глобальном масштабе, как мы надеялись. Достижение значительного числа ответов является общей проблемой для всех обследований, и особенно сложно в тех, которые используют метод снежного кома [59], а также пытаются привлечь экспертов [60]. Однако обеспечение того, чтобы данные нашего опроса отражали наиболее точную картину киберпреступности, является важным аспектом проекта, и обращает на себя внимание недостаточная представленность экспертов из Африки и Южной Америки. В более общем плане размер нашей выборки (n = 92) относительно невелик. Будущие итерации опроса WCI должны быть сосредоточены на привлечении большего числа экспертов, особенно из недопредставленных регионов. Однако это небольшая и труднодоступная группа населения, что, вероятно, означает, что размер выборки существенно не увеличится. Хотя это ограничивает статистические данные, это также является достоинством исследования: благодаря тому, что мы привлекаем только лучших экспертов по киберпреступности в мире, вес и достоверность наших данных повышаются.

Во-вторых, хотя мы разрабатывали наши типы и показатели киберпреступности с помощью фокус-групп экспертов, определения, используемые в WCI, всегда будут спорными. Например, небольшое количество комментариев, оставленных в конце опроса, указывало на то, что категория обналичивание / отмывание денег была неясной для некоторых участников, которые не были уверены, следует ли им указывать страну, в которой организованы эти схемы, или страны, в которых происходит фактический вывод средств. Небольшое количество участников также отметили, что они не уверены, следует ли измерять «влияние’ киберпреступности в стране с точки зрения затрат, социальных изменений или какого-либо другого показателя. Мы ограничили любые подобные неопределенности, проведя серию фокус-групп, чтобы проверить, соответствуют ли наши категории реальности киберпреступности и понятны специалистам в этой области. Мы также провели пилотную версию опроса. В начале опроса описывались цель и круг ведения WCI, и участники смогли загрузить документ, в котором более подробно описывалась методология проекта. Каждый раз, когда участнику предлагалось указать страны в качестве важного источника определенного вида киберпреступности, этот тип определялся заново и приводились примеры преступлений, относящихся к этому типу. Однако примеры не были исчерпывающими, а определения краткими. Отчасти это было сделано для того, чтобы избежать значительного удлинения обзора подробными определениями и разъяснениями. Мы также хотели избежать чрезмерного определения типов киберпреступности, чтобы любые новые методы или типы атак, появившиеся во время проведения опроса, были включены в данные. Тем не менее, всегда будет сохраняться некоторая гибкость в интерпретации результатов опроса участниками.

Наконец, хотя мы ограничили WCI деятельностью, направленной на получение прибыли, различие между киберпреступностью, мотивированной финансовыми мотивами, и киберпреступностью, мотивированной другими интересами, иногда размыто. Правонарушители, которые обычно совершают преступления, направленные на получение прибыли, могут также заниматься деятельностью, спонсируемой государством. Некоторые страны с высокими рейтингами в рамках WCI могут укрывать киберпреступников, ориентированных на получение прибыли, которых защищают разного рода коррумпированные государственные структуры или которые имеют другие отношения с государством. Субъекты в этих странах могут действовать с (неявных или явных) санкций местной полиции или правительственных чиновников за участие в киберпреступности. Таким образом, хотя WCI исключает атаки на базе государства, в него могут входить киберпреступники, преследующие корыстные цели и находящиеся под защитой государств. Изучение взаимосвязи между киберпреступностью, направленной на получение прибыли, и государством является важным направлением наших текущих и будущих исследований. Если мы продолжим видеть свидетельства того, что эти виды деятельности могут пересекаться (см., Например, [32, 61–63]), то любые модели, объясняющие движущие силы киберпреступности, должны будут учитывать этот все более важный аспект локальных центров киберпреступности.

Заключение

В данном исследовании используется опрос экспертов для более точного измерения географии коммерческой киберпреступности и представлен результат этой работы: Мировой индекс киберпреступности. Этот индекс, составленный по пяти основным категориям киберпреступности, проливает свет на географическую концентрацию финансово мотивированных киберпреступников. Результаты показывают, что несколько избранных стран представляют наиболее серьезную угрозу со стороны киберпреступности. Иллюстрируя, что центры часто специализируются на определенных формах киберпреступности, WCI также предлагает ценную информацию о местном измерении киберпреступности. Это исследование обеспечивает основу для разработки теоретически обоснованной модели, объясняющей, почему в одних странах совершается больше киберпреступлений, чем в других. Способствуя более глубокому пониманию киберпреступности как локального явления, WCI может помочь приоткрыть завесу анонимности, которая защищает киберпреступников, и тем самым активизировать глобальные усилия по борьбе с этой развивающейся угрозой.

Благодарности

Сбор данных для этого проекта проводился в рамках партнерства между Факультетом социологии Оксфордского университета и UNSW Canberra Cyber. Этапы анализа и написания получили поддержку CRIMGOV. Рис. 1 составлен с использованием информации OpenStreetMap и OpenStreetMap Foundation, которая доступна по лицензии Open Database.

Ссылки

- 1.Кигерл А. Теория рутинной деятельности и детерминанты стран с высоким уровнем киберпреступности. Soc Sci Computut Rev. 2012; 30: 470-486.

- 2.Люстхаус Дж., Брюс М., Фейр Н. Сопоставление географии киберпреступности: обзор индексов цифровых правонарушений по странам. 2020.

- 3.Люстхаус Дж., Варезе Ф. Офлайн и локально: скрытое лицо киберпреступности. Policy J Policy Practice. 2021; 15: 4-14.

- 4.Маккомби С., Пьепшик Дж., Уоттерс П. Определение принадлежности к киберпреступности: тематическое исследование из Восточной Европы. Материалы 7-й Австралийской конференции по цифровой криминалистике. Перт, Австралия: secAU—Исследовательский центр безопасности, Университет Эдит Коуэн; 2009. стр. 41-51. https://researchers.mq.edu.au/en/publications/cybercrime-attribution-an-eastern-european-case-study

- 5.Гекатохорн Д. Выборка на основе респондентов: новый подход к изучению скрытых групп населения. Soc Probl. 1997; 44.

- 6.Гекатохорн Д., Салганик М. Выборка и оценка скрытых групп населения с использованием выборки, ориентированной на респондентов. 2004;34.

- 7.Андерсон Р., Бартон С., Беме Р., Клейтон Р., ван Итен М., Леви М. и др. Измерение стоимости киберпреступности. Экономика информационной безопасности и конфиденциальности. Springer; 2013. стр. 265-300. https://link.springer.com/chapter/10.1007/978-3-642-39498-0_12

- 8.Андерсон Р., Бартон С., Беме Р., Клейтон Р., Ганан С., Грассо Т. и др. Измерение меняющихся издержек киберпреступности. Калифорния, США; 2017.

- 9.Официальный отчет Моргана С. о киберпреступности за 2022 год. Предприятия по кибербезопасности; 2022. https://s3.ca-central-1.amazonaws.com/esentire-dot-com-assets/assets/resourcefiles/2022-Official-Cybercrime-Report.pdf

- 10.Холл Т., Сандерс Б., Бах М., Кинг О., Уигли Э. Экономическая география нелегалов: мультискалярное производство киберпреступности. Тенденции организованной преступности. 2021;24: 282–307.

- 11.Шелли Л. Транснациональная организованная преступность: непосредственная угроза национальному государству? J Int Aff. 1995; 48: 463-489.

- 12.Уолл Д. Киберпреступность: трансформация преступности в информационную эпоху. Polity Press; 2007.

- 13.Грабоски П. Глобальное измерение киберпреступности. Глобальная преступность. 2010;6: 146–157. https://www.tandfonline.com/doi/abs/10.1080/1744057042000297034

- 14.Варезе Ф. Мафии в движении: как организованная преступность завоевывает новые территории. Издательство Принстонского университета; 2011.

- 15.Дюпон Б. Навыки и доверие: экскурсия по жестким дискам компьютерных хакеров. Преступность и сети. Routledge; 2013.

- 16.Франклин Дж., Паксон В., Сэвидж С. Исследование природы и причин богатства интернет-злоумышленников. Материалы конференции ACM 2007 года по компьютерной и коммуникационной безопасности. Александрия, Вирджиния, США; 2007.

- 17.Хатчингс А., Клейтон Р. Настройка Zeus: тематическое исследование выбора целей для онлайн-преступлений и передачи знаний. Скоттсдейл, Аризона, США: IEEE; 2017.

- 18.Мусотто Р., Уолл Д. Больше Amazon, чем Mafia: анализ службы противодействия DDoS-атакам как организованной киберпреступности. Тенденции организованной преступности. 2020;25: 173–191.

- 19.Холл Т. Где деньги: география организованной преступности. География. 2010; 95.

- 20.Левеск Ф., Фернандес Дж., Сомаяджи А., Батчелдер. Оценка рисков на национальном уровне: многострановое исследование случаев заражения вредоносными программами. 2016. https://homeostasis.scs.carleton.ca /~soma/pubs/levesque-weis2016.pdf

- 21.Crowdstrike. Отчет о глобальных угрозах за 2022 год. Crowdstrike; 2022. https://go.crowdstrike.com/crowdstrike/gtr

- 22.EC3. Оценка угрозы организованной преступности в Интернете (IOCTA) 2021. EC3; 2021. https://www.europol.europa.eu/publications-events/main-reports/internet-organised-crime-threat-assessment-iocta-2021

- 23.ENISA. Ландшафт угроз ENISA в 2021 году. ENISA; 2021 год. https://www.enisa.europa.eu/publications/enisa-threat-landscape-2021

- 24.Sophos. Отчет об угрозах Sophos 2022. Sophos; 2022. https://www.sophos.com/ ru-us/labs/security-threat-report

- 25.ван Итен М., Бауэр Дж., Асгари Х., Табатабаи С., Рэнд Д. Роль интернет-провайдеров в смягчении последствий ботнетов. Эмпирический анализ, основанный на данных WEIS о спаме. 2010. ван Итен, Мишель и Бауэр, Йоханнес М. и Асгари, Хади и Табатабаи, Ширин и Рэнд, Дэвид, Роль интернет-провайдеров в предотвращении ботнетов: эмпирический анализ, основанный на данных о спаме (15 августа 2010 г.). TPRC 2010, SSRN: https://ssrn.com/abstract=1989198

- 26.Хе С., Ли Г.М., Квотерман Дж.С., Уинстон А. Разработка и оценка политики кибербезопасности: данные крупномасштабного рандомизированного полевого эксперимента. 2015. https://econinfosec.org/archive/weis2015/papers/WEIS_2015_he.pdf

- 27.Снайдер П., Канич С. Нет, пожалуйста, после вас: выявление мошенничества в сетях партнерского маркетинга. 2015. https://econinfosec.org/archive/weis2015/papers/WEIS_2015_snyder.pdf

- 28.Шривастава С., Дас С., Удо Г., Багчи К. Факторы, определяющие киберпреступность, происходящую внутри страны: межстрановое исследование. Глобальный информационный технологический менеджмент. 2020;23: 112–137.

- 29.Ван Кью-Эйч, Ким С.Х. Кибератаки: межстрановая взаимозависимость и правоприменение. 2009. http://weis09.infosecon.net/files/153/paper153.pdf

- 30.Холт Т.Дж. Регулирование киберпреступности с помощью правоохранительных и отраслевых механизмов. Ann Am Acad Pol Soc Sci. 2018;679: 140-157.

- 31.Ли младший, Холт Т.Дж., Буррусс Г.У., Босслер А.М. Анализ взглядов английских и валлийских детективов на онлайн-преступность. Int Crim Justice Rev. 2021; 31: 20-39.

- 32.Люстхаус Дж. Индустрия анонимности: внутри бизнеса киберпреступности. Издательство Гарвардского университета; 2018.

- 33.Кшетри Н. Глобальная индустрия киберпреступности: экономические, институциональные и стратегические перспективы. Берлин: Springer; 2010.

- 34.Мойтра С. Разработка политики борьбы с киберпреступностью. Eur J Преступное право и правосудие. 2005;13.

- 35.Гудман Л. Выборка Сноуболла. Математическая статистика Ann. 1961; 32: 148-170.

- 36.Бакор К., Голде С., Ни Н. Оценка утомления от опроса в исследовании использования времени. Вашингтон, округ Колумбия.; 2007. https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=401f97f2d7c684b295486636d8a84c627eb33446

- 37.Кроуфорд С., Купер М., Ламиас М. Веб-опросы: восприятие бремени. Soc Sci Comput Rev. 2001; 19: 146-162.

- 38.Маркус Б., Босняк М., Линднер С., Пилищенко С., Шютц А. Компенсация низкого интереса к теме и длительных опросов: полевой эксперимент по отказу от ответов в веб-опросах. Soc Sci Comput Rev. 2007; 25: 372-383.

- 39.Чонг Д., Аггарвал С., Робинсон Дж., Кумар Н., Спиро А., Пак Д.С. Исчерпывающий или изматывающий? Данные об усталости респондентов при длительных опросах. J Dev Econ. 2022; 161.

- 40.Вис Б., Столвейк С. Проведение количественных исследований с участием политических элит: лучшие практики разработки исследования и привлечения политических элит к участию. Qual Quant. 2021;55: 1281–1317.

- 41.Ву М.Дж., Чжао К., Филс-Эйм Ф. Показатели ответов на онлайн-опросы в опубликованных исследованиях: метаанализ. Вычислительное поведение, 2022 год;7.

- 42.Рейтер П. Неорганизованная преступность: нелегальные рынки и мафия. MIT Press; 1985.

- 43.Хуанг Дж.Л., Карран П.Г., Кини Дж., Попоски Э.М., Дешон Р.П. Выявление и сдерживание недостаточных усилий по реагированию на опросы. J Bus Psychol. 2012;27: 99-114.

- 44.Стинберген М., Маркс Г. Оценка экспертных суждений. Eur J Polit Res. 2007; 46: 347-366.

- 45.Чэнь С., Хао М., Дин Ф., Цзян Д., Чжан С., Го Кью и др. Изучение глобальной географии киберпреступности и ее движущих сил. Humanitarian Society Sci Communun. 2023;10. pmid:36852135

- 46.Холл Т., Зиемер У. Изучение взаимосвязи между развитием ИТ, бедностью и киберпреступностью: на примере Армении. J Киберполитика. 2022; 7: 353-374.

- 47.Сотанде Э. Транснациональная организованная преступность и незаконные финансовые потоки: Нигерия, Западная Африка и Глобальный Север. Юридический факультет Лидского университета. 2016. https://etheses.whiterose.ac.uk/15473/1/Emmanuel%20Sotande%20Thessis%20at%20the%20University%20of%20Leeds.%20viva%20corrected%20version%20%281%29.pdf

- 48.Люстхаус Дж. Моделирование развития киберпреступности: пример Вьетнама. Человеческий фактор киберпреступности. Рутледж; 2020. стр. 240-257.

- 49.Ван Нгуен Т. Способ действия транснационального компьютерного мошенничества: анализ сценария преступления во Вьетнаме. Тенденции органной преступности. 2022;25: 226-247.

- 50.Хван Дж., Чхве К.С. Кибератаки Северной Кореи и ответные меры политики: междисциплинарная теоретическая основа. Int J Cybersecurity Intell Cybercrime. 2021; 4: 4-24. https://www.doi.org/10.52306/04020221NHPZ9033

- 51.Люстхаус Дж. Электронные призраки. В: Демократия: журнал идей [Интернет]. 2014. https://democracyjournal.org/author/jlusthaus/

- 52.Брюер Р., де Вель-Палумбо М., Хатчингс А., Маймон Д. Позитивные диверсии. Предотвращение киберпреступности. 2019. https://www.researchgate.net/publication/337297392_Positive_Diversions

- 53.Национальное подразделение по борьбе с киберпреступностью / Prevent Team. Пути к киберпреступности. Национальное агентство по борьбе с преступностью; 2017. https://www.nationalcrimeagency.gov.uk/who-we-are/publications/6-pathways-into-cyber-crime-1/file

- 54.Низовцев Ю., Парфило О., Барабаш О., Киренко С., Сметанина Н. Механизмы отмывания денег, полученных в результате киберпреступности: правовой аспект. J Контроль за отмыванием денег. 2022; 25.

- 55.Шпиезия Ф. Международное сотрудничество и защита жертв в киберпространстве: приветствие Протокола II к Будапештской конвенции о киберпреступности. Форум ERA. 2022;23: 101-108.

- 56.Леви М., Лейтон Уильямс. Межведомственные партнерства в борьбе с киберпреступностью: сопоставление пространства сотрудничества сети обеспечения информационной безопасности Великобритании. Информация об управлении компьютерной безопасностью. 2013;21.

- 57.Кайзер С., Мастрорилли М., Кадиган Р. Предотвращение киберпреступности: основа для понимания роли уязвимости человека. Коллега по кибербезопасности J. 2019; 3: 159-174.

- 58.Смит Р., Джорна П. Глава 14: Коррупционное злоупотребление информационно-коммуникационными технологиями. Справочник по глобальным исследованиям и практике коррупции. 2011.

- 59.Эриксон Б.Х. Некоторые проблемы вмешательства со стороны цепных данных. Социологический метод. 1979; 10: 276-302.

- 60.Христопулос Д. Растущее уважение со стороны сверстников: методология экспертных опросов. 2009. https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=63ac9f6db0a2fa2e0ca08cd28961385f98ec21ec

- 61.Уилан К., Мартин Дж. Программы-вымогатели через призму государственной преступности: концептуализация групп программ-вымогателей как киберпредставителей, пиратов и каперов. Государственная преступность J. 2023; 12: 4-28.

- 62.Давина С. Новое состояние организованной преступности: анализ сетей, деятельности и возникающих угроз киберпреступности. J Intell Conflict Warf. 2020; 3: 1-11.

- 63.Лаворна А. Раскрытие взаимосвязи политики и преступности в киберпреступности государства: типология макроуровня. Тенденции органной преступности. 2023.