После года кибератак, попавших в заголовки газет по всему миру, многие организации, такие как MGM Resorts, Clorox и T-Mobile, понесли репутационный удар, аналогичный SolarWinds. Отчет Sysdig о безопасности и использовании в облаке за 2024 год содержит несколько информативных ключевых рекомендаций, которые CISO могут использовать для улучшения своей системы безопасности. Как CISO, вы не хотите, чтобы ваша организация попала в этот список; снижение репутационных рисков является частью вашей работы.

Этот отчет за седьмой год основан на реальных данных. Он не искажен мнениями, поэтому предоставляет фактическую информацию о текущем состоянии облачной безопасности. Таким образом, в этом блоге освещаются некоторые ключевые выводы из отчета и даются предложения по мерам снижения рисков безопасности, которые вы можете немедленно внедрить в своей организации. Критически важно, что мы не успеваем за скоростью наших противников, и нам нужно улучшить нашу игру. Следуйте этой мантре, повышая уровень своей кибербезопасности в течение следующих нескольких месяцев.

Смирись со скоростью атак, реагирования и раскрытия

Знаете ли вы, как быстро работают рабочие нагрузки, обеспечивающие работу ваших приложений, и как быстро они умирают? 70% контейнеров работают 5 минут или меньше. Если смотреть сквозь розовые линзы, это означает, что у злоумышленника есть всего 5 минут, чтобы сделать свой ход в боковом направлении, если он проникнет через уязвимый контейнер, прежде чем он умрет и он будет удален. К сожалению, они знают, что получат еще один шанс, если потерпят неудачу с первого раза. Если злоумышленнику удастся обойти этот контейнер за 5 минут, ваша команда безопасности может упустить не только быстрое локализацию, но и сбор этих криминалистических данных для действий по реагированию на инцидент.

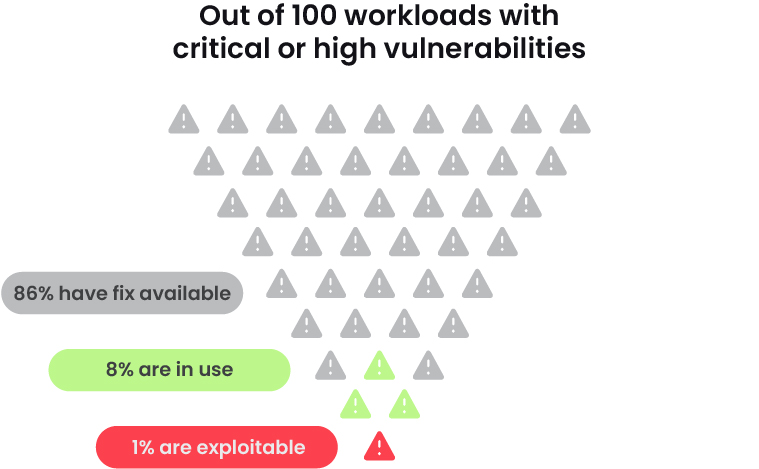

Итак, как вы противодействуете концепции кратковременных рабочих нагрузок, которые не соответствуют скорости облачных атак? Во-первых, расставьте приоритеты в устранении уязвимостей, используемых во время выполнения. Не оставляйте известные уязвимости открытыми и доступными для злоумышленников! В отчете указывается, что за последний год благодаря приоритизации среды выполнения количество используемых критических и высокоэффективных уязвимостей сократилось почти на 50%. Такая расстановка приоритетов в первую очередь снижает возможности злоумышленника, закрывая открытые двери. Исправьте то, что наиболее важно в среде вашей организации, а не то, что другие могут счесть наиболее важным.

- Определите приоритетность уязвимостей, запущенных в вашей среде, особенно тех, которые активно эксплуатируются, которые можно найти на веб-сайте CISA. Устранение уязвимостей, которых нет в вашей производственной среде, отнимает драгоценное время, которое можно было бы потратить на те, которые действительно подвергают вашу организацию риску, а уязвимости без активного эксплойта менее опасны, чем те, которыми пользуются злоумышленники.

- Когда обнаруживается новая критическая уязвимость, которую можно использовать, и об этом пишут во всех новостях, а также появляются предупреждения CISA и ФБР, не паникуйте. Часто руководители служб безопасности слишком остро реагируют после прочтения новостей, и оказывается, что уязвимого инструмента, образа, чем бы он ни был, нет в вашей среде. На этом этапе будьте благосклонны и не обращайте внимания на шумиху в СМИ. Если это действительно повлияет на вас, следуйте инструкциям, и ваша команда безопасности и разработчики должны знать, что делать.

Далее, вам необходимо иметь надежное обнаружение в режиме реального времени поведения потенциальных злоумышленников. Злоумышленник может проникнуть в систему и переместиться за 5 минут, что меньше, чем время, которое, вероятно, потребуется вам, чтобы допить первую чашку кофе или прочитать вашу электронную почту в начале дня. Единственный способ бороться с этим — реагировать на предупреждение, как только злоумышленник сделает свой первый шаг.

В отчете о глобальных облачных угрозах за 2023 год и в тесте 5/5/5 от Sysdig команда Sysdig Threat Research Team (TRT) представила множество примеров облачных атак, переходящих от нуля к криптомайнерству, эксфильтрации данных или чего-то похуже в среднем за 10 минут, отчасти благодаря использованию автоматизации. Этот тест устанавливает цели и предлагает предписывающие рекомендации для работы вашей программы безопасности в отношении обнаружения, сопоставления данных и реагирования. Заставьте свои службы безопасности работать с опережением времени , используя облачную атаку, где время имеет решающее значение, например, вымогателей или атаку SCARLETEEL. Это предоставит вам базовую информацию, с помощью которой вы сможете изменять инструменты, приложения и процессы для улучшения времени обнаружения и реагирования.

- Потратьте несколько часов (я надеюсь, что это не займет больше времени) и проведите практическое упражнение со своей командой безопасности в режиме реального времени. Приложите все усилия, и пусть ваша команда red team или третья сторона инициируют атаку. Это должно стать отправной точкой для оптимизации процессов обеспечения безопасности. Используйте упражнение, чтобы подтвердить свою готовность обнаруживать высокоавтоматизированные атаки и реагировать на них.

Когда происходят инциденты безопасности, быстрое обнаружение и реагирование также пригодятся на уровне совета директоров. Учитывая короткие сроки, установленные нормативными требованиями к раскрытию информации, такими как четыре рабочих дня SEC для существенных инцидентов, 72-часовое требование CIRCA сообщать в CISA или требование EU NIS2 обнаруживать в течение 24 часов и раскрывать в течение 72 часов, чем раньше вы получите представление об инциденте, тем лучше.

Просмотрите и подтвердите эти временные рамки вместе со своей командой. Спросите свою команду, где, по их мнению, можно внедрить автоматизацию в процессы обнаружения и реагирования.

- Рассмотрите возможность автоматизации процессов безопасности на этом этапе. Обратите внимание, что я сказал автоматизацию, а не искусственный интеллект (хотя это неплохой вариант использования и для LLM). Рассмотрите возможность автоматизации некоторых процессов сопоставления данных, чтобы команды могли сразу перейти к анализу данных. Автоматизируйте действия по реагированию. Если ответы еще не автоматизированы, определите со своей командой, где можно внедрить автоматизацию. Контроль смещения — отличный пример автоматического реагирования системы безопасности, при котором вы можете отключить рабочие нагрузки, измененные во время выполнения. Подробнее об этом вы можете прочитать в полном отчете.

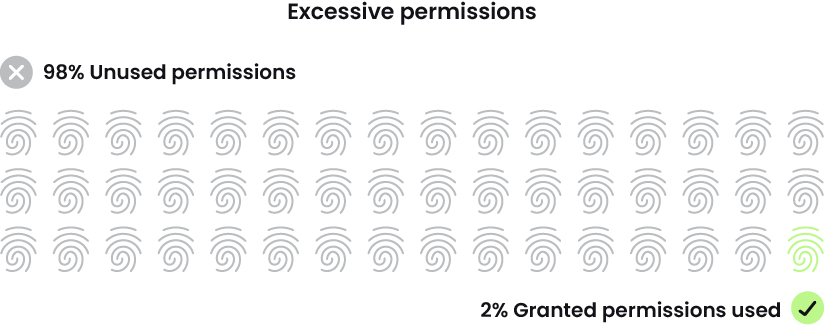

Измените свои разрешения

Управление идентификацией является проклятием для большинства CISO и групп безопасности. Атаки обычно начинаются либо с эксплуатируемой уязвимости, либо с проблемы с идентификацией. Даже эксплуатируемые уязвимости по-прежнему в некоторой степени связаны с идентификацией, поскольку злоумышленники используют доступ к учетной записи и привилегии для сбора данных и перемещения по сети. В отчете отмечается, что 98% разрешений учетной записи остаются неиспользуемыми. Это слишком большой неоправданный риск.

В отчете об использовании в этом году также отмечается, что только 20% наших клиентов еженедельно используют систему управления правами на облачную инфраструктуру (CIEM). Они могли использовать другой CIEM, но это все равно не объясняет частоту чрезмерных разрешений.

- Определите положение вашей организации с помощью проверок разрешений. Проверяет ли ваша организация разрешения еженедельно, ежемесячно, ежеквартально или ежегодно? Существует ли в вашей организации стандарт проведения таких проверок? Если нет, рассмотрите возможность внедрения процесса проверки управления идентификацией, чтобы свести к минимуму чрезмерно разрешительные удостоверения человека и машины.

Честно говоря, я хотел бы сказать, что такому недостатку внимания нет оправдания, особенно когда речь идет о машинных (нечеловеческих) идентификаторах. Однако из-за технической сложности довольно сложно понять все разрешения, необходимые пользователю или машине в данный момент, исходя из их должностей, проектов и обычного поведения. В отчете говорится, что некоторые пользователи компьютеров имеют тысячи неиспользуемых и нетронутых разрешений, по сути, предоставляя злоумышленнику, который может получить доступ к этим удостоверениям, бесплатные для всех. Тот факт, что цифры настолько астрономические, говорит о том, насколько сложна проблема. Однако существуют подходы, которые помогают решить эту сложную проблему.

- Обсудите со своими сотрудниками состояние управления идентификацией в вашей организации. Определите частоту проверок разрешений и решите, адекватно ли текущая практика снижает риск.

- Примите и реализуйте рекомендации по проверке нечеловеческих разрешений при первоначальной подготовке и постоянно после этого, следуя заданной вами частоте.

- Если эти переписки происходили и предоставленные вами разрешения по-прежнему не работают, определите, почему и где нарушается связь, и не хватает ли вашей прозрачности. Команды безопасности вполне могут быть перегружены или им просто не хватает адекватных инструментов или процессов для поддержки соответствующих средств контроля доступа.

- Определите и реализуйте параметры разрешений. Среди них могут быть пользователи с определенными должностями или в определенных проектах с ограничениями по срокам, такими как удаление разрешений после неиспользования в течение 90 дней (рассмотрите возможность использования параметров 60 или 30 дней для идентификаций с высоким уровнем риска). Эти параметры можно автоматизировать, но они все равно должны быть частью регулярных обзоров.

Скорость помогает бизнесу, удобство вредит безопасности

Знаете ли вы, откуда берутся ваши пакеты приложений и как они хранятся? В отчете говорится, что большинство организаций (66%) используют общедоступные источники для получения своих изображений. Можно предположить, что эти источники либо достаточно безопасны из-за того, откуда они получены, либо отсканированы один раз и с этого момента считаются проверенными.

Да, такое использование общедоступных изображений обходится дешевле, потому что вы не платите за услуги, управляемые поставщиками, и не выделяете сотрудников и время на обслуживание частного реестра. Однако важно признать, что эти общедоступные реестры обеспечивают ограниченный контроль безопасности (это не в компетенции вашей организации) и, следовательно, делают вас уязвимыми для рисков цепочки поставок программного обеспечения. Если вы используете общедоступные источники, убедитесь, что они сканируются регулярно и последовательно в темпе, который ваша организация считает приемлемым. Помните, вам не следует полагаться на организацию с открытым исходным кодом для управления сканированием и исправлением.

- Рассмотрите возможность использования автоматизированного инструмента, называемого анализом состава программного обеспечения (SCA), для идентификации и анализа вашего программного обеспечения с открытым исходным кодом и создания спецификаций программного обеспечения (SBOM) для ваших приложений.

- Как предлагалось ранее, определите приоритеты уязвимостей и рисков и соответствующим образом устраните их, чтобы снизить риски атак. Сосредоточьтесь на известных уязвимостях и тех, которые влияют на ваши рабочие нагрузки во время выполнения.

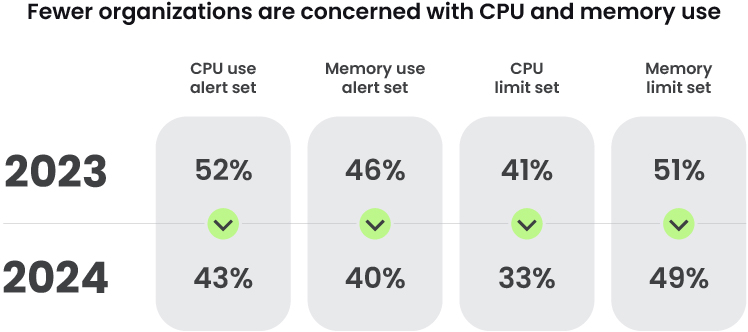

Еще одна область, где удобство может превзойти безопасность, связана с ограниченностью ваших ресурсов. К сожалению, многие организации не устанавливают максимальные ограничения и не получают предупреждений об использовании процессора и памяти. Именно на это рассчитывают злоумышленники, когда размещают криптомайнеры в вашей среде и заставляют вас платить за потребление их ресурсов. Существует мнение, что ограничения препятствуют развитию и производительности, поэтому неограниченные ресурсы означают ускорение бизнес-операций и, следовательно, большую прибыль. Однако эта прибыль будет уменьшена, если она позволит криптомайнерам использовать ресурсы, за которые вы платите.

- Внедрите ограничения ресурсов и включите оповещения о потреблении ресурсов, чтобы они срабатывали на уровне 80% (или сколько вы сочтете нужным), при необходимости пересматривая ограничения.

- Разработайте план пропускной способности и обеспечьте доступность, внедрив параметры ресурсов для конкретных рабочих нагрузок, проектов и т.д. для обеспечения встроенной отказоустойчивости в случае инцидента. Например, разделите ограничения среды или рабочей нагрузки и между двумя из них установите для каждого ограничение в 40%, чтобы в случае сбоя одной стороны или необходимости ее отключения другая сторона могла взять на себя рабочую нагрузку с дополнительным запасом возможностей.

Заключение

Главный вывод о безопасности облачных систем CISO из недавнего отчета Sysdig заключается в том, что организации обычно ставят операции и целесообразность выше управления и безопасности. Это может привести к непредвиденным рискам, и, честно говоря, этого можно избежать.

Безопасность должна работать со скоростью бизнеса, чтобы снизить риски, и для CISO идти в ногу с развитием бизнеса является главным приоритетом. Требования к раскрытию информации, зависящие от времени (вспомните недавние правила SEC), и громкие нарушения теперь привлекают внимание руководства и совета директоров. CISO должны постоянно оценивать, насколько своевременно они могут обнаруживать риски и реагировать на них. Чтобы работать с максимальной скоростью, CISO и их команды должны быть полностью сосредоточены на телеметрии и автоматизации.

Как CISO, вы несете ответственность за обеспечение безопасности в бизнесе, независимо от того, насколько сильно другие могут противодействовать. Вы должны убедиться, что ваши действия по обеспечению безопасности соответствуют бизнесу, поэтому в ваших интересах проводить время со своими коллегами по бизнесу, чтобы лучше понимать их приоритеты и инициативы, чтобы вы могли работать над тем, чтобы ваши инициативы в области безопасности были согласованы соответствующим образом.

Раннее выявление и снижение рисков снижает риск отвлекающих факторов, которые могут подорвать корпоративные ценности. Напомните другим о крупных нарушениях в новостях, таких как SolarWinds, T-Mobile и Equifax. Ваш генеральный директор или финансовый директор хочет стать таким же, как они? Ответ, скорее всего, “нет”, поэтому ваша команда должна поставить безопасность во главу угла бизнеса и принять меры.