Программы-вымогатели остаются крупнейшей реальной киберугрозой для малого бизнеса, но число других растет.

Киберпреступность затрагивает людей из всех слоев общества, но сильнее всего она бьет по малому бизнесу. В то время как кибератаки на крупные компании и правительственные учреждения освещаются в большинстве новостей, малые предприятия (в широком смысле, организации с числом сотрудников менее 500 человек), как правило, более уязвимы для киберпреступников и в большей степени страдают от результатов кибератак. Нехватка опытных сотрудников служб безопасности, недостаточные инвестиции в кибербезопасность и меньшие бюджеты на информационные технологии в целом являются факторами, способствующими такому уровню уязвимости. А когда они подвергаются кибератакам, расходы на восстановление могут даже вынудить многие малые предприятия закрыться.

Малый бизнес — это не пустяк. По данным Всемирного банка, более 90% предприятий в мире являются организациями малого и среднего бизнеса, и на их долю приходится более 50% занятых во всем мире. В Соединенных Штатах на долю малого и среднего бизнеса приходится более 40% общей экономической активности. (В этом отчете мы будем использовать термины «малый и средний бизнес» или «организации» как взаимозаменяемые, что отражает их сходство в наших данных.)

В 2023 году более 75% обращений клиентов по реагированию на инциденты, рассмотренных службой реагирования на инциденты X-Ops компании Sophos, касались малого бизнеса. Данные, собранные по этим случаям, в дополнение к телеметрии, полученной от клиентов нашего программного обеспечения для защиты малого и среднего бизнеса, дают нам дополнительную уникальную информацию об угрозах, которые ежедневно преследуют эти организации.

Основываясь на этих данных и исследовании угроз Sophos, мы видим, что программы-вымогатели по-прежнему оказывают наибольшее влияние на небольшие организации. Но другие угрозы также представляют реальную угрозу существованию малого бизнеса:

- Кража данных находится в центре внимания большинства вредоносных программ, нацеленных на предприятия малого и среднего бизнеса — похитители паролей, клавиатурные регистраторы и другие шпионские программы составили почти половину обнаруженных вредоносных программ. Кража учетных данных с помощью фишинга и вредоносных программ может привести к раскрытию данных малого бизнеса на облачных платформах и у поставщиков услуг, а сетевые взломы также могут быть использованы для нападения на их клиентов

- Злоумышленники активизировали распространение вредоносных программ через Интернет — посредством вредоносной рекламы или вредоносной поисковой оптимизации (“SEO—отравление”) — для преодоления трудностей, возникающих из-за блокирования вредоносных макросов в документах, в дополнение к использованию образов дисков для подавления работы инструментов обнаружения вредоносных программ

- Незащищенные устройства’ подключенные к сетям организаций, включая неуправляемые компьютеры без установленного программного обеспечения безопасности, неправильно настроенные компьютеры и системы, на которых запущено программное обеспечение, вышедшее из—под поддержки производителей, являются основной точкой входа для всех типов киберпреступных атак на малый бизнес

- Злоумышленники все чаще прибегают к злоупотреблениям драйверами — либо уязвимыми драйверами от законных компаний, либо вредоносными драйверами, которые были подписаны украденными или полученными мошенническим путем сертификатами, — чтобы обойти защиту от вредоносных программ в управляемых системах и отключить ее

- Атаки по электронной почте начали отходить от простой социальной инженерии к более активному взаимодействию с целями по электронной почте, используя поток электронных писем и ответов, чтобы сделать приманки более убедительными

- Количество атак на пользователей мобильных устройств, включая мошенничество на основе социальной инженерии, связанное со злоупотреблением сторонними сервисами и платформами социальных сетей, растет в геометрической прогрессии, затрагивая частных лиц и малые предприятия. Они варьируются от взлома деловой электронной почты и облачных сервисов до мошенничества с разделкой свиней.

Несколько слов о наших данных

Данные, использованные в нашем анализе, взяты из следующих источников:

- Отчеты клиентов — телеметрия обнаружения от программного обеспечения Sophos protection, работающего в сетях клиентов, которая дает общее представление об обнаруженных угрозах и анализируется в SophosLabs (в этом отчете упоминается как набор данных Labs).;

- Данные об инцидентах с управляемым обнаружением и реагированием (MDR), собранные в ходе эскалаций, вызванных обнаружением вредоносной активности в сетях клиентов MDR (в этом отчете они называются MDR dataset);

- Данные группы реагирования на инциденты, полученные на основе инцидентов в сетях клиентов для бизнеса с численностью 500 сотрудников и менее, где практически не применялась управляемая защита от обнаружения и реагирования (в этом отчете она называется IR dataset).

Для более глубокого ознакомления с данными, взятыми исключительно из дел, которыми занималась наша внешняя команда IR (включая дела, касающиеся клиентов с численностью сотрудников более 500 человек), пожалуйста, ознакомьтесь с нашей дочерней публикацией, Отчетом об активном противнике (AAR). Выводы в этом отчете основаны, если не указано иное, на объединенных наборах данных с соответствующей нормализацией.

Главной целью являются данные

Самая большая проблема кибербезопасности, с которой сталкиваются малые предприятия и организации любого размера, — это защита данных. Более 90% атак, о которых сообщают наши клиенты, так или иначе связаны с кражей данных или учетных данных, будь то атака программ-вымогателей, вымогательство данных, несанкционированный удаленный доступ или просто кража данных.

Компрометация деловой электронной почты (BEC), при которой киберпреступник захватывает учетные записи электронной почты с целью мошенничества или других вредоносных целей, является серьезной проблемой для малого и среднего бизнеса. В настоящее время мы не освещаем BEC в нашей дочерней публикации, отчете об активном противнике, но авторы AAR подсчитали, что в 2023 году наша группа реагирования на инциденты выявляла взломы деловой электронной почты чаще, чем любой другой тип инцидентов, за исключением программ-вымогателей.

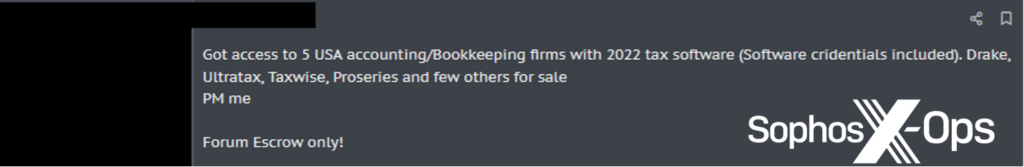

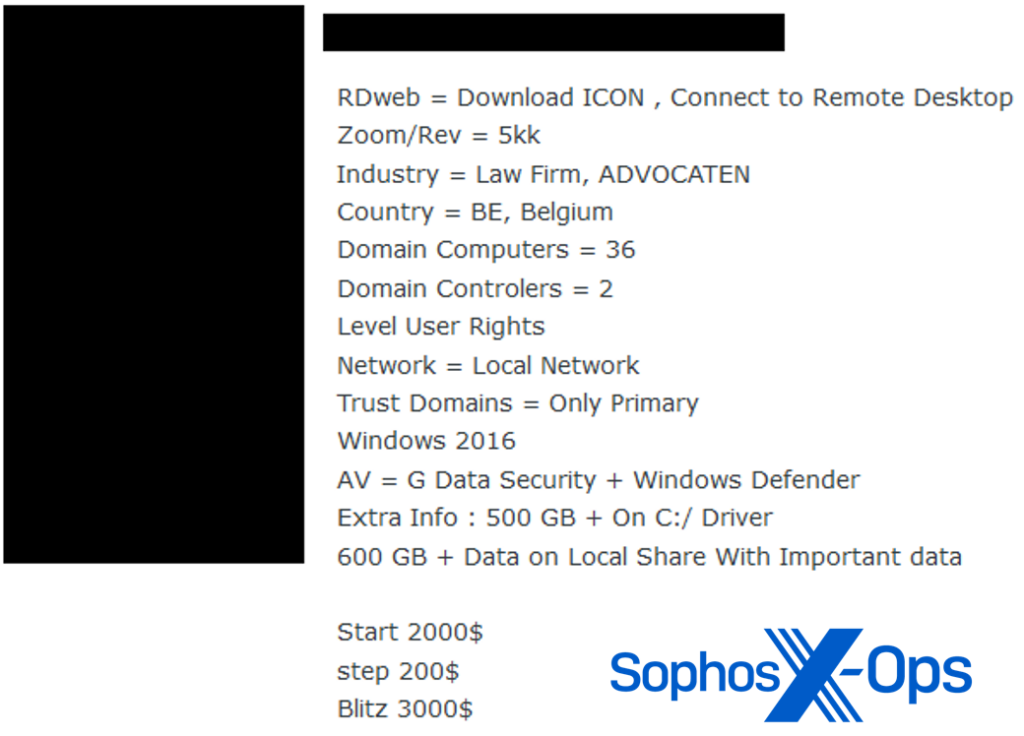

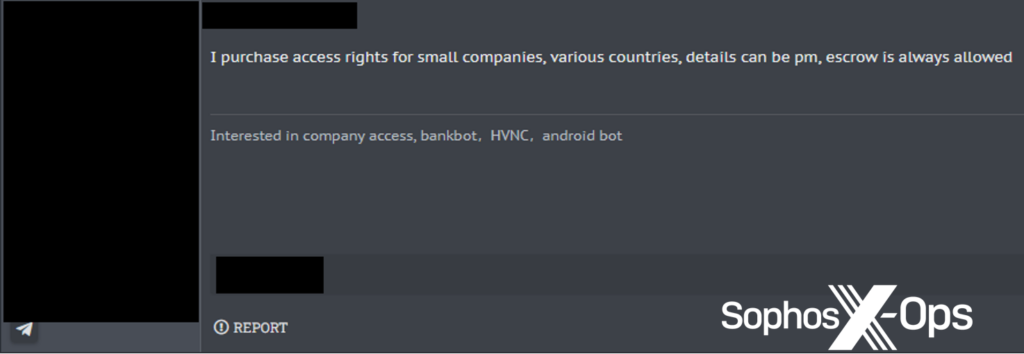

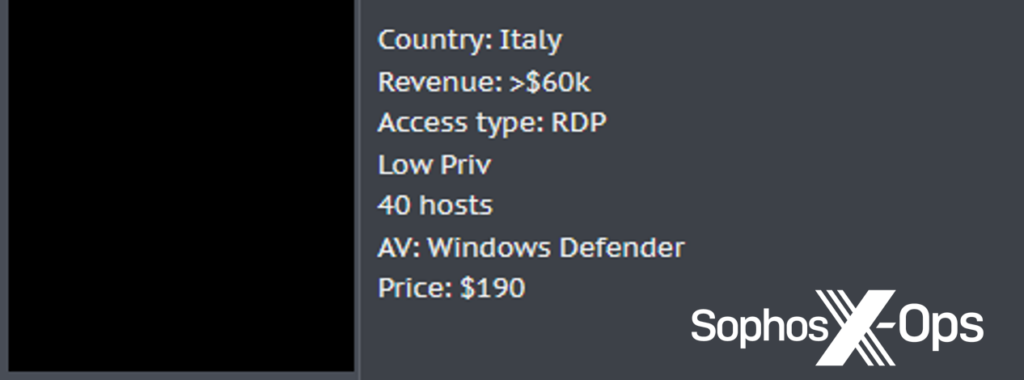

Украденные учетные данные, включая файлы cookie браузера, могут быть использованы для компрометации деловой электронной почты, доступа к сторонним сервисам, таким как облачные финансовые системы, и доступа к внутренним ресурсам, которые могут быть использованы для мошенничества или получения другой денежной выгоды. Они также могут быть проданы “брокерами доступа” любому, кто захочет их использовать; Sophos отслеживала предложения на подпольных форумах, утверждающих, что они предоставляют доступ к ряду сетей малого и среднего бизнеса.

Рисунок 3: Киберпреступник, предлагающий купить доступ к небольшим компаниям

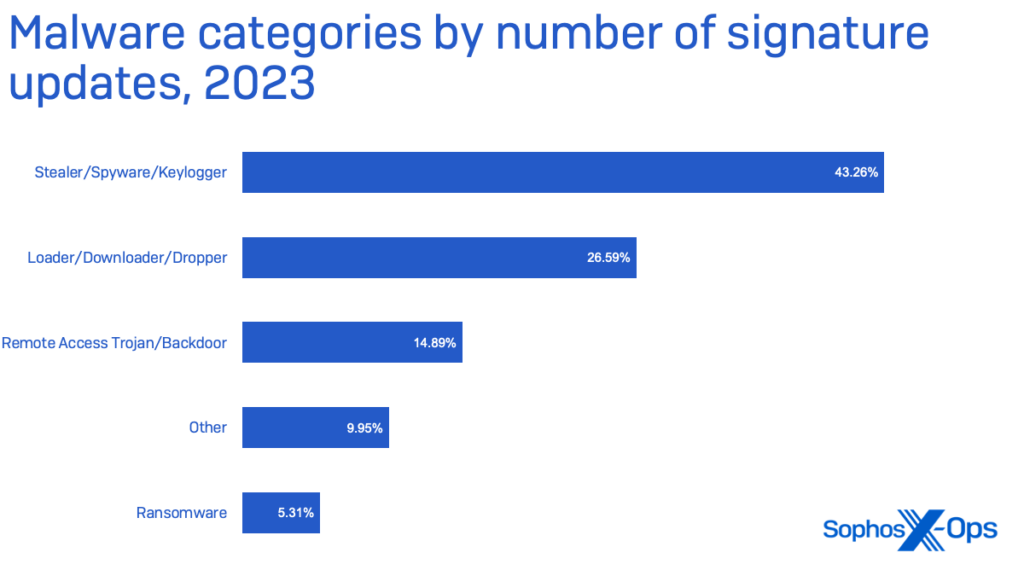

По категориям почти половина вредоносных программ, обнаруженных в 2023 году, были нацелены на данные предполагаемых жертв. Большую часть этого вредоносного ПО мы классифицировали как “крадущие” — вредоносное ПО, которое захватывает учетные данные, файлы cookie браузера, нажатия клавиш и другие данные, которые могут быть либо обращены в наличные в качестве проданного доступа, либо использованы для дальнейшей эксплуатации.

Однако из-за модульного характера вредоносных программ трудно полностью классифицировать вредоносные программы по функциональности — почти все вредоносные программы обладают способностью красть те или иные данные из целевых систем. Эти обнаружения также не включают другие методы кражи учетных данных, такие как фишинг по электронной почте, текстовые сообщения и другие атаки социальной инженерии. Существуют и другие цели, такие как macOS и мобильные устройства, где вредоносное ПО, потенциально нежелательные приложения и атаки социальной инженерии нацелены на данные пользователей, особенно финансового характера.

Почти 10% обнаруженных вредоносных программ не подпадают под четыре основные категории, указанные выше. В эту категорию “другое” входят вредоносные программы, нацеленные на браузеры для внедрения рекламы, перенаправления результатов поиска с целью получения денег за клики или иным образом изменяющие или собирающие данные для получения прибыли разработчика вредоносного ПО, среди прочего.

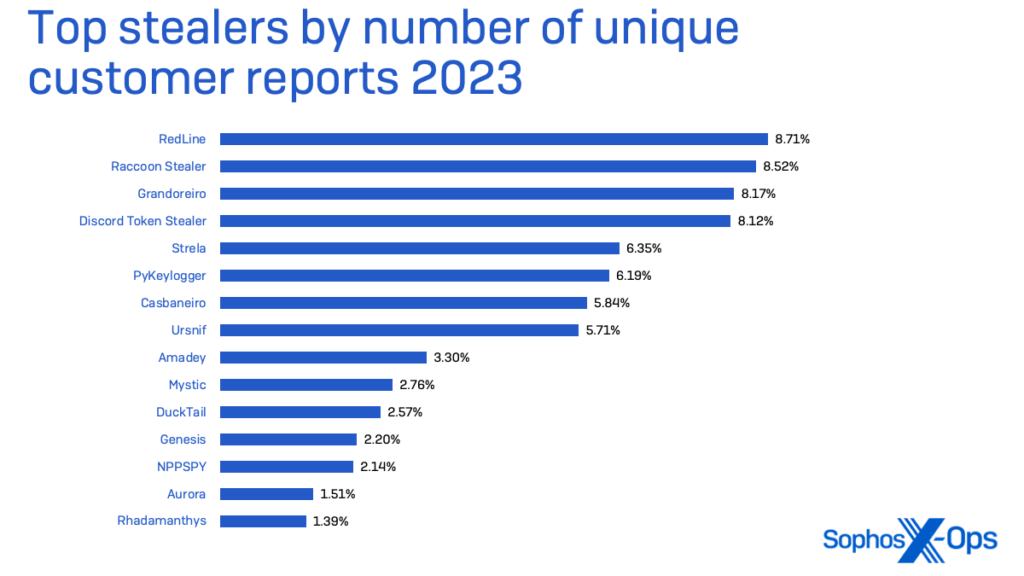

Некоторые злоумышленники очень специфичны в своих действиях. Похитители “токенов” Discord, предназначенные для кражи учетных данных службы обмена сообщениями Discord, часто используются для доставки другого вредоносного ПО через серверы чатов или сеть доставки контента Discord. Но другие ведущие похитители — Strela, Raccoon Stealer и почтенное семейство RedLine stealer — гораздо более агрессивны в своем таргетинге, собирая хранилища паролей из операционной системы и приложений, а также файлы cookie браузера и другие учетные данные. Raccoon Stealer также внедрил криптовалютные “клипперы”, которые обменивают адреса криптовалютных кошельков, скопированные в буфер обмена, на адреса кошельков, контролируемые оператором вредоносного ПО.

В Sophos наблюдается рост числа вредоносных программ, похищающих информацию, нацеленных на macOS, и мы считаем, что эта тенденция сохранится. Эти похитители, некоторые из которых продаются на подпольных форумах и Telegram—каналах по цене до 3000 долларов, могут собирать системные данные, данные браузера и криптокошельки.

Программы-вымогатели остаются главной угрозой для малого бизнеса

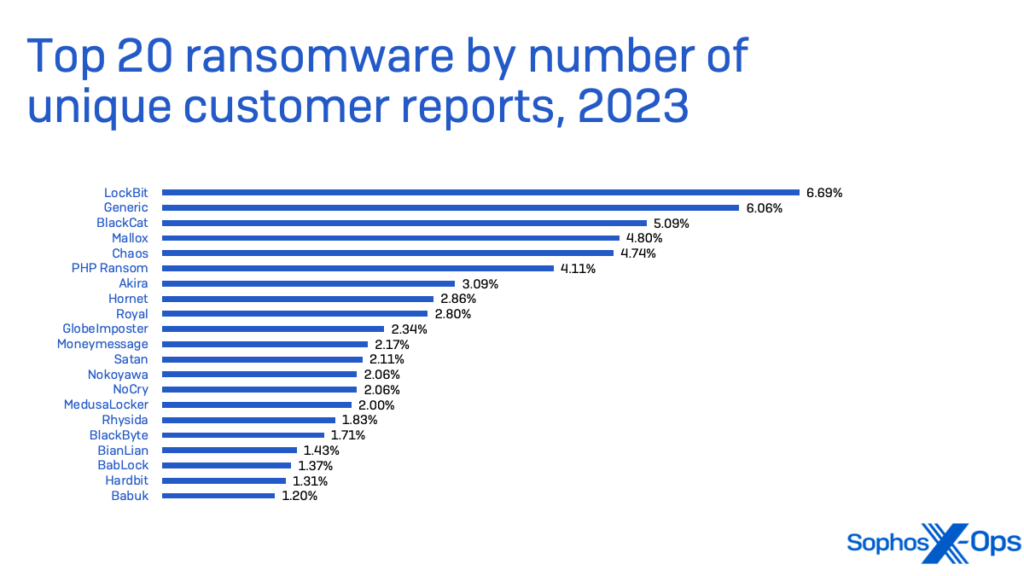

Хотя программы-вымогатели составляют относительно небольшой процент от общего числа обнаруженных вредоносных программ, они по-прежнему наносят наибольший удар с точки зрения воздействия. Программы-вымогатели поражают предприятия всех размеров во всех секторах, но мы видели, что чаще всего они поражают малые и средние предприятия. В 2021 году Целевая группа Института безопасности и технологий по борьбе с вымогателями обнаружила, что 70% атак программ-вымогателей были нацелены на малые предприятия. Хотя общее количество атак программ-вымогателей менялось из года в год, этот процент подтверждается нашими собственными показателями.

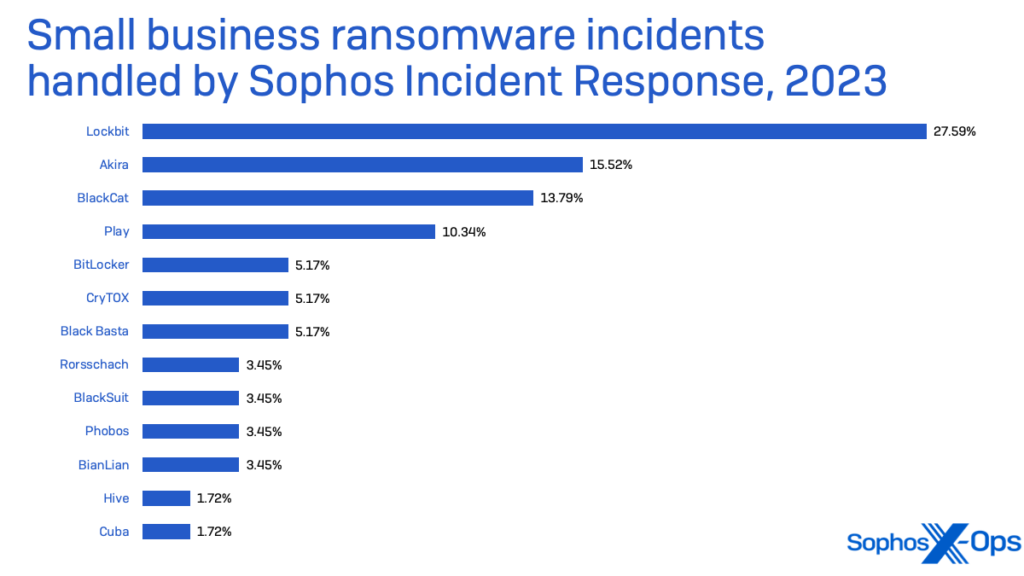

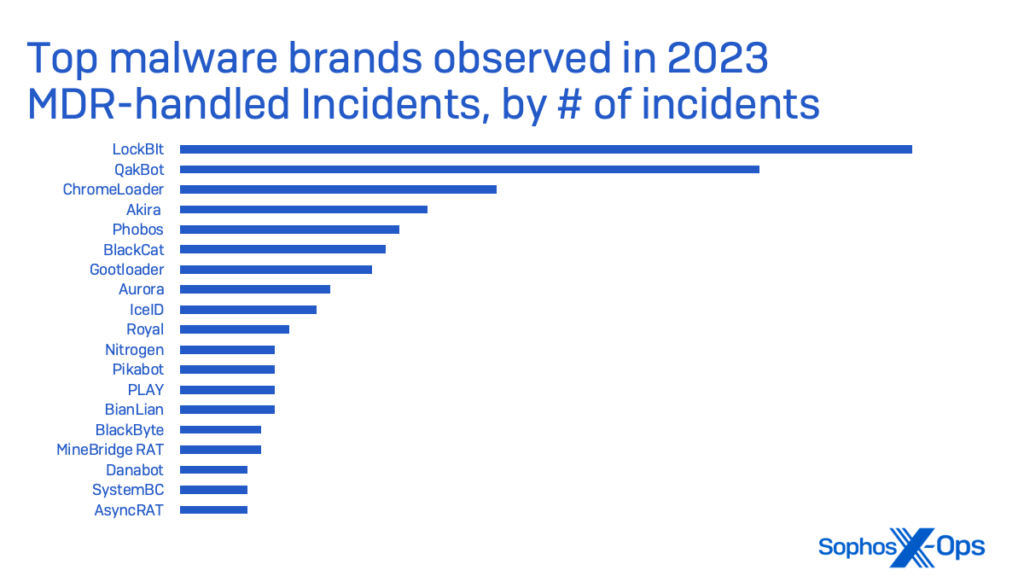

Программа-вымогатель LockBit была главной угрозой в делах о безопасности малого бизнеса, рассмотренных Sophos Incident Response в 2023 году. LockBit — это программа-вымогатель как услуга, предоставляемая рядом аффилированных лиц, и, согласно рисунку 7, она была самой распространенной программой-вымогателем в 2022 году.

Группа Sophos по управляемому обнаружению и реагированию (MDR) больше всего обнаружила вредоносное ПО LockBit (в которую входит группа реагирования на инциденты и ее данные) — почти в три раза больше инцидентов с попытками внедрения программ-вымогателей, чем ближайший аналог Akira.

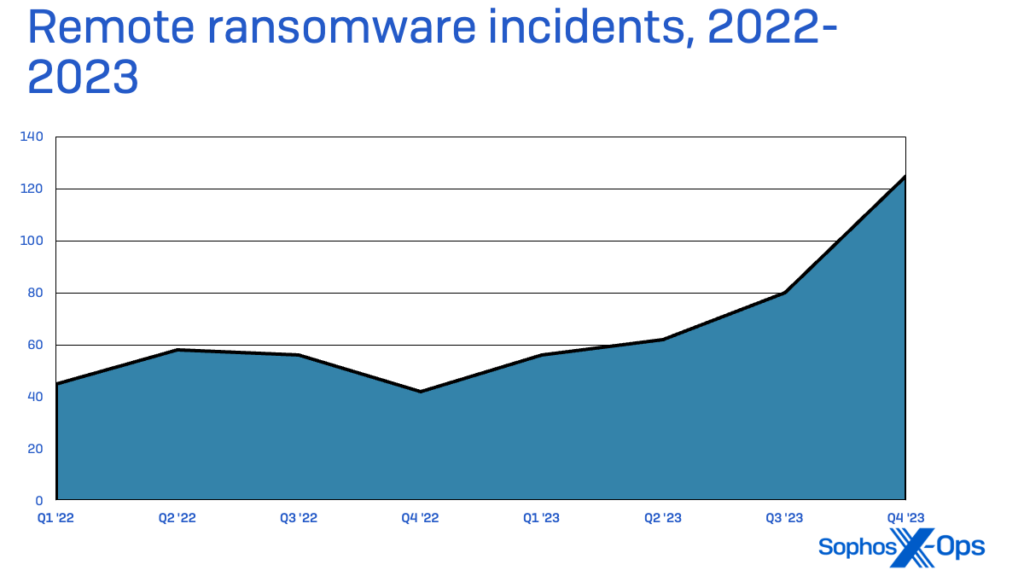

По мере продвижения 2023 года мы наблюдали рост использования программ-вымогателей с удаленным запуском — использование неуправляемого устройства в сетях организаций для попыток зашифровать файлы в других системах через сетевой доступ к файлам.

Эти типы атак могут закрепиться за счет использования незащищенных серверов, персональных устройств и сетевых устройств, которые подключаются к сетям организаций на базе Windows. Тщательная защита может предотвратить перевод целых организаций из-за этих атак в автономный режим, но они все равно могут сделать организации уязвимыми к потере и краже данных.

Системы Windows — не единственные, на которые нацелены программы-вымогатели. Все чаще разработчики программ-вымогателей и других вредоносных программ используют кроссплатформенные языки для создания версий для операционных систем macOS и Linux и поддерживаемых аппаратных платформ. В феврале 2023 года было обнаружено, что Linux-версия Cl0p-вымогателя использовалась при атаке в декабре 2022 года; с тех пор Sophos обнаружила утечку версий LockBit-вымогателя, нацеленных на macOS на собственном процессоре Apple и Linux на нескольких аппаратных платформах.

Киберпреступность как услуга

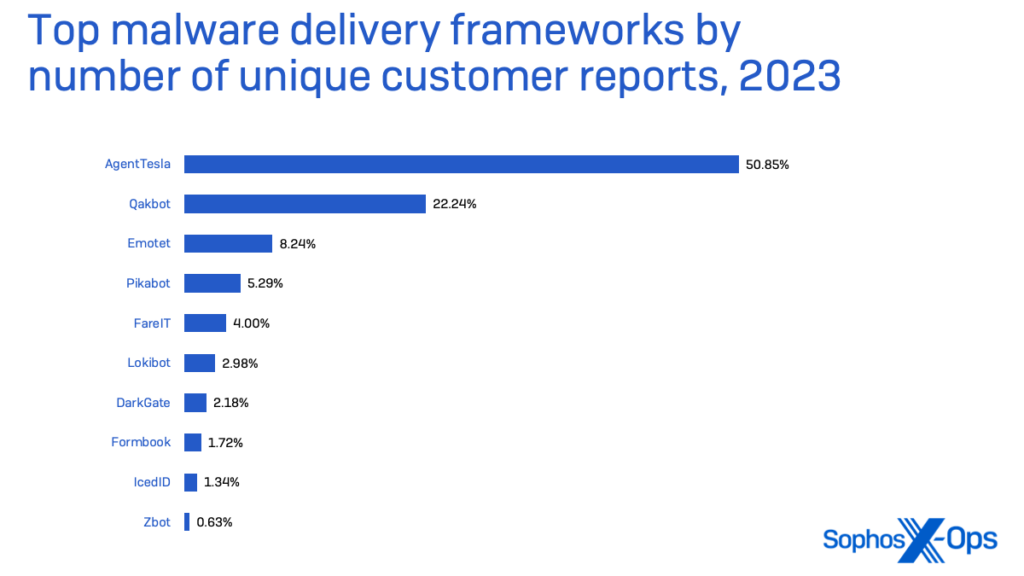

В мире вредоносных программ по-прежнему доминирует то, что мы назвали “Вредоносным ПО как услугой» (MaaS) — использование платформ доставки вредоносных программ, предоставляемых киберпреступниками через подпольные торговые площадки другим киберпреступникам. Но сочетание улучшений в безопасности платформы и операций по демонтажу, проводимых промышленностью и правоохранительными органами, оказало некоторое влияние на ландшафт MaaS.

После десятилетия доминирования в сфере доставки вредоносных программ Emotet отступила с тех пор, как в январе 2021 года ее закрыли Европол и Евроюст. То же самое, в меньшей степени, произошло с Qakbot и Trickbot после того, как они были остановлены правоохранительными органами в августе 2023 года. Хотя Qakbot вернулся в некоторой ограниченной форме, он был в значительной степени вытеснен его потенциальными преемниками, Pikabot и DarkGate.

Ничто из этого не повлияло на почтенного троянца удаленного доступа AgentTesla, который занял лидирующие позиции на рынке MaaS. Это вредоносное ПО чаще всего обнаруживалось endpoint Protection в 2023 году в целом в endpoint (помимо обычных вредоносных программ.Файлы LNK и скрытое вредоносное ПО) и составили 51% обнаружений платформы доставки вредоносного ПО в нашей телеметрии в прошлом году.

Поиск другого маршрута доставки

Для атак вредоносного ПО требуется некоторая форма начального доступа. Как правило, это включает одно из следующих действий:

- Фишинговые электронные письма

- Вредоносные вложения электронной почты

- Использование уязвимостей в операционных системах и приложениях

- Поддельные обновления программного обеспечения

- Эксплуатация и злоупотребление протоколом удаленного рабочего стола

- Кража учетных данных

Операторы MaaS в прошлом в качестве первоначального плацдарма в значительной степени зависели от вредоносных вложений электронной почты. Но изменения в системе безопасности платформы Microsoft Office по умолчанию оказали влияние на рынок MaaS. Поскольку Microsoft внесла изменения в приложения Office, которые по умолчанию блокируют макросы Visual Basic для приложений (VBA) в документах, загружаемых из Интернета, операторам MaaS стало сложнее использовать свой любимый метод распространения вредоносного ПО.

Это привело к некоторым изменениям в типах файловых вложений, используемых злоумышленниками — злоумышленники перешли почти исключительно на вложения в формате PDF. Однако были и некоторые заметные исключения. В начале 2023 года операторы Qakbot обратились к использованию вредоносных документов OneNote, чтобы обойти изменения, вносимые в Excel и Word, скрывая в документе ссылки на файлы сценариев, которые активировались, когда цель нажимала на кнопку в файле OneNote notebook.

В 2021 году мы отметили, что предложения “вредоносное ПО как услуга”, такие как бэкдор RaccoonStealer, начали в значительной степени полагаться на веб-доставку, часто используя приемы поисковой оптимизации (SEO), чтобы обмануть цели и заставить их загружать вредоносное ПО. В 2022 году мы видели, как “SEO-отравление” использовалось в рамках кампании SolarMarker по краже информации. Эти методы снова находятся на подъеме, и те, кто стоит за ними, становятся все более изощренными.

Мы видели несколько заметных кампаний, использующих вредоносную веб-рекламу и SEO-отравление для нацеливания на жертв. Одна из них была совершена группой, использующей вредоносное ПО, которое мы назвали “Азот”; группа использовала рекламные объявления Google и Bing, привязанные к определенным ключевым словам, чтобы заманить цели в загрузку установщика программного обеспечения с поддельного веб-сайта, используя фирменный стиль законного разработчика программного обеспечения. Тот же метод вредоносной рекламы использовался в связи с рядом других вредоносных программ начального доступа, включая агент ботнета Pikabot, средство для кражи информации IcedID и семейства вредоносных программ-бэкдоров Gozi.

В случае с Nitrogen реклама была ориентирована на ИТ-специалистов широкого профиля, предлагая загрузки, включая хорошо известное программное обеспечение для удаленного рабочего стола для поддержки конечных пользователей и утилиты безопасной передачи файлов. Установщики выполнили то, что было объявлено, но они также доставили вредоносную полезную нагрузку Python, которая при запуске установщиком отключала удаленную оболочку Meterpreter и маяки Cobalt Strike. Основываясь на выводах других исследователей, это, вероятно, был первый шаг в атаке программы-вымогателя BlackCat.

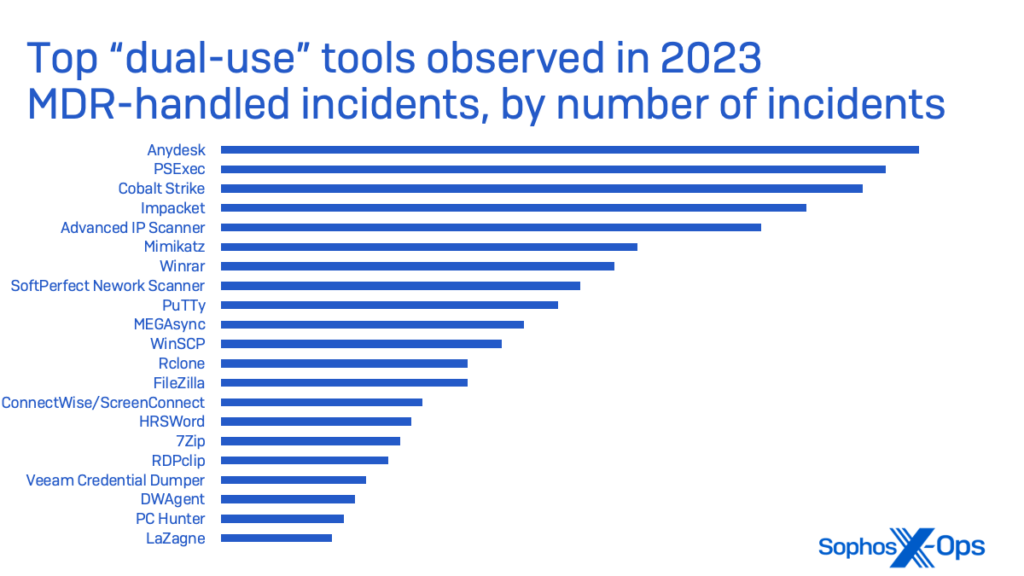

Инструменты “двойного назначения”

Cobalt Strike, хорошо зарекомендовавший себя программный комплект “моделирование противника и операции red team”, продолжает использоваться реальными противниками, а также законными организациями по тестированию безопасности. Но это ни в коем случае не единственное коммерчески разработанное программное обеспечение, используемое злоумышленниками, и оно больше не является наиболее распространенным.

Инструменты удаленного рабочего стола, средства сжатия файлов, распространенное программное обеспечение для передачи файлов, другие утилиты и инструменты тестирования безопасности с открытым исходным кодом обычно используются злоумышленниками по той же причине, что и малыми и средними предприятиями, — для облегчения своей работы.

Компания Sophos MDR обнаружила, что злоумышленники злоупотребляли этими утилитами, которые мы называем “инструментами двойного назначения” в процессе последующей эксплуатации:

- Открытие: усовершенствованный IP-сканер, NetScan, PCHunter, HRSword

- Постоянство: Anydesk, ScreenConnect, DWAgent

- Доступ к учетным данным: Mimikatz, Veeam Credential Dumper, LaZagne

- Боковое движение: PsExec, Impacket, PuTTY

- Сбор и обработка данных: FileZilla, winscp, megasync, Rclone, WinRAR, 7zip

AnyDesk и PsExec были замечены в большем количестве инцидентов со стороны Sophos MDR, чем Cobalt Strike, как показано ниже:

Атаки нулевого и ненулевого дней

В мае 2023 года Progress Software сообщила об уязвимости в широко используемой безопасной платформе управляемой передачи файлов MOVEit, в том числе об уязвимости, которой воспользовалась по крайней мере одна группа злоумышленников. Впоследствии компания выявит множество дополнительных уязвимостей и выпустит несколько исправлений для их устранения.

Атаки были приписаны субъектам, связанным с группой программ-вымогателей Cl0p. Злоумышленники использовали уязвимость для развертывания веб-оболочек на общедоступных веб-интерфейсах для серверов MOVEit Transfer — веб-оболочек, которые в некоторых случаях сохранялись после исправления уязвимостей заказчиками Progress.

MOVEit была лишь одной из ряда уязвимостей ”нулевого дня», которые бросили вызов правозащитникам в 2023 году. GoAnywhere, еще одна управляемая система передачи файлов, в феврале обнаружила уязвимость, которую пыталась использовать другая группа, связанная с CL0p. Уязвимость удаленного выполнения кода в программных продуктах PaperCut MF и NG print server была использована бандой вымогателей Bl00dy в марте и апреле после того, как о ней сообщили разработчикам в январе.

В некоторых случаях эти уязвимости просто невозможно исправить. Например, уязвимость в устройствах Barracuda Email Security Gateway, обнаруженная в июне, была настолько серьезной, что ее невозможно было исправить, и потребовалась полная замена физических или виртуальных устройств. Китайская террористическая группа продолжала эксплуатировать уязвимые устройства до конца 2023 года.

Уязвимости в программном обеспечении и устройствах не обязательно должны быть новыми, чтобы злоумышленники могли ими воспользоваться. Субъекты угроз часто ищут программное обеспечение, поддержка которого вышла из строя, например, старые сетевые брандмауэры и программное обеспечение веб-сервера, для таргетинга, зная, что исправления не поступят.

Атаки по цепочке поставок и вредоносное ПО с цифровой подписью

Малые предприятия также должны быть обеспокоены безопасностью сервисов, от которых зависит управление их бизнесом, и своей ИТ-инфраструктуры. Атаки на цепочки поставок нацелены не только на представителей национальных государств; мы видели, как атаки на поставщиков управляемых услуг стали неотъемлемой частью программы-вымогателя.

В 2023 году Sophos MDR отреагировала на пять случаев, когда клиенты малого бизнеса подверглись атаке с помощью эксплойта программного обеспечения удаленного мониторинга и управления (RMM) поставщика услуг. Злоумышленники использовали агент NetSolutions RMM, запущенный на компьютерах целевых организаций, для создания новых учетных записей администратора в целевых сетях, а затем внедрили коммерческие средства удаленного рабочего стола, сетевого исследования и развертывания программного обеспечения. В двух случаях злоумышленники успешно внедрили программу-вымогатель LockBit.

Сложно защититься от атак, использующих надежное программное обеспечение, особенно когда это программное обеспечение дает злоумышленникам возможность отключить защиту конечных точек. Малые предприятия и поставщики услуг, которые их поддерживают, должны внимательно относиться к предупреждениям о том, что в системах их сетей отключена защита конечных точек, поскольку это может быть признаком того, что злоумышленник получил привилегированный доступ через уязвимость цепочки поставок — или через другое программное обеспечение, которое на первый взгляд может показаться законным.

Например, в 2023 году мы видели ряд случаев использования злоумышленниками уязвимых драйверов ядра из старого программного обеспечения, которое все еще имело действительные цифровые подписи, и намеренно созданного вредоносного программного обеспечения, которое использовало полученные мошенническим путем цифровые подписи, включая вредоносные драйверы ядра, подписанные цифровой подписью через программу Microsoft Windows Hardware Compatibility Publisher (WHCP), чтобы избежать обнаружения средствами безопасности и запустить код, отключающий защиту от вредоносных программ.

Драйверы ядра работают в операционной системе на очень низком уровне и обычно загружаются раньше других программ во время запуска операционной системы. Это означает, что во многих случаях они выполняются до запуска программного обеспечения безопасности. Цифровые подписи действуют, так сказать, как лицензия на привод — во всех версиях Windows, начиная с Windows 10 версии 1607, драйверы ядра должны иметь действительную цифровую подпись, иначе операционные системы Windows с включенной безопасной загрузкой не будут их загружать.

В декабре 2022 года Sophos уведомила Microsoft об обнаружении вредоносных драйверов ядра, которые содержали сертификаты, подписанные Microsoft. Поскольку у этих драйверов были сертификаты, подписанные Microsoft, они по умолчанию считались безопасным программным обеспечением, что позволяло устанавливать их, а затем отключать защиту конечных точек в системах, на которых они были установлены. Microsoft выпустила рекомендации по безопасности , а затем в июле 2023 года отозвала множество сертификатов вредоносных драйверов, которые были получены через WHCP.

Драйверы не обязательно должны быть вредоносными, чтобы их можно было использовать. Мы видели множество случаев, когда драйверы и другие библиотеки из старых и даже текущих версий программных продуктов использовались злоумышленниками для “боковой загрузки” вредоносного ПО в системную память.

Мы также видели, как в атаках использовались собственные драйверы Microsoft. Операторы программ-вымогателей неоднократно использовали уязвимую версию драйвера для утилиты Process Explorer от Microsoft, пытаясь отключить продукты endpoint protection; в апреле 2023 года мы сообщали о инструменте, получившем название “AuKill”, который использовал этот драйвер в нескольких атаках при попытках развертывания программ-вымогателей Medusa Locker и LockBit.

Иногда нам везет, и мы ловим уязвимых водителей до того, как их можно использовать. В июле поведенческие правила Sophos были запущены в действие из-за активности водителя для продукта безопасности другой компании. Предупреждение было вызвано собственным тестированием клиента на имитацию злоумышленника, но наше расследование события выявило три уязвимости, о которых мы сообщили поставщику программного обеспечения и которые впоследствии были исправлены.

Спамеры раздвигают границы социальной инженерии

Электронная почта может показаться устаревшим методом общения в эпоху сквозных зашифрованных мобильных чатов, но спамеры, похоже, этого не замечали (или им было все равно). Хотя традиционный метод BEC — просто выдавать себя за сотрудника и просить другого сотрудника отправить подарочные карты — сохраняется, спамеры стали гораздо изобретательнее.

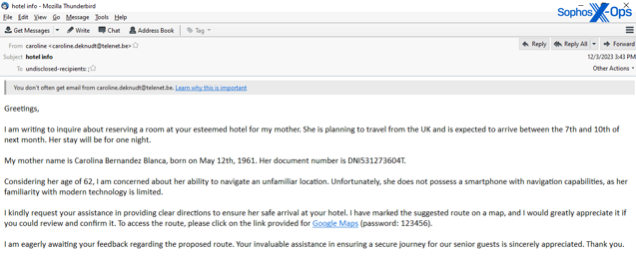

В прошлом году команда Sophos по безопасности обмена сообщениями столкнулась с множеством новых приемов социальной инженерии, разработанных для обхода обычного контроля электронной почты. Сообщения, в которых злоумышленник отправляет по электронной почте вложение или ссылку ни с того ни с сего, теперь устарели: более эффективные спамеры с большей вероятностью сначала завязывают разговор, а затем переходят к уничтожению в последующих электронных письмах.

Мы наблюдали эту методологию при атаках, в ходе которых спамеры, выдававшие себя за работников службы доставки, звонили корпоративным клиентам по телефону и просили их открыть электронное письмо, подделанное. Мы также видели, как спамеры изначально отправляли по электронной почте запрос о сотрудничестве или жалобу в ходе атак, нацеленных на различные отрасли в 2023 году, за которыми следовала ссылка для загрузки замаскированного боевого файла после того, как компания ответила на первое электронное письмо.

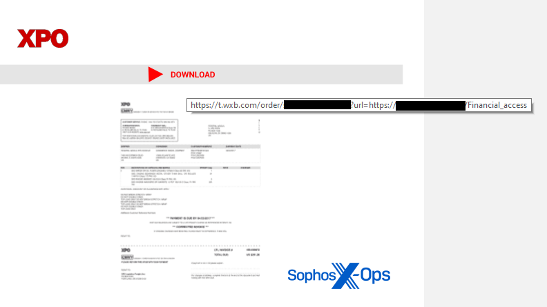

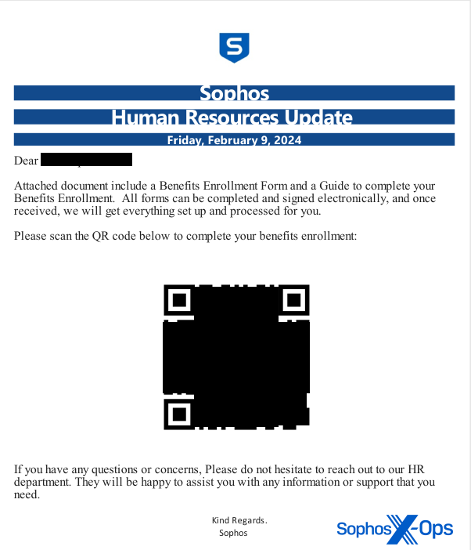

Обычная защита от нежелательной почты включает процессы проверки содержимого сообщений и принятия решений на основе этого содержимого. Спамеры экспериментировали с различными методами замены любого текстового содержимого в своих сообщениях встроенными изображениями: иногда картинки выдавались за письменное сообщение, в то время как другие экспериментировали с использованием QR-кодов или изображений, которые выглядели как счета-фактуры (с номерами телефонов, по которым злоумышленники просят жертв позвонить), чтобы избежать обнаружения.

Вредоносные вложения даже раздвинули границы: вооруженные PDF-файлы возвращаются, они ссылаются на вредоносные скрипты или сайты, иногда с использованием встроенных QR-кодов. Семейство вредоносных программ Qakbot широко злоупотребляли форматом документов Microsoft OneNote, блокнотом (или файлом .one), для доставки полезной нагрузки, прежде чем их отключили позже в этом году в результате скоординированного удаления. Злоумышленники также воспользовались форматом файла MSIX — разновидностью формата архивных файлов, используемого Microsoft для распространения приложений через Windows App Store, – как способом обхода обнаружения.

И злоумышленники надругались над служб Майкрософт также: к концу года, около 15% от общего заблокировали спама компании Sophos были отправлены с помощью электронной почты учетные записи, созданные в бизнес-ориентированной компании Microsoft onmicrosoft.com системы обмена сообщениями.

Вредоносное ПО для мобильных устройств и угрозы социальной инженерии

Малые предприятия в значительной степени зависят от мобильных устройств как части утвержденных или специальных информационных систем. Текстовые сообщения, приложения для обмена сообщениями и связи, а также приложения, подключающиеся к облачным сервисам, включая приложения для мобильных точек продаж, являются критически важными системами для распределенных малых предприятий. Киберпреступники знают это и продолжают находить способы нацеливаться на пользователей мобильных устройств, чтобы получить доступ к данным или мошенничать.

Шпионские программы и “банкиры” — это группа вредоносных программ для Android, вызывающих особую озабоченность, и мы считаем, что они по-прежнему будут представлять угрозу. Шпионское ПО используется для сбора данных на телефоне, а иногда даже подписывает пользователя устройства на услуги премиум-класса для прямой денежной выгоды. Они собирают персональные данные, включая SMS-сообщения и журналы вызовов с зараженного устройства, которые затем продаются мошенникам или используются для шантажа — или и то, и другое. Было несколько случаев, когда жертвы сводили счеты с жизнью в результате угроз со стороны операторов шпионского ПО.

Эти вредоносные мобильные приложения распространяются несколькими способами. Они могут маскироваться под законные приложения в Google Play App Store или на сайтах сторонних App Store — часто под приложения для мобильного кредитования. Они также распространяются по ссылкам, отправляемым в текстовых сообщениях.

Bankers — это вредоносное ПО, нацеленное на финансовые приложения, включая криптовалютные кошельки, для сбора данных счетов для получения доступа к средствам, используя специальные разрешения для получения доступа к конфиденциальным данным на телефоне.

Затем возникает феномен «забоя свиней”, или ша чжу пан. Мы начали отслеживать поддельные приложения на платформах iOS и Android, связанные с формой мошенничества, которую мы впервые назвали “CryptoRom” в начале 2021 года; с тех пор мошенничество становится все более изощренным.

Преступные группировки, которые занимаются этими мошенничествами, — часто действующие через мошеннические структуры, укомплектованные людьми, которые, по сути, были похищены организованной преступностью, — забрали миллиарды долларов у жертв по всему миру и часто сосредотачиваются на людях, связанных с малым бизнесом. В 2023 году небольшой банк в Канзасе обанкротился и был арестован FDIC после того, как генеральный директор банка перевел мошенникам более 12 миллионов долларов с депозитов в попытке вернуть средства, которые он, по сообщениям, потерял в результате одной из таких афер. Этот трагический пример показывает, как мошенничество, обычно связанное с личной жизнью человека, может иметь последствия для малого бизнеса.

Мошенники Sha zhu pan заманивают жертв через сайты социальных сетей, приложения для знакомств, другие приложения и платформы сообществ и даже “непреднамеренные” SMS-сообщения. Они, как правило, нацелены на людей, которые ищут романтических связей или дружбы. После перехода цели в безопасное приложение для обмена сообщениями, такое как WhatsApp или Telegram, они завоевывают их доверие и внедряют идею зарабатывания денег, о которой, как они утверждают, знают изнутри — и которая обычно включает криптовалюту.

За последний год мы видели, как поддельные приложения, используемые этими мошенниками, проникали в магазины приложений Google Play и iOS. Они уклоняются от проверки безопасности магазина, представляя себя как безопасное приложение до завершения процесса проверки, а затем изменяют удаленный контент, превращая его в поддельное приложение для торговли криптовалютой. Любая криптовалюта, внесенная через эти приложения, немедленно попадает в карман мошенников.

Недавно мы также видели, как эти мошенники переняли тактику другого типа криптовалютного мошенничества, для которого не требуются поддельные приложения — вместо этого они используют функциональность “Web3” мобильных приложений для криптовалютных кошельков, чтобы напрямую подключаться к кошелькам, созданным жертвами. Мы идентифицировали сотни доменов, связанных с этими вариантами “DeFi (децентрализованного финансирования) майнинга” sha zhu pan, и, как и в случае с выявленными нами поддельными приложениями, мы продолжаем сообщать о них и работаем над их удалением.

Выводы

Малые предприятия не сталкиваются с недостатком угроз, и изощренность этих угроз часто сравнима с теми, которые используются для атак на крупные предприятия и правительства. Хотя сумма денег, которую можно украсть, меньше, чем у более крупной организации, преступники с радостью украдут то, что у вас есть, и компенсируют это большим объемом.

Преступные синдикаты рассчитывают на то, что небольшие компании будут менее хорошо защищены и у них не будет современных, изощренных инструментов для защиты своих пользователей и активов. Ключ к успешной защите от этих угроз — доказать ошибочность их предположений: обучите свой персонал, внедрите многофакторную аутентификацию на всех внешних активах, уделите первостепенное внимание исправлению серверов и сетевых устройств и рассмотрите возможность переноса сложных в управлении активов, таких как серверы Microsoft Exchange, на платформы электронной почты SaaS.

Основное различие в нашем опыте между компаниями, которые больше всего пострадали от кибератак, и теми, кто пострадал меньше всего, заключается во времени для реагирования. Наличие экспертов по безопасности для мониторинга и реагирования в режиме 24/7 является залогом эффективной защиты в 2024 году. Обеспечить безопасность не невозможно; просто требуется комплексное планирование и многоуровневая защита, чтобы выиграть время для реагирования и минимизировать ущерб.

Автор Шон Галлахер, Anna Szalay, Эндрю Брандт, Честер Вишневски