Кибербезопасность стала неотъемлемой частью нашей цифровой жизни в нашем взаимосвязанном мире. По мере развития технологий и того, как организации все больше полагаются на цифровые системы, защита конфиденциальных данных, сохранение доверия клиентов и обеспечение бесперебойной работы становятся важнейшими задачами.

От растущего числа утечек данных до финансовых потерь, понесенных предприятиями, и растущей изощренности хакеров — наш подготовленный список статистических данных по кибербезопасности подчеркивает актуальность принятия надежных мер по кибербезопасности. В этой статье будут рассмотрены некоторые открывающие глаза данные по кибербезопасности, которые прольют свет на наши проблемы и подчеркнут важность защиты наших цифровых активов.

Ключевые статистические данные по кибербезопасности

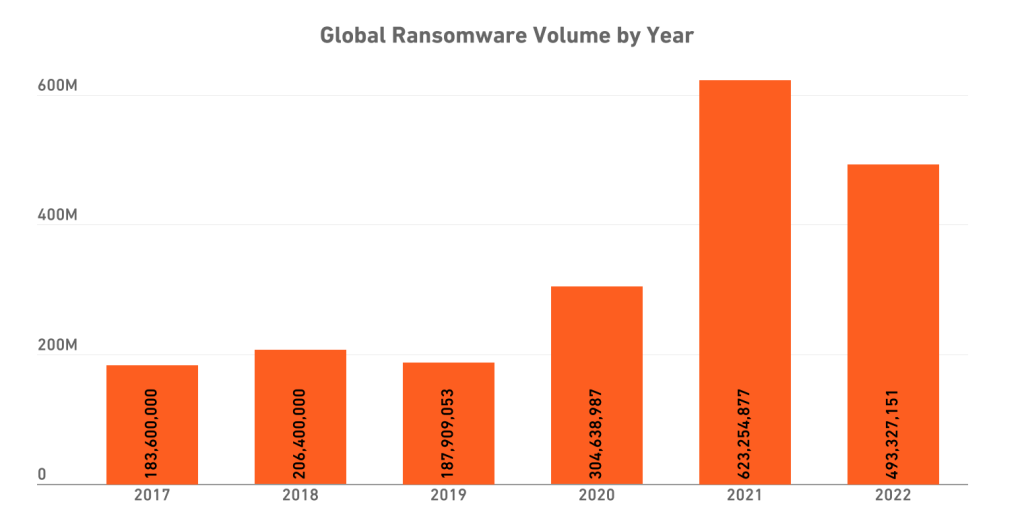

- В 2022 году организациями по всему миру было обнаружено 493,33 миллиона атак программ-вымогателей.

- Фишинг остается самой распространенной кибератакой, в которую ежедневно попадает около 3,4 миллиарда спам-писем.

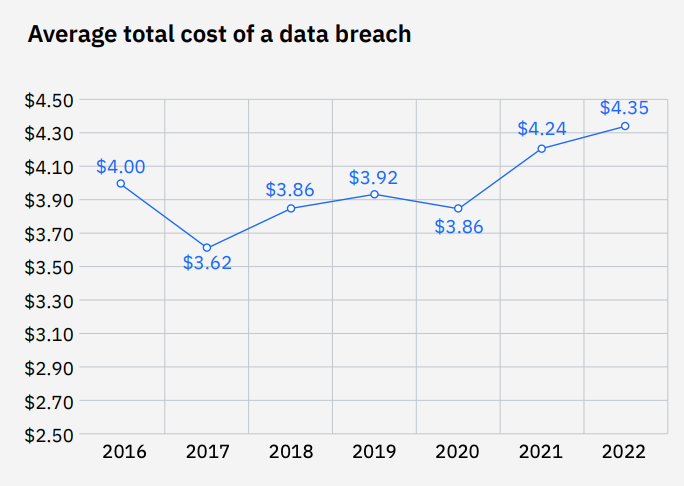

- Средняя глобальная стоимость утечки данных составила 4,35 миллиона долларов в 2022 году.

- 4,50 миллиона долларовВ 2022 году средняя стоимость взломов в результате кражи или компрометации учетных данных составила .

- Отрасль здравоохранения 12 лет подряд была самой дорогостоящей из-за нарушений, при этом средняя стоимость утечки данных достигла 10,10 миллионов долларов в 2022 году.

Статистика кибербезопасности по типам атак

В постоянно меняющемся ландшафте кибербезопасности крайне важно быть в курсе различных кибератак, угрожающих отдельным лицам и организациям. Последствия этих атак существенны как с точки зрения финансовых потерь, так и с точки зрения репутации.

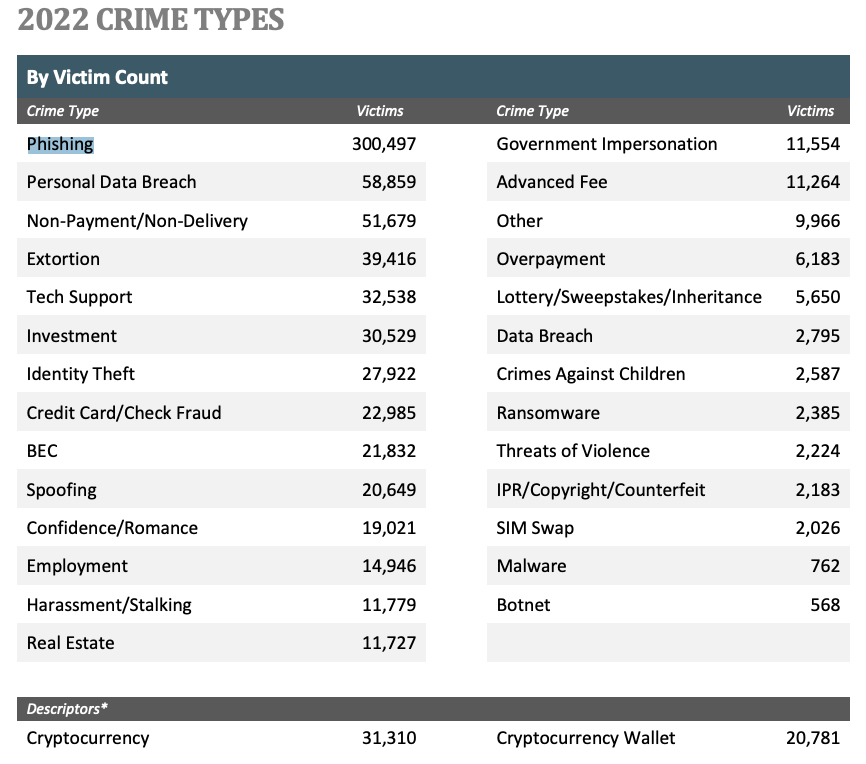

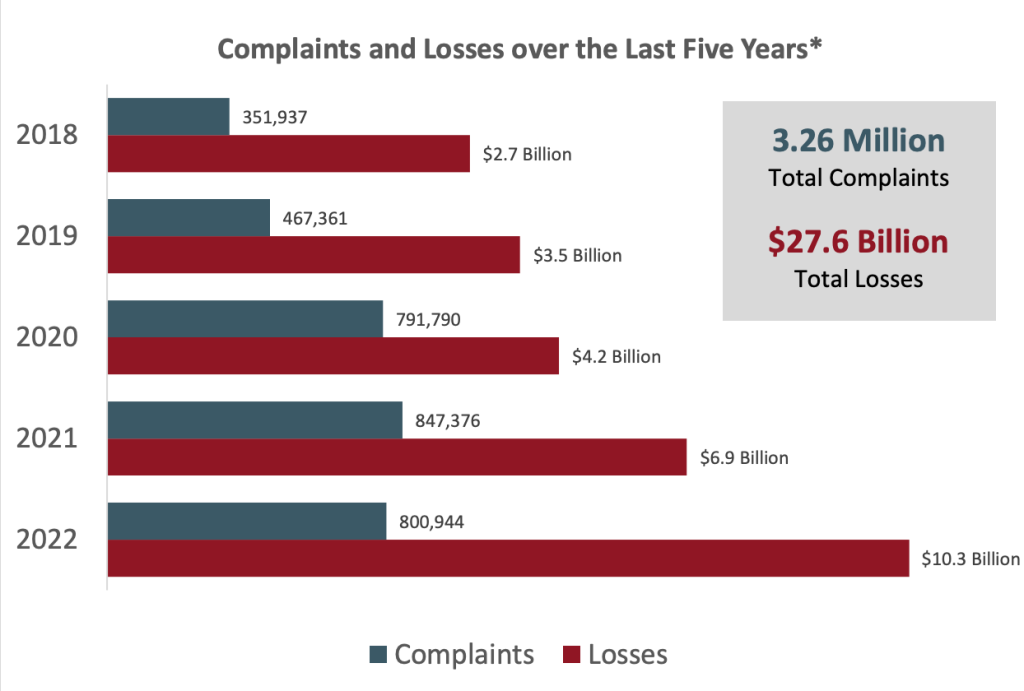

Вотчете ФБР об интернет-преступлениях за 2022 год говорится, что общественность сообщила в общей сложности о 800 944 жалобах на киберпреступность.

Фишинговые атаки были видом преступлений номер один, было зарегистрировано 300 497 жалоб. Общие потери из-за фишинговых атак превысили 10,3 миллиарда долларов.

Данные о фишинговых атаках

Фишинговые атаки остаются самой распространенной кибератакой: ежедневно поступает около 3,4 миллиардаспамовых

……………….Они охватывают различные методы обмана, позволяющие заставить людей раскрыть конфиденциальную информацию или участвовать в вредоносных действиях через замаскированные электронные письма или веб-сайты.

Фишинговые атаки являются причиной 90% утечек данных.

Это связано с тем, что фишеры часто при электронных коммуникациях выдают себя за надежную организацию.

| Тип фишинга | Подробные сведения | Цель |

| Фишинг электронной почты | Злоумышленники выдают себя за доверенных лиц и создают убедительные электронные письма, которые часто кажутся срочными или важными. | Получить несанкционированный доступ к конфиденциальным данным.Осуществить кражу личных данных.Выполнять другие вредоносные действия. |

| Фишинг | Злоумышленники персонализируют свои методы атаки, чтобы мошеннические электронные письма или сообщения выглядели в высшей степени законными и заслуживающими доверия. | Собирайте информацию о целях для создания персонализированных электронных писем.Кража учетных данных для входа. |

| Фишинг — клонирование | Предполагает создание мошеннической копии или клона законного электронного письма или веб-сайта. | Осуществлять финансовое мошенничество.Эксплойт для кражи личных данных. |

| Китобойный промысел | Ориентирован на руководителей высокого уровня или отдельных лиц, занимающих ответственные должности в организации. | Финансовая выгода.Доступ к корпоративным данным и коммерческой тайне. |

| Всплывающее окно | Это происходит за счет использования обманчивых всплывающих окон или диалоговых окон. | Убедите пользователей ввести свою личную информацию. |

Согласно статистике Norton, примерно 88% организаций сталкиваются с фишинговыми атаками в течение года. Эти данные указывают на то, что компании подвергаются атакам практически ежедневно.

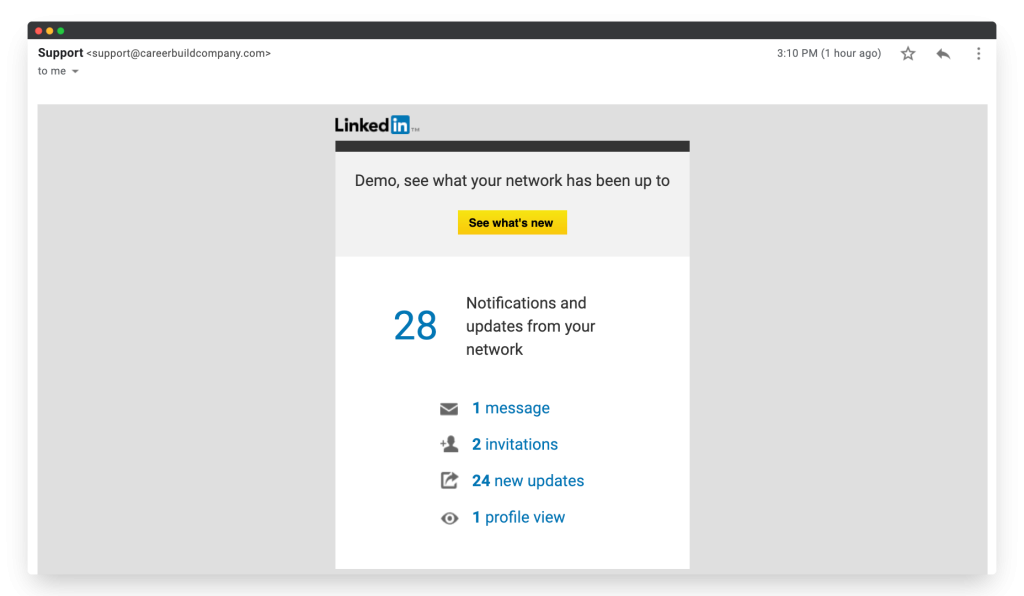

В отчете за 1 квартал 2022 года, опубликованном Check Point Research, был представлен список ведущих брендов, ранжированных по их общему появлению при попытках фишинга брендов.

- LinkedIn (на долю которой приходится 52% всех фишинговых атак в мире)

- DHL (14%)

- Google (7%)

- Microsoft (6%)

- FedEx (6%)

- WhatsApp (4%)

- Amazon (2%)

- Maersk (1%)

- AliExpress (0.8%)

- Apple (0,8%)

LinkedIn был причастен к 52% фишинговых атак по всему миру. Эта значительная цифра отражает первый случай, когда платформа социальных сетей заняла первое место в рейтинге, что указывает на серьезность проблемы. Пример типичного фишингового электронного письма LinkedIn выглядит следующим образом:

В 4 квартале 2022 года Yahoo заметно поднялась на 23 позиции на 20% благодаря эффективной фишинговой кампании в предыдущем квартале.

LinkedIn опустился на пятое место в списке с общим показателем 5,7% попыток фишинга брендов.

С ростом удаленной работы увеличилось количество случаев взлома деловой электронной почты (BEC) .

Эти мошенники используют фишинговую тактику, основанную на электронной почте, чтобы обманом заставить физических лиц раскрыть конфиденциальную информацию компании или совершить несанкционированные денежные переводы.

В 2022 году IC3 зарегистрировала 21 832 жалобы, связанные с BEC, в результате чего скорректированные убытки превысили 2,7 миллиарда долларов.

Данные о распределенных отказах в обслуживании (DDoS)

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка нарушить нормальное функционирование сети, сервиса или веб-сайта путем перегрузки их потоком интернет-трафика.

Целью DDoS-атаки является нарушение работы ресурсов и инфраструктуры объекта, что приводит к простоям в обслуживании и потенциальным финансовым потерям.

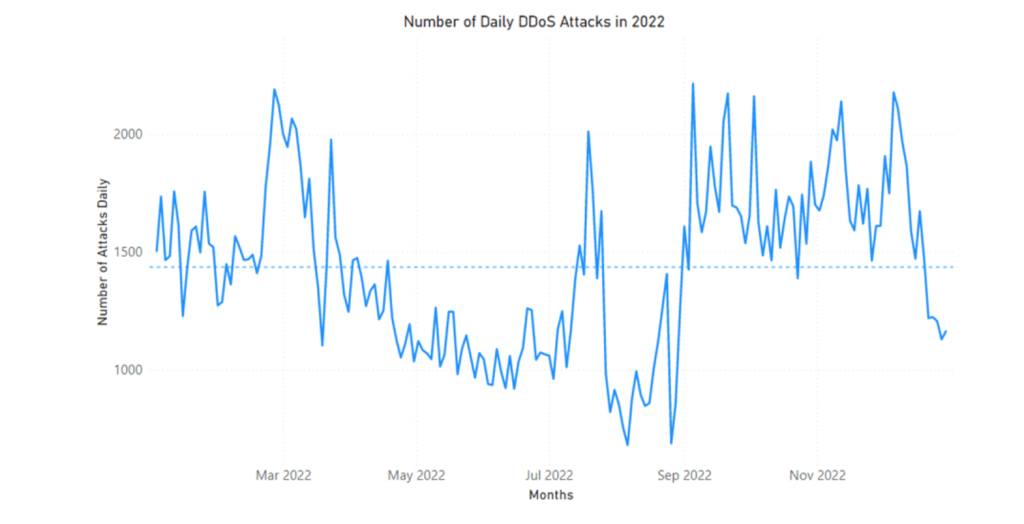

В 2022 году Microsoft ежедневно предотвращала в среднем 1435 DDoS- атак.

- Максимальное количество ежедневных атак составило 2215 22 сентября 2022 года.

- 22 августа 2022 года минимальное количество ежедневных атак составляло 680.

- Общее количество уникальных атак, предотвращенных в 2022 году, превысило 520 000.

Согласно отчету, опубликованному Cloudflare, количество DDoS-атак с целью выкупа увеличилось на 67% в годовом исчислении и на 24% в квартальном исчислении.

В онлайн-индустрии наблюдался значительный рост DDoS-атак прикладного уровня: квартальный рост составил 131%, а в годовом исчислении — 300%.

В сентябре 2017 года на сервисы Google была совершена рекордная DDoS-атака, достигшая огромных размеров — 2,54 Тбит / с.

Google Cloud раскрыл этот инцидент в октябре 2020 года.

Атака была приписана Китаю и, как было установлено, исходила из сети четырех китайских интернет-провайдеров.

Хакеры отправили поддельные пакеты на 180 000 веб-серверов, которые отправили ответы в Google.

Одна из самых значительных DDoS-атак произошла в марте 2023 года. На веб-сайте Национального собрания Франции произошел временный сбой из-за DDoS-атаки, организованной российскими хакерами. В сообщении Telegram хакеры объяснили атаку поддержкой французского правительства Украине.

Данные о вредоносных программах

По состоянию на 2023 год ежедневно генерируется 300 000 новых экземпляров вредоносного ПО, 92% из которых распространяются по электронной почте, при этом на обнаружение требуется в среднем 49 дней.

Вредоносное программное обеспечение используется для получения несанкционированного доступа к ИТ-системам, кражи данных, нарушения работы системных служб или нанесения ущерба ИТ-сетям.

4,1 миллиона веб-сайтов заражены вредоносными программами.

Установлено , что 18% веб-сайтов содержат критические угрозы кибербезопасности.

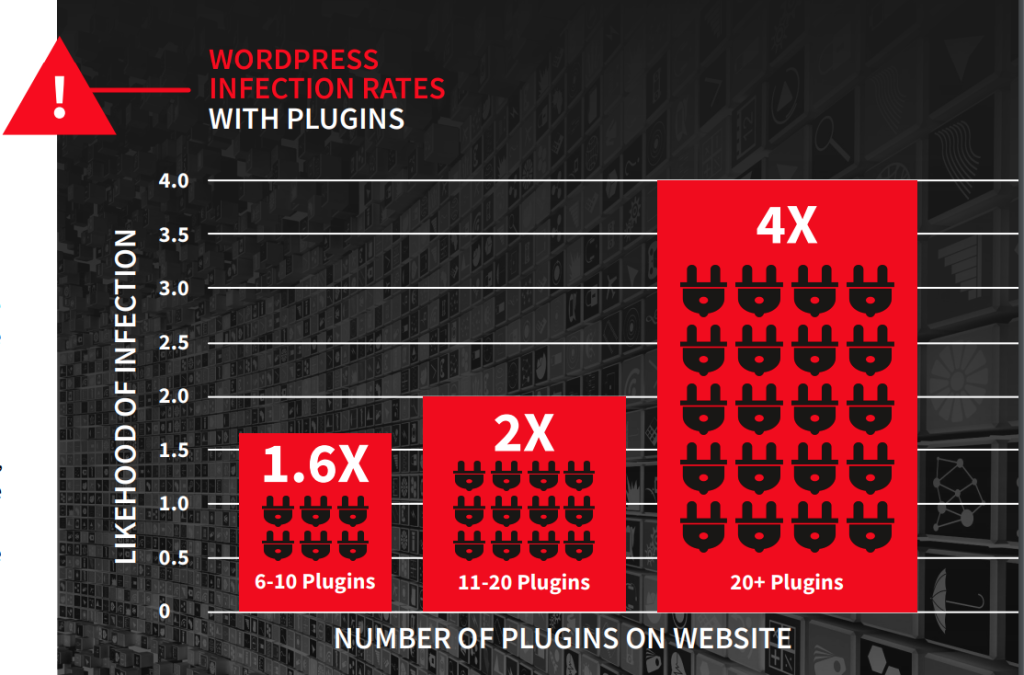

Кроме того, 97% всех нарушений безопасности на веб-сайтах связаны с использованием плагинов WordPress.

Из 47 337 вредоносных плагинов, установленных с 2012 по 2021 год, 94% были активны на 24 931 различных веб-сайтах WordPress, на каждом из которых размещено два или более вредоносных плагина.

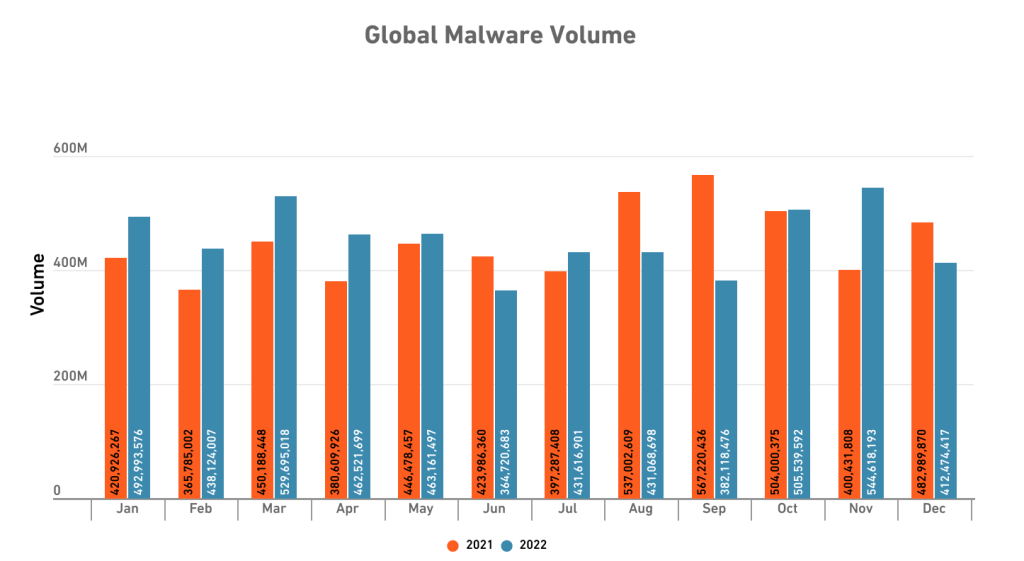

Согласноотчету SonicWall о киберугрозах за 2023 год, впервые с 2018 года количество вредоносных программ увеличилось до 5,5 млрд атак, что на 2% больше по сравнению с аналогичным периодом прошлого года.

Несмотря на незначительный рост, стремительный рост числа криптоджекингов и вредоносных программ Интернета вещей во многом обусловил существенный рост.

В 2022 году количество криптоджекингов выросло на 43%, в то время как количество вредоносных программ Интернета вещей выросло на ошеломляющие 87%.

Совокупный рост криптоджекинга и вредоносного ПО Интернета вещей компенсировал снижение мирового объема программ-вымогателей, что привело к положительному сдвигу в общих тенденциях вредоносного ПО впервые с 2018 года.

Данные о программах — вымогателях

Среди вредоносных программ программы-вымогатели выделяются как особый тип, который удерживает целевые данные или системы в заложниках до тех пор, пока жертва не внесет выкуп.

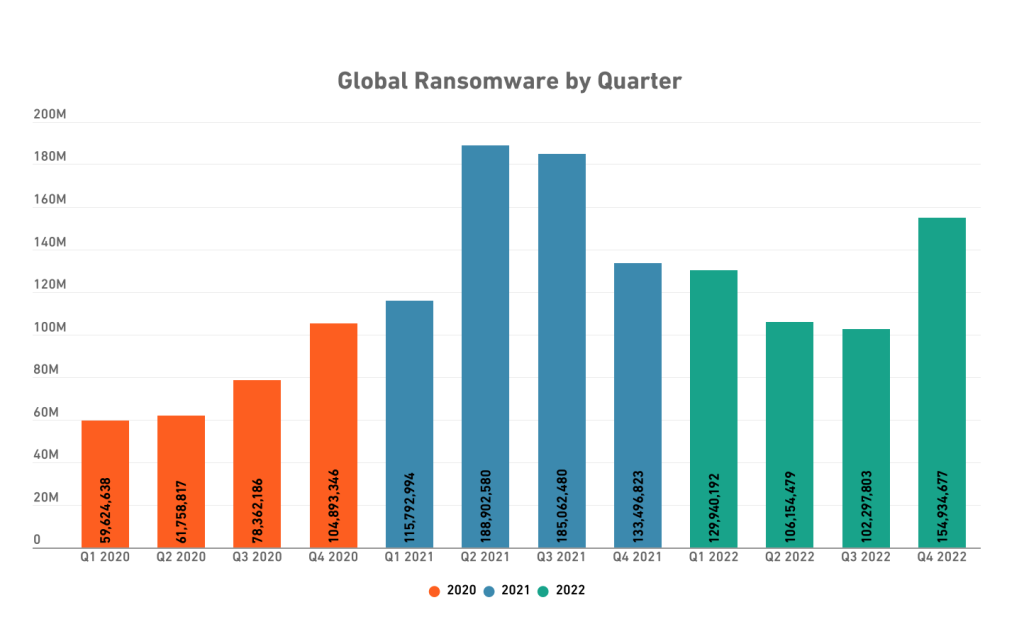

По данным SonicWall, в 2022 году было совершено 493,3 миллиона попыток вымогательства, что демонстрирует заметное снижение на 21% по сравнению с аналогичным периодом прошлого года.

В 2020 году рост составил 62%, а в 2021 году — дополнительный всплеск на 105%.

число нарушений критической инфраструктуры в 2022 году составило 12%Однако на эти типы кибератак по-прежнему приходилось больше, что делает их ответственными за более чем четверть нарушений в отраслях критической инфраструктуры.

Несмотря на небольшое снижение — чуть более чем на одну пятую, — 2022 год остается вторым по количеству когда-либо зарегистрированных глобальных атак программ-вымогателей.

Более того, показатели за 2022 год намного ближе к необычайно высоким уровням, наблюдавшимся в 2021 году, чем к предыдущим годам.

Они значительно превысили объемы, наблюдавшиеся в 2017 (+155%), 2018 (+127%), 2019 (+150%), и 2020 годах (+ 54%).

Comparitech сообщила о следующих ключевых результатах в области кибербезопасности в своем исследовании за 2022 год:

| Год | 2022 | 2021 |

| Количество атак | 795 | 1,365 |

| Средний спрос на выкуп | 7,2 миллиона долларов | 8,2 миллиона долларов |

| Пострадали средние показатели | 115,8 миллиона | 49,8 миллиона |

| Среднее количество записей , затронутых одной атакой | 559,695 | 119,114 |

Количество атак и суммы выкупов снизились с 2021 по 2022 год.

Однако увеличение среднего количества затронутых записей указывает на то, что когда происходят атаки, они оказывают более значительное влияние на количество скомпрометированных записей.

Типы атак программ — вымогателей в статистике кибербезопасности

IC3 получила 2385 жалоб на программы-вымогатели в 2022 году, в результате чего скорректированные убытки превысили 34,3 миллиона долларов.

Злоумышленники-вымогатели часто используют методы социальной инженерии для доступа к среде жертвы.

Согласно тому же отчету, основными причинами инцидентов с программами-вымогателями были фишинг, использование протокола удаленного рабочего стола (RDP) и уязвимостей программного обеспечения.

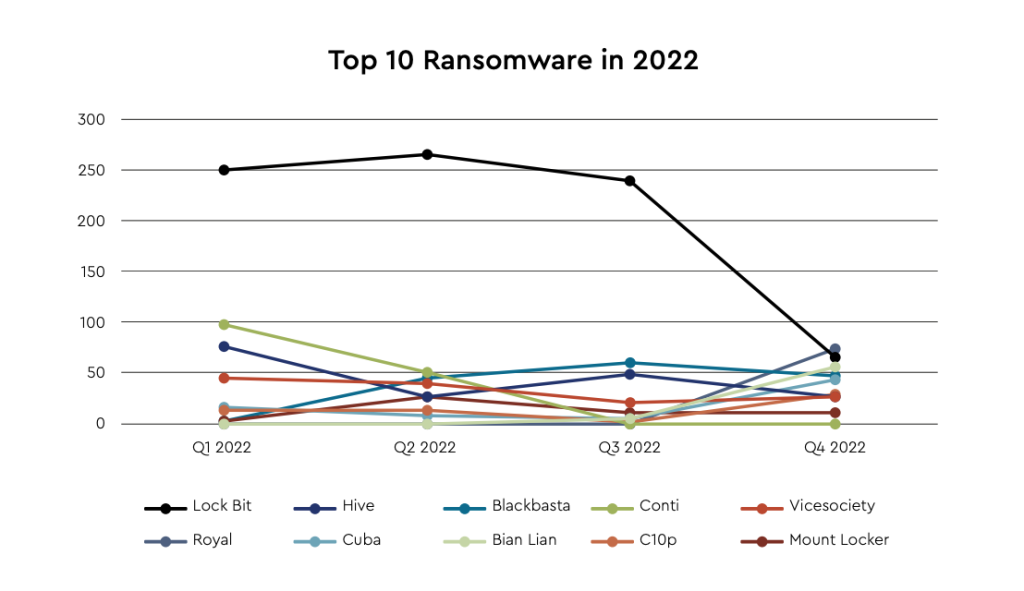

В таблице ниже перечислены наиболее распространенные типы программ-вымогателей, ответственных за серьезные кибератаки.

| Тип программы — вымогателя | Подробные сведения |

| Криптовалюта / Шифровальщики | Крайне вредоносный вариант программы-вымогателя.Основное внимание уделяется шифрованию файлов и данных внутри системы.Зашифрованный контент становится недоступным без соответствующего ключа расшифровки. |

| Запирающиеся шкафчики | Полностью блокирует доступ пользователей к их системе, делая их файлы и приложения недоступными.Экран блокировки показывает требование выкупа и может включать часы обратного отсчета. |

| Scareware | Поддельное программное обеспечение, утверждающее, что обнаружило вирус.Принуждает пользователей к покупке поддельного или ненужного программного обеспечения или услуг для решения сфабрикованных проблем.Блокирует компьютер или заполняет экран всплывающими окнами. |

| Утечка программного обеспечения (Doxware) | Публично угрожает разглашением или продажей конфиденциальной информации, если не будет выплачен выкуп.Нацелены на данные жертв и угрожают их разглашению. |

| RaaS(Программа-вымогатель как услуга) | Готовая платформа с инструментами для проведения кампаний по вымогательству.Киберпреступники сдают в аренду / продают RaaS другим лицам или группам, которые затем проводят атаки. |

LockBit, ALPHV / Blackcoats и Hive были тремя преобладающими вариантами программ-вымогателей, о которых сообщалось IC3 и которые были нацелены на представителей критически важных секторов инфраструктуры.

Данные об атаках со взломом паролей

В 2019 году 80% всех утечек данных были связаны со скомпрометированными паролями, что привело к значительным финансовым потерям для предприятий и потребителей.

49% пользователей меняют только одну букву или цифру в одном из предпочитаемых ими паролей, когда требуется создать новый пароль.

Хакер может перепробовать 2,18 триллиона комбинаций паролей и имен пользователей за 22 секунды.

Введение одной заглавной буквы в пароль кардинально меняет его потенциал.

И взлом пароля из восьми символов изначально может быть осуществлен в течение одной секунды. Но это время может увеличиться до 22 минут, если добавить одну заглавную букву.

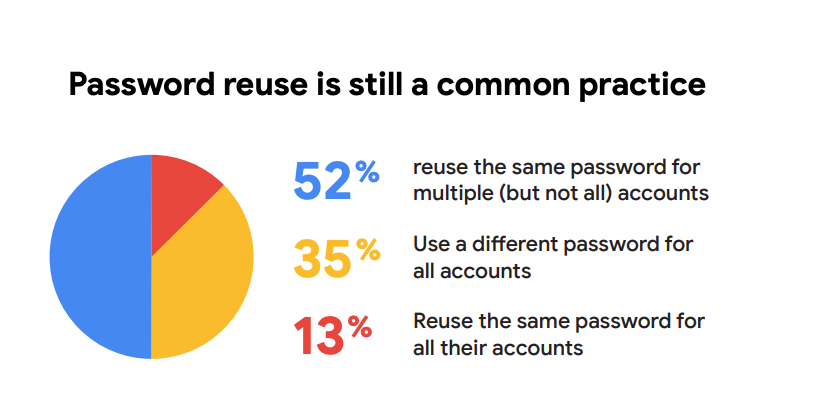

В 2019 году опрос Google показал, что привычка повторно использовать пароли для нескольких учетных записей заметно присутствует.

59% респондентов считают, что их аккаунты защищены от онлайн-угроз в большей степени, чем средний человек.

69% оценивают себя на «А» или «В», когда речь заходит о защите их аккаунтов.

По данным Института безопасности программного обеспечения SANS Software Security Institute, наиболее распространенными уязвимостями являются:

- Компрометация деловой электронной почты

- Устаревшие протоколы

- Повторное использование паролей

Учитывая эти важные данные, как люди относятся к онлайн-безопасности и взлому паролей?

В отчете LastPass « Психология паролей» представлены заслуживающие внимания выводы, касающиеся эмоций и поведения респондентов в отношении онлайн-безопасности.

- 45% респондентов опроса не меняли пароли в течение прошлого года, даже после взлома системы безопасности.

- 79% согласились с тем, что скомпрометированные пароли вызывают беспокойство.

- 51% полагаются на свою память при отслеживании паролей.

- 65% пользователей всегда или в основном по-прежнему используют один и тот же пароль или его разновидность.

Из 3750 специалистов, опрошенных в семи странах, только 8% заявили, что надежный пароль не должен быть связан с личной информацией.

Большинство пользователей создают пароли, основанные на личной информации, связанной с потенциально доступными общедоступными данными, такими как день рождения или домашний адрес.

Наиболее известные методы , используемые при атаках с использованием паролей включают:

| Тип атаки паролем | Подробные сведения |

| Грубая сила | Систематически пробуем все возможные комбинации паролей, пока не будет найдена правильная. |

| Словарь | Для попытки аутентификации используется список часто используемых паролей или слов из словаря. |

| Гибридный | Сочетает в себе элементы как грубой силы, так и атак по словарю.Систематическое использование различных комбинаций словарных слов, распространенных замен и модификаций. |

| Вброс учетных данных | Основана на использовании больших наборов украденных имен пользователей и паролей.Целевые аккаунты, пароли к которым так и не были изменены после взлома аккаунта.Хакеры пробуют комбинации бывших имен пользователей и паролей. |

В декабре 2016 года Yahoo сообщила, что более одного миллиарда учетных записей были скомпрометированы в результате печально известного взлома 2013 года.

Во время этого взлома хакеры получили несанкционированный доступ к системам Yahoo, скомпрометировав личную информацию (PII). Это включало имена пользователей, адреса электронной почты, номера телефонов и хэшированные пароли. Это считается одной из крупнейших утечек данных в истории кибербезопасности.

Данные о взломе Интернета вещей (IoT)

Интернет вещей (IoT) относится к сети взаимосвязанных физических устройств или объектов.

В отличие от традиционного взлома серверов и систем, IoT нацелен на устройства, подключенные к Интернету. Например, атакам подвергаются умные бытовые приборы, такие как телевизоры, колонки, камеры видеонаблюдения и медицинские приборы.

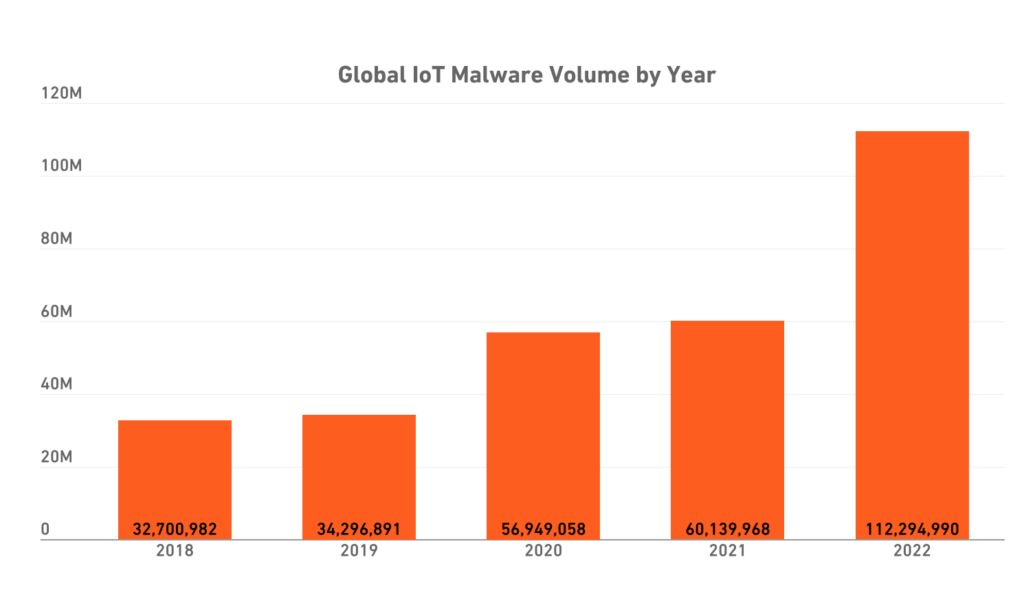

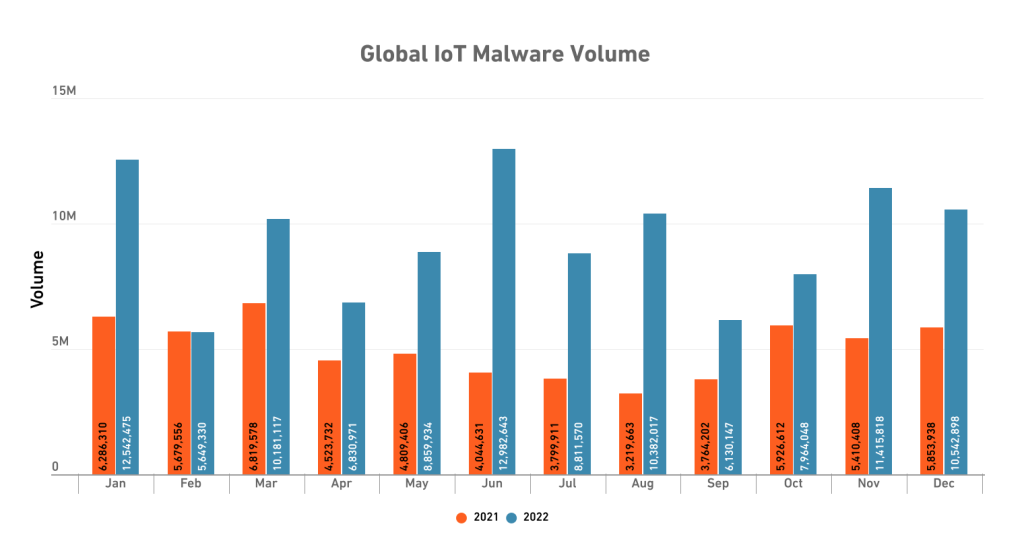

Поскольку количество подключенных устройств продолжает расти, количество вредоносных программ Интернета вещей в 2022 году резко возросло на 87% по сравнению с предыдущим годом, достигнув рекордного уровня в 112,3 миллиона случаев.

На приведенной выше диаграмме показано, что глобальный объем вредоносного ПО Интернета вещей заметно вырос, что привело к нескольким тревожным инцидентам.

Например, в январе 2022 года 19-летний исследователь Дэвид Коломбо показал, что он мог использовать ошибку в панели управления TeslaMate для управления более чем 25 автомобилями в 13 разных странах. Коломбо получил удаленный доступ к различным функциям Tesla, таким как разблокировка дверей, открывание окон, запуск управления автомобилем без ключа, управление стереосистемой, включение клаксона и проверка местоположения автомобиля и присутствия водителя. Однако Коломбо заявил, что дистанционное управление транспортным средством невозможно.

В другом случае робот-пылесос серии iRobot Roomba J7 захватил и передал изображения женщины в лавандовой футболке во время пользования туалетом. Затем эти изображения были отправлены Scale AI, стартапу, который нанимает сотрудников по всему миру для маркировки аудио-, фото- и видеоданных в целях обучения искусственному интеллекту.

Стоимость данных по кибербезопасности

Ценность статистики кибербезопасности

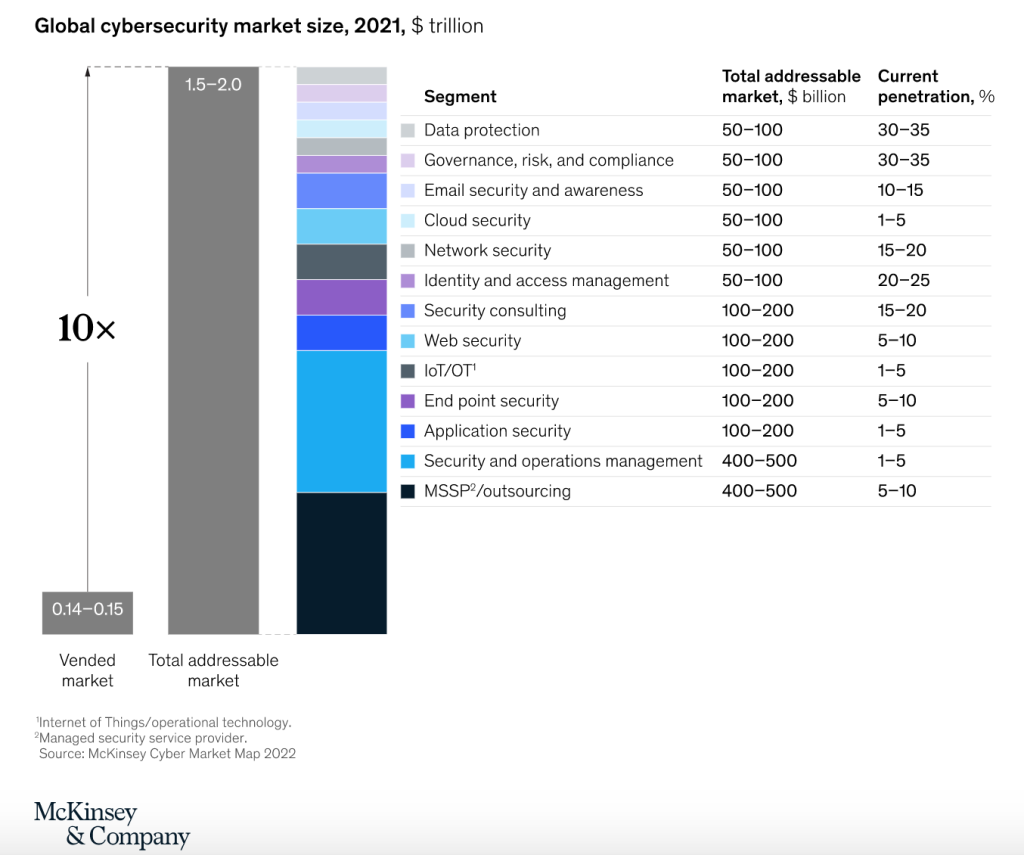

Для поставщиков технологий и услуг кибербезопасности существуют значительные рыночные возможности, оцениваемые в ошеломляющие 2 триллиона долларов.

В таблице размеров глобального рынка кибербезопасности от McKinsey & Company подчеркивается потенциал поставщиков предлагать инновационные решения и услуги в ответ на развивающиеся киберугрозы. Это представляет многообещающие финансовые перспективы и подчеркивает решающую роль этих поставщиков в укреплении цифровой защиты и защите бизнеса от текущих киберрисков.

Цена утечки данных по кибербезопасности

Согласно отчету IBM о стоимости утечки данных, средняя глобальная стоимость утечки данных увеличилась с 4,24 миллиона долларов в 2021 году до 4,35 миллиона долларов в 2022 году.

На фишинг приходится 16% основных направлений атак в сфере киберпреступности, при этом средняя стоимость взлома составляет 4,91 миллиона долларов. Кроме того, нарушения, вызванные украденными или скомпрометированными учетными данными, составили 4,50 миллиона долларов.

В 2022 году средняя цена за скомпрометированную запись в результате утечки данных по всему миру составила 164 доллара, что на 1,9% больше по сравнению с 161 долларом в 2021 году.

Это увеличение еще более значительно по сравнению со средней стоимостью в 146 долларов за запись в 2020 году, показав рост на 12,3%.

Атаки программ-вымогателей составили 11% проанализированных нарушений, что указывает на темп роста в 41% по сравнению с 7,8% атак программ-вымогателей в предыдущем году.

Средняя стоимость атаки с использованием программ-вымогателей незначительно снизилась с 4,62 миллиона долларов в 2021 году до 4,54 миллиона долларов в 2022 году. Однако эти затраты оставались незначительно выше средней общей стоимости утечки данных в размере 4,35 миллиона долларов.

Исследование IBM «Стоимость утечек данных» также показывает, что нарушения, связанные с удаленной работой, в среднем обходятся примерно на 1 миллион долларов дороже, чем нарушения без участия удаленной работы.

Средняя стоимость нарушений при удаленной работе составила 4,99 миллиона долларов, в то время как нарушения, не связанные с удаленной работой, составили в среднем 4,02 миллиона долларов. Эти нарушения, связанные с удаленной работой, стоят примерно на 600 000 долларов больше, чем в среднем по миру.

За последние пять лет ФБР IC3 (Центр рассмотрения жалоб на интернет-преступления) ежегодно получало в среднем 652 000 жалоб.

С 2018 года было подано 3,26 миллиона жалоб и нанесен ущерб на сумму 27,6 миллиарда долларов.

Стоимость статистики кибербезопасности для бизнеса

Стоимость кибербезопасности для бизнеса может значительно варьироваться в зависимости от различных факторов из-за широкого спектра услуг и продуктов.

Например, размер и характер организации, уровень реализуемых мер безопасности и масштабы потенциальных угроз — все это влияет на затраты.

Согласно исследованию, проведенному компанией Deloitte Insights, организации тратят примерно 10,9% своего ИТ-бюджета на кибербезопасность.

Компании выделяют около 0,48% своих доходов на расходы по кибербезопасности. Что касается расходов на одного сотрудника, респонденты сообщили, что в среднем на одного сотрудника, работающего полный рабочий день, тратится около 2700 долларов на меры кибербезопасности.

Однако, согласно исследованию IBM стоимости утечки данных, эти инвестиции оправданны.

Организации с полностью развернутым искусственным интеллектом и автоматизацией безопасности столкнулись с нарушениями, которые обошлись на 3,05 миллиона долларов дешевле по сравнению с организациями без такого развертывания.

Эта значительная – 65,2% – разница в средней стоимости взлома свидетельствует о существенной экономии средств: полностью развернутые организации получили в среднем 3,15 миллиона долларов, в то время как не развернутые организации столкнулись со средней стоимостью в 6,20 миллиона долларов.

Кроме того, в компаниях с полностью внедренным искусственным интеллектом и автоматизацией систем безопасности на 74 дня сократилось количество выявленных и локализованных нарушений по сравнению с компаниями без таких внедрений.

У полностью развернутых организаций средний жизненный цикл взлома составлял 249 дней, в то время как у не развернутых организаций — 323 дня.

Статистика кибербезопасности по странам

Объем вредоносного ПО по странам

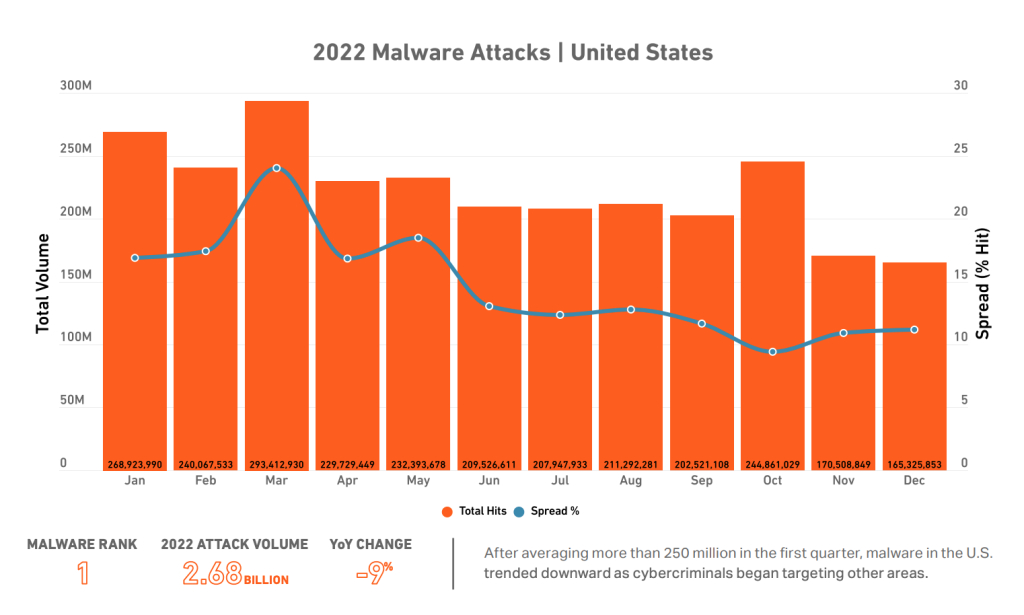

Согласноотчету Sonic Wall о киберугрозах за 2023 год, Соединенные Штаты занимают первое место в списке с наибольшим объемом атак вредоносного ПО на общую сумму 2,68 миллиарда.

Однако значительное снижение числа случаев заражения вредоносным ПО на 9% в годовом исчислении указывает на смещение внимания киберпреступников в сторону других стран.

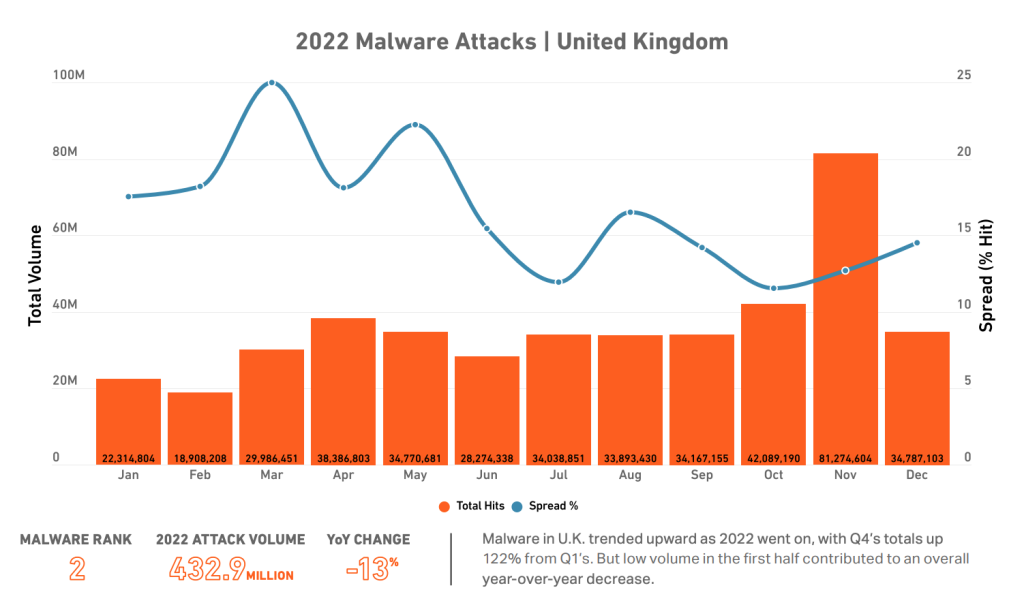

Великобритания занимает второе место по наибольшему объему атак вредоносного ПО, сообщив о 432,9 миллионах атак в 2022 году.

Тем не менее, в нем также наблюдалось заметное снижение по сравнению с предыдущим годом на -13%.

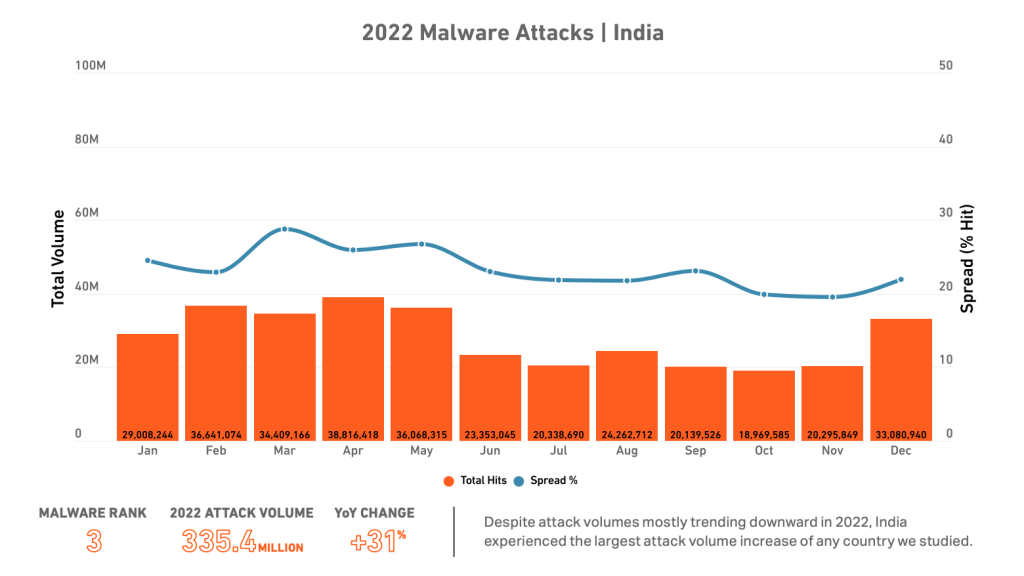

Индия занимает третье место в списке с общим количеством 335,4 миллиона человек, демонстрируя заметный рост на + 31% по сравнению с аналогичным периодом прошлого года. Несмотря на то, что объемы атак в целом снизились в 2022 году, Индия выделилась как страна с самым высоким ростом объема атак среди стран, включенных в исследование.

Вредоносное ПО, распространяемое по странам и регионам

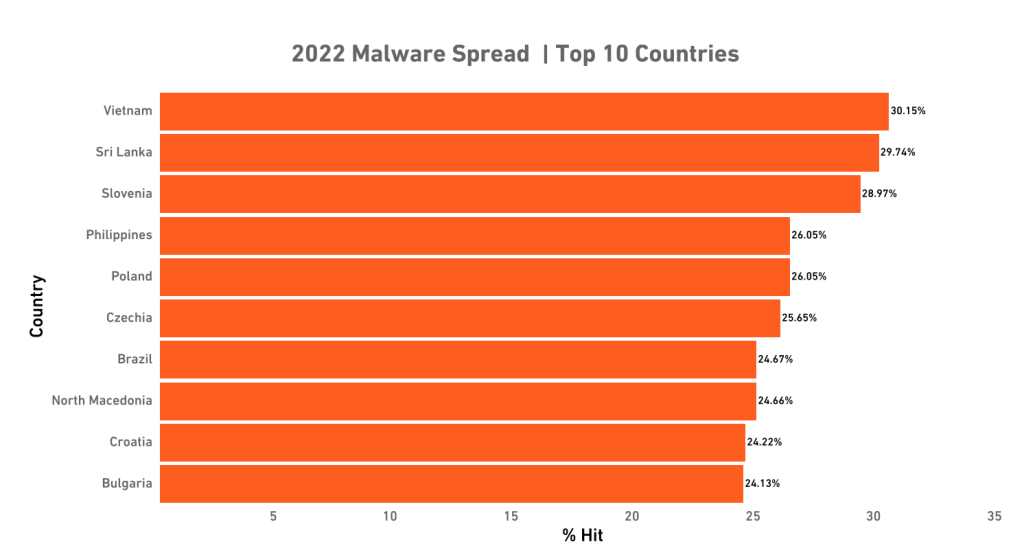

Процент распространения вредоносного ПО Sonic Wall представляет собой расчет датчиков, обнаруживших атаку вредоносного ПО, указывающий степень охвата вредоносного ПО в данном конкретном регионе.

Вьетнам был страной номер один, подвергшейся атаке вредоносного ПО (30,15%).

Однако наиболее важным наблюдением является рост Европы как очага киберпреступности: число европейских стран в списке удвоилось с 2021 года, составив большинство в топ-10.

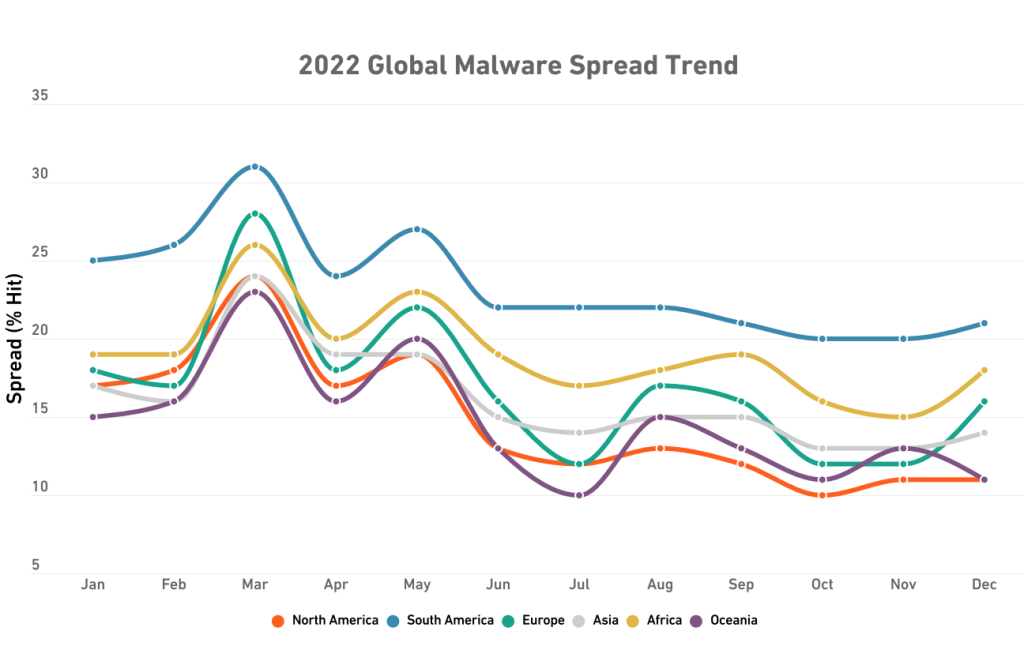

Согласно тому же отчету, в Европе, Латинской Америке и Азии в 2022 году наблюдался значительный двузначный рост, составивший 10%, 17% и 38% соответственно.

Интересно, что объем вредоносного ПО в Северной Америке значительно снизился на 10% в годовом исчислении, в результате чего в общей сложности было зарегистрировано 2,75 миллиарда экземпляров.

Эта цифра представляет собой самый низкий зарегистрированный объем с 2017 года, подчеркивая заметное снижение активности вредоносных программ в регионе.

Кроме того, в декабре количество попыток вредоносного ПО в Северной Америке достигло рекордно низкого уровня в 158,9 миллиона, что является самым низким ежемесячным объемом с 2018 года.

Эти события указывают на потенциальный сдвиг киберпреступников от нацеливания на Северную Америку и другие известные центры киберпреступности к сосредоточению внимания на других регионах мира.

Данные о кибервойнах – Россия и Китай против Соединенных Штатов

Китай и Россия становятся доминирующими игроками в сфере кибербезопасности, на их долю приходится почти 35% глобальных атак, вместе взятых.

С 79 подтвержденными атаками, совершенными из Китая и 75 — из России, эти две страны в значительной степени нацелены на национальные правительства.

Американское агентство киберзащиты часто обновляет свои рекомендации, оповещения и отчеты по анализу вредоносных программ (MARs) о злонамеренной киберактивности России.

“Российское правительство занимается злонамеренной кибердеятельностью для осуществления широкомасштабного кибершпионажа, подавления определенной социальной и политической деятельности, кражи интеллектуальной собственности и нанесения вреда региональным и международным противникам”.

В феврале 2022 года BBC сообщила, что 74% доходов от программ-вымогателей поступает хакерам, связанным с Россией.

Исследователи выявили, что платежи в криптовалюте на сумму более 400 миллионов долларов были направлены группам, которые, как считается, связаны с Россией.

В июле 2021 года Белый дом опубликовал заявление, разоблачающее безответственное поведение Китайской Народной Республики (КНР) в киберпространстве.

“Как подробно описано в документах о публичных обвинениях, обнародованных в октябре 2018 года, а также в июле и сентябре 2020 года, хакеры, ранее работавшие на Министерство государственной безопасности КНР (MSS), участвовали в атаках с использованием программ-вымогателей, кибернетическом вымогательстве, взломе криптовалют и крупномасштабных кражах у жертв по всему миру, и все это с целью получения финансовой выгоды ”.

В следующем году главы ФБР и MI5 впервые выступили совместно и выпустили предупреждение об угрозе, исходящей от Китая:

“В нашем мире мы называем такое поведение подсказкой… это будет представлять собой один из самых ужасающих сбоев в бизнесе, которые когда-либо видел мир ”, — сказал глава ФБР Кристофер Рэй.

Статистика кибербезопасности по отраслям

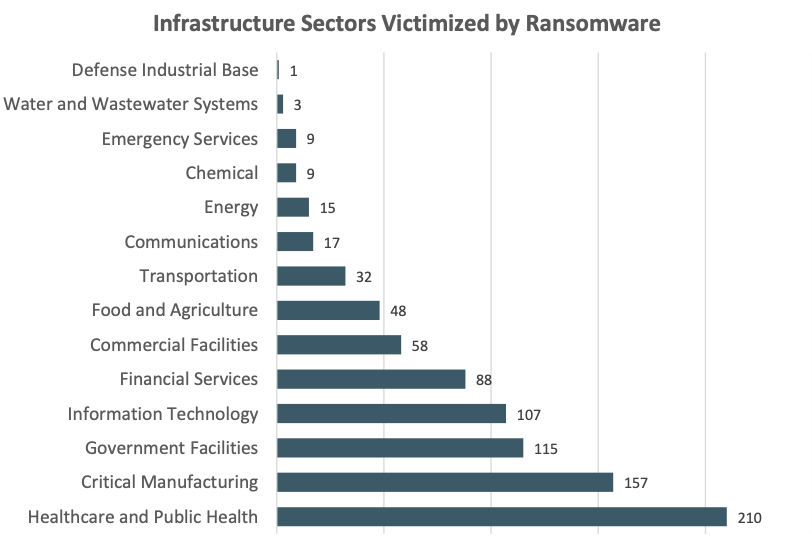

В 2022 году IC3 зарегистрировала 870 жалоб, в которых сообщалось об атаках программ-вымогателей на организации в секторах критической инфраструктуры.

Среди 16 критически важных секторов инфраструктуры отчетность IC3 показала, что в 14 секторах по крайней мере один участник стал жертвой атаки программ-вымогателей.

Организации критически важной инфраструктуры столкнулись со средней стоимостью утечки данных в размере 4,82 миллиона долларов, что на 1 миллион долларов превышает средний показатель по другим отраслям.

Среди них 28% столкнулись с деструктивными атаками программ-вымогателей, а 17% столкнулись с нарушениями из-за скомпрометированных деловых партнеров.

Индустрия здравоохранения 12 лет подряд была самой дорогостоящей из-за атак программ-вымогателей, при этом средняя стоимость утечки данных достигала 10,10 миллионов долларов.

Данные пациентов чрезвычайно ценны для киберпреступников, особенно в электронных медицинских картах (EHR). Эти записи содержат информацию о физических лицах, включая их имена, номера социального страхования, финансовые данные, прошлые и настоящие адреса и истории болезни.

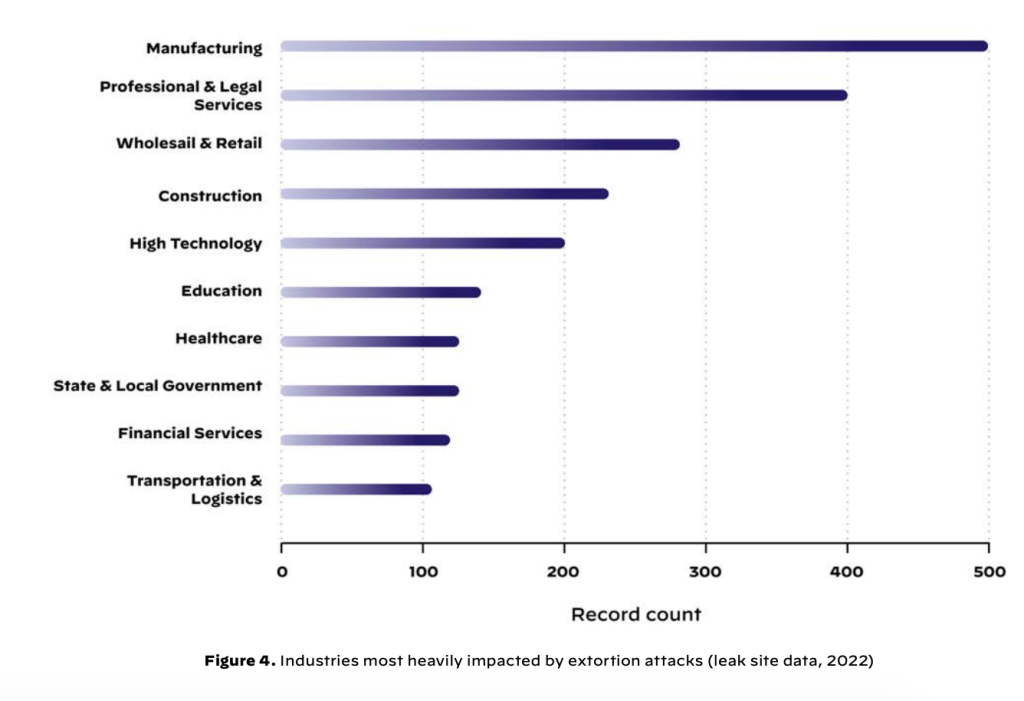

Между тем, в 2022 году обрабатывающая промышленность значительно пострадала от нападений с вымогательством: 447 зарегистрированных жертв на разных платформах.

Пристальное внимание уделяется сектору профессиональных и юридических услуг: зарегистрировано 343 жертвы.

Утечки данных по кибербезопасности в основных отраслях промышленности

В 2022 году Коста-Рика объявила чрезвычайное положение в стране в ответ на серию атак программ-вымогателей, нацеленных на критически важные учреждения.

Первая серия атак была нацелена на государственные органы, и ответственность за нее взяла на себя банда Conti, влиятельная группа хакеров, базирующаяся в России.

Сайт-вымогатель Corti заявил о публикации 50% украденных данных правительства Коста-Рики, включая 850 гигабайт материалов министерства финансов.

Злоумышленники потребовали выкуп в размере 10 миллионов долларов, чтобы предотвратить утечку информации.

Вторая серия атак, совершенных группой программ-вымогателей HIVE, произошла 31 мая 2022 года.

Основной целью был Фонд социального обеспечения Коста-Рики, организация, ответственная за управление службой здравоохранения страны. Кроме того, в результате атаки было повреждено более 10 400 компьютеров и большинство серверов в Коста-Рике. В результате на той неделе было отменено около 34 677 встреч, что составляет 7% от всех запланированных встреч.

В мае 2021 года Colonial Pipeline подверглась атаке вымогателей, в результате которой полностью отключился трубопровод для распределения топлива.

Всего за два часа киберпреступникам, принадлежащим к группе, известной как DarkSide, удалось извлечь почти 100 гигабайт данных из сети компании Alpharetta, расположенной в Джорджии.

The Colonial Pipeline заплатила около 5 миллионов долларов хакерам из России за содействие в восстановлении крупнейшего в стране топливопровода.

Аналогичным образом, в июне 2021 года JBS, крупнейшая в мире мясоперерабатывающая компания, стала жертвой масштабной атаки российских хакеров-вымогателей.

В результате взлома JBS выплатила выкуп в размере 11 миллионов долларов хакерам, которые получили несанкционированный доступ к ее компьютерной системе.

Важность кибербезопасности

С ростом числа кибератак и все большей изощренностью злоумышленников предприятия и частные лица сталкиваются со значительными рисками. Статистика кибербезопасности выявляет тревожные тенденции, такие как рост затрат на утечку данных, распространенность фишинговых атак и влияние удаленной работы на расходы на утечку данных.

Однако это также проливает свет на ценность инвестиций в кибербезопасность, подчеркивая экономию средств и улучшение реагирования на инциденты, достигнутые за счет внедрения искусственного интеллекта, автоматизации и групп реагирования на инциденты.

Поскольку организации продолжают ориентироваться в меняющемся ландшафте угроз, становится ясно, что приоритетность надежных мер кибербезопасности необходима для защиты конфиденциальных данных, обеспечения непрерывности бизнеса и защиты от финансового ущерба и ущерба репутации.

Источники:

- Statista

- CISCO

- IBM and the Ponemon Institute

- FBI IC3

- ConnectWise

- Norton

- Astra

- CheckPoint

- CSIS

- Usenix

- AAG

- CNBC

- Sonic Wall

- Sitelock

- Cloudflare

- Google Cloud

- Microsoft

- Kaspersky

- LastPass

- Yahoo

- The SANS Software Security Institute

- One Login

- Deloitte Insights

- MIT Technology

- Medium Blog

- McKinsey & Company

- Deep Instinct

- Palo Alto Networks

- CompariTech

- The White House

- NBC

- Security Intelligence

- Privacy Affairs

- Global News

- Bloomberg