Представляем перспективы EASM на 2024 год: погружение в структуру отчета

2023 год стал свидетелем значительных глобальных проблем, включая взрывной рост искусственного интеллекта и технологии ChatGPT, эскалацию глобальных конфликтов, волатильность рынка и крупную кибератаку на Уолл-стрит, которая затронула активы на триллионы долларов.

Киберпреступники воспользовались возможностями, воспользовавшись глобальными конфликтами и человеческими ошибками, чтобы проникнуть внутрь и посеять хаос.

В условиях беспрецедентного роста угроз, какие шаги следует предпринять CISO в будущем?

Структура этого отчета решает этот вопрос в четырех основных областях, изложенных ниже.

Как CISO могут улучшить свою систему безопасности EASM?

В рамках этого отчета наш CISO Тодд Кэрролл предоставил всем CISO руководство по возникающим угрозам EASM, управлению рисками и полезную информацию для лучшего определения приоритетов вашей команды SOC, чтобы устранить киберпространства, влияющие на ваш внешний ИТ-периметр.

Вот разбивка по 4 основным направлениям, указанным в отчете:

1: Ландшафт управления внешней поверхностью атаки.

2: 8 примеров использования кибератак и ключевых уроков для CISO

3: Рекомендации по лучшей расстановке приоритетов в 2024 году

4: 3 критических угрозы EASM, которых следует остерегаться в этом году

Основные моменты отчета о данных EASM, которые вам необходимо отметить

Ключевые моменты этого CybelAngel — это окно в то, как компании сталкиваются со все более многочисленными и изощренными атаками, особенно когда речь идет о рисках сторонних производителей и программах-вымогателях.

- Количество открытых активов и данных удвоилось в 2023 году, с 740 000 до 1,5 млн ТБАЙТ.

- 79% киберрисков обнаруживаются за пределами внутреннего ИТ-периметра компании.

- Требования о выкупе увеличились на 40% из-за развития сервисов RaaS (Ransomware-as-a-Service).

- Количество открытых данных из облачных сервисов увеличилось на 11% по данным verus за 2022 год.

8 вариантов использования кибербезопасности для оценки вашей командой

Чему мы можем научиться, изучив 8 вариантов использования уязвимостей, которые привели к крупнейшим кибератакам прошлого года?

Когда дело доходит до меняющейся сети проблем и рисков безопасности, нам еще многому предстоит научиться. В этом отчете EASM мы рассмотрим организации, которые испытали на себе все — от незащищенных активов до атак программ-вымогателей, чтобы помочь вам избежать таких же разрушительных последствий.

В этом отчете мы рассказываем, как 8 дилемм CISO могут превратиться в 8 практических идей.

- Глубокое изучение крупнейшего нарушения 2023 года

- Как из-за человеческой ошибки было обнаружено 3,8 миллиарда записей

- Почему программы-вымогатели настолько беззаконны?

- Как возрождающиеся информационные агентства разжигают беспокойство?

- Анализ рисков воздействия облаков в здравоохранении

- Третьи стороны, угрозы и украденные данные

- Будущие угрозы и файловые серверы чреваты проблемами

- Доступные активы и уязвимости

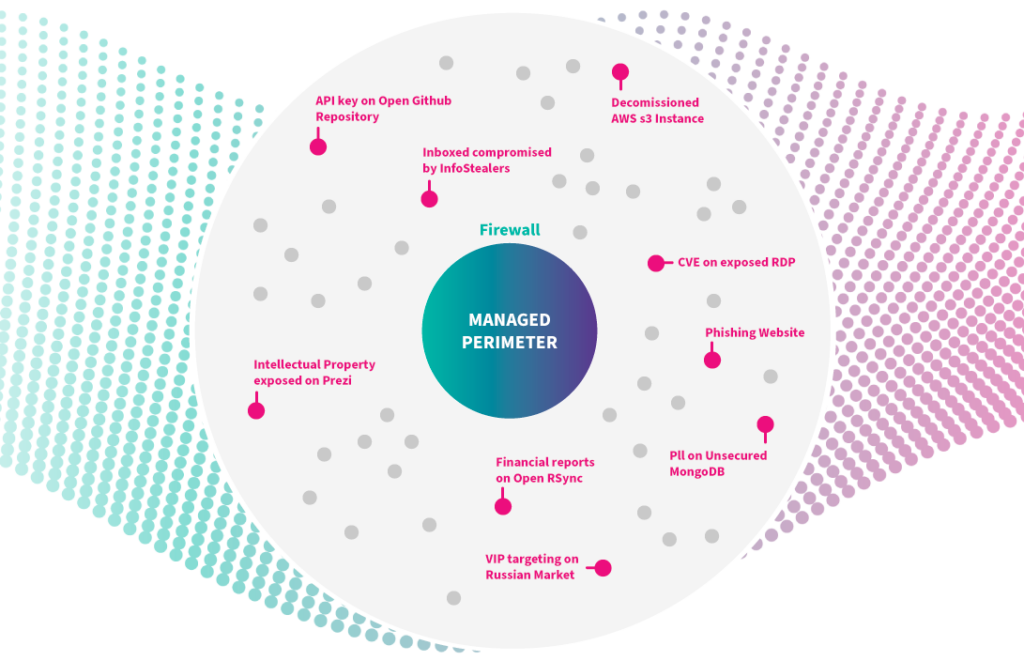

Выше приведен обзор того, что происходит за пределами вашего управляемого ИТ-периметра.

Вот основные области, которых касаются наши рекомендации:

- Непрерывное обнаружение активов: Как мы можем непрерывно отслеживать и идентифицировать все активы во внешней среде атаки организации?

- Сканирование уязвимостей и управление ими: Почему существует необходимость в регулярном сканировании уязвимостей для выявления слабых мест в вашей инфраструктуре?

- Автоматическое оповещение и анализ угроз: Полезна ли автоматизированная система оповещения, если анализ угроз ведется непрерывно? Есть ли альтернативы?

- Управление рисками цепочки поставок: Какие основные риски, связанные со сторонними поставщиками и партнерами по цепочке поставок, необходимо проанализировать CISO?

- Мониторинг Dark web: как команды SOC могут лучше использовать инструменты dark monitoring для поиска конфиденциальных данных или учетных данных, связанных с их организацией?

- Защита бренда и борьба с фишингом: что можно сделать, когда речь идет о репутации бренда, в сравнении с фишинговыми атаками, организованными скрытно?

- Предотвращение утечки данных: может ли проактивный мониторинг mor предотвратить инциденты с утечкой данных в 2024 году?

- Соответствие нормативным требованиям: есть ли у CISO способ обеспечить соблюдение соответствующих правил защиты данных, а также сократить страховые взносы?