6 февраля 2024 г. | Клинт Уоттс — генеральный менеджер Центра анализа угроз Microsoft

С тех пор, как ХАМАС напал на Израиль в октябре 2023 года, действующие лица, связанные с иранским правительством, предприняли серию кибератак и операций влияния (IO), направленных на помощь делу ХАМАСА и ослабление Израиля, его политических союзников и деловых партнеров. Многие из непосредственных операций Ирана после 7 октября были поспешными и хаотичными, что указывает на то, что у него была слабая координация с ХАМАС или ее вообще не было, но, тем не менее, он добился растущего успеха. Выделяются четыре вывода.:

- За первую неделю войны трафик новостных сайтов, принадлежащих иранскому государству или аффилированных с ним, увеличился на 42%. Даже три недели спустя этот трафик все еще был на 28% выше довоенного уровня.

- Несмотря на ранние заявления Ирана, многие “атаки” в первые дни войны были либо “утечкой” старых материалов с использованием ранее существовавшего доступа к сетям, либо были ложными.

- Активность Ирана быстро выросла с девяти отслеживаемых Microsoft групп, действующих в Израиле в течение первой недели войны, до 14, спустя две недели после начала войны. Количество операций по оказанию влияния с использованием киберпространства увеличилось примерно с одной операции через месяц в 2021 году до 11 только в октябре 2023 года.

- По мере развития войны иранские действующие лица расширили географию своих действий, включив атаки на Албанию, Бахрейн и США. Они также расширили свое сотрудничество, что позволило повысить специализацию и эффективность.

В некотором смысле работа Ирана в поддержку ХАМАСА, похоже, направлена как на видимость влияния на мировой арене, так и на конкретное воздействие. Поскольку мы с нетерпением ожидаем президентских выборов в США в 2024 году, действия Ирана могут основываться на том, что произошло в 2020 году, когда они выдавали себя за американских экстремистов и подстрекали к насилию против правительственных чиновников США.

Эти выводы взяты из последнего полугодового отчета по Ирану Центра анализа угроз Microsoft (MTAC) Иран наращивает операции по оказанию влияния с использованием кибернетики в поддержку ХАМАСА.

С реактивного старта — всем на помощь

Вопреки некоторым заявлениям иранских государственных СМИ, иранские кибероператоры и ИО отреагировали на начальном этапе войны Израиля и ХАМАСа. MTAC заметил, что иранские государственные СМИ публикуют вводящие в заблуждение подробности заявленных атак, а иранские группы повторно используют устаревшие материалы исторических операций и преувеличивают общий масштаб и воздействие заявленных кибератак. Три месяца спустя преобладание данных свидетельствует о том, что иранские киберпреступники отреагировали, быстро активизировав свои кибероперации и операции по оказанию влияния после атак ХАМАСА, чтобы противостоять Израилю.

С начала войны между Израилем и ХАМАС 7 октября Иран усилил операции по оказанию влияния и хакерские усилия против Израиля, создав обстановку угрозы “все руки наготове”. Эти атаки были реактивными и оппортунистическими в первые дни войны, но к концу октября почти все его влияние и основные киберпреступники были нацелены на Израиль. Кибератаки становились все более целенаправленными и разрушительными, а кампании ввода-вывода становились все более изощренными и недостоверными, задействуя сети учетных записей “sockpuppet” в социальных сетях.

Иран прервал телевизионные сервисы из-за поддельных новостных репортажей с использованием ведущего, созданного искусственным интеллектом

В начале декабря 2023 года Иран прервал предоставление услуг потокового телевидения и заменил их фейковым новостным роликом с участием ведущего новостей, по-видимому, созданного искусственным интеллектом. Это стало первой обнаруженной Microsoft операцией по оказанию влияния на Иран, где искусственный интеллект играл ключевую роль в ее обмене сообщениями, и является одним из примеров быстрого и значительного расширения масштабов иранских операций с начала конфликта между Израилем и ХАМАС. Сбой достиг аудитории в ОАЭ, Великобритании и Канаде.

Нарушение потоковой передачи телевизионных программ с использованием вещателя, созданного искусственным интеллектом

Иранские государственные СМИ пользуются наибольшим успехом в англоязычных странах, тесно связанных с США.

Индекс иранской пропаганды (IPI) Лаборатории AI for Good от Microsoft AI for Good Lab отслеживает долю трафика, посещающего иранские государственные и аффилированные с государством новостные агентства и усилители, по сравнению с общим трафиком в Интернете. За первую неделю конфликта мы наблюдали рост на 42%. Этот всплеск был особенно заметен в Соединенных Штатах и их англоговорящих союзниках (Великобритании, Канаде, Австралии, Новой Зеландии), что указывает на способность Ирана охватывать западную аудиторию своими репортажами о конфликтах на Ближнем Востоке. Хотя этот успех был самым значительным в первые дни войны, охват этих иранских источников через месяц после начала войны оставался на 28% выше довоенного уровня во всем мире.

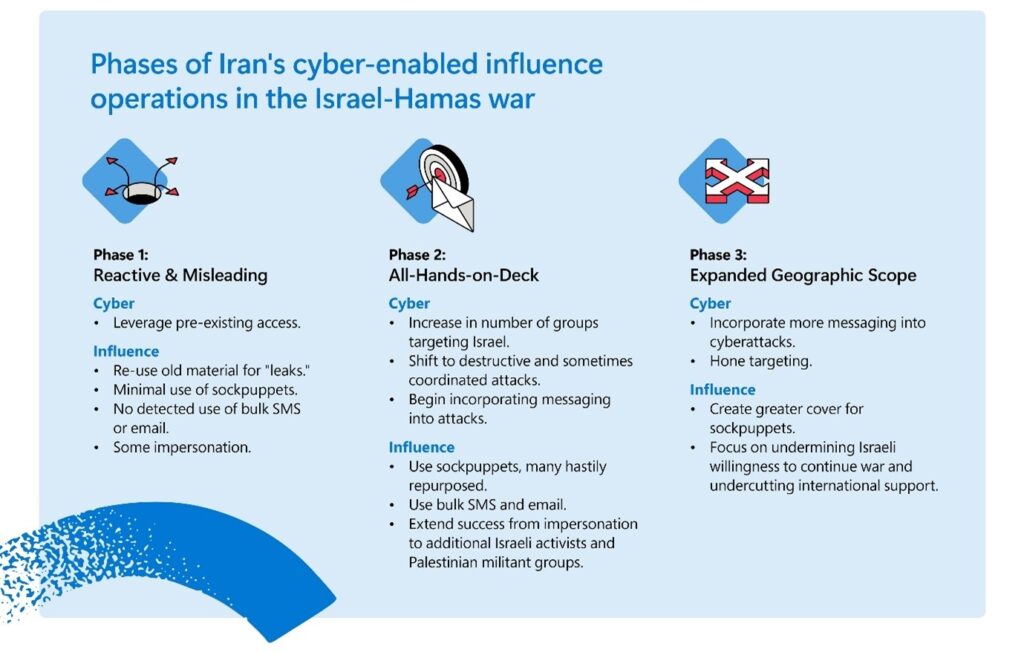

Этапы операций Ирана по оказанию влияния с использованием киберпространства в войне Израиля и ХАМАСА

Операции Ирана с использованием киберопераций в войне Израиля и ХАМАСА прошли три этапа с 7 октября.

Фаза 1: реагирование и введение в заблуждение

На первом этапе иранские государственные СМИ распространили вводящие в заблуждение заявления. Одним из примеров было связанное с КСИР информационное агентство Tasnim, утверждающее, что группа под названием “Кибервенежники” провела кибератаки на израильскую электростанцию “одновременно” с атаками ХАМАСА. Сами «Кибервстители» (также, вероятно, управляемые КСИР) заявили, что атаковали израильскую электрическую компанию вечером накануне нападений ХАМАСА. Однако доказательствами этого были лишь сообщения в прессе “за последние годы” о перебоях в подаче электроэнергии «недельной давности» и скриншот недатированного сбоя в работе веб-сайта компании.

8 октября другая киберперсонажная “Команда Малек”, которой, по оценке MTAC, руководит Министерство разведки и безопасности Ирана (MOIS), слила персональные данные из израильского университета. Не было никакого отношения к разворачивающемуся конфликту в Газе, кроме некоторых хэштегов, использованных в X (бывший Twitter) для поддержки ХАМАСА. Это указывает на то, что цель была оппортунистической и, вероятно, основывалась на ранее существовавшем доступе.

Фаза 2: все в сборе

К середине-концу октября зарождалась вторая фаза. В результате количество отслеживаемых Microsoft групп, действующих в Израиле, выросло с девяти в первые дни до 14 к 15-му дню. Иногда несколько иранских групп нацеливались на одну и ту же организацию или военную базу в Израиле с целью оказания кибератаки или влияния. Это предполагает координацию, общие цели, поставленные в Тегеране, или и то, и другое.

Кроме того, использование операций влияния с использованием кибербезопасности против Израиля значительно ускорилось. Иран продемонстрировал свое предпочтение таким атакам в 2022 году, когда увеличил темпы таких операций примерно с раз в два месяца до нескольких операций в месяц. 10 киберопераций Ирана против Израиля в октябре знаменуют собой новый рекордный показатель. Это почти вдвое превысило предыдущий рекорд в шесть операций в месяц в ноябре 2022 года, хотя эти предыдущие атаки охватывали операции, нацеленные на четыре страны.

Один из примеров произошел 18 октября, когда группа Шахида Каве из КСИР использовала специализированное программное обеспечение-вымогатель для проведения кибератак на камеры видеонаблюдения в Израиле. Затем он использовал одного из своих киберперсонажей, “Солдат Соломона”, чтобы ложно заявить, что он вымогал камеры наблюдения и данные на базе ВВС Неватим. Изучение просочившихся записей с камер наблюдения Soldiers of Solomon показывает, что они были сделаны в городе к северу от Тель-Авива с улицей Неватим, а не с одноименной авиабазы.

Этап 3: расширение географического охвата

В конце ноября 2023 года иранские группировки начали расширять свое влияние в киберпространстве за пределами Израиля, нацеливаясь на страны, которые, по мнению Ирана, поддерживают Израиль. Это совпало с тем, что поддерживаемые Ираном хуситы начали свои атаки на международные перевозки.

20 ноября киберперсонаж “Homeland Justice”, связанный с MOIS, предупредил о предстоящих кибератаках на Албанию. Позже они взяли на себя ответственность за атаки на ряд албанских организаций и учреждений на Рождество.

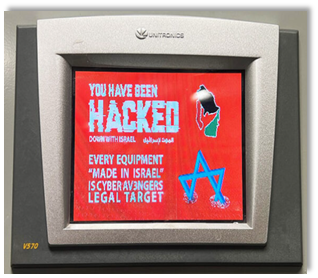

21 ноября киберперсонаж “аль-Туфан” нацелился на правительство Бахрейна и финансовые организации с целью нормализации отношений с Израилем. К 22 ноября группы, связанные с КСИР, начали атаковать программируемые логические контроллеры (ПЛК) израильского производства в Соединенных Штатах, в том числе 25 ноября отключили один из них в управлении водного хозяйства в Пенсильвании. ПЛК — это промышленные компьютеры, адаптированные для управления производственными процессами, такими как сборочные линии, станки и роботизированные устройства.

25 ноября в управлении водных ресурсов Пенсильвании был удален PLC с логотипом Cyber Avengers. На следующий день кибервстители опубликовали то же сообщение на своем канале Telegram в качестве подписи к видео Нетаньяху, выступающего на конференции американо-израильского комитета по связям с общественностью (AIPAC), что указывает на намерение атаковать американское оборудование, произведенное в Израиле.

Цели влияния Ирана в войне между Израилем и ХАМАС

Усилия Ирана по подрыву позиций Израиля и его сторонников в Интернете и социальных сетях, вызывающие всеобщее замешательство и потерю доверия, преследуют четыре основные цели.

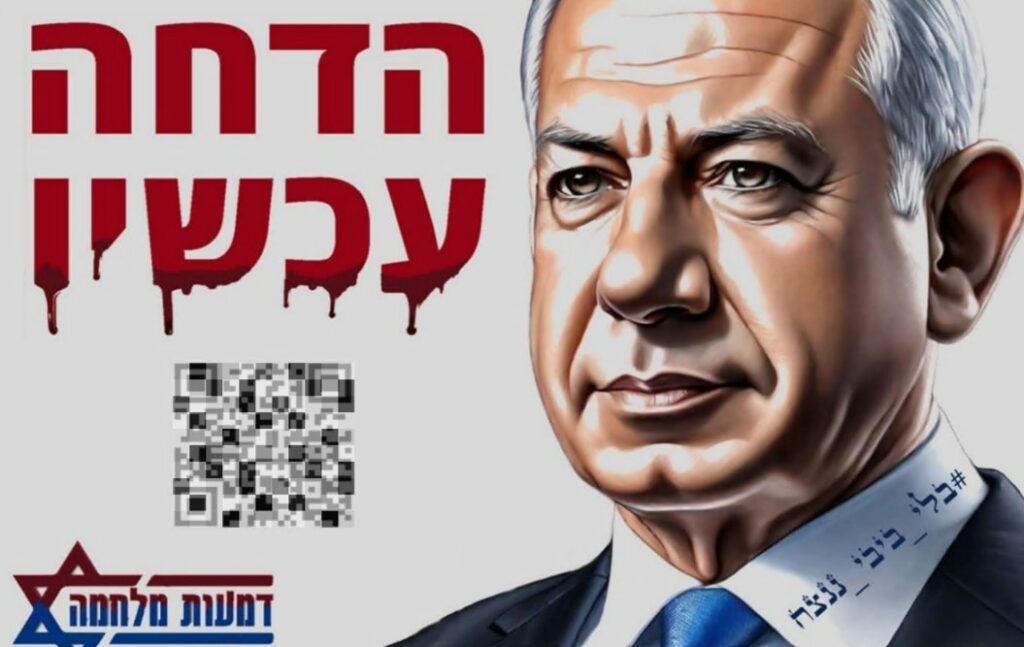

1. Дестабилизация через поляризацию

Иран стремится усугубить внутриполитические и социальные разногласия среди своих целей, часто фокусируясь на подходе израильского правительства к 240 заложникам, захваченным ХАМАСОМ в Газе, и маскируясь под группы активистов, стремящихся к миру, критикующих израильское правительство. Премьер-министр Израиля Нетаньяху является основной мишенью таких сообщений, часто требующих его смещения.

2. Ответные меры

Многие сообщения и цели Ирана носят явно ответный характер. The persona Cyber Avengers заявила, что атаковала израильскую инфраструктуру электроснабжения, водоснабжения и заправки топливом в отместку за заявление Израиля о прекращении подачи электричества, воды и топлива в Газу и в других местах ссылалась на “око за око”.

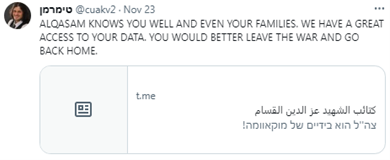

3. Запугивание

Операции Ирана также направлены на подрыв безопасности Израиля, запугивание граждан Израиля и международных сторонников и угрозу семьям солдат ЦАХАЛА. Аккаунты Sockpuppet распространяют на X сообщения о том, что “ЦАХАЛ не имеет никакой власти защищать своих солдат”. Другие сообщения, как в примере ниже, похоже, направлены на попытку убедить солдат ЦАХАЛА сдаться.

4. Подрыв международной поддержки Израиля

Иранские влиятельные лица часто распространяют сообщения, направленные на ослабление международной поддержки Израиля, подчеркивая ущерб, причиненный израильскими атаками на Газу.

Тенденции в операциях по оказанию влияния на Иран

Выдача себя за другого не нова, но действующие лица иранской угрозы теперь маскируются не только под своих врагов, но и под друзей. В недавних операциях иранских группировок использовались название и логотип военного крыла ХАМАСА «Бригады аль-Кассама» для распространения ложных сообщений и угроз персоналу ЦАХАЛА. Неясно, действует ли Иран с согласия ХАМАСА.

Ирану удавалось неоднократно вербовать ничего не подозревающих израильтян для участия в деятельности на местах, продвигающей его ложные операции. В ходе одной из недавних операций “Слезы войны” иранские оперативники убедили израильтян развесить в израильских кварталах фирменные баннеры Tears of War с использованием изображений, сгенерированных искусственным интеллектом, на основе сообщений израильской прессы.

Баннер Tears of War с изображением Нетаньяху, который, вероятно, создан искусственным интеллектом. Текст баннера гласит: “Немедленно импичмент”. Его воротник переводится как “#без Биби мы победим”. QR-код был намеренно размыт для публикации.

Иран все чаще использует массовые кампании по отправке текстовых сообщений и электронной почты, чтобы усилить психологический эффект своих операций влияния с использованием кибербезопасности. Сообщения, появляющиеся на телефонах людей или в их почтовых ящиках, оказывают большее влияние, чем аккаунты sockpuppet в социальных сетях. Иран использует открытые и тайные средства массовой информации, связанные с КСИР, для усиления предполагаемых киберопераций и, порой, преувеличения их последствий. В сентябре, после того, как «Кибервенцы» заявили о кибератаках на железнодорожную систему Израиля, СМИ, связанные с КСИР, почти сразу усилили и преувеличили их заявления.

Тенденции в области киберопераций

Через несколько недель после начала войны между Израилем и ХАМАС, во время того, что мы рассматриваем как фазу 2, мы начали видеть примеры сотрудничества между связанными с Ираном группами, улучшающие то, чего могли достичь действующие лица. Это включало сотрудничество между международной группой Pink Sandstorm и киберподразделениями «Хезболлы». Сотрудничество снижает барьер для входа, позволяя каждой группе предоставлять существующие возможности и устраняет необходимость в том, чтобы одна группа разрабатывала полный спектр инструментов или ремесел.

Иранское внимание к Израилю усилилось. Хотя Израиль и США всегда были главными целями Тегерана, с началом войны Израиля с ХАМАС 43% киберактивности иранского национального государства было сосредоточено на Израиле, что больше, чем в следующих 14 странах-мишенях, вместе взятых.

С нетерпением ждем

Мы оцениваем, что прогресс, показанный на данный момент на трех этапах войны, продолжится. На фоне растущего потенциала расширения войны мы ожидаем, что иранские операции по оказанию влияния и кибератаки будут продолжать носить более целенаправленный, более совместный и более разрушительный характер по мере затягивания конфликта между Израилем и ХАМАС. Иран продолжит тестировать redlines, как они это сделали с атакой на израильскую больницу и системы водоснабжения США в конце ноября.

Расширение сотрудничества, которое мы наблюдаем между различными иранскими агентами, представляющими угрозу, в 2024 году будет представлять большую угрозу для защитников выборов, которые больше не могут утешаться отслеживанием лишь нескольких групп. Скорее, растущее число агентов доступа, групп влияния и кибер-субъектов создает более сложную и взаимосвязанную среду угроз.