В 2023 году злоумышленники-вымогатели активизировали свои операции, нацеливаясь на известные учреждения и критически важную инфраструктуру, включая больницы, школы и правительственные учреждения. Крупные атаки по цепочке поставок программ-вымогателей были осуществлены с использованием повсеместного программного обеспечения для передачи файлов MOVEit, затронув такие компании, как BBC и British Airways. В результате этих и других атак банды программ-вымогателей достигли беспрецедентного рубежа, превысив 1 миллиард долларов в виде вымогательства платежей в криптовалюте у жертв.

События прошлого года подчеркивают эволюционирующий характер этой киберугрозы и ее растущее влияние на глобальные институты и безопасность в целом.

2023 год: переломный год для программ-вымогателей

2023 год знаменует собой крупное возвращение программ-вымогателей с рекордными выплатами и существенным увеличением масштабов и сложности атак — значительный разворот по сравнению со снижением, наблюдавшимся в 2022 году, о котором мы предупреждали в нашем полугодовом отчете о преступности.

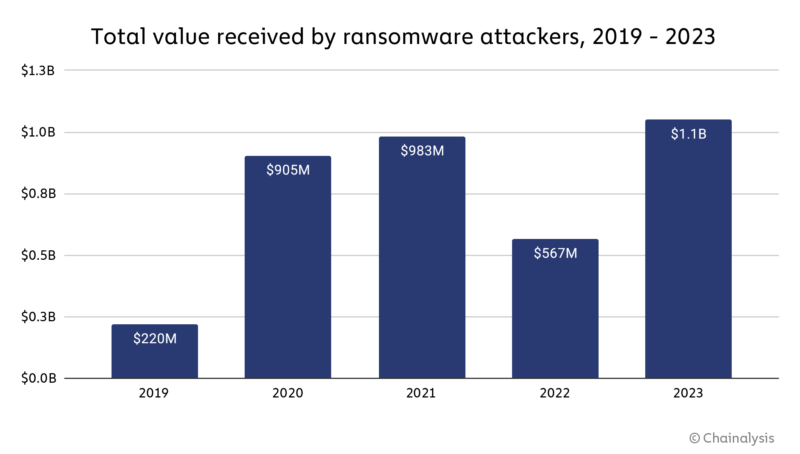

Выплаты программ-вымогателей в 2023 году превысили отметку в 1 миллиард долларов, что является самым высоким показателем за всю историю наблюдений. Хотя в 2022 году объем платежей за программы-вымогатели снизился, общая тенденция с 2019 по 2023 год указывает на то, что проблема программ-вымогателей становится все более серьезной. Имейте в виду, что эта цифра не отражает экономических последствий потери производительности и затрат на ремонт, связанных с атаками. Это очевидно в таких случаях, как ALPHV-BlackCat и смелое нападение Spider на MGM resorts. Хотя MGM не заплатила выкуп, по ее оценкам, ущерб обошелся бизнесу более чем в 100 миллионов долларов.

Число программ-вымогателей не только многочисленно, но и постоянно расширяется, что затрудняет мониторинг каждого инцидента или отслеживание всех платежей с целью выкупа, произведенных в криптовалютах. Важно признать, что наши цифры являются консервативными оценками и, вероятно, будут увеличиваться по мере обнаружения новых адресов программ-вымогателей с течением времени. Например, в нашем первоначальном отчете за 2022 год в прошлогоднем отчете о преступлениях было указано, что выкуп составил 457 миллионов долларов, но с тех пор эта цифра была пересмотрена в сторону увеличения на 24,1%.

Оглядываясь назад на 2022 год: аномалия, а не тенденция

Несколько факторов, вероятно, способствовали снижению активности программ-вымогателей в 2022 году, включая геополитические события, такие как российско-украинский конфликт. Этот конфликт не только нарушил операции некоторых киберпреступников, но и сместил их внимание с финансовой выгоды на политически мотивированные кибератаки, направленные на шпионаж и разрушения.

Как мы отметили в нашем отчете о криптопреступности за 2023 год, другие факторы, сыгравшие роль в этом спаде, включали нежелание некоторых западных компаний выплачивать выкуп определенным компаниям из-за потенциальных рисков санкций. Conti, в частности, столкнулась с проблемами, связанными с сообщениями о ссылках на российские спецслужбы, попавшие под санкции, раскрытием журналов чатов организации и общим внутренним беспорядком. Это привело к снижению их активности и способствовало общему сокращению инцидентов с программами-вымогателями в 2022 году. Но исследователи отметили, что многие участники программы-вымогателя, связанные с Conti, продолжают мигрировать или запускать новые штаммы, что делает жертв более готовыми платить.

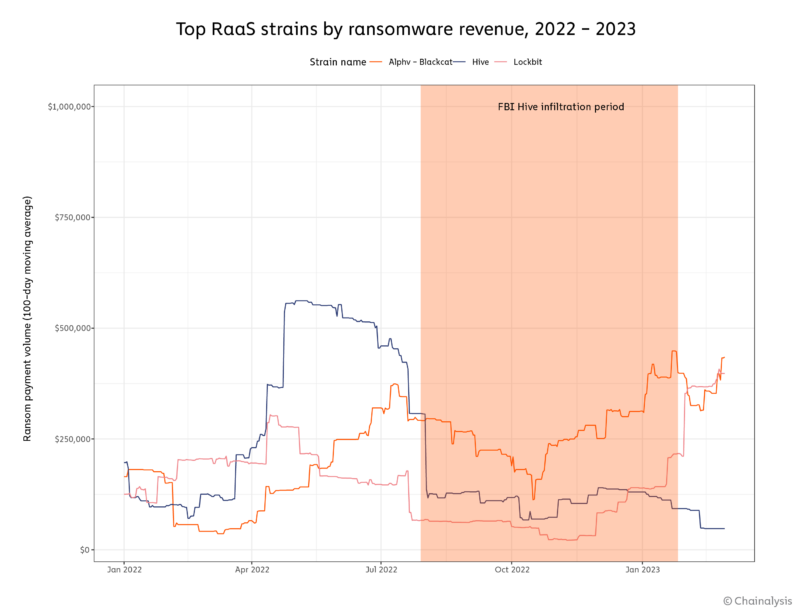

Еще одним важным фактором сокращения числа программ-вымогателей в 2022 году стало успешное проникновение Федерального бюро расследований (ФБР) вируса-вымогателя Hive, о чем объявило Министерство юстиции в начале 2023 года. Наш анализ подчеркивает существенное влияние этого единственного правоприменительного действия.

Правоохранительные органы борются с программами-вымогателями: вмешательство Hive

Во время проникновения в Hive ФБР смогло предоставить ключи дешифрования более чем 1300 жертвам, эффективно предотвратив необходимость выплаты выкупа. По оценкам ФБР, это вмешательство предотвратило выплату Hive выкупа примерно на 130 миллионов долларов. Но влияние этого вмешательства простирается дальше. Общее количество отслеживаемых платежей от программ-вымогателей за 2022 год в настоящее время составляет всего 567 миллионов долларов, что указывает на то, что выплаты выкупа, предотвращенные в результате проникновения Hive, значительно изменили ситуацию с программами-вымогателями в целом в прошлом году.

Более того, уменьшенная оценка выплат ФБР на 130 миллионов долларов, возможно, не отражает всей истории о том, насколько успешным было проникновение Hive. Эта цифра учитывает только суммы выкупов, предотвращенных за счет предоставления ключей дешифратора, но не учитывает побочные эффекты. Проникновение Hive также, скорее всего, повлияло на более широкую деятельность филиалов Hive, потенциально уменьшив количество дополнительных атак, которые они могли бы осуществить.

За шесть месяцев, пока ФБР проникало в Hive, общий объем платежей от программ-вымогателей по всем штаммам достиг 290,35 миллионов долларов. Но наши статистические модели оценивают ожидаемую общую сумму в 500,7 миллиона долларов за этот период времени, основываясь на поведении злоумышленников в месяцы до и после проникновения — и это консервативная оценка. Исходя из этой цифры, мы полагаем, что проникновение Hive могло предотвратить выплаты вымогателей по меньшей мере на 210,4 миллиона долларов.

Ответственный специальный агент отдела ФБР в Тампе Дэвид Уокер рассказал о важности проникновения. “Расследование Hive является примером золотого стандарта для внедрения модели ключевых служб”. Сказал Уокер. “Благодаря своим расследованиям и взаимодействию с жертвами ФБР продолжает видеть значительное положительное влияние таких действий, как уничтожение Hive, на участников киберугроз. Мы продолжим принимать упреждающие разрушительные меры против злоумышленников ”.

Вымогатели возрождаются: ландшафт угроз 2023 года

В 2023 году в мире программ-вымогателей наблюдался значительный рост частоты, масштабов и объема атак.

Атаки программ-вымогателей осуществлялись различными субъектами, от крупных синдикатов до небольших групп и отдельных лиц, и эксперты говорят, что их число растет. Аллан Лиска, аналитик по анализу угроз в компании по кибербезопасности Recorded Future, отмечает: “Главное, что мы наблюдаем, — это астрономический рост числа участников угроз, осуществляющих атаки с помощью программ-вымогателей”. Компания Recorded Future сообщила о 538 новых вариантах программ-вымогателей в 2023 году, что указывает на появление новых независимых групп.

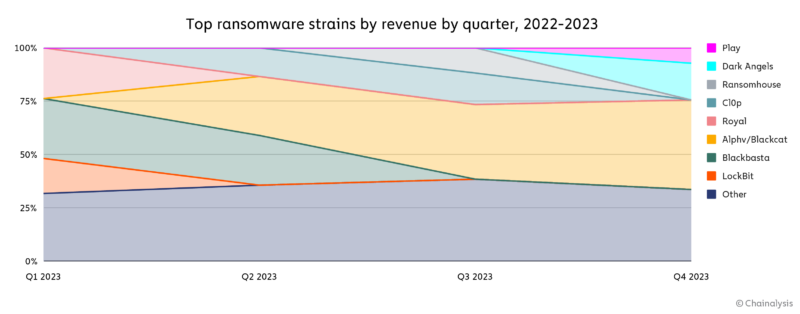

Мы можем видеть некоторые из этих разновидностей на графике ниже, который показывает наиболее активные разновидности программ-вымогателей по кварталам с начала 2022 по 2023 год.

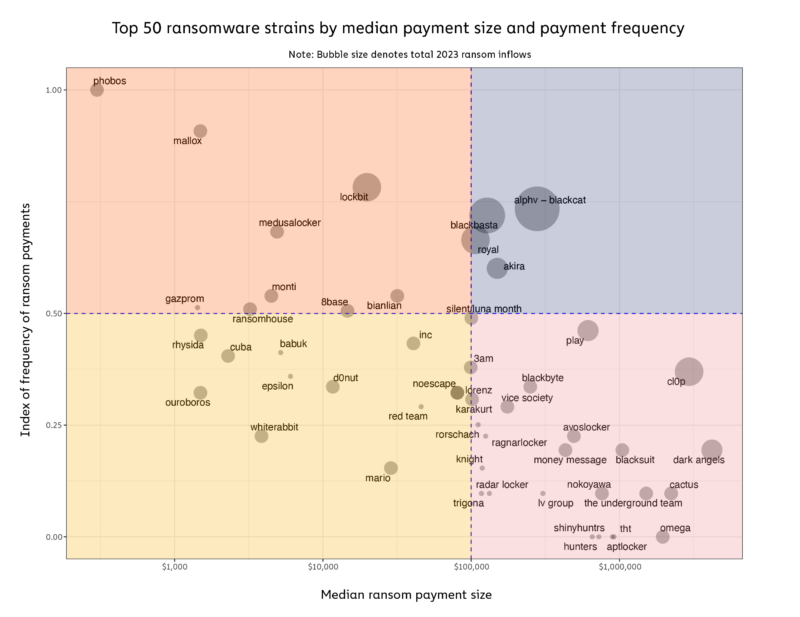

Мы также можем видеть существенные различия в стратегиях виктимизации ведущих штаммов программ-вымогателей на приведенной ниже диаграмме, на которой показан средний размер выкупа каждого штамма в зависимости от частоты атак. На диаграмме также показаны многочисленные новые участники и ответвления в 2023 году, которые, как мы знаем, часто повторно используют код существующих штаммов. Это говорит о растущем числе новых игроков, привлеченных потенциалом получения высокой прибыли и более низкими барьерами для входа.

Некоторые штаммы, такие как Cl0p, иллюстрируют стратегию “охоты на крупную дичь”, проводя меньше атак, чем многие другие штаммы, но получая крупные выплаты при каждой атаке. Как мы рассмотрим позже, Cl0p использовала уязвимости нулевого дня, которые позволили ему массово вымогать у многих крупных жертв с глубокими карманами, что побудило операторов штамма использовать стратегию эксфильтрации данных, а не шифрования.

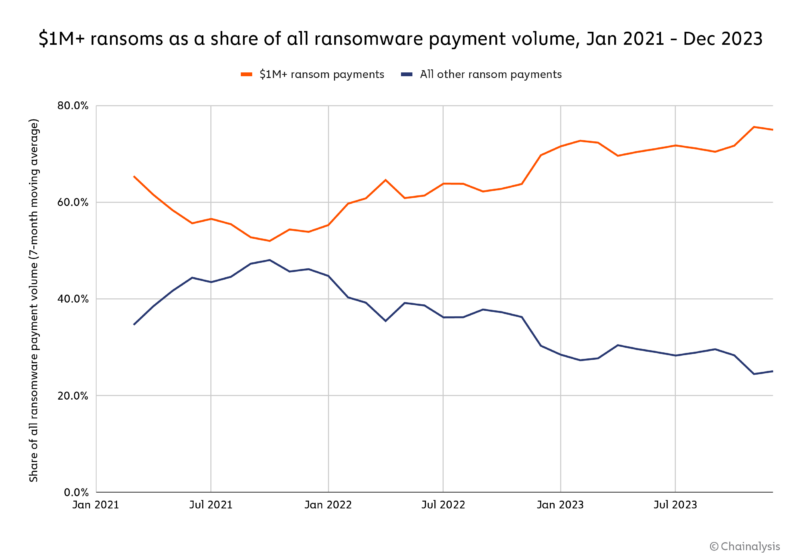

В целом, охота на крупную дичь стала доминирующей стратегией за последние несколько лет, при этом все большая и большая доля всего объема платежей за программы-вымогатели приходится на выплаты в размере 1 миллиона долларов и более.

Другие штаммы, такие как Phobos, внедрили программу-вымогатель как услугу (RaaS) модель, при которой посторонние лица, известные как аффилированные лица, могут получить доступ к вредоносному ПО для проведения атак, а взамен выплачивать основным операторам штамма часть выручки от выкупа. Phobos упрощает процесс выполнения менее технически продвинутыми хакерами атак с использованием программ-вымогателей, используя типичный процесс шифрования, который является отличительной чертой программ-вымогателей. Несмотря на то, что они нацелены на более мелкие организации и требуют меньших выкупов, модель RaaS является мультипликатором силы, позволяющим the strain проводить большое количество таких небольших атак.

ALPHV-BlackCat также относится к штамму RaaS, как и Phobos, но более избирательно выбирает партнеров, которым позволяет использовать свое вредоносное ПО, активно набирая и интервьюируя потенциальных кандидатов на предмет их хакерских способностей. Это позволяет группе атаковать более крупные цели за более крупные суммы.

Также важно иметь в виду, что ребрендинг и дублирующее использование штаммов остаются распространенными среди злоумышленников-вымогателей. Как мы писали ранее, администраторы программ-вымогателей часто проводят ребрендинг или запускают новые штаммы, в то время как филиалы часто меняют штаммы или работают на несколько одновременно. Ребрендинги часто позволяют злоумышленникам-вымогателям дистанцироваться от программ, публично связанных с санкциями или подвергшихся слишком пристальному контролю. Ребрендинги и смена партнеров также могут позволить злоумышленникам дважды атаковать одних и тех же жертв под разными названиями штаммов.

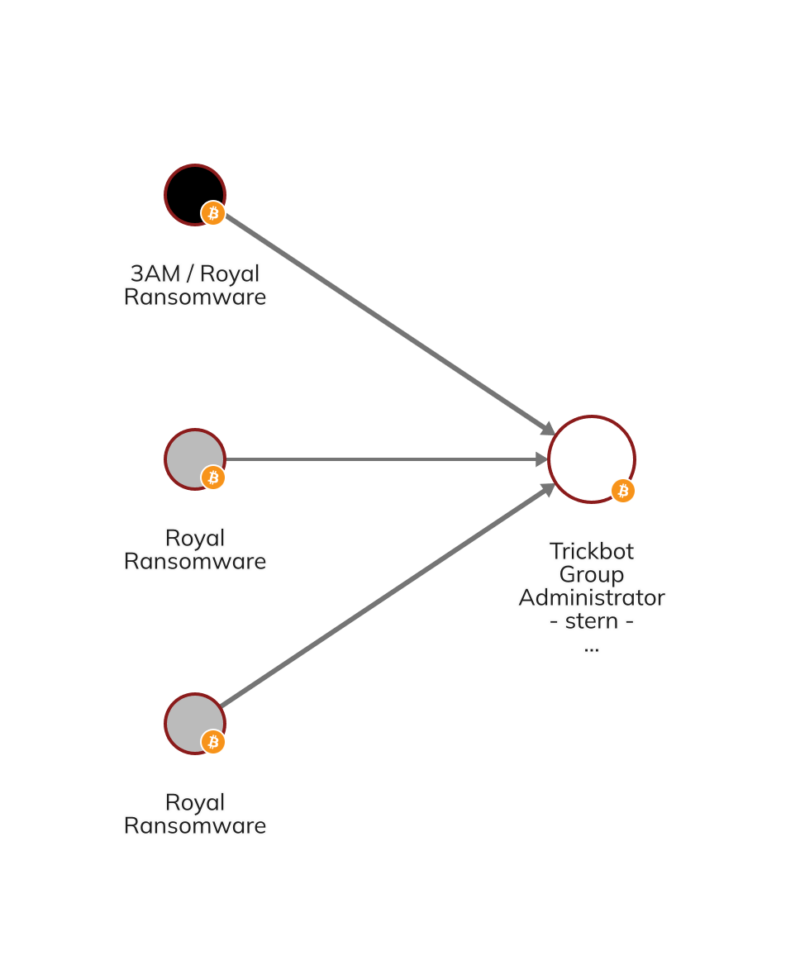

К счастью, анализ блокчейна позволяет выявлять ребрендинги программ-вымогателей, показывая сетевые связи между кошельками, казалось бы, разных типов. Мы можем видеть пример на графике Chainalysis Reactor ниже, который показывает связи между администратором Trickbot, известным как Stern, Royal ransomware, и его более новой итерацией, известной как 3am.

Частота ребрендинга, особенно среди участников, стоящих за крупнейшими и наиболее печально известными штаммами, является важным напоминанием о том, что экосистема программ-вымогателей меньше, чем может показаться из-за большого количества штаммов.

Распространение программы-вымогателя как услуги (RaaS) и доступность инструментов для взлома упростили проведение атак

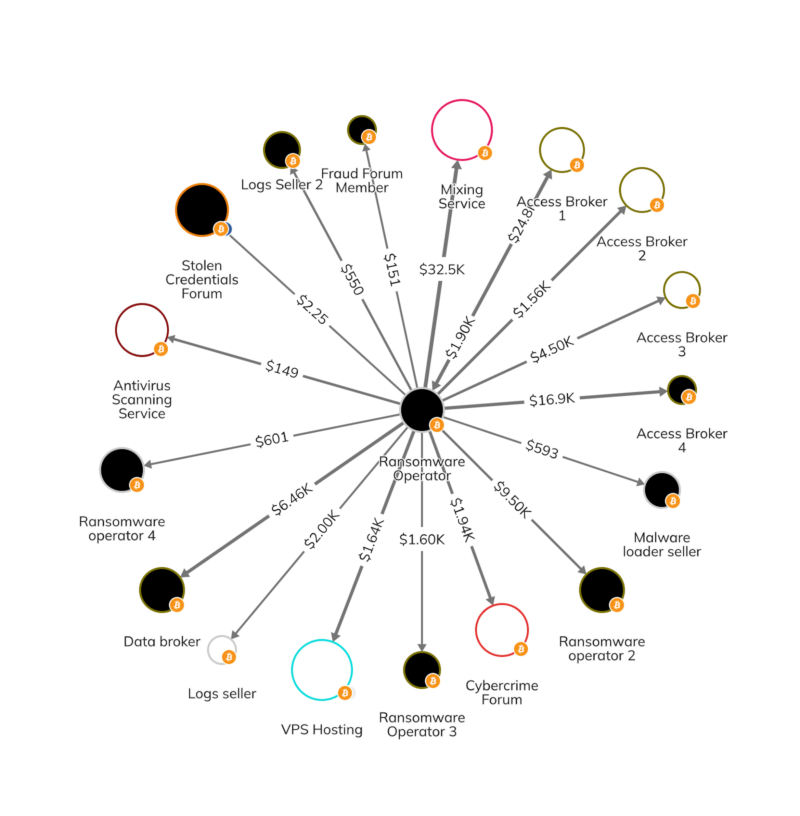

Рост числа брокеров первоначального доступа (IABs) упростил злоумышленникам проведение атак с использованием программ-вымогателей. Как следует из их названия, IAB проникают в сети потенциальных жертв, а затем продают этот доступ злоумышленникам-вымогателям всего за несколько сотен долларов. Мы обнаружили корреляцию между притоком средств на кошельки IAB и ростом платежей от программ-вымогателей, предполагая, что мониторинг IAB может обеспечить ранние предупреждающие признаки и позволить потенциальное вмешательство и смягчение последствий атак.

IABs в сочетании с готовыми RaaS означают, что для проведения успешной атаки программ-вымогателей требуется гораздо меньше технических навыков. Эндрю Дэвис, главный юрисконсульт Kivu Consulting, фирмы, специализирующейся на реагировании на инциденты в сфере кибербезопасности, рассказал нам подробнее об этой тенденции. “Увеличение объема атак можно объяснить простотой доступа к партнерской модели и внедрением программы-вымогателя как услуги, пугающе эффективной бизнес-модели для киберпреступников”, — сказал Дэвис.

Примеры такой активности мы можем видеть на графике Reactor ниже, на котором оператор программы-вымогателя отправляет средства нескольким IAB и другим поставщикам инструментов, полезных для атак программ-вымогателей.

Изображенные выше злоумышленники осуществили атаки, которые принесли миллионы долларов.

Тематическое исследование Cl0p: как атаки нулевого дня позволяют охотиться на крупную дичь

2023 год был отмечен количеством серьезных инцидентов с программами-вымогателями, в которых использовались уязвимости нулевого дня, которые особенно выгодны для субъектов угроз, поскольку они используют пробелы в безопасности до того, как разработчики получат возможность создать и распространить исправление. Эксплойты нулевого дня могут нанести еще больший ущерб, если они затрагивают программное обеспечение, которое распространено повсеместно, но не очень хорошо известно конечным пользователям, которые в конечном итоге становятся жертвами атаки, обычно потому, что программное обеспечение используется в основном поставщиками, обслуживающими этих конечных пользователей.

Самой печально известной атакой Cl0p в 2023 году стало использование MOVEit нулевого дня. MOVEit — это программное обеспечение для передачи файлов, используемое многими ИТ-и облачными приложениями, поэтому эта уязвимость открыла доступ к данным сотен организаций и миллионов частных лиц. “Многие жертвы эксплуатации MOVEit не знали, что они были затронуты, потому что они не знали, что они были подвержены воздействию программного обеспечения”, — сказал Аллан Лиска из Recorded Future.

Начиная с мая 2023 года, Cl0p начала использовать уязвимость MOVEit, что позволило группе нацелиться на огромное количество жертв. При таком количестве целей шифрование данных и распространение ключей дешифрования среди тех, кто платит, становится логистически непрактичным. Эксфильтрация данных – кража данных без блокирования доступа и угрозы обнародования – оказывается более эффективной тактикой и защищает от возможных дешифровщиков, препятствующих атаке. Лиззи Куксон, старший директор по реагированию на инциденты в Coveware, комментирует эту тактику. “Шифрование требует большего опыта, ресурсов и определенного типа круга жертв”, — сказал Куксон. “Для эксфильтрации требуется меньше времени ожидания, меньше опыта и навыков для выполнения, и часто ее можно осуществить без вредоносного программного обеспечения ”.

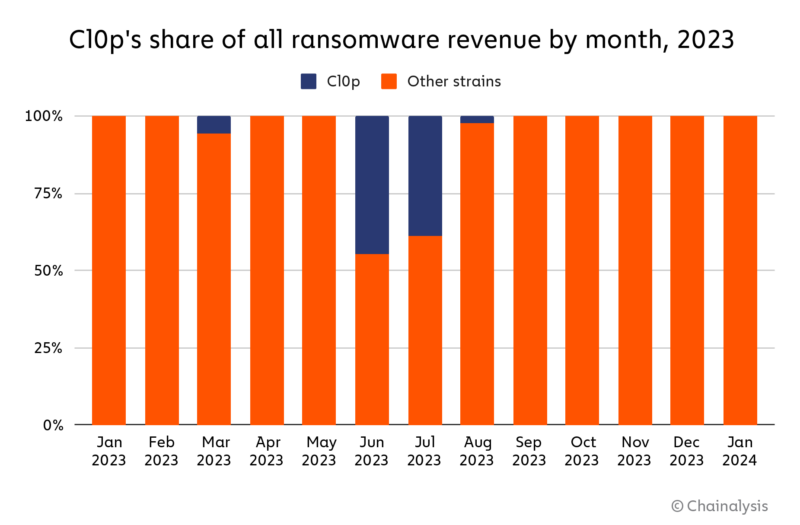

Кампания MOVEit от Cl0p позволила ему на какое-то время стать самым заметным штаммом во всей экосистеме, собрав более 100 миллионов долларов в виде выплат выкупа и составив 44,8% от всей стоимости программ-вымогателей, полученных в июне, и 39,0% в июле.

Кампания Cl0p MOVEit не только чрезвычайно прибыльна, но и показывает, что более скромные попытки вымогательства все еще могут заставить жертв заплатить.

Рост числа программ-вымогателей: куда идут средства?

Анализ движения средств программ-вымогателей дает важную информацию о методах и услугах, используемых участниками угроз, позволяя правоохранительным органам выявлять и разрушать их финансовые сети и инфраструктуру.

Важно иметь в виду, что субъектам угрозы могут потребоваться недели, месяцы или даже годы, чтобы отмыть свои доходы от программ-вымогателей, и поэтому часть отмывания, наблюдаемого в 2023 году, связана с атаками, которые произошли в далеком прошлом.

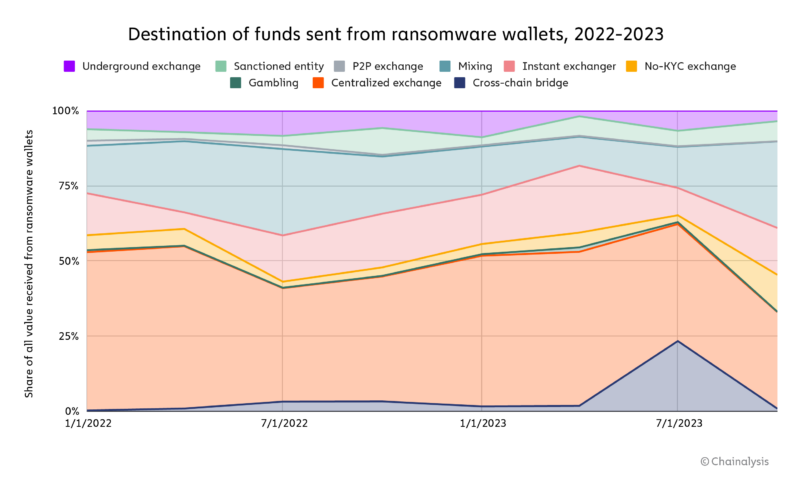

Централизованные биржи и микшеры неизменно составляли значительную долю транзакций, что позволяет предположить, что они являются предпочтительными методами отмывания платежей с помощью программ-вымогателей.

Однако в этом году были внедрены новые сервисы для отмывания денег, включая бриджи, мгновенные обмены и сервисы азартных игр. По нашим оценкам, это результат сбоев, нарушающих предпочтительные методы отмывания денег для программ-вымогателей, внедрения некоторыми сервисами более надежных политик AML / KYC, а также как показатель уникальных предпочтений новых участников программы-вымогателя в отмывании денег.

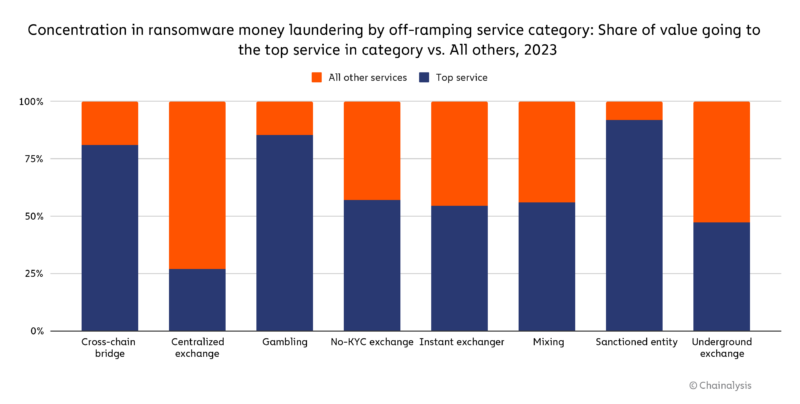

Мы также видим значительную концентрацию в конкретных сервисах внутри каждой категории, к которым злоумышленники обращаются для отмывания денег.

Биржи продемонстрировали самый низкий уровень концентрации, в то время как игорные сервисы, перекрестные переходы и организации, подпадающие под санкции, продемонстрировали самый высокий уровень концентрации. Микшеры, биржи без KYC и подпольные биржи оказались посередине: примерно половина всех средств, отправленных в каждую категорию с кошельков программ-вымогателей, поступила в один сервис. Концентрация микшеров, возможно, увеличилась в результате демонтажа Chipmixer, который устранил популярный вариант для злоумышленников-вымогателей. В целом, такая чрезмерная концентрация может привести к возникновению у участников вымогательства узких мест, которые делают их уязвимыми, поскольку правоохранительные органы могут существенно нарушить операции, отключив относительно небольшое количество сервисов.

Уроки 2023 года

В 2023 году ландшафт программ-вымогателей претерпел значительные изменения, отмеченные изменениями в тактике и связях между участниками угрозы, а также продолжающимся распространением штаммов RaaS и более быстрым выполнением атак, демонстрируя более эффективный и агрессивный подход. Движение аффилированных лиц подчеркнуло изменчивость преступного мира программ-вымогателей и постоянный поиск более прибыльных схем вымогательства.

Субъекты угроз продолжают внедрять инновации и адаптироваться к изменениям в законодательстве и действиям правоохранительных органов, но в 2023 году также были достигнуты значительные победы в борьбе с программами-вымогателями благодаря сотрудничеству международных правоохранительных органов, пострадавших организаций, фирм по кибербезопасности и блокчейн-аналитики. Лиззи Куксон из Coveware отметила: “Уничтожение Hive и BlackCat являются прекрасными примерами того, как ФБР уделяет приоритетное внимание оказанию помощи жертвам и возлагает расходы на злоумышленников”. Эндрю Дэвис из Kivu Consulting также отметил рост активного участия правоохранительных органов, что указывает на более решительный подход к оказанию помощи жертвам и отслеживанию киберпреступников.