Для эффективной защиты конфиденциальных корпоративных данных организациям следует разработать программы защиты данных, которые включают в себя выделенное финансирование, инструменты безопасности и определенные команды. Комплексная программа защиты данных может ограничить воздействие атаки и снизить вероятность утечки данных в случае успешного взлома.

В таблице 1 приведены примеры распространенных типов событий потери данных, с которыми сталкиваются организации, и потенциальные защитные меры, которые могут быть реализованы для защиты.

| Типы потери данных | Средства защиты |

| Общедоступное облачное хранилище |

|

| Удаление данных из корпоративной сети |

|

| Доступ злоумышленника к облачному почтовому ящику / синхронизация входящих сообщений |

|

| Потеря или кража корпоративного устройства |

|

| Кража данных у доверенного инсайдера |

|

В таблице 2 приведен неполный высокоуровневый список примеров предупреждений о защите данных и соответствующих вариантов использования обнаружения, которые организации часто используют для выявления аномальных действий по краже данных на разных платформах.

| Активность | Примеры использования обнаружения |

| Массовые загрузки в Azure |

|

| Большой исходящий трафик |

|

| Загружается с GitHub |

|

| Идентификация утилит для передачи файлов |

|

| Подозрительные запросы к базе данных |

|

| Несанкционированный доступ к данным AWS |

|

| Раскрытие данных Google Workspace |

|

| Потеря данных на облачной платформе Google |

|

| Кража данных M365 |

|

В этом сообщении в блоге описываются общие стратегии, которые организации могут предпринять для защиты от кражи или потери конфиденциальных внутренних данных. В целом, эффективная программа защиты данных может быть достигнута на следующих этапах:

- Разработать руководство по защите данных

- Идентификация и классификация критически важных данных

- Защита критически важных данных

- Проводить мониторинг и вводить в действие оповещения

Разработать руководство по защите данных

Программа классификации и защиты данных помогает обеспечить применение надлежащих мер защиты к системам и приложениям, обрабатывающим ключевые данные. Это также позволяет организациям лучше оценить, какие системы будут представлять наибольший интерес для злоумышленника. Следует разработать ключевые политики и процедуры, регулирующие защиту данных во всей организации. Они должны включать следующее:

- Политика классификации данных

- Политика доступа к данным

- Политика безопасности данных

- Процедура реагирования на утечку данных

- Политика хранения и удаления данных

Разработка программы может потребовать от организации:

- Создайте процесс для идентификации всех конфиденциальных или несвободных данных (см. Идентификация и классификация критически важных данных).

- Определите и распределите роли владельцев данных, обязанности, подотчетность и полномочия.

- Разработать основанный на рисках метод классификации данных.

- Предоставьте метод, позволяющий владельцам данных классифицировать свои данные с помощью классификационных меток.

- Разработать руководство, определяющее, как наилучшим образом защитить данные каждого уровня классификации (см. Защита критически важных данных).

- Интегрируйтесь с процессами управления изменениями и жизненными циклами систем и данных отделов, которые собирают или генерируют конфиденциальные данные.

Организациям следует разрабатывать свои программы защиты данных с использованием подхода, основанного на оценке рисков, и проводить оценку рисков для определения угроз данным, потенциальных уязвимостей, допустимых значений риска и вероятности атак, характерных для данной организации.

Выявлять и классифицировать критически важные данные

Идентификация данных

Для правильной идентификации критически важных данных следует провести официальный проект по обнаружению данных:

- Выполняйте сканирование обнаружения, чтобы идентифицировать критически важные данные и системы, в которых находятся критически важные наборы данных.

- Проведите всестороннюю инвентаризацию всех данных, существующих в организации (как структурированных, так и неструктурированных).

- Определите, где хранятся эти данные, у кого есть доступ к этим данным и как эти данные используются.

Понимать ключевые данные и расставлять приоритеты

драгоценностей короны может помочь организациям лучше определить приоритеты, какие данные требуют наибольшего внимания и гарантий. В качестве наилучшей практики должен быть внедрен процесс проведения оценки crown jewels для каждого нового набора данных, поступающего в среду.

Следует уделять особое внимание анализу потоков данных и тому, как различные типы данных перемещаются внутри организации, с целью понимания того, как данные получаются, обрабатываются, используются, передаются, совместно используются и хранятся. После завершения этого можно определить критичность данных.

Защита критически важных данных

Решения по предотвращению потери данных (DLP) должны быть интегрированы на шлюзах и конечных точках, чтобы позволить группам безопасности эффективно отслеживать перемещение критической или конфиденциальной информации как внутри компании, так и за ее пределами.

Контроль доступа

- Использование ролевого контроля доступа (RBAC) для назначения прав доступа на основе должностных ролей и обязанностей.

- Использование инструмента управления идентификацией / доступом для обеспечения управления привилегированным доступом (PAM) для повышения контроля и видимости учетных записей, имеющих доступ к конфиденциальной информации.

- Обеспечение использования надежных паролей, многофакторной аутентификации (MFA) или биометрической аутентификации. Если вышеупомянутые средства контроля доступа были внедрены, организациям следует начать оценивать архитектуру с нулевым доверием, чтобы добавить дополнительный уровень безопасности аутентификации.

- Отслеживание и запись попыток доступа, включая успешные попытки, неудачные попытки, рискованные входы в систему, невозможные поездки и т.д.

- Регулярно проводите проверки доступа, чтобы убедиться, что доступ к конфиденциальным данным является надлежащим. Проверки должны проводиться, как минимум, ежегодно для непривилегированных пользователей и ежеквартально для привилегированных пользователей или других пользователей, имеющих доступ к конфиденциальным данным.

Инструменты и возможности

Для обнаружения случаев потенциальной потери данных следует использовать инструменты и возможности. Технические защитные механизмы, которые могут помочь в защите данных, включают:

- Сторонние DLP-инструменты, которые могут обнаруживать и предотвращать утечку данных путем мониторинга сетевого трафика, вложений электронной почты, действий конечных точек и съемных носителей.

- Встроенные средства Microsoft 365, SharePoint DLP и другие облачные средства / приложения (как услуга). Читайте дальше о конкретных инструментах и службах Google Cloud Platform (GCP).

- Сегментация сети для создания зон или сегментов, которые изолируют и ограничивают доступ к конфиденциальным данным.

- Отключение съемных носителей USB с помощью объектов групповой политики.

- Шифрование данных как в состоянии покоя (например, шифрование диска с помощью BitLocker, FileVault), так и при передаче (например, SSL / TLS).

- Использование решения для управления исправлениями для обеспечения актуальности аппаратного и программного обеспечения для уменьшения возможностей атак, которые могут привести к утечке данных.

- Брандмауэры, настроенные на блокировку определенных типов трафика в сочетании с выделенным решением DLP.

- Решение для мониторинга активности базы данных (DAM) для обнаружения потенциальной кражи данных и другого неправильного использования данных.

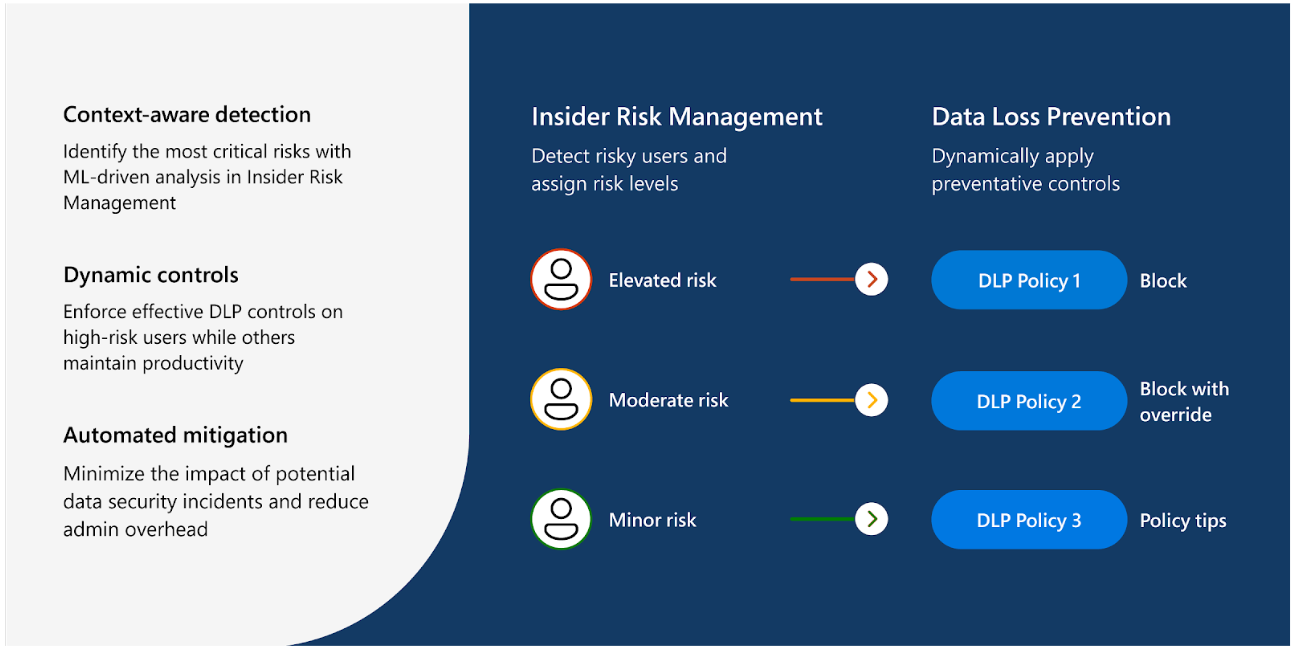

Сфера компетенции Microsoft

Для организации, которая в первую очередь использует экосистему Microsoft, Microsoft Purview может быть развернута как DLP-решение, объединяющее инструменты управления данными, управления рисками и обеспечения соответствия требованиям в единое унифицированное решение. Программа Purview, предназначенная для защиты данных организации, может использоваться для автоматизации обнаружения данных, каталогизации данных, классификации данных и управления данными. Специально для предотвращения потери данных Purview предлагает “Адаптивную защиту”, которая использует машинное обучение для создания контекстно-зависимого обнаружения и автоматического смягчения последствий событий DLP.

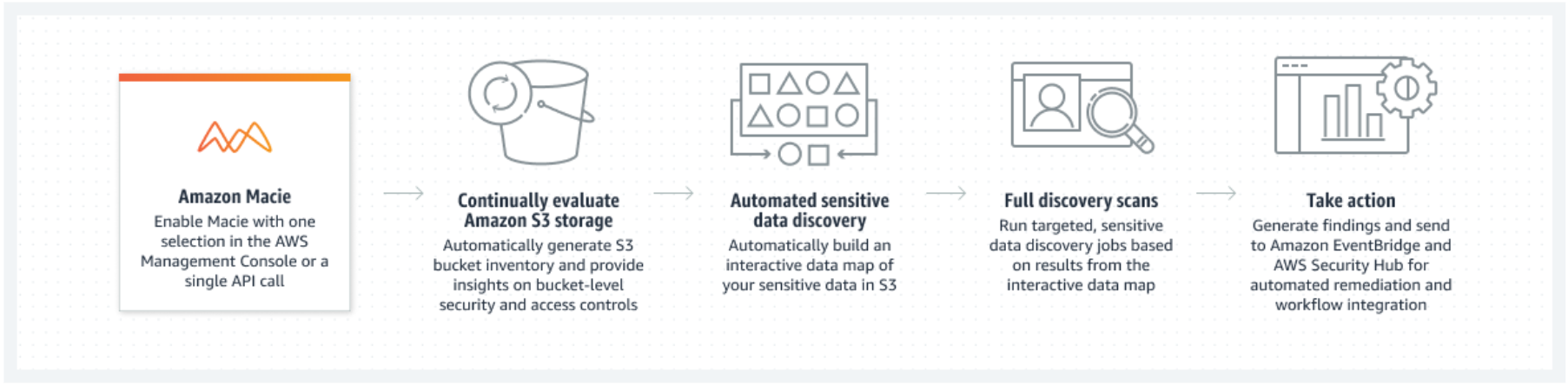

AWS Macie

Для организации, которая в первую очередь использует экосистему Amazon AWS, Amazon Macie можно использовать для автоматизации обнаружения конфиденциальных данных, предоставления доступа, выявления рисков безопасности и развертывания механизмов защиты от этих рисков в среде AWS.

GCP Cloud DLP

Организации, использующие GCP, могут использовать облачный DLP, который помогает организациям выполнять проверку, классификацию и деидентификацию конфиденциальных данных. Облачный DLP также автоматически профилирует таблицы и столбцы BigQuery по всей организации для обнаружения конфиденциальных данных. Основные функции включают в себя:

- Встроенная поддержка сканирования и классификации конфиденциальных данных в облачных хранилищах, BigQuery и Datastore, а также API потокового контента для обеспечения поддержки дополнительных источников данных, пользовательских рабочих нагрузок и приложений.

- Инструменты для классификации, маскирования, маркирования и преобразования конфиденциальных элементов, которые помогут вам лучше управлять данными, которые организации собирают, хранят или используют для бизнеса или аналитики.

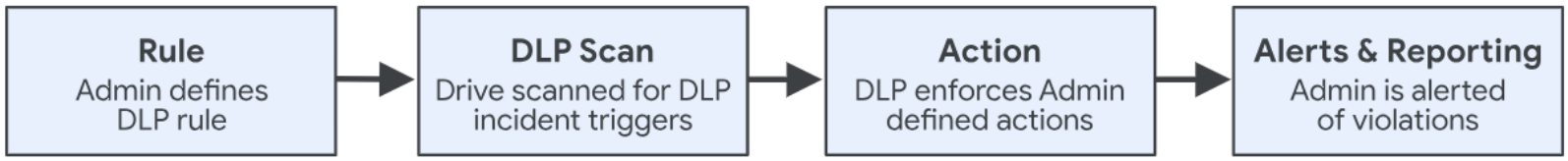

Правила DLP могут быть созданы для управления контентом, которому разрешено покидать сеть организации. Эти правила могут быть установлены для проверки использования конфиденциального контента, предупреждения пользователей, которые собираются поделиться информацией за пределами организации, предотвращения обмена конфиденциальными данными (например, содержащими личные данные, данными, помеченными как конфиденциальные и т.д.), и предупреждения администраторов о потенциальных нарушениях политики.

Проводить мониторинг и оповещать

Средства контроля обнаружения

Средства контроля обнаружения потери данных предназначены для выявления и оповещения организаций о потенциальных инцидентах или ситуациях, когда конфиденциальные данные могут подвергаться риску потери или несанкционированного доступа. Средства обнаружения должны быть развернуты во всей сети организации, конечной точке, облаке и ресурсах приложений. Следует отслеживать активность пользователей на предмет подозрительного или аномального поведения, такого как доступ к конфиденциальным файлам, к которым пользователь обычно не имеет доступа. Журналы и оповещения из нескольких источников следует пересылать в центральное хранилище (например, SIEM) для своевременного оповещения о потенциальных угрозах.

Пример сопоставления средств безопасности с элементами программы защиты данных приведен в приложении A .

Приложение A: Примерное отображение технологии программы защиты данных

Используя опыт расследований, связанных с кражей данных, Mandiant создала неисчерпывающую карту технологий защиты данных для компонентов программы информационной безопасности. Таблицу следует использовать для выявления потенциальных пробелов или дублирования в технологическом охвате и настраивать с учетом конкретной среды организации и рисков.

| Тип технологии | Технологический уровень | Управление доступом | Резервное копирование | Классификация | Обнаружение данных | Предотвращение потери данных | Безопасность электронной почты | Шифрование | Конечная точка /MDM | Сетевая безопасность | Мониторинг журнала безопасности |

| Инструмент предупреждения о чувствительности к данным | Данные | ✓ | ✓ | ✓ | |||||||

| Управление мобильными устройствами | Конечная точка | ✓ | ✓ | ✓ | |||||||

| Управление поверхностью атаки | Сеть | ✓ | |||||||||

| DNS | Сеть | ✓ | |||||||||

| EDR для конечных точек | Конечная точка | ✓ | ✓ | ||||||||

| Хранилище паролей | Данные | ✓ | |||||||||

| Инструмент классификации и защиты облачных данных | Облако | ✓ | ✓ | ||||||||

| Брандмауэры на основе ACL | Сеть | ✓ | |||||||||

| Решение для обеспечения безопасности электронной почты | Электронная почта | ✓ | |||||||||

| Веб-прокси | Сеть | ✓ | |||||||||

| Инструмент управления поставщиками | Сеть | ✓ | |||||||||

| Резервное копирование | Данные | ✓ | ✓ | ||||||||

| SIEM | Данные | ✓ | |||||||||

| UEBA | Конечная точка | ✓ | |||||||||

| Мониторинг целостности файлов | Данные | ✓ | ✓ |

Приложение B: Дополнительные услуги и ресурсы

Дополнительные сервисы Google

Google Cloud Dataplex — это полностью управляемый сервис Data Lake, который можно использовать для организации, подготовки и анализа данных в среде GCP. Dataplex предоставляет центральное хранилище данных, которое предоставляет инструменты для очистки, преобразования и интеграции данных для анализа. Важно для защиты данных, Dataplex имеет инструменты для автоматизации обнаружения данных и управления доступом, отслеживания использования и применения политик. Dataplex можно использовать для получения следующих возможностей:

- Унифицированная инфраструктура данных

- Каталогизация и обнаружение данных

- Интеллектуальная структура данных

- Происхождение данных и соответствие требованиям

API Google Cloud может быть использован в качестве службы обнаружения данных и каталогизации. Этот инструмент позволяет разработчикам управлять метаданными об активах данных и находить их. Он предоставляет программный доступ к созданию, обновлению и удалению записей в каталоге данных. API позволяет пользователям искать и извлекать информацию метаданных, такую как таблицы, представления и столбцы, из различных источников данных. Он также поддерживает интеграцию с другими облачными сервисами Google, обеспечивая бесперебойные рабочие процессы обнаружения данных и управления ими.

Службы безопасности Mandiant

Mandiant может предоставить следующие независимые оценки безопасности для оценки зрелости организационной кибербезопасности.

- Оценка программы безопасности

- Оценка внутренней угрозы

- Оценка безопасности облака

- Mandiant также предлагает комплексную оценку программы защиты данных. Свяжитесь с Mandiant для получения информации и цен.

Кроме того, Mandiant может выполнять быстрые проверки безопасности трех основных облачных сред для оценки методов защиты данных.

- Обзор GCP

- Обзор внешних ресурсов (сегментов хранения, облачных экземпляров SQL, кластеров Kubernetes, наборов данных BigQuery и т.д.).

- Чрезмерно разрешительные роли и политики IAM

- Обзор правил брандмауэра

- Параметры ведения журнала, мониторинга и оповещения для служб GCP

- Чрезмерно разрешительные учетные записи служб

- Обзор паролей и политик MFA

- Обзор правил безопасности брандмауэра

- Поиск секретов, хранящихся в службах GCP (облачные функции, облачный запуск и т.д.)

- Обзор Azure

- Требования Министерства иностранных дел и правоприменительная практика в отношении учетных записей

- Политики условного доступа, связанные с Azure Access

- Охват учетных записей, которым назначены привилегированные роли в Azure

- Общедоступные ресурсы, такие как виртуальные машины, учетные записи хранения, хранилища ключей и базы данных

- Группы сетевой безопасности

- Конфигурация защиты данных

- Параметры ведения журнала и обнаружения угроз

- Обзор AWS

- Управление идентификацией и доступом

- Ведение журнала и мониторинг

- Защита данных

- Безопасность инфраструктуры