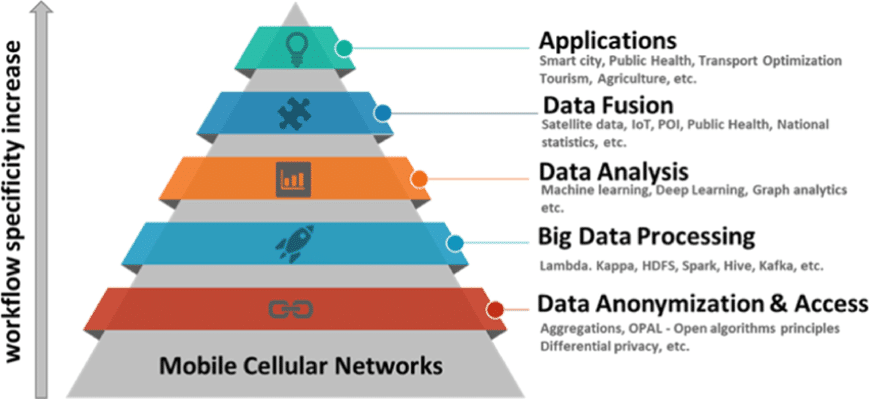

Мобильные сети — это фантастические вещи. Они не только позволяют потребителям отправлять 6 миллиардов текстовых сообщений и совершать 2,4 миллиарда звонков в день, но и являются основой будущего бизнеса и «умных городов». Широкополосная сотовая связь является основой для крупномасштабного развертывания Интернета вещей, что открывает целый набор революционных вариантов использования — от автономных транспортных средств до подключенных медицинских устройств, интеллектуальных производственных предприятий и многого другого.

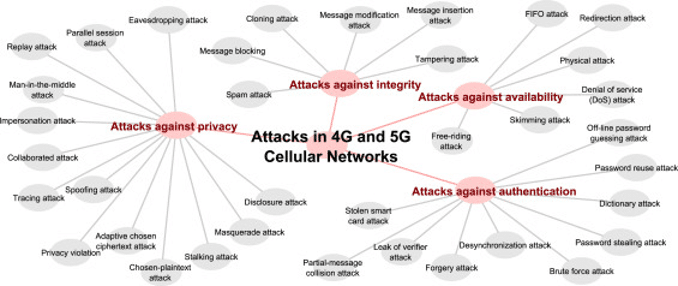

По мере того, как мы внедряем все эти инновации, мы должны следить за тем, чтобы безопасность не отставала. Такие достижения, как переход к сетям 5G и широкое внедрение виртуализации сетевых функций (NFV) и контейнеризации (NFC), значительно усложнили работу мобильных сетей. При этом поверхность атаки продолжает расти, подвергая критически важные сети большему количеству типов атак.

Если учесть все упомянутые выше факторы, неудивительно, что 45 процентов операторов мобильной связи сообщают, что крайне важно инвестировать в безопасность. Сорок восемь процентов опрошенных говорят, что им не хватает инструментов и знаний для устранения угроз безопасности мобильной сети.

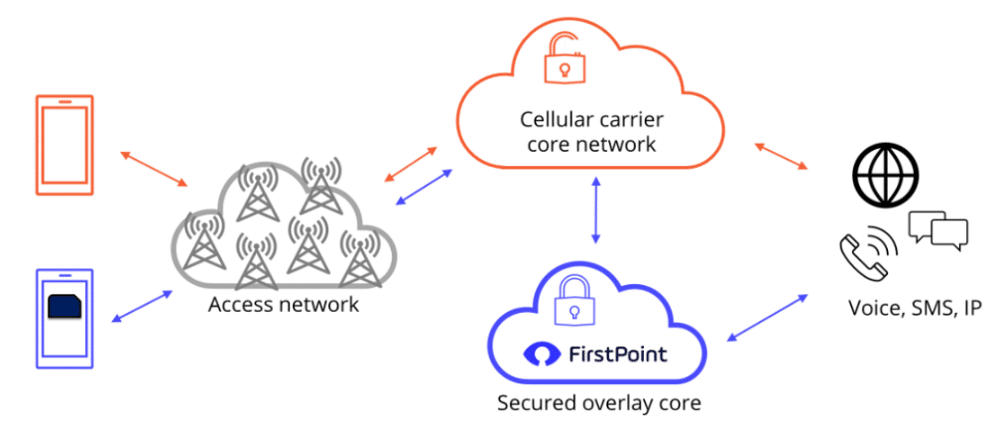

Безопасность мобильной сети, иначе известная как безопасность сотовой сети, — это инструменты, процессы и стратегии, используемые заинтересованными сторонами для обеспечения безопасности мобильных сетей и обмена данными. Эти инструменты, методы и процедуры могут быть реализованы различными способами различными заинтересованными сторонами. Разработчики могут помочь, гарантируя, что мобильные приложения шифруют данные и запросы API. Операторы мобильной связи должны внедрять инструменты для обнаружения уязвимостей в своих сетях и предотвращения атак на свою инфраструктуру. И так далее.

Почему важна защита мобильных сетей

Мобильные технологии не могут продолжать развиваться, если сети мобильной связи небезопасны. Это особенно верно, учитывая конфиденциальный характер данных, которые часто передаются по сетям мобильной связи. В дополнение к данным, связанным с обычными приложениями и серверами, мобильные сети также могут служить переносчиками личной медицинской информации, данных, относящихся к критически важной инфраструктуре, и многого другого.

Кроме того, есть свидетельства того, что субъекты угроз все чаще нацеливаются на сети мобильной связи. В 2022 году провайдеры телекоммуникаций столкнулись с стремлением к распределенным атакам типа «Отказ в обслуживании» (DDoS), что является признаком того, что злоумышленники стремятся нарушить работу конфиденциальных данных и приложений, доступных через мобильные сети.

11 требований к безопасности мобильной сети

Таковы проблемы, с которыми сталкивается мобильная экосистема в области безопасности. Теперь давайте рассмотрим одиннадцать ключевых моментов, которые могут помочь решить эти проблемы на всех уровнях стека мобильных решений.

1. Видимость

Часто говорят, что видимость является основой безопасности, и мобильные сети не являются исключением.

В контексте сетей мобильной связи видимость означает способность определять, какие устройства подключены к сети, какие данные проходят через сеть и какие данные могут быть кем прочитаны. Видимость также подразумевает отслеживание сетевых шаблонов для обнаружения необычной активности, которая может сигнализировать об угрозах безопасности.

Все это должно выполняться даже в сетях мобильной связи, которые включают миллионы или более устройств — сценарий, который будет все больше становиться нормой по мере расширения инфраструктуры Интернета вещей.

2. Контроль доступа

Мобильные сети не должны быть диким западом, где любое устройство может подключиться в любое время. Вместо этого они должны включать строгий контроль доступа, который предоставляет доступ только тогда, когда устройства являются законными.

Конечно, большая проблема в обеспечении контроля доступа в мобильных сетях заключается в том, что когда вы имеете дело с потенциально миллионами устройств, вы не можете просто создать списки утвержденных устройств. Было бы лучше, если бы у вас был способ автоматической оценки подлинности каждого устройства, запрашивающего доступ, а затем определения того, следует ли предоставлять доступ. Если это так, вам необходимо решить, какие конкретные типы действий устройство может выполнять в сети, на основе политик, которые управляют категориями устройств и действий, настроенных для мобильных сетей.

3. Обнаружение и предотвращение атак с сигнализацией

Поскольку сети мобильной связи в значительной степени зависят от управляющих сигналов для управления коммуникациями, они подвергаются высокому риску так называемых сигнальных атак или сигнальных штормов. При этом типе атаки субъекты угрозы заполняют сеть поддельными сигналами, чтобы нарушить нормальную работу. Однако атаки на передачу сигналов также включают в себя MiTM атаки с перехватом пакетов и схемы отслеживания местоположения.

К счастью, исследователи разработали методы аналитики, которые позволяют обнаруживать эти типы атак на ранних стадиях, а затем блокировать их источник до того, как они вызовут серьезные сбои. Для обеспечения безопасности сотовой сети сетевые операторы должны внедрить средства обнаружения атак с сигнализацией и обеспечить наличие протоколов для быстрого реагирования при возникновении таких атак.

4. Обнаружение и предотвращение атак в цепочке поставок

Так называемые атаки по цепочке поставок программного обеспечения, в ходе которых злоумышленники компрометируют программное обеспечение, используемое разработчиками для создания других приложений, привлекли широкое внимание с тех пор, как федеральное правительство США выпустило руководство по обеспечению безопасности цепочек поставок в 2021 году.

Однако риски цепочки поставок были проблемой для сетей мобильной связи в течение многих лет. Их может быть сложно обнаружить из-за большого разнообразия типов мобильных устройств и сред операционных систем. Учитывая это разнообразие, сложно определить, какие типы приложений и конфигураций конечного пользователя можно считать безопасными и свободными от угроз, возникающих в цепочке поставок.

Тем не менее, защита цепочки поставок мобильной связи имеет решающее значение для обеспечения безопасности сетей мобильной связи. По большей части, это задача, которая должна решаться на уровне мобильных устройств разработчиками программного обеспечения, которые должны убедиться, что они знают, откуда берется их программное обеспечение и какие риски могут скрываться в нем.

5. Архитектура с нулевым доверием

В архитектуре с нулевым доверием ни одно мобильное устройство не считается безопасным по умолчанию. Вместо этого оно изолировано до тех пор, пока его безопасность не будет явно гарантирована на основе сканирования и профилирования. Хотя политики нулевого доверия можно применять в любой среде, они необходимы в сетях мобильной связи, которые работают в огромных масштабах.

6. Шифрование данных

Учитывая огромные объемы данных, передаваемых по мобильным сетям, и высокую чувствительность большей части этих данных, шифрование этих данных является основополагающим для безопасности мобильных устройств.

К счастью, в мобильных сетях трафик зашифрован по умолчанию в течение длительного времени, а 5G делает сетевое шифрование более надежным. Однако разработчикам и операторам мобильной связи важно не почивать на лаврах. Алгоритмы шифрования иногда могут содержать ошибки, которые позволяют злоумышленникам расшифровывать данные, и злоумышленники могут изобретать новые способы перехвата данных, даже если они номинально зашифрованы. Таким образом, заинтересованные стороны в мобильной сети должны проявлять инициативу в обеспечении надежного шифрования данных.

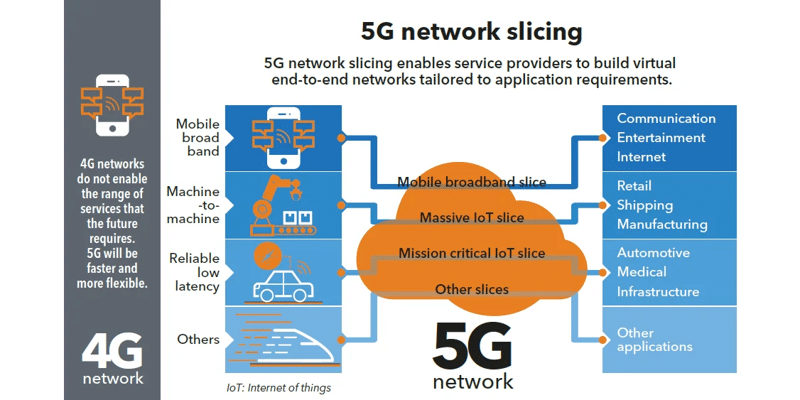

7. Изоляция сети и безопасность разделения

Разделение сети, которое позволяет операторам разделять физические сети на виртуальные “срезы”, предоставляющие различные уровни и типы сетевых ресурсов, имеет важное значение для построения гибких, масштабируемых сетей. Это одна из функций, предлагаемых сетями 5G, которая делает их привлекательным выбором для предприятий и поставщиков услуг.

Но это также создает риски для безопасности. Когда сети классифицируются, злоумышленникам становится легче проникать на определенные типы устройств или определенных пользователей, что, в свою очередь, может способствовать возникновению таких угроз, как атаки типа «Отказ в обслуживании» и кража данных.

Поэтому сетевые операторы должны постоянно отслеживать признаки этих атак. Они также должны разумно проектировать свои сетевые сегменты, чтобы снизить способность злоумышленников изолировать определенные типы устройств или приложений на основе их местоположения в сети.

8. Брандмауэры, идентификаторы / IP-адреса и защита от DDoS-атак

Брандмауэры, системы обнаружения / предотвращения вторжений (IDS/ IPS) и средства защиты от DDoS-атак являются классическими решениями для обеспечения безопасности любой сети. И хотя сами по себе эти инструменты не в полной мере отвечают потребностям безопасности мобильной сети, они остаются мощными ресурсами в этом контексте.

Операторы должны устанавливать брандмауэры для фильтрации трафика. Они могут использовать системы IDS / IPS для обнаружения необычных схем трафика, которые могут быть признаками взлома. И они могут использовать инструменты защиты от DDoS-атак для блокировки устройств, которые, по-видимому, загружают трафик недопустимыми запросами для нарушения связи.

9. Мониторинг и автоматизация

Огромные размеры сетей мобильной связи и постоянно меняющийся характер делают необходимым непрерывный мониторинг и автоматизированное исправление. Требуется собрать и проанализировать слишком много данных и устранить слишком много угроз, чтобы полагаться только на ручной контроль.

На практике мониторинг и автоматизация мобильной сети означают, например, автоматическое обнаружение устройств, на которых может размещаться вредоносное ПО, а затем автоматическую блокировку их с помощью правил брандмауэра.

10. Управление уязвимостями

Обнаружение и устранение уязвимостей — это еще один ключевой передовой опыт в области безопасности, который должен быть полностью распространен на мобильные сети. В этом контексте управление уязвимостями подразумевает сканирование устройств на предмет известных рисков, таких как наличие вредоносного ПО или неправильных настроек, которые могут позволить злоумышленникам скомпрометировать устройства в рамках эксплойта типа «Отказ в обслуживании». При обнаружении уязвимостей устройства следует изолировать от сети до устранения уязвимостей.

11. Политики безопасного обновления и исправления

Применение исправлений программного обеспечения для устранения угроз безопасности имеет решающее значение в любой среде. Но в сетях мобильной связи 5G существуют строгие правила, касающиеся того, как и когда операторы должны применять исправления, в частности.

Таким образом, чтобы регуляторы были довольны и защищали устройства, сетевые операторы должны обеспечивать постоянное обновление своих виртуальных коммутаторов, функций, контейнеров, инструментов оркестрации и других ресурсов. Устройства также должны быть исправлены поставщиками для защиты от рисков безопасности.

Защитите свой стек мобильной сети

Сетевая безопасность является сложной задачей в любом контексте. Но это невероятно сложно — и ставки исключительно высоки — когда имеешь дело с мобильными сетями, учитывая их огромный масштаб и высокодинамичную природу.

Author: admin

Related Posts

Что CISOs нужно знать о безопасности частной сети 5G