Банковские организации и организации, предоставляющие финансовые услуги, стали объектами новой многоэтапной атаки типа «злоумышленник посередине» (AitM), направленной на компрометацию деловой электронной почты (BEC), сообщила Microsoft.

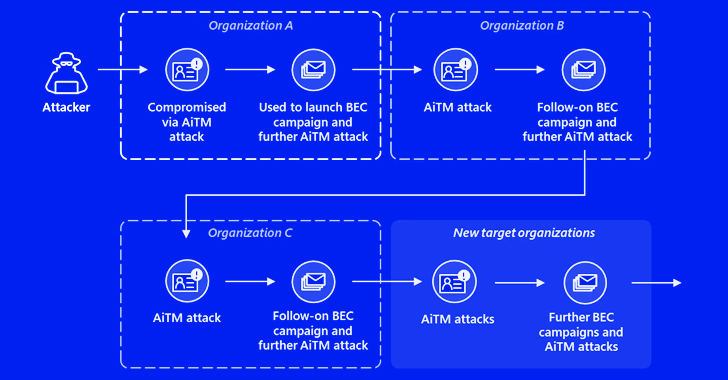

«Атака исходила от скомпрометированного надежного поставщика и перешла в серию атак AiTM и последующей деятельности BEC, охватывающей несколько организаций», — раскрыл технический гигант в отчете за четверг.

Microsoft, которая отслеживает кластер под своим новым псевдонимом Storm-1167, обвинила группу в использовании косвенного прокси для осуществления атаки.

Это позволило злоумышленникам гибко адаптировать фишинговые страницы к своим целям и осуществлять кражу сеансовых файлов cookie, что подчеркивает сохраняющуюся изощренность AitM-атак.

Этот метод работы не похож на другие кампании AitM, где страницы-приманки действуют как обратный прокси для сбора учетных данных и одноразовых паролей (TOTP), введенных жертвами на основе времени.

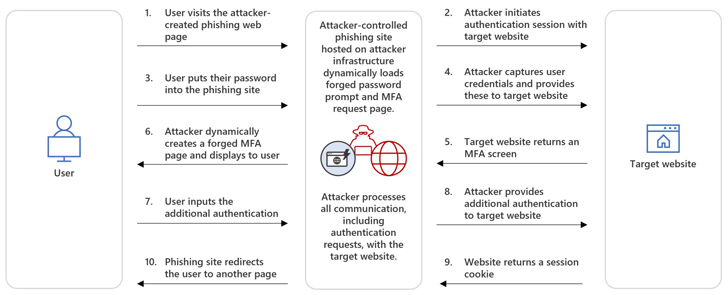

«Злоумышленник предоставлял целям веб-сайт, который имитировал страницу входа в целевое приложение, как и при традиционных фишинговых атаках, размещенный в облачной службе», — заявили в Microsoft.

«Указанная страница входа содержала ресурсы, загруженные с сервера, контролируемого злоумышленником, который инициировал сеанс аутентификации с поставщиком аутентификации целевого приложения, используя учетные данные жертвы».

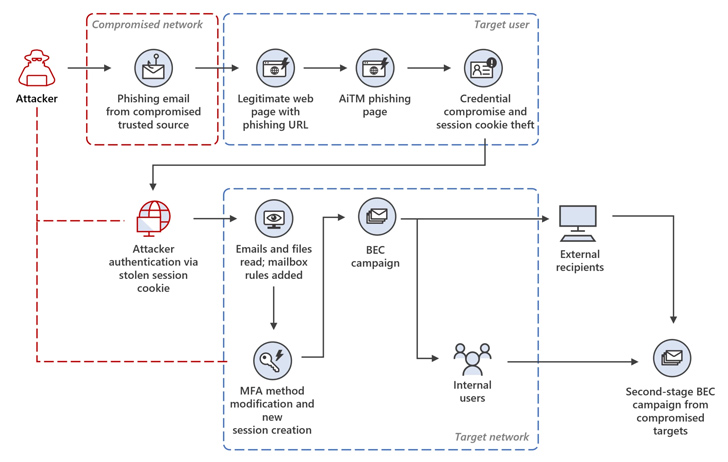

Цепочки атак начинаются с фишингового электронного письма, которое указывает на ссылку, при нажатии на которую жертва перенаправляется на поддельную страницу входа в Microsoft и вводит свои учетные данные и TOTP.

Собранные пароли и сеансовые файлы cookie затем используются для выдвижения себя за пользователя и получения несанкционированного доступа к почтовому ящику посредством повторной атаки. Затем доступом злоупотребляют для получения конфиденциальных электронных писем и организации BEC-атаки.

Более того, к целевой учетной записи добавляется новый метод двухфакторной аутентификации на основе SMS, позволяющий входить в систему с использованием украденных учетных данных, не привлекая к себе внимания.

В инциденте, проанализированном Microsoft, злоумышленник, как утверждается, инициировал массовую кампанию рассылки спама, отправив более 16 000 электронных писем контактам скомпрометированного пользователя как внутри организации, так и за ее пределами, а также спискам рассылки.

Также было замечено, что злоумышленник предпринимает шаги по минимизации обнаружения и обеспечению сохраняемости, отвечая на входящие электронные письма и впоследствии предпринимая шаги по их удалению из почтового ящика.

В конечном счете, получатели фишинговых писем подвергаются второй атаке AitM с целью кражи их учетных данных и запуска еще одной фишинговой кампании из почтового ящика одного из пользователей, учетная запись которого была взломана в результате атаки AitM.

«Эта атака демонстрирует сложность угроз AiTM и BEC, которые злоупотребляют доверительными отношениями между поставщиками и другими партнерскими организациями с целью финансового мошенничества», — добавили в компании.

Это произошло менее чем через месяц после того, как Microsoft предупредила о росте числа BEC-атак и меняющейся тактике, используемой киберпреступниками, включая использование платформ, таких как BulletProftLink, для создания вредоносных почтовых кампаний промышленного масштаба.

По словам технологического гиганта, другая тактика предполагает использование адресов интернет-протокола (IP), чтобы кампании атак выглядели локально генерируемыми.

«Участники угрозы BEC затем приобретают IP-адреса у локальных IP-сервисов, соответствующие местоположению жертвы, создавая прокси-серверы с локальными IP-адресами, которые позволяют киберпреступникам маскировать свое происхождение», — пояснил Редмонд.

«Теперь, вооруженные локализованным адресным пространством для поддержки своих вредоносных действий в дополнение к именам пользователей и паролям, злоумышленники BEC могут скрывать перемещения, обходить флаги «невозможный проезд» и открывать шлюз для проведения дальнейших атак».