Современные предприятия требуют современного подхода к сетевой безопасности и решениям контроля доступа, которые обеспечивают централизованный контроль и унифицированную видимость в гибридных и удаленных средах.

Раньше имело смысл маршрутизировать каждое сетевое подключение через центральный центр обработки данных, поскольку в нем размещались все ваши бизнес-приложения. Но теперь большинство ваших приложений находятся в облаке — или нескольких облаках.

VPN, которые были разработаны для традиционных сетевых архитектур, больше не могут обеспечивать защиту, необходимую при работе и построении в гибридных или мультиоблачных средах. Кроме того, они добавляют ненужную сложность, влияют на производительность, расходуют ресурсы и являются дорогостоящими в обслуживании.

Продолжая наше глубокое изучение пограничной службы безопасного доступа (SASE), в этой статье рассматривается, почему 63% организаций переходят от виртуальной частной сети (VPN) к сетевому доступу с нулевым доверием (ZTNA), чтобы снизить киберриск на поверхности атаки в рамках более широкой стратегии нулевого доверия.

Что такое ZTNA?

Сетевой доступ с нулевым доверием — это технология, ориентированная на пользователя и приложения, которая обеспечивает удаленный доступ между конкретными приложениями и удостоверениями на основе детализированных, определенных политик контроля доступа как в облаке, так и локально. С ZTNA авторизованным пользователям предоставляется бесперебойное и безопасное подключение без подключения к сети или доступа приложений к Интернету, что повышает безопасность сети и удобство работы пользователей.

Что такое нулевое доверие?

Нулевое доверие — это модель безопасности, которая предполагает, что все устройства и пользователи, в том числе находящиеся внутри периметра сети, не должны вызывать доверия и, следовательно, должны быть проверены перед предоставлением доступа к ресурсам.

SASE и zero trust могут работать вместе для защиты и оптимизации сетевых подключений пользователей и устройств. Это связано с возможностью zero trust проверять подлинность и разрешать доступ к ресурсам на основе принципа «никогда не доверяй, всегда проверяй». Такое сочетание SASE и нулевого доверия обеспечивает более всеобъемлющую и безопасную сетевую архитектуру, которая может защитить как от внешних, так и от внутренних угроз.

ZTNA и SASE

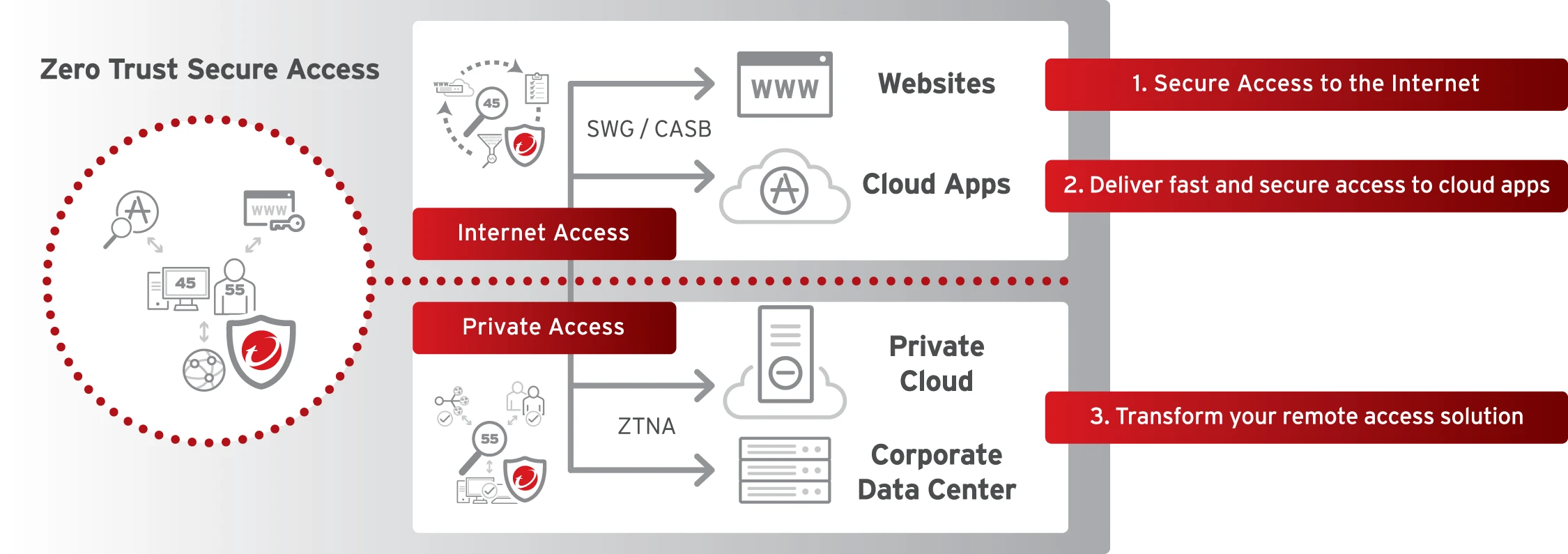

Архитектура SASE ограничивает доступ к ресурсам, включая мобильных пользователей, сайты, облачные приложения и центры обработки данных. Одним из ключевых элементов является ZTNA, которая сама по себе защищает одну часть сетевого “трубопровода”, используемого в бизнесе. Но при использовании в архитектуре SASE она предоставляет расширенные службы безопасности для контекстуальной идентификации пользователя (включая местоположение и уровень безопасности устройства), чтобы определять политику управления перемещением данных.

Например, по мере перехода современных предприятий на приложения SaaS и облачные сервисы им необходимо контролировать перемещение данных для своих удаленных сотрудников, которые получают доступ к облачным приложениям, размещенным в частных и общедоступных сетях. Для этого требуется детализированный контроль политики, обеспечиваемый внедрением возможностей ZTNA и SASE для передачи нужных данных нужным людям.

ZTNA против VPN

В то время как VPN выполняли свои функции исключительно в локальном мире, ускоренный переход в облако выявил его ограничения, и появились новые технологии. Среди них ZTNA в значительной степени считается эволюцией удаленного доступа VPN из-за нескольких факторов:

Уменьшение поверхности атаки

VPN расширяют сетевую структуру на нескольких сайтах, расположенных по-разному, что теперь включает заведомо небезопасные домашние офисы. Это расширяет возможности организации для атаки за счет объединения защищенных и незащищенных сетей, включая домашние сети.

Таким образом, в то время как удаленный сотрудник может иметь доступ только к законным рабочим приложениям, другие пользователи / устройства могут распространять вредоносное ПО через незащищенный компьютер, подключенный к VPN. Учитывая, что 82% утечек данных связаны с человеческим фактором, чем больше устройств и пользователей имеют доступ ко всей сети организации, тем выше киберриск.

С другой стороны, ZTNA обеспечивает более детальный контроль над тем, кто к чему может получить доступ. Он работает по принципу наименьших привилегий, тем самым устанавливая только определенные соединения между приложением и пользователем — создавая более определенный периметр для поверхности атаки.

Кроме того, в отличие от VPN, которая предоставляет серверную часть приложения подключенному пользователю, ZTNA постоянно проверяет доверие пользователей и устройств и предоставляет доступ только к интерфейсу веб-портала. Таким образом, даже если пользователь скомпрометирован, у киберпреступника не будет доступа, необходимого для того, чтобы обойти свою атаку по всей поверхности атаки.

Минимизирует киберриск

VPN рассматривают аутентификацию как “раз и готово”, что означает, что после того, как пользователю предоставлен доступ к сети, он может оставаться подключенным в течение длительного (или неопределенного) периода времени, пока ваши учетные данные действительны. Теоретически кто-то может украсть ваш ноутбук и получить немедленный доступ к сети организации.

ZTNA выходит за рамки простого подтверждения учетных данных с помощью:

- Проверка доступа на определенный момент времени путем проверки того, установлены ли исправления, подключено ли приложение к домену и т.д.

- Аутентификация личности пользователя с помощью многофакторной аутентификации (MFA)

- Проверка того, что им разрешено использовать, и других показателей поведения пользователей, таких как: в какое время они обычно работают, из какого местоположения они обычно работают и т.д.

- Использует принципы нулевого доверия, как показано ниже:

После предоставления подключения ZTNA постоянно оценивает риск, выполняя проверки личности пользователя, а также отслеживая работоспособность устройства в соответствии с настроенными политиками безопасности. Например, если устройство, используемое учетной записью, внезапно сбрасывает файлы памяти с помощью PowerShell, оценка риска возрастет, и соединение будет разорвано. Аналогичным образом, при обнаружении вредоносного ПО и изменении системы безопасности устройства доступ будет немедленно прекращен.

Улучшенная масштабируемость

Поскольку VPN предоставляют пользователю доступ ко всему, предприятиям требовалась определенная пропускная способность, чтобы функционировать, не влияя на рабочие процессы. Устаревшая технология VPN, которая соединяет трафик с локальным VPN-брандмауэром или концентратором, не позволяет масштабировать или предоставлять пользовательский опыт, необходимый во все более гибком деловом мире.

С ZTNA для подключения конкретного приложения к пользователю не требуется пропускная способность, которую обеспечивают VPN. Он разработан для быстрого масштабирования при сохранении высокопроизводительной доступности и последовательной доставки, необходимых для современных решений безопасности, без негативного влияния на пользовательский опыт.

Советы по оценке технологии ZTNA

Замена VPN на ZTNA может показаться непосильной задачей, особенно учитывая огромное количество приложений, устройств и пользователей, с которыми приходится сталкиваться предприятиям. Вот три совета по оценке технологии ZTNA:

Замена VPN — это путешествие

Мы настоятельно не рекомендуем использовать подход «копировать и заменять». Подумайте об обновлении вашего решения для удаленного доступа как о путешествии, подобном миграции приложений из on-prem в облако. Начните с переноса приложений с низким уровнем риска на решение ZTNA для выявления любых проблем, а затем наращивайте их (со скоростью, с которой может справиться ваш бизнес), пока VPN не будет удален.

Используйте автоматизацию

Ручная настройка может показаться титанической задачей для групп безопасности любого размера, учитывая, что необходимо ввести каждое приложение. Ищите решение ZTNA, которое использует автоматическое обнаружение приложений, которое может отслеживать сетевой трафик и определять, где размещено приложение и как к нему можно получить доступ. Она также может выявить любую досадную тень IT, которая могла остаться незамеченной при использовании VPN.

Проверьте итог

Наконец, остерегайтесь “скрытых” затрат, которые могут выйти из-под контроля. Многие поставщики ZTNA используют ту же модель ценообразования, что и VPN, но хуже; вам приходится платить не только за каждого пользователя, но и за каждое приложение, а если вы работаете в облаке, с вас также взимается плата за перевод. Ищите поставщика с тарификацией на основе потребления, который взимает плату только за идентификационные данные, независимо от того, подключается ли пользователь к нескольким устройствам.

Модернизация SOC с помощью ZTNA

Частью модернизации SOC является возможность предоставлять информацию о том, что происходит во всей ИТ-инфраструктуре. Поскольку VPN предоставляют доступ ко всему, отсутствие контекста, касающегося рискованного поведения пользователя, устройства и приложения, приводит к получению некачественной информации, не требующей применения.

Решение ZTNA может предоставлять более подробную информацию, поскольку оно напрямую подключено к конечной точке и приложению и непрерывно проверяет весь трафик. Это помогает командам по обеспечению безопасности определить базовый уровень риска, дополнительно минимизируя любой потенциальный ущерб от несанкционированного доступа.

Следующие шаги

Конвергенция — ключ к усилению безопасности. Хотя ZTNA может работать независимо, она эффективнее при применении к архитектуре SASE, работая в сочетании со стратегией нулевого доверия. Интеграция ZTNA с защищенными веб-шлюзами (SWG) и брокерами безопасности облачного доступа (CASB) обеспечивает более оптимизированную и мощную защиту на всех уровнях атаки.