Вредоносная программа crypter (альтернативно пишется cryptor), получившая название AceCryptor, использовалась для упаковки многочисленных разновидностей вредоносных программ с 2016 года.

Словацкая фирма по кибербезопасности ESET заявила, что в 2021 и 2022 годах она выявила более 240 000 обнаружений криптографа в своей телеметрии. Это составляет более 10 000 обращений в месяц.

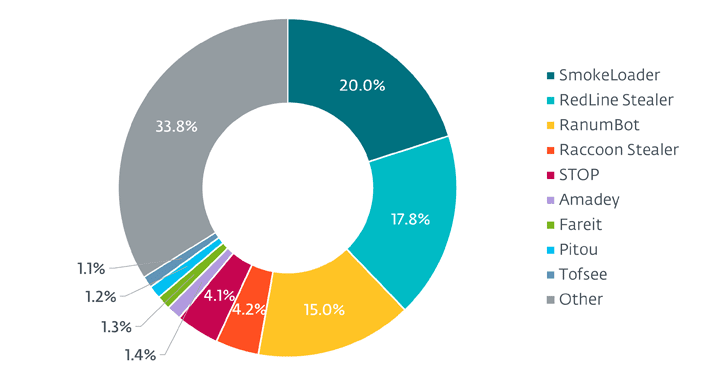

Некоторые из известных семейств вредоносных программ, содержащихся в AceCryptor, включают SmokeLoader, RedLine Stealer, RanumBot, Raccoon Stealer, Stop ransomware и Amadey, среди прочих.

Страны с наибольшим количеством обнаружений включают Перу, Египет, Таиланд, Индонезию, Турцию, Бразилию, Мексику, Южную Африку, Польшу и Индию.

AceCryptor был впервые выделен Avast в августе 2022 года, в котором подробно описывалось использование вредоносного ПО для распространения Stop ransomware и RedLine Stealer на Discord в виде 7 Zip-файлов.

Шифровальщики похожи на упаковщики, но вместо использования сжатия они, как известно, запутывают вредоносный код шифрованием, что значительно усложняет обнаружение и обратную разработку.

Они также свидетельствуют о тенденции, когда авторы вредоносных программ рекламируют такие возможности для других участников угрозы, менее технически совершенных или иных, которые хотят защитить свои творения.

«Несмотря на то, что субъекты угроз могут создавать и поддерживать свои собственные пользовательские криптографы, для субъектов, угрожающих криминальным ПО, поддержание своего криптографа в так называемом FUD (полностью необнаруживаемом) состоянии часто может быть трудоемкой или технически сложной задачей», — сказал исследователь ESET Якуб Калоч.

«Спрос на такую защиту привел к появлению множества опций crypter-as–a-service (CaaS), которые упаковывают вредоносное ПО».

Вредоносное ПО, упакованное в AceCryptor, доставляется через троянские программы установки пиратского программного обеспечения, спам-письма с вредоносными вложениями или другое вредоносное ПО, которое уже скомпрометировало хост.

Также подозревается, что он продается как CaaS, поскольку используется несколькими субъектами угроз для распространения различных семейств вредоносных программ.

Криптограф сильно запутан, включает трехуровневую архитектуру для постепенного дешифрования и распаковки каждого этапа и, в конечном итоге, запуска полезной нагрузки, а также методы защиты от виртуальных машин, отладки и анализа, позволяющие оставаться незамеченным.

По данным ESET, второй уровень был введен в 2019 году в качестве дополнительного механизма защиты.

Результаты получены в результате того, что другой криптосервисный сервис под кодовым названием ScrubCrypt был использован группами криптоджекеров, такими как the 8220 Gang, для незаконного майнинга криптовалюты на зараженных хостах.

Ранее в январе этого года Check Point также обнаружила программу-упаковщик, известную как TrickGate, которая более шести лет использовалась для развертывания широкого спектра вредоносных программ, таких как TrickBot, Emotet, AZORult, Agent Tesla, FormBook, Cerber, Maze и REvil.