Вы ищете более комплексное решение для сетевой безопасности? Давайте разберемся в разнице между VPN, SDP и ZTNA.

VPN (виртуальные частные сети) уже более 25 лет помогают предприятиям получать безопасный доступ для связи между филиалами, удаленными работниками и третьими сторонами. Однако требования к сети и средствам связи постоянно развиваются, и сложные угрозы кибербезопасности становятся все более распространенными.

Более того, исследования показывают, что 55 процентов компаний теперь имеют сотрудников, которые часто работают удаленно, 50 процентов данных компании хранится в облаке, и опасности могут быть как внутри периметра, так и снаружи. В результате виртуальные частные сети начинают стареть, потому что они неадекватно решают проблемы безопасности в новых условиях.

Ваш текущий провайдер VPN может быть не в состоянии модернизировать свою технологию, чтобы адаптироваться к угрозам безопасности, с которыми мы сталкиваемся сегодня. Именно здесь вступают в действие программно-определяемые периметры (SDP) и доступ к сетям с нулевым доверием (ZTNA). Это аналогичные подходы к VPN, но более инновационные, строгие и комплексные решения для сетевой безопасности.

Что такое VPN, SDP и ZTNA?

Давайте их поймем!

Виртуальные частные сети (VPN)

VPN относится к сетевому соединению, основанному на виртуальных безопасных туннелях между точками, которые защищают пользователей в общедоступных сетях. Виртуальные частные сети аутентифицируют пользователей извне сети, прежде чем туннелировать их внутрь. Только пользователи, вошедшие в VPN, могут видеть ресурсы и получать к ним доступ, а также отслеживать сетевую активность.

Предположим, вы используете VPN для работы в Интернете. В этом случае ваш интернет-провайдер (интернет-провайдер) и другие третьи стороны не смогут отслеживать, какие веб-сайты вы посещаете, а также данные, которые вы передаете и получаете, поскольку VPN-сервер становится источником ваших данных. Он шифрует ваш интернет-трафик и скрывает вашу личность в Интернете в режиме реального времени. Точно так же киберпреступники не могут перехватить ваш интернет-трафик, чтобы украсть вашу личную информацию.

Однако у VPN есть несколько недостатков. Например, облачные вычисления и программное обеспечение как услуга (SaaS) не использовались, когда была изобретена устаревшая VPN. Когда VPN были разработаны, большинство компаний хранили свои данные во внутренних корпоративных сетях. И удаленная работа была редкостью в то время.

Недостатки VPN

Вот некоторые недостатки VPN, которые сегодня делают их небезопасными и неудобными для организаций:

Открытые порты: VPN-концентраторы (сетевое оборудование, обеспечивающее VPN-подключения) полагаются на открытые порты для установления VPN-подключений. Проблема в том, что киберпреступники часто нацелены на открытые порты и используют их для получения доступа к сетям.

Доступ на сетевом уровне: как только VPN аутентифицирует пользователей и позволяет им войти в сеть, они получают неограниченный доступ, что подвергает сеть угрозам. Этот дефект дизайна делает данные, приложения и интеллектуальную собственность компании уязвимыми для атак.

Неадекватная авторизация: в отличие от SDP и ZTNA, VPN не требуют идентификации как для пользователей, так и для устройств, пытающихся получить доступ к сети. А поскольку у пользователей всегда плохая практика паролей, не говоря уже о миллионах украденных учетных данных пользователей, доступных для продажи в даркнете, хакеры могут захватывать и обходить коды двухфакторной аутентификации в ваших онлайн-аккаунтах.

Уязвимости в программном обеспечении. Было обнаружено, что многие популярные VPN-системы содержат проблемы с программным обеспечением, которыми со временем смогли воспользоваться мошенники. Киберпреступники сканируют неисправленное программное обеспечение VPN, потому что оно делает предприятия уязвимыми для атак. Это верно для пользователей VPN, которые не обновили свое программное обеспечение, даже если поставщики оперативно предлагают исправления.

Неэффективная производительность: концентраторы VPN могут создавать узкие места, что приводит к снижению производительности, чрезмерной задержке и общему плохому опыту для пользователя.

Неудобно: настройка VPN — дорогая и трудоемкая процедура, требующая больших усилий со стороны службы безопасности и пользователей. Кроме того, виртуальные частные сети не являются безопасным решением для сетевой безопасности из-за типичных технологических уязвимостей, которые увеличивают поверхность атаки.

Программно-определяемый периметр (SDP)

SDP, также называемый «черным облаком», представляет собой подход к компьютерной безопасности, который скрывает подключенную к Интернету инфраструктуру, такую как серверы, маршрутизаторы и другие активы компании, от просмотра внешними сторонами и злоумышленниками, как локально, так и в облаке. .

SDP контролирует доступ к сетевым ресурсам организаций на основе подхода к аутентификации удостоверений. SDP аутентифицируют как устройство, так и пользователя, сначала оценивая состояние устройства и проверяя личность пользователя. Аутентифицированному пользователю предоставляется зашифрованное сетевое соединение, к которому не может получить доступ ни один другой пользователь или сервер. В эту сеть также входят только те сервисы, к которым пользователю предоставлен доступ.

Это означает, что только авторизованные пользователи могут видеть и получать доступ к активам фирмы извне, но никто другой не может. Это отличает SDP от VPN, которые налагают ограничения на привилегии пользователей, но разрешают неограниченный доступ к сети.

Доступ к сети с нулевым доверием (ZTNA)

Решение безопасности ZTNA обеспечивает безопасный удаленный доступ к приложениям и службам в соответствии с правилами контроля доступа.

Другими словами, ZTNA не доверяет ни одному пользователю или устройству и ограничивает доступ к сетевым ресурсам, даже если пользователь ранее обращался к тем же ресурсам.

ZTNA гарантирует, что каждый человек и управляемое устройство, пытающиеся получить доступ к ресурсам в сети с нулевым доверием, проходят тщательную проверку личности и процесс аутентификации, независимо от того, находятся ли они внутри или за пределами периметра сети.

Как только ZTNA установит доступ и подтвердит пользователя, система предоставит пользователю доступ к приложению по безопасному зашифрованному каналу. Это добавляет дополнительный уровень безопасности корпоративным приложениям и службам, скрывая IP-адреса, которые в противном случае были бы доступны общественности.

Одним из лидеров решения ZTNA является Периметр 81.

SDP против VPN

SDP более безопасны, потому что, в отличие от VPN, которые позволяют всем подключенным пользователям получать доступ ко всей сети, SDP позволяют пользователям иметь свое частное сетевое подключение. Пользователи могут получить доступ только к активам компании, выделенным им.

SDP также могут быть более управляемыми, чем VPN, особенно если внутренним пользователям требуется несколько уровней доступа. Использование VPN для управления несколькими уровнями доступа к сети требует развертывания множества VPN-клиентов. При использовании SPD нет единого клиента, к которому подключались бы все, кто использует одни и те же ресурсы; вместо этого у каждого пользователя есть свое сетевое подключение. Это почти как если бы у каждого была своя личная виртуальная частная сеть (VPN).

Кроме того, SDP проверяют как устройства, так и пользователей перед доступом к сети, что значительно затрудняет злоумышленнику доступ к системе, используя только украденные учетные данные.

SDP и VPN отличаются несколькими другими важными характеристиками:

- SDP не ограничены географией или инфраструктурой. Это означает, что SPD можно использовать для защиты как локальной, так и облачной инфраструктуры, поскольку они основаны на программном, а не на аппаратном обеспечении.

- Мультиоблачные и гибридные облачные установки также легко интегрируются с SDP.

- SDP могут подключать пользователей из любого места; они не должны находиться в пределах границ физической сети компании. Это означает, что SDP более полезны в управлении удаленными командами.

VPN против ZTNA

В отличие от VPN, которые доверяют каждому пользователю и устройству внутри сети и предоставляют полный доступ к LAN (локальной сети), схема с нулевым доверием работает по принципу, согласно которому ни один пользователь, компьютер или сеть, находящиеся внутри или за пределами периметра, не могут быть защищены. доверенный – по умолчанию.

Безопасность с нулевым доверием гарантирует, что все, кто пытается получить доступ к сетевым ресурсам, проверяются и что пользователь имеет доступ только к тем службам, которые ему явно разрешены. ZTNA проверяет состояние устройства, состояние аутентификации и местоположение пользователя, чтобы обеспечить доверие до аутентификации.

Это решает типичную проблему VPN, в которой удаленным пользователям BYOD (принеси свое устройство) предоставляется такая же степень доступа, как и пользователям в корпоративном офисе, хотя они часто имеют меньше ограничений безопасности.

Еще одно отличие заключается в том, что, хотя классическая сетевая безопасность VPN может предотвратить доступ извне сети, она по умолчанию предназначена для доверия пользователям внутри сети. Они предоставляют пользователям доступ ко всем сетевым активам. Проблема с этой стратегией заключается в том, что как только злоумышленник получает доступ к сети, он получает полный контроль над всем внутри.

Сеть с нулевым доверием также позволяет группам безопасности устанавливать политики контроля доступа для конкретных местоположений или устройств, чтобы предотвратить подключение незащищенных или уязвимых устройств к сетевым службам компании.

Подводя итог, ZTNA имеет много преимуществ перед VPN:

- Более безопасный — ZTNA создает плащ-невидимку вокруг пользователей и приложений.

- Удаленным работникам и пользователям на месте доступны только выделенные облачные и внутренние серверные ресурсы компании.

- Более простое управление — ZTNA построен снизу вверх для современной сетевой безопасности, с превосходной производительностью и простой интеграцией.

- Повышение производительности — облачные решения ZTNA обеспечивают адекватную аутентификацию как пользователя, так и устройства, устраняя проблемы безопасности, создаваемые VPN.

- Масштабируемость проще — ZTNA — это облачная платформа, которую легко масштабировать и которая не требует никакого оборудования.

SDP против ZTNA

SDP (программно-определяемые периметры) и ZTNA (доступ к сетям с нулевым доверием) используют концепцию темного облака, чтобы не допустить неавторизованных пользователей и устройств к просмотру приложений и служб, к которым у них нет доступа.

ZTNA и SDP разрешают пользователям доступ только к тем конкретным ресурсам, которые им нужны, что значительно снижает риск бокового перемещения, которое в противном случае было бы возможно с VPN, особенно если скомпрометированная конечная точка или учетные данные позволяли сканировать и переключаться на другие службы.

SDP по умолчанию используют архитектуру с нулевым доверием, что означает, что доступ запрещен, если пользователь не может удовлетворительно аутентифицировать свою личность.

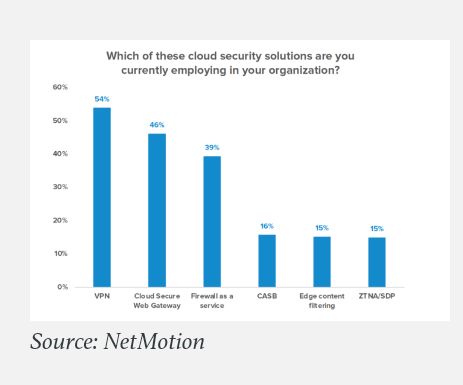

Интеграция вашего текущего VPN с SDP и ZTNA

Согласно недавнему исследованию, VPN по-прежнему являются самой популярной технологией безопасности облачного доступа. Опрос NetMotion из 750 ИТ-руководителей. В 2020 году более 54% компаний использовали VPN для обеспечения безопасного удаленного доступа по сравнению с 15%, которые использовали решения ZTNA и SDP.

Другой опрос, проведенный компанией, показывает, что 45% предприятий планируют использовать VPN еще как минимум три года.

Но чтобы создать более комплексное и безопасное сетевое соединение между пользователями и устройствами, вы можете включить SDP и ZTNA в свою текущую VPN. Используя эти инструменты решения для обеспечения безопасности, группа безопасности может очень легко настраивать и автоматизировать доступ в зависимости от ролей и потребностей сотрудников в организации.

А доступ к конфиденциальным данным и приложениям можно обеспечить в безопасности, оставаясь беспрепятственным и ненавязчивым, независимо от того, работают ли сотрудники локально или в облаке.

Заключительные слова

Поскольку сетевые, ИТ-отделы и группы безопасности сотрудничают, чтобы свести к минимуму услуги атак и предотвратить угрозы в своих организациях, многие могут обнаружить, что инвестирование в решение SDP или ZTNA и включение его в свою текущую VPN является наиболее логичным решением.

Они также обнаружат, что эти изменения безопасности не обязательно должны быть быстрыми, разрушительными или дорогостоящими. Но они могут и должны быть довольно эффективными.